用keras做SQL注入攻击的判断

本文是通过深度学习框架keras来做SQL注入特征识别, 不过虽然用了keras,但是大部分还是普通的神经网络,只是外加了一些规则化、dropout层(随着深度学习出现的层)。

基本思路就是喂入一堆数据(INT型)、通过神经网络计算(正向、反向)、SOFTMAX多分类概率计算得出各个类的概率,注意:这里只要2个类别:0-正常的文本;1-包含SQL注入的文本

文件分割上,做成了4个python文件:

- util类,用来将char转换成int(NN要的都是数字类型的,其他任何类型都要转换成int/float这些才能喂入,又称为feed)

- data类,用来获取训练数据,验证数据的类,由于这里的训练是有监督训练,因此此时需要返回的是个元组(x, y)

- trainer类,keras的网络模型建模在这里,包括损失函数、训练epoch次数等

- predict类,获取几个测试数据,看看效果的预测类

先放trainer类代码,网络定义在这里,最重要的一个,和数据格式一样重要(呵呵,数据格式可是非常重要的,在这种程序中)

import SQL注入Data

import numpy as np

import keras

from keras.models import Sequential

from keras.layers import Dense, Dropout, Activation

from keras.layers.normalization import BatchNormalization

from keras.optimizers import SGD x, y=SQL注入Data.loadSQLInjectData()

availableVectorSize=15

x=keras.preprocessing.sequence.pad_sequences(x, padding='post', maxlen=availableVectorSize)

y=keras.utils.to_categorical(y, num_classes=2) model = Sequential()

model.add(Dense(64, activation='relu', input_dim=availableVectorSize))

model.add(BatchNormalization())

model.add(Dropout(0.3))

model.add(Dense(64, activation='relu'))

model.add(Dropout(0.3))

model.add(Dense(2, activation='softmax')) sgd = SGD(lr=0.001, momentum=0.9)

model.compile(loss='mse',

optimizer=sgd,

metrics=['accuracy']) history=model.fit(x, y,epochs=500,batch_size=16) model.save('E:\\sql_checker\\models\\trained_models.h5')

print("DONE, model saved in path-->E:\\sql_checker\\models\\trained_models.h5") import matplotlib.pyplot as plt

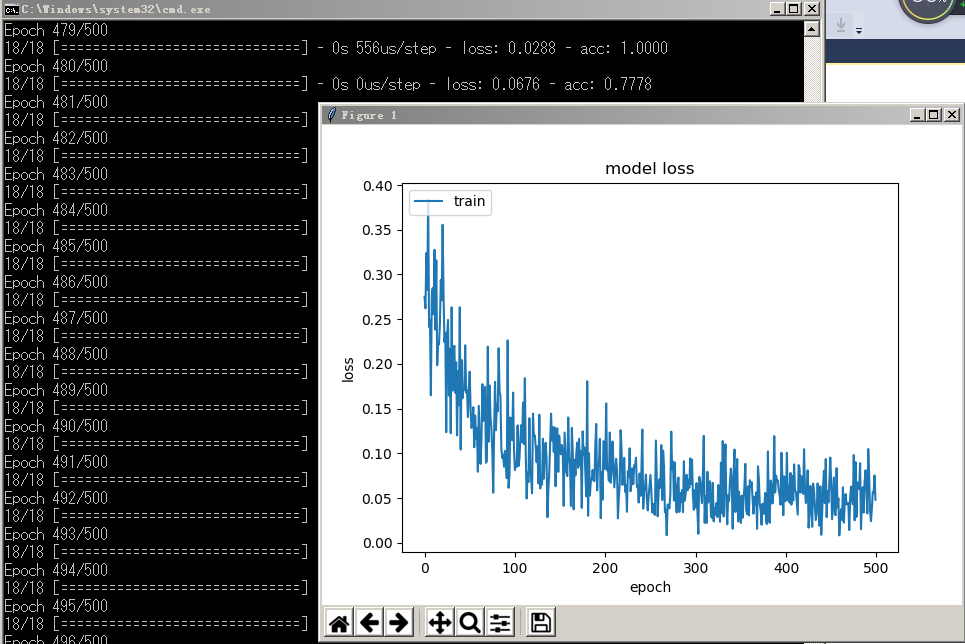

plt.plot(history.history['loss'])

plt.title('model loss')

plt.ylabel('loss')

plt.xlabel('epoch')

plt.legend(['train', 'test'], loc='upper left')

plt.show()

先来解释上面这段plt的代码,因为最容易解释,这段代码是用来把每次epoch的训练的损失loss value用折线图表示出来:

何为训练?何为损失loss value?

训练的目的是为了想让网络最终计算出来的分类数据和我们给出的y一致,那不一致怎么算?不一致就是有损失,也就是说训练的目的是要一致,也就是要损失最小化

怎么让损失最小化?梯度下降,这里用的是SGD优化算法:

from keras.optimizers import SGD sgd = SGD(lr=0.001, momentum=0.9)

model.compile(loss='mse',

optimizer=sgd,

metrics=['accuracy'])

上面这段代码的loss='mse'就是定义了用那种损失函数,还有好几种损失函数,大家自己参考啊。

optimizer=sgd就是优化算法用哪个了,不同的optimizer有不同的参数

由于此处用的是全连接NN,因此是需要固定的输入size的,这个函数就是用来固定(不够会补0) 特征向量size的:

x=keras.preprocessing.sequence.pad_sequences(x, padding='post', maxlen=availableVectorSize)

再来看看最终的分类输出,是one hot的,这个one hot大家自己查查,很容易的定义,就是比较浪费空间,分类间没有关联性,不过用在这里很方便

y=keras.utils.to_categorical(y, num_classes=2)

然后再说说预测部分代码:

import SQL注入Data

import Converter import numpy as np

import keras

from keras.models import load_model print("predict....") x=SQL注入Data.loadTestSQLInjectData()

x=keras.preprocessing.sequence.pad_sequences(x, padding='post', maxlen=15) model=load_model('E:\\sql_checker\\models\\trained_models.h5')

result=model.predict_classes(x, batch_size=len(x))

result=Converter.convert2label(result)

print(result) print("DONE")

这部分代码很容易理解,并且连y都没有

好了,似乎有那么点意思了吧。

下面把另外几个工具类、数据类代码放出来:

def toints(sentence):

base=ord('0')

ary=[]

for c in sentence:

ary.append(ord(c)-base)

return ary def convert2label(vector):

string_array=[]

for v in vector:

if v==1:

string_array.append('SQL注入')

else:

string_array.append('正常文本')

return string_array

import Converter

import numpy as np def loadSQLInjectData():

x=[]

x.append(Converter.toints("100"))

x.append(Converter.toints("150"))

x.append(Converter.toints("1"))

x.append(Converter.toints("3"))

x.append(Converter.toints("19"))

x.append(Converter.toints("37"))

x.append(Converter.toints("1'--"))

x.append(Converter.toints("1' or 1=1;--"))

x.append(Converter.toints("updatable"))

x.append(Converter.toints("update tbl"))

x.append(Converter.toints("update someb"))

x.append(Converter.toints("update"))

x.append(Converter.toints("updat"))

x.append(Converter.toints("update a"))

x.append(Converter.toints("'--"))

x.append(Converter.toints("' or 1=1;--"))

x.append(Converter.toints("aupdatable"))

x.append(Converter.toints("hello world")) y=[[0],[0],[0],[0],[0],[0],[1],[1],[0],[1],[1],[0],[0],[1],[1],[1],[0],[0]] x=np.asarray(x)

y=np.asarray(y) return x, y def loadTestSQLInjectData():

x=[]

x.append(Converter.toints("some value"))

x.append(Converter.toints("-1"))

x.append(Converter.toints("' or 1=1;--"))

x.append(Converter.toints("noupdate"))

x.append(Converter.toints("update "))

x.append(Converter.toints("update"))

x.append(Converter.toints("update z"))

x=np.asarray(x)

return x

最后,祝大家元旦快乐。

用keras做SQL注入攻击的判断的更多相关文章

- SQL注入攻击三部曲之进阶篇

SQL注入攻击三部曲之进阶篇 通过入门篇的学习,我们知道了SQL注入攻击的判断方法,但是如果想侵入网站,获取网站的机密内容,那么仅靠入门篇的知识是无法达到的.本篇文章我们将进一步的分析SQL注入攻击. ...

- web安全测试--sql注入攻击

先要自行了解sql的几个概念: 1. or '1'='1' 2. order by 3. union : 联合查询需要表字段相同 sql注入攻击漏洞判断步骤: 1.‘ 2.查看数据库信息 3.绕过过 ...

- Java程序员从笨鸟到菜鸟之(一百零二)sql注入攻击详解(三)sql注入解决办法

sql注入攻击详解(二)sql注入过程详解 sql注入攻击详解(一)sql注入原理详解 我们了解了sql注入原理和sql注入过程,今天我们就来了解一下sql注入的解决办法.怎么来解决和防范sql注入, ...

- Java程序员从笨鸟到菜鸟之(一百零一)sql注入攻击详解(二)sql注入过程详解

在上篇博客中我们分析了sql注入的原理,今天我们就来看一下sql注入的整体过程,也就是说如何进行sql注入,由于本人数据库和网络方面知识有限,此文章是对网上大量同类文章的分析与总结,其中有不少直接引用 ...

- 防止SQL注入攻击的一些方法小结

SQL注入攻击的危害性很大.在讲解其防止办法之前,数据库管理员有必要先了解一下其攻击的原理.这有利于管理员采取有针对性的防治措施. 一. SQL注入攻击的简单示例. statement := &quo ...

- PHP的SQL注入攻击的技术实现以及预防措施

最近在折腾 PHP + MYSQL 的编程.了解了一些 PHP SQL 注入攻击的知识,总结一下经验.在我看来,引发 SQL 注入攻击的主要原因,是因为以下两点原因: 1. php 配置文件 php. ...

- SQL注入攻击

SQL注入攻击是黑客对数据库进行攻击的常用手段之一.随着B/S模式应用开发的发展,使用这种模式编写应用程序的程序员也越来越多.但是由于程序员的水平及经验也参差不齐,相当大一部分程序员在编写代码的时候, ...

- 了解SQL注入攻击

SQL注入:利用现有应用程序,将(恶意)的SQL命令注入到后台数据库引擎执行的能力,这是SQL注入的标准释义. 随着B/S模式被广泛的应用,用这种模式编写应用程序的程序员也越来越多,但由于开发人员的水 ...

- php安全编程—sql注入攻击

php安全编程--sql注入攻击 定义 SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL语法里的一些组合,通过执行SQL语句进而执行攻击者所要的操作,其主要原因 ...

随机推荐

- [转载] 说说JSON和JSONP,也许你会豁然开朗

转载自http://kb.cnblogs.com/page/139725/ 前言 由于Sencha Touch 2这种开发模式的特性,基本决定了它原生的数据交互行为几乎只能通过AJAX来实现. 当然了 ...

- web前端-----第二弹CSS

web前端之CSS样式 CSS 语法 CSS 规则由两个主要的部分构成:选择器,以及一条或多条声明. ''' selector { property: value; property: value; ...

- Vue.js—实现图书管理系统

前 言 今天我们主要一起来学习一个新框架的使用--Vue.js,之前我们也讲过AngularJS是如何使用的,而今天要讲的Vue.js的语法和AngularJS很相似,因为 AngularJS ...

- 基于Spring开发的一个BIO-RPC框架(对新人很友好)

PART1:先来整体看下项目的构成 其中bio-rpc-core就是所谓的rpc框架 bio-rpc-example-client即所谓的服务调用方(你的项目中想要调用服务的地方) bio-rpc-e ...

- short s1 = 1; s1 = s1 + 1;有错而short s1 = 1; s1 += 1正确。为何?

如果你认为表达式(x += i)只是表达式(x = x + i)的简写方式,这并不准确.这两个表达式都被称为赋值表达式.第二个表达式使用的是简单赋值操作符(=),而第一个表达式使用的是复合赋值操作符. ...

- Mysql相关知识点总结(一)

information_schema库:information_schema库中的表大都是temporory表,都是只读的,不能进行更新.删除和插入等操作,也不能加触发器,因为它们实际只是一个视图,不 ...

- SpringMVC 上传下载 异常处理

SpringMVC 上传下载 异常处理 上一章节对SpringMVC的表单验证进行了详细的介绍,本章节介绍SpringMVC文件的上传和下载(重点),国际化以及异常处理问题.这也是SpringMVC系 ...

- 解决ubuntu无法远程连接

在装Ubantu的时候可能有的小伙伴忽略了一点,忘记了在一个地方打一下空格,导致后面无法远程连接. 如果能在这里打上对勾就可以不用后面的操作了. 首先要切换到root账号 sudo passwd ro ...

- Python之三目运算符

Python语言不像Java.JavaScript等这些语言有类似: 判段的条件?条件为真时的结果:条件为假时的结果 这样的三目运算,但是Python也有自己的三目运算符: 条件为真时的结果 if 判 ...

- 杭电ACM题单

杭电acm题目分类版本1 1002 简单的大数 1003 DP经典问题,最大连续子段和 1004 简单题 1005 找规律(循环点) 1006 感觉有点BT的题,我到现在还没过 1007 经典问题,最 ...