谣言检测(RDCL)——《Towards Robust False Information Detection on Social Networks with Contrastive Learning》

论文信息

论文标题:Towards Robust False Information Detection on Social Networks with Contrastive Learning

论文作者:Chunyuan Yuan, Qianwen Ma, Wei Zhou, Jizhong Han, Songlin Hu

论文来源:2019,CIKM

论文地址:download

论文代码:download

1 Introduction

问题:会话图中轻微的扰动讲导致现有模型的预测崩溃。

研究了两大类数据增强策略(破坏会话图结构):

贡献:

(1) 提出了RDCL框架,为虚假信息检测提供了鲁棒的检测结果,该框架利用对比学习从多个角度提高了模型对扰动信号的感知。

(2) 证明了硬正样本对可以提高对比学习的效果。

(3) 提出了一种有效的硬样本对生成方法 HPG,它可以增加对比学习的效果,使模型学习更鲁棒的表示。

(4) 通过比较实验、在不同的 GNN 和两个数据集上进行的消融实验,证明了该模型的有效性。

2 Methodlogy

问题定义:预测无向会话图的标签。

整体框架如下:

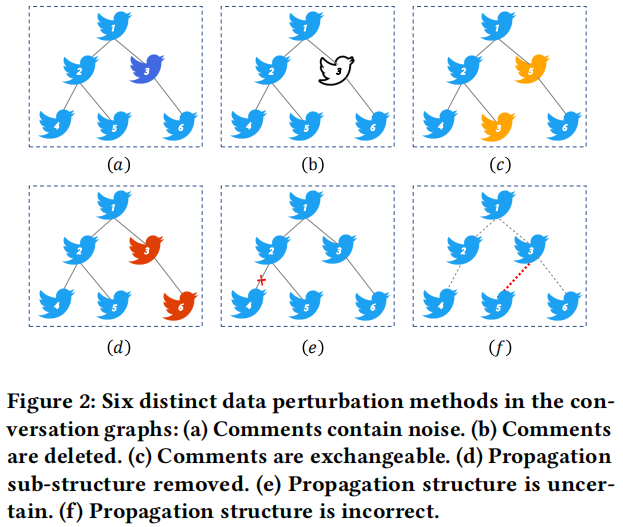

2.1 Data Perturbations

在除根节点以外的节点中,以 $\rho $ 的采样率采样节点,对于采样的节点用高斯分布初始化,没有被采样到的节点采用 0 填充:

$X_{C N}^{-r}=X^{-r}+X_{G a u s s i o n}^{-r}$

Comments are deleted (CD)

在除根节点以外的节点中,以 $\rho $ 的采样率采样节点,然后将其节点特征向量置 0 :

$X_{C D}^{-r}=X^{-r} \odot D^{-r}$

Comments are exchangeable (CE)

在除根节点以外的节点中,以 $\rho $ 的采样率采样节点,交换节点特征向量。

Propagation sub-structure is removed (PR)

在除根节点以外的节点中,随机选择一部分节点,并删除其形成的子图。

以 $\rho $ 的采样率采样边,并删除边:

$A_{P U}=A-A_{\text {drop }}$

随机选择两个节点 $C_i$ 和 $C_j$,对于 节点 $C_i$,选择删除它和它父节点之间的边,并添加 $C_j$ 和 $C_i$ 之间的边。

2.2 Contrastive Perturbation Learning

假设:对于含有相同标签的图,将他们认为是正样本对,每个 batch 中有 $P$ 张图,加上数据增强后生成的 $2P$ 张图,总共有 $3P$ 张图,自监督对比损失如下:

${\large \mathcal{L}_{S C L}=-\frac{1}{3 P} \log \frac{\sum\limits _{Y_{s}=Y_{m}} \exp \left(z_{m} \cdot z_{s} / \tau\right)}{\sum\limits_{Y_{s}=Y_{m}} \exp \left(z_{m} \cdot z_{s} / \tau\right)+\sum\limits_{Y_{d} \neq Y_{m}} \exp \left(z_{m} \cdot z_{d} / \tau\right)}} $

[ Anchor 和 数据增强图之间的对比损失]

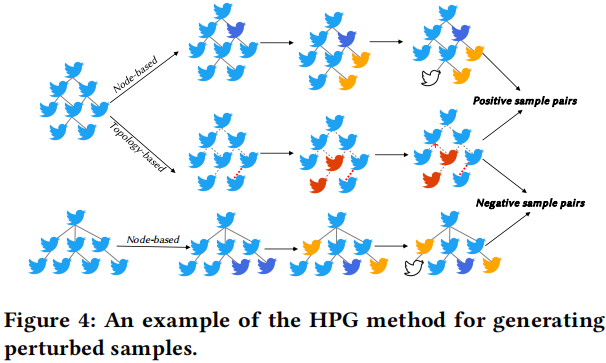

2.3 Perturbation Sample Pairs Generation

自监督损失:

$\begin{aligned}\mathcal{L}_{\mathrm{SSL}}=&-z_{m}^{i} \cdot z_{m}^{j} / \tau +\log \left(\exp \left(z_{m}^{i} \cdot z_{m}^{j} / \tau\right)+\sum\limits_{\mathrm{Neg}} \exp \left(z_{m}^{i} \cdot z_{n e g} / \tau\right)\right)\end{aligned}$

[数据增强图之间的对比损失]

上述 $\mathcal{L}_{\text {SSL }}$ 关于 $z_{m}^{i}$ 的梯度为:

$\begin{aligned}\frac{\partial \mathcal{L}_{S S L}}{\partial z_{m}^{i}} &=-\frac{1}{\tau}\left(z_{m}^{j}-\frac{\exp \left(z_{m}^{i} \cdot z_{m}^{j} / \tau\right) z_{m}^{j}+\sum\limits_{N e g} \exp \left(z_{m}^{i} \cdot z_{n e g} / \tau\right) z_{n e g}}{\exp \left(z_{m}^{i} \cdot z_{m}^{j} / \tau\right)+\sum\limits_{N e g} \exp \left(z_{m}^{i} \cdot z_{n e g} / \tau\right)}\right) \\&=-\frac{\sum\limits_{N e g} \exp \left(z_{m}^{i} \cdot z_{n e g} / \tau\right)\left(z_{m}^{j}-z_{m}^{i}\right)-\left(z_{n e g}-z_{m}^{i}\right)}{\tau \exp \left(z_{m}^{i} \cdot z_{m}^{j} / \tau\right)+\sum\limits_{N e g} \exp \left(z_{m}^{i} \cdot z_{n e g}\right) / \tau} \\&=-\frac{1}{C_{1} \tau}\left(\sum\limits_{N e g} \exp \left(z_{m}^{i} \cdot z_{n e g} / \tau\right)\left(z_{m}^{j}-z_{m}^{i}\right)+C_{2}\right)\end{aligned}$

其中:

$C_{1}=\exp \left(z_{m}^{i} \cdot z_{m}^{j} / \tau\right)+\sum\limits_{N e g} \exp \left(z_{m}^{i} \cdot z_{n e g} / \tau\right)$

$C_{2}=z_{n e g}-z_{m}^{i}$

$\text{Eq.7}$ 在分子中的梯度贡献主要来自于($z_{m}^{j}-z_{m}^{i}$)。因此,如果能够增加图级空间中样本对之间的距离,它将提供更大的梯度信号,从而增加模型的学习难度,提高对比学习的质量。所以,本文的对比视图生成方法如下:

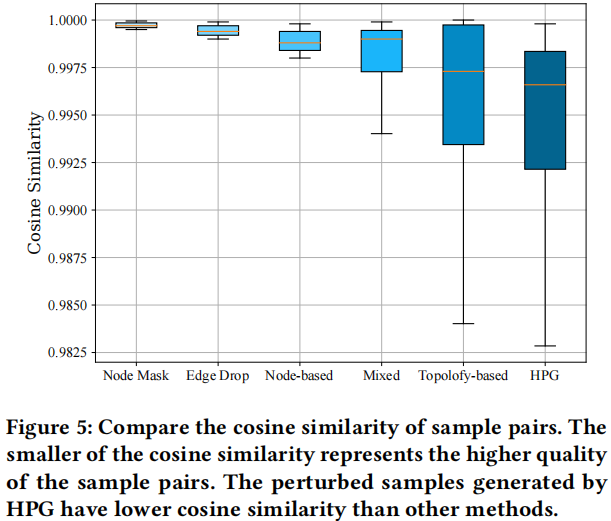

Figure 5 说明,由 HPG 生成的数据增强图,他们之间的相似度小于其他数据增强方法,那么损失函数 SSL 会加大对模型的惩罚,提高对比学习的质量。

虽然扰动会加大学习的难度,但是他们提供了足够的信息去保存视图之间的一致性。

2.4 Training Objective

3 Experiment

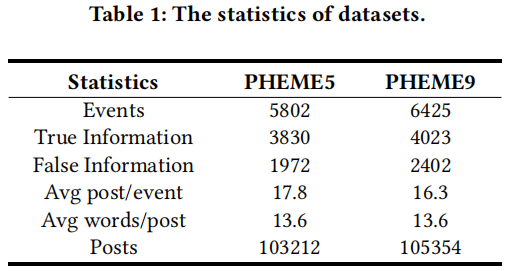

3.1 Datasets

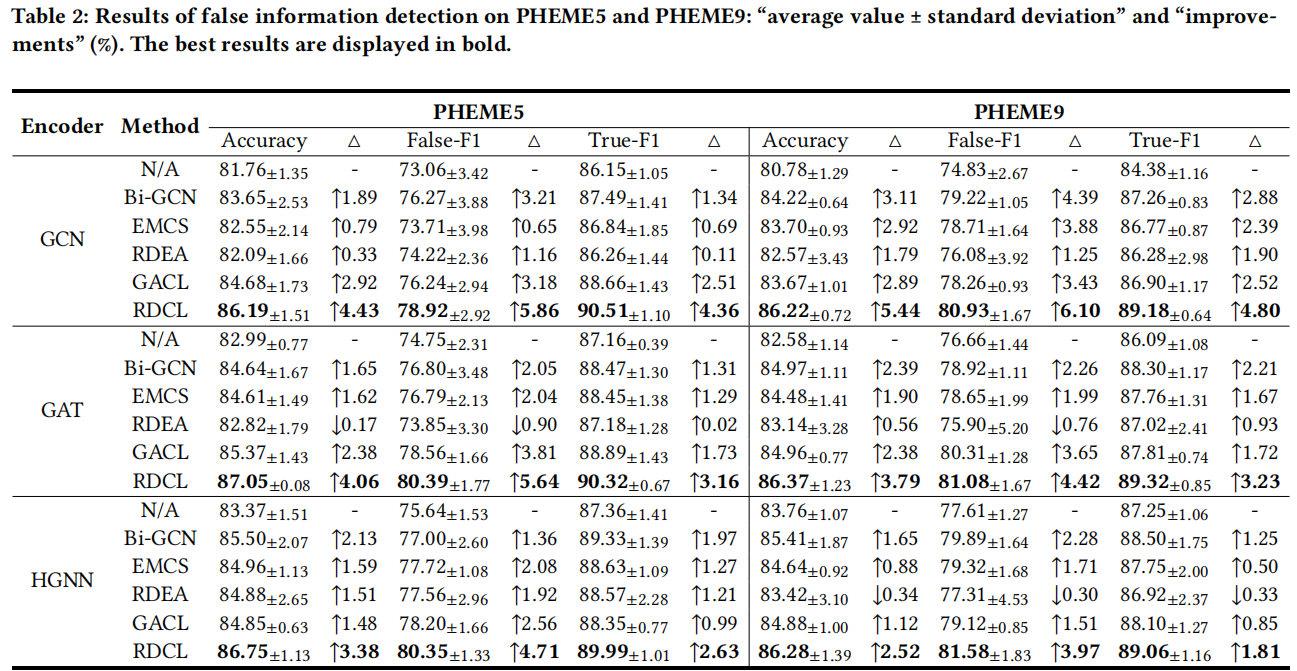

3.2 Performance Comparison

3.3 Robustness Studies

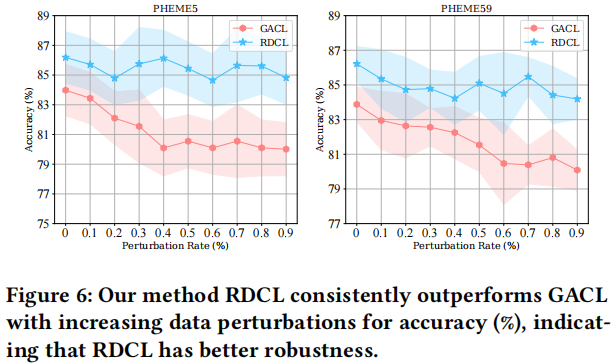

基于本文的 6 中数据增强策略,对比 GACL 和本文方法:

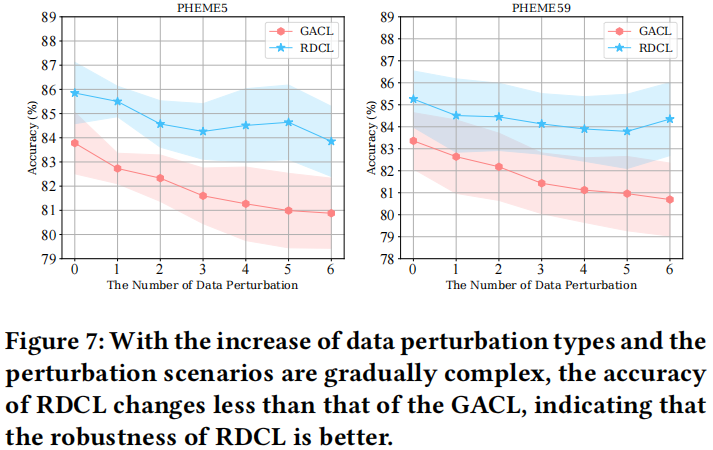

3.4 The robustness on different perturbation scenarios

研究采用复杂数据增强策略组合的对比实验:

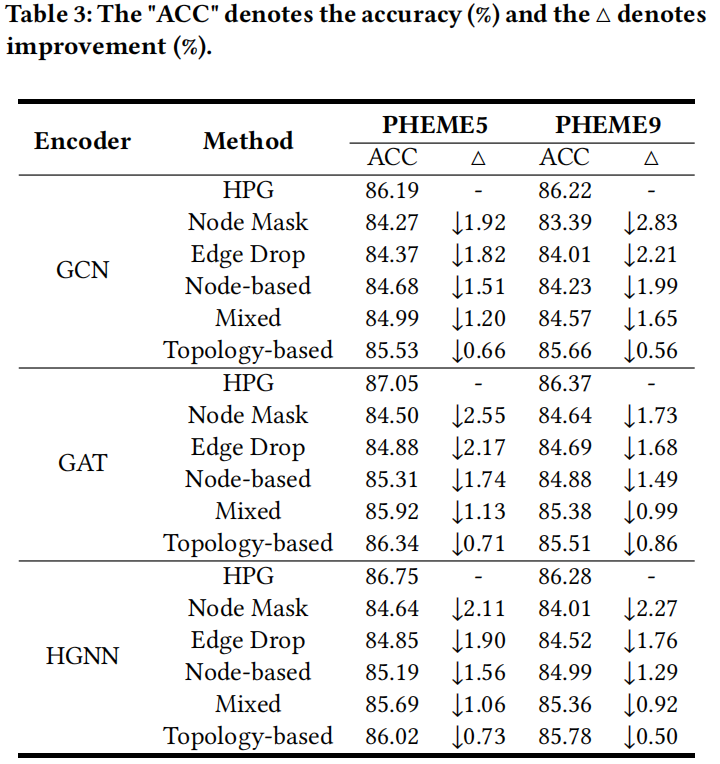

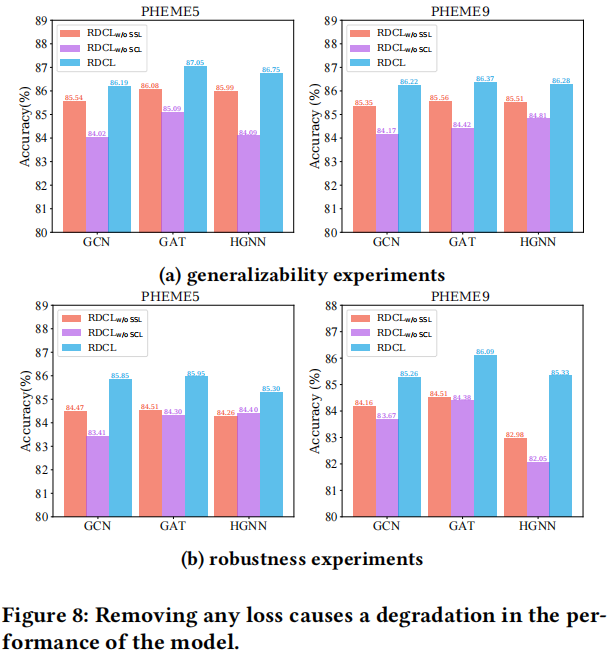

3.5 Ablation Studies

研究如下 6 中数据增强策略 Node Mask , Edge Drop , Mixed , Node-based, Topology-based and our method HPG 的实验对比结果:

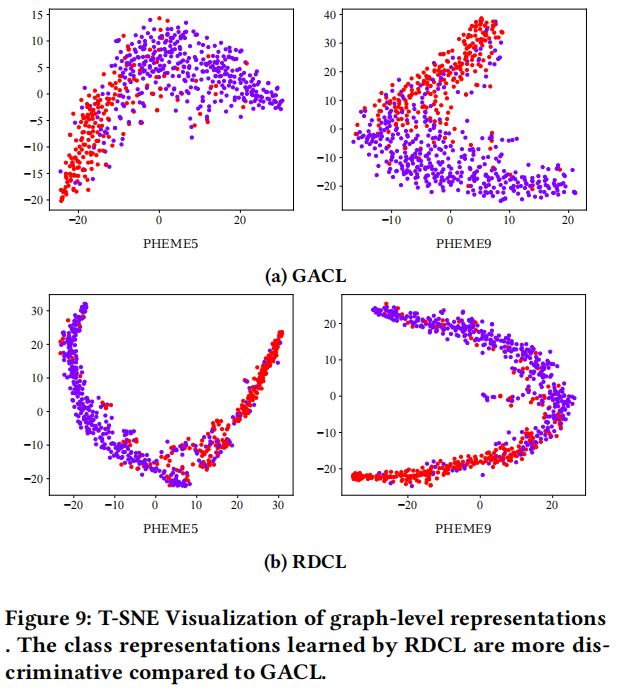

3.6 Graph-level Representation Studies

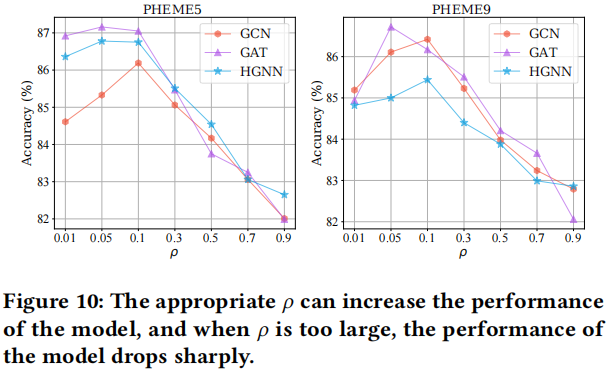

3.7 The Impact of Perturbation Probability $\rho$

不同扰动率 和 不同编码器的实验对比:

谣言检测(RDCL)——《Towards Robust False Information Detection on Social Networks with Contrastive Learning》的更多相关文章

- 谣言检测(GACL)《Rumor Detection on Social Media with Graph Adversarial Contrastive Learning》

论文信息 论文标题:Rumor Detection on Social Media with Graph AdversarialContrastive Learning论文作者:Tiening Sun ...

- 谣言检测(RDEA)《Rumor Detection on Social Media with Event Augmentations》

论文信息 论文标题:Rumor Detection on Social Media with Event Augmentations论文作者:Zhenyu He, Ce Li, Fan Zhou, Y ...

- 谣言检测(ClaHi-GAT)《Rumor Detection on Twitter with Claim-Guided Hierarchical Graph Attention Networks》

论文信息 论文标题:Rumor Detection on Twitter with Claim-Guided Hierarchical Graph Attention Networks论文作者:Erx ...

- 谣言检测——《MFAN: Multi-modal Feature-enhanced Attention Networks for Rumor Detection》

论文信息 论文标题:MFAN: Multi-modal Feature-enhanced Attention Networks for Rumor Detection论文作者:Jiaqi Zheng, ...

- 谣言检测(PLAN)——《Interpretable Rumor Detection in Microblogs by Attending to User Interactions》

论文信息 论文标题:Interpretable Rumor Detection in Microblogs by Attending to User Interactions论文作者:Ling Min ...

- 谣言检测(PSIN)——《Divide-and-Conquer: Post-User Interaction Network for Fake News Detection on Social Media》

论文信息 论文标题:Divide-and-Conquer: Post-User Interaction Network for Fake News Detection on Social Media论 ...

- 谣言检测——(PSA)《Probing Spurious Correlations in Popular Event-Based Rumor Detection Benchmarks》

论文信息 论文标题:Probing Spurious Correlations in Popular Event-Based Rumor Detection Benchmarks论文作者:Jiayin ...

- 谣言检测(DUCK)《DUCK: Rumour Detection on Social Media by Modelling User and Comment Propagation Networks》

论文信息 论文标题:DUCK: Rumour Detection on Social Media by Modelling User and Comment Propagation Networks论 ...

- 谣言检测——(GCAN)《GCAN: Graph-aware Co-Attention Networks for Explainable Fake News Detection on Social Media》

论文信息 论文标题:GCAN: Graph-aware Co-Attention Networks for Explainable Fake News Detection on Social Medi ...

随机推荐

- Java 可重入锁的那些事(一)

本文主要包含的内容:可重入锁(ReedtrantLock).公平锁.非公平锁.可重入性.同步队列.CAS等概念的理解 显式锁 上一篇文章提到的synchronized关键字为隐式锁,会自动获取和自动释 ...

- ArkUI 自定义组件

基础入门 组件可以把一段代码封装起来,目的是提高这一段代码的复用率,并且也可以减少开发人员多次编写相同的代码.一旦组件定义好了之后,在页面中只需要通过<element /> 标签引入进来就 ...

- [HNOI2010]弹飞绵羊 (平衡树,LCT动态树)

题面 题解 因为每个点都只能向后跳到一个唯一的点,但可能不止一个点能跳到后面的某个相同的点, 所以我们把它抽象成一个森林.(思考:为什么是森林而不是树?) 子节点可以跳到父节点,根节点再跳就跳飞了. ...

- eBackup备份服务器安装及配置

####### 原博客地址 创建虚拟机 选择第一个 分配硬盘 其余默认 导入压缩包安装eBackup备份软件 用户名root 密码Cloud12#$ 查看ip地址 连接xftp导入包 安装备份软件 # ...

- 虚拟机里做LUN映射(RHEL系统和centos系统皆可)(Linux版)

紧接着Windows的LUN映射之后 参考 (https://www.cnblogs.com/zhengyan6/p/16121268.html) 先删除部分配置(没有做之前的LUN映射则不用) 进网 ...

- grub2配置文件丢失如何修复

实验操作准备 此步骤因实验需要所做,系统开机属grub界面无需此步! lsblk命令为了查看根分区挂载在什么位置 rm -rf /boot/grub2/grub.cfg命令为删除grub2配置文件到达 ...

- KingbaseES 转义字符

在SQL标准中字符串是用单引号括起来的,在KingbaseES中遵守了该标准,如果在字符串中需要使用到单引号,就需要对其进行转义. 方式一:使用E和反斜杠进行转义 方式二:直接用一个单引号来转义 在K ...

- 巧用KingbaseES中的动态DDL

概述 :在DBA的日常工作中,经常遇到一些需要基于数据库当前状态的实用程序查询的实例.比如一个逻辑复制的目标表,主键ID列与生成数据的序列不同步,这将导致插入新行是,会有主键冲突.要纠正这个问题,需要 ...

- 解决nuxt/koa架构初始项目运行报错问题

今天在学习运用vue的nuxt/koa框架,初始化项目之后,在执行 $> npm run dev 时报错,错误详细信息如下: 点击查看报错的详细内容 > npm run dev Debug ...

- Webpack与Vite热更新差异对比

随着项目的日渐迭代,项目整体的代码量也会越来越多,从而导致项目体积越来越大:在Webpack时代,很多人会对历史项目(巨型项目)感到头疼,因为往往巨型项目在本地开发调试的时候会因为本地代码的修改触发H ...