【代码审计】大米CMS_V5.5.3 后台多处存储型XSS漏洞分析

0x00 环境准备

大米CMS官网:http://www.damicms.com

网站源码版本:大米CMS_V5.5.3试用版(更新时间:2017-04-15)

程序源码下载:http://www.damicms.com/downes/dami.rar

测试网站首页:

0x01 代码分析

1、漏洞文件位置:/Admin/Lib/Action/keyAction.class.php 第34-59行中:

2、 public function add()

3、 {

4、 $this->display('add');

5、 }

6、

7、 public function doadd()

8、 {

9、 $key = M('key');

10、 $key->create();

11、 if($key->add())

12、 {

13、 $this->assign("jumpUrl",U('Key/index'));

14、 $this->success('操作成功!');

15、 }

16、 $this->error('操作失败!');

17、 }

在这段函数中,当添加内容的时候,首页使用M函数用于实例化,然后进行增加,未经任何处理将内容直接写入数据库,输入输出都没有做任何处理,导致程序在实现上存在存储型XSS跨站脚本漏洞,允许攻击者可在页面中插入恶意js代码,获得用户cookie等信息,导致用户被劫持。

2、全局搜索这个函数,发现多个文件存在相同的代码描述,均存在存储型XSS跨站脚本漏洞,具体在漏洞利用环节进行展示:

0x02 漏洞利用

1、登录后台,网站后台--文章内链--添加关键字—填写XSS Payload:

123<script>alert(`xss`)</script>

2、网站后台--幻灯管理--添加幻灯--XSS payload:

123<script>alert(`xss`)</script>

3、网站后台--单页标签--添加标签--XSS Paylod:

123<script>alert(`xss`)</script>

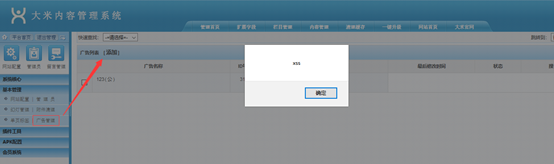

4、网站后台--广告管理--添加广告--XSS Paylod:

123<script>alert(`xss`)</script>

0x03 修复建议

1、对参数做html转义过滤(要过滤的字符包括:单引号、双引号、大于号、小于号,&符号),防止脚本执行。在变量输出时进行HTML ENCODE处理。 PHP应用:可以使用htmlspecialchars对用户参数进行编码 。

安全代码示例:

- <?php

- $aa=$_GET['dd'];

- echo htmlspecialchars($aa)."123";

- ?>

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

【代码审计】大米CMS_V5.5.3 后台多处存储型XSS漏洞分析的更多相关文章

- 【代码审计】iZhanCMS_v2.1 前台存储型XSS漏洞分析

0x00 环境准备 iZhanCMS官网:http://www.izhancms.com 网站源码版本:爱站CMS(zend6.0) V2.1 程序源码下载:http://www.izhancms ...

- 【代码审计】eduaskcms_v1.0.7前台存储型XSS漏洞分析

0x00 环境准备 eduaskcms官网:https://www.eduaskcms.xin 网站源码版本:eduaskcms-1.0.7 程序源码下载:https://www.eduaskcm ...

- 【代码审计】大米CMS_V5.5.3 任意文件删除及代码执行漏洞分析

0x00 环境准备 大米CMS官网:http://www.damicms.com 网站源码版本:大米CMS_V5.5.3试用版(更新时间:2017-04-15) 程序源码下载:http://www ...

- 【代码审计】QYKCMS_v4.3.2 后台down.php页面代码执行漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

- [ 中危 ] dp意见反馈处存储型XSS

XSS平台架设攻击代码,有很多,如我是在http://xss.fbisb.com上架设的. 在 xxx.dianping.com系统意见反馈处插入xss代码提交,而后等待后台管理员点击,可打到其COO ...

- 代码审计之Catfish CMS v4.5.7后台作者权限越权两枚+存储型XSS一枚

首先本地搭建环境,我所使用的是Windows PHPstudy集成环境.使用起来非常方便.特别是审计的时候.可以任意切换PHP版本. 本文作者:226safe Team – Poacher 0×01 ...

- 74CMS3.0储存型XSS漏洞代码审计

发现一个总结了乌云以前代码审计案例的宝藏网站:https://php.mengsec.com/ 希望自己能成为那个认真复现和学习前辈们思路的那个人,然后准备慢慢开始审计一些新的小型cms了 骑士cms ...

- 【代码审计】QYKCMS_v4.3.2 前台存储型XSS跨站脚本漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

- 帝国CMS(EmpireCMS) v7.5 后台XSS漏洞分析

帝国CMS(EmpireCMS) v7.5 后台XSS漏洞分析 一.漏洞描述 该漏洞是由于代码只使用htmlspecialchars进行实体编码过滤,而且参数用的是ENT_QUOTES(编码双引号和单 ...

随机推荐

- 用vue的自定义组件写了一个拖拽 组件,局部的 只能在自定义元素内的

简单实现 没有做兼容<!DOCTYPE html> <html lang="en"> <head> <meta charset=" ...

- Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; rv:11.0) like Gecko

Trident (又称为MSHTML),是微软的窗口操作系统(Windows)搭载的网页浏览器—Internet Explorer的排版引擎的名称. 它的第一个版本随着1997年10月Internet ...

- Delphi创建ActiveX控件,实现安全接口及无界面代码

Delphi创建OCX控件非常的方便,但IE调用时弹出的安全认证非常麻烦,有时OCX也不需要界面,IE调用时需要隐藏,非常不方便.在DELPHI中创建OCX实现安全接口和创建事件中修改部分代码 实现安 ...

- BTrace使用简介

很多时候在online的应用出现问题时,很多时候我们需要知道更多的程序的运行细节,但又不可能在开发的时候就把程序中所有的运行细节都打印到日志上,通常这个时候能采取的就是修改代码,重新部署,然后再观察, ...

- 实录分享 | 计算未来轻沙龙:揭秘AutoML技术(视频 + PPT)

版权声明:本文为博主原创文章,未经博主同意不得转载. https://blog.csdn.net/c9Yv2cf9I06K2A9E/article/details/83542784 10 月 27 日 ...

- 阮一峰的js教程,值得一读

http://javascript.ruanyifeng.com/introduction/intro.html

- angularjs图片上传和预览 - ng-file-upload

ng-file-upload ajax上传文件 官方demo地址 安装 bower install ng-file-upload-shim --save(for non html5 suppport) ...

- 对象拷贝:jQuery extend

今天操作一个Array数组对象,本来想着先取出该数组某一行数据,然后把该数据当作另一份数据进行操作. 结果发现,对该数据操作的同时,也对Array数组进行了修改,因为这个数据指向了array数组对象. ...

- 【tp5】ThinkCMF5框架,配置使其支持不同终端PC/WAP/Wechat能加载不同配置和视图

1.版本 5.0.18 2.在data/conf/ 新增config.php文件,内容如下: <?php //ThinkCMF5区别不同客户端加载不同配置文件和模块.视图 $default_mo ...

- swift3 与 OC 语法区别

1.Swift还增加了Objective-C中没有的类型比如元组(Tuple). 元组可以让你创建或者传递一组数据,比如作为函数的返回值时,你可以用一个元组可以返回多个值. 元组(tuples)把多个 ...