从 Uber 数据泄露事件我们可以学到什么?

Uber 数据泄露始于一名黑客从暗网市场购买属于一名 Uber 员工的被盗凭证。最初尝试使用这些凭据连接到 Uber 的网络失败,因为该帐户受 MFA 保护。为了克服这一安全障碍,黑客通过 What's App 联系了 Uber 员工,并假装是 Uber 的安全人员,要求该员工批准将 MFA 通知发送到他们的手机。然后,黑客向该员工的手机发送了大量 MFA 通知,为了免除骚扰,该 Uber 员工批准了 MFA 请求授予黑客网络访问权限,最终导致了数据泄露。据悉这已经不是Uber第一次被黑客攻击。早在2016年,两名黑客入侵了 Uber 的系统,获取了 5700 万 Uber 应用用户的姓名、电子邮件地址和电话号码。

黑客访问了哪些数据?

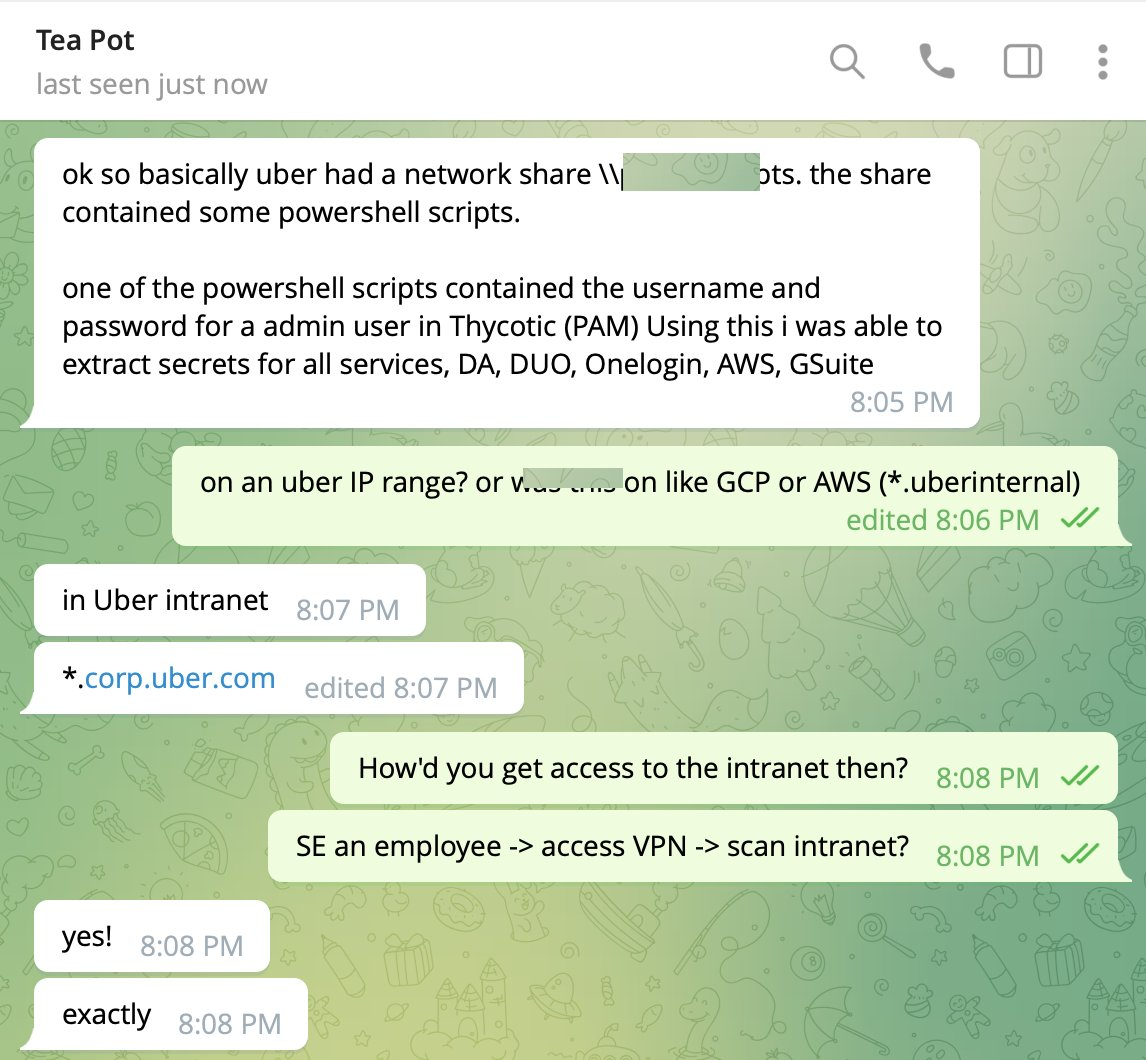

在成功连接到 Uber 的内部网后,黑客获得了对该公司 VPN 的访问权限。授予攻击者如此高级别访问权限的关键漏洞是 PowerShell 脚本中的硬编码凭据。这些凭据使管理员可以访问特权访问管理 (PAM) 系统:Thycotic。该工具拥有大量特权,它存储用于员工访问内部服务和第三方应用程序的最终用户凭据,以及在软件开发环境中使用的 DevOps 机密信息。PAM 系统控制对多个系统的访问,拥有管理员访问权限意味着可以给自己或提取所有连接系统的秘密。这让攻击者可以完全访问 Uber 的所有内部系统。

也就是说攻击者拥有了对 Uber 所有敏感服务(包括 DA、DUO、Onelogin、Amazon Web Services (AWS) 和 GSuite)的完全管理员访问,这也显着增加了数据泄露的严重性。据称,黑客还访问了 Uber 的漏洞赏金报告,这些报告通常包含尚未修复的安全漏洞的详细信息。这名黑客被认为与网络犯罪组织 Lapsus$ 有关联,他在与 Uber 网络安全研究员的谈话中透露了这次攻击的细节(见下图)。

数据泄露的严重后果

如果黑客是出于经济利益的动机,他很可能会在暗网市场上出售 Uber 的漏洞赏金报告。鉴于漏洞赏金计划的发现可能造成毁灭性的数据泄露影响,它会以非常高的价格出售。幸运的是这名黑客并无意造成企业巨大损失和影响,而是在享受成功的网络攻击带来的成就感和随之而来的黑客社区的尊重。要知道当 Uber 在 2016 年遭到黑客入侵时,向网络犯罪分子支付了 100,000 美元的赎金,以换取删除他们被盗数据的副本。

此次数据泄露事件的关键是 Uber 的特权访问管理(PAM)平台因管理员凭据暴露而受到损害。特权访问管理(PAM)是用于保护、控制和监视员工对组织的关键信息和资源的访问的工具和技术的组合。而黑客攻击者极有可能已经获得了对 Uber 几乎所有内部系统的访问权限。尽管黑客没有展开进一步攻击,我们仍有必要去了解这件事情的严重性。

Thycotic

Thycotic PAM 系统拥有大量特权,它存储用于员工访问内部服务和第三方应用程序的最终用户凭据,以及在软件开发环境中使用的 DevOps 机密信息。它可以控制对不同服务的访问,还有一个存储凭据和密码的机密管理器。在此次数据泄露事件中,这是 Uber 需要面临的最可怕的情况。

AWS

AWS 实例控制着 Uber 应用程序的云基础设施。根据配置、权限和体系结构,攻击者可能会关闭服务、滥用计算资源、访问敏感用户数据、删除或勒索数据、更改用户访问权限等等。

VMWare vSphere

VMware vSphere 是一个云计算虚拟化平台。这是一个非常关键且重要的平台,因为它与云计算和本地服务器接口,可以让攻击访问受控的本地服务器以及许多帮助攻击者深入系统的管理功能。

SentinelOne

SentinelOne 是一个 XDR(扩展检测和响应)平台。简而言之,这个平台连接到企业的关键任务系统,让企业知道是否存在安全问题。任何可以获得该系统特权访问权限的攻击者都可以混淆他们的活动并延长他们的攻击时间。XDR 可以为事件响应 (IR) 团队植入“后门”,例如允许 IR 团队“进入”员工机器并可能扩大攻击者的访问范围。

Uber 数据泄露的4个经验教训

我们可以从 Uber 数据泄露事件中可以吸取一些重要的网络安全教训,通过将这些经验应用到网络安全工作中,可以帮助企业避免遭遇类似问题。

1. 加强网络安全意识培训

Uber 员工在攻击的初始阶段为了摆脱大量 MFA 请求而批准,这一事实证明了企业人员对一种称为“MFA 疲劳”的很常见的 MFA 利用策略认识不足。如果 Uber 员工意识到这种策略的严重性,他们将会及时报告威胁,从而避免数据泄露事件发生。黑客还利用社交工程(Social Engineer)技术糊弄 Uber 员工,让他们以为自己是Uber安全团队的成员,这是另一种常见且需要高度警惕的网络攻击策略。 实施网络意识培训,让员工深刻认识到 MFA 疲劳和社交工程诈骗这两种常见网络攻击方法很关键。

2. 了解常见的 MFA 利用方法

并非所有的多重身份验证协议都需要设置为一致的。企业的网络安全团队应该将当前的 MFA 流程与常见的利用策略进行比较,并在需要时升级身份验证协议的复杂性以减轻利用风险。

3. 避免硬编码管理员登陆凭证

在此次事件中最重大的安全问题可能是在 Powershell 脚本中硬编码管理员凭据。阅读 Powershell 脚本并发现其中包含的管理员凭据,未经授权的用户便可以访问Uber 敏感系统。如果遵循安全编码实践,就可以避免此安全漏洞。请确保管理员凭据始终安全地存储在密码库中,并且永远不要在任何地方进行硬编码。

4. 使用数据泄露检测服务

如果 Uber 黑客出于利益目的,客户数据就会被窃取并且在暗网上进行兜售。对于企业而言,需要有一个安全网来检测未检测到的数据泄露导致的暗网数据泄漏。当在暗网上检测到敏感数据泄漏时,数据泄漏检测服务会通知受影响的企业,这样网络安全团队可以尽早保护受损帐户。

从 Uber 数据泄露事件我们可以学到什么?的更多相关文章

- 从Facebook数据泄露事件看大数据时代的个人信息安全问题

进入21世纪后,互联网开始大规模普及,线上业务和线上服务也开始逐渐走入人们的生活.尤其在智能手机和移动互联网诞生以后,人们对网络的依赖更是与日俱增.然而,伴随而来的则是涉及个人隐私的信息安全问题.个人 ...

- 第23章、OnFocuChangeListener焦点事件(从零开始学Android)

在Android App应用中,OnFocuChangeListener焦点事件是必不可少的,我们在上一章的基础上来学习一下如何实现. 基本知识点:OnFocuChangeListener事件 一 ...

- 第24章、OnLongClickListener长按事件(从零开始学Android)

在Android App应用中,OnLongClick事件表示长按2秒以上触发的事件,本章我们通过长按图像设置为墙纸来理解其具体用法. 知识点:OnLongClickListener OnLongCl ...

- 第21章、OnItemSelectedListener事件(从零开始学Android)

在Android App应用中,OnItemSelectedListener事件也会经常用到,我们一起来了解一下. 基本知识点:OnItemSelectedListener事件 一.界面 1.新建pr ...

- [web]2019第一起数据泄露事件

-rwxrwxrwx 33405108 Jan 22 2016 000webhost.txt -rwxrwxrwx 165025 Jul 29 2017 01nii.ru {1.931} [HASH] ...

- 时隔3个月,Uber 再遭数据泄露...

在今年9月,Uber 就发生过一起数据泄露事件,尽管黑客并无意发动大规模攻击或以此来获取巨额利益,但其成功获取对 Uber 所有敏感服务的完全管理员访问权限仍令人后怕.而在上周,名为"Ube ...

- 从市场运营角度谈Uber中国的第一批用户是怎么来的

声明:这篇文章是从http://www.010lm.com/redian/2016/0312/1206875.html转来的,分享给大家. 1)首先告诉用户Uber是做什么的?即培养用户品牌意识. 我 ...

- jQuery-3.事件篇---事件绑定与解绑

on()的多事件绑定 之前学的鼠标事件,表单事件与键盘事件都有个特点,就是直接给元素绑定一个处理函数,所有这类事件都是属于快捷处理.翻开源码其实可以看到,所有的快捷事件在底层的处理都是通过一个&quo ...

- 前端基础-jQuery的事件的用法

阅读目录 常用事件 事件绑定 移除事件 页面载入 一.常用事件 1.鼠标事件之click事件 用交互操作中,最简单直接的操作就是点击操作.jQuery提供了两个方法一个是click方法用于监听用户单击 ...

- Javascript-- jQuery事件篇(3)

on()的多事件绑定 之前学的鼠标事件,表单事件与键盘事件都有个特点,就是直接给元素绑定一个处理函数,所有这类事件都是属于快捷处理.翻开源码其实可以看到,所有的快捷事件在底层的处理都是通过一个&quo ...

随机推荐

- QGradient渐变填充

QGradient渐变填充 QGradient (一)简介 (二)枚举类型 1.spread 2.CoordinateMode 3.type (三)常用函数 1.coordinateMode() 2. ...

- Java JDBC连接数据库的CURD操作(JDK1.8 + MySQL8.0.33 + mysql-connector-java-8.0.27-bin驱动)

JDBC概述 JDBC(Java Database Connectivity)是一个独立于特定数据库管理系统.通用的SQL数据库存取和操作的公共接口(一组API),定义了用来访问数据库的标准Java类 ...

- 一键整合,万用万灵,Python3.10项目嵌入式一键整合包的制作(Embed)

我们知道Python是一门解释型语言,项目运行时需要依赖Python解释器,并且有时候需要安装项目中对应的三方依赖库.对于专业的Python开发者来说,可以直接通过pip命令进行安装即可.但是如果是分 ...

- Docker安装与教程-Centos7(一)

复现漏洞时,经常要复现环境,VMware还原太过麻烦,所以学习docker的基本操作也是必要的 Docker三要素-镜像.容器.仓库 操作系统:Centos7 官方教程文档 1.Docker的安装与卸 ...

- iOS性能优化之内存分析

成功之前我们要做应该做的事情,成功之后我们才可以做喜欢做的事情. 从苹果的开发者文档里可以看到内存分类如下所示,其中 Leaked memory和 Abandoned memory 都属于应该释放 ...

- python列表删除元素之del,pop()和remove()

del函数 如果知道要删除元素在列表中的位置,可以使用del语句: list_1 = ['one', 'two', 'three'] print(list_1) del list_1[0] print ...

- python之封装及私有方法

目录 封装 简洁 私有方法 封装:提高程序的安全性 将属性和方法包装到类对象中,在方法内部对属性进行操作,在类对象外部调用方法,使得程序更加简洁 在python中,如果该属性不希望在类对象外部被访问, ...

- uni-app框架开发app发布流程

uni-app框架开发app发布流程 1.首先公司申请软著 步骤:申请软著详细流程 - 阿长*长 - 博客园 (cnblogs.com) 一.安卓端 1,点击发行>原生-app云打包 正式包和自 ...

- 解决启动Typora时候,出现This beta version of Typora is expired,please download and install a newer version.

一.问题说明 出现以下问题说明,该软件进行了对系统的时间检测,如果是最新的时间,就会报错,如果是之前的时间就不会.(比如2021年的时间) 二.问题解决 1.手动更改系统时间 打开"控制面板 ...

- JavaWeb开发-HTML基础学习

1.HTML的基本语法 HTML是什么?:HTML是一种超文本标记语言,负责网页的结构,设计页面的元素内容等 超文本:超越文本限制,除了文本信息,还可以定义图片,音频,视频等 标记语言:由标签构成的语 ...