0xGame 2023【WEEK1】Crypto全解

What's CBC?

题目信息

from Crypto.Util.number import *

from secret import flag,key

def bytes_xor(a,b):

a,b=bytes_to_long(a),bytes_to_long(b)

return long_to_bytes(a^b)

def pad(text):

if len(text)%8:

return text

else:

pad = 8-(len(text)%8)

text += pad.to_bytes(1,'big')*pad

return text

def Encrypt_CBC(text,iv,key):

result = b''

text = pad(text)

block=[text[_*8:(_+1)*8] for _ in range(len(text)//8)]

for i in block:

tmp = bytes_xor(iv,i)

iv = encrypt(tmp,key)

result += iv

return result

def encrypt(text,key):

result = b''

for i in text:

result += ((i^key)).to_bytes(1,'big')

return result

iv = b'11111111'

enc = (Encrypt_CBC(flag,iv,key))

print(f'enc = {enc}')

#enc = b"\x8e\xc6\xf9\xdf\xd3\xdb\xc5\x8e8q\x10f>7.5\x81\xcc\xae\x8d\x82\x8f\x92\xd9o'D6h8.d\xd6\x9a\xfc\xdb\xd3\xd1\x97\x96Q\x1d{\\TV\x10\x11"简单的一个CBC加密,先生成一个iv,然后每次加密都先用明文与iv异或后再加密,并将上一块的密文作为下一块的iv继续加密下一块。这里的加密比较简单就是个1字节的异或。

这里先用第1块爆破一下key得到143再解密

enc = b"\x8e\xc6\xf9\xdf\xd3\xdb\xc5\x8e8q\x10f>7.5\x81\xcc\xae\x8d\x82\x8f\x92\xd9o'D6h8.d\xd6\x9a\xfc\xdb\xd3\xd1\x97\x96Q\x1d{\\TV\x10\x11"

from pwn import xor

v = xor(enc[:8], b'1')

for i in range(256):

print(i, xor(v,bytes([i])))

key = 143

for i in range(8, len(enc),8):

print(xor(enc[i-8:i], xor(bytes([key]),enc[i:i+8])))

#0xGame{098f6bcd4621d373cade4e832627b4f6}密码,觅码,先有*再密

题目信息

from secret import flag #从中导入秘密的flag,这是我们要破解的信息

from Crypto.Util.number import bytes_to_long #从函数库导入一些编码函数

from base64 import b64encode

#hint:也许下列函数库会对你有些帮助,但是要怎么用呢……

from base64 import b64decode

from gmpy2 import iroot

from Crypto.Util.number import long_to_bytes

flag = flag.encode()

lent = len(flag)

flag = [flag[i*(lent//4):(i+1)*(lent//4)] for i in range(4)]#将flag切割成四份

c1 = bytes_to_long(flag[0])

c2 = ''.join([str(bin(i))[2:] for i in flag[1]])

c3 = b64encode(flag[2])

c4 = flag[3].hex()

print(f'c1?= {pow(c1,5)}\nc2 = {c2}\nc3 = {c3}\nc4 = {c4}')

'''

c1?= 2607076237872456265701394408859286660368327415582106508683648834772020887801353062171214554351749058553609022833985773083200356284531601339221590756213276590896143894954053902973407638214851164171968630602313844022016135428560081844499356672695981757804756591891049233334352061975924028218309004551

c2 = 10010000100001101110100010100111101000111110010010111010100001101110010010111111101000011110011010000001101011111110011010011000101011111110010110100110100000101110010010111101100101011110011110111100

c3 = b'lueggeeahO+8jOmCo+S5iOW8gOWni+aIkQ=='

c4 = e4bbace79a8443727970746fe68c91e68898e590a72121217d

'''

#全是乱码,那咋办嘛?本题是对一些python库函数的测试。

分了4段进行加密,part1是转整后再5次幂,part2是转二进制,part3是base64,part4是16进制,最后合起来是乱码bytes转str用utf-8(默认值)

from Crypto.Util.number import bytes_to_long

from base64 import b64encode

from base64 import b64decode

from gmpy2 import iroot

from Crypto.Util.number import long_to_bytes

c1 = 2607076237872456265701394408859286660368327415582106508683648834772020887801353062171214554351749058553609022833985773083200356284531601339221590756213276590896143894954053902973407638214851164171968630602313844022016135428560081844499356672695981757804756591891049233334352061975924028218309004551

c2 = '10010000100001101110100010100111101000111110010010111010100001101110010010111111101000011110011010000001101011111110011010011000101011111110010110100110100000101110010010111101100101011110011110111100'

c3 = b'lueggeeahO+8jOmCo+S5iOW8gOWni+aIkQ=='

c4 = 'e4bbace79a8443727970746fe68c91e68898e590a72121217d'

part1 = long_to_bytes(iroot(c1,5)[0])

print(part1)

part2 = int(c2, 2).to_bytes((len(c2) + 7) // 8, 'big')

print(part2)

part3 = b64decode(c3)

print(part3)

part4 = bytes.fromhex(c4)

print(part4)

m = part1+part2+part3+part4

print(m.decode())

#b'0xGame{ \xe6\x81\xad\xe5\x96\x9c\xe4\xbd\xa0,\xe5\xb7\xb2\xe7\xbb\x8f\xe7'

#b'\x90\x86\xe8\xa7\xa3\xe4\xba\x86\xe4\xbf\xa1\xe6\x81\xaf\xe6\x98\xaf\xe5\xa6\x82\xe4\xbd\x95\xe7\xbc'

#b'\x96\xe7\xa0\x81\xe7\x9a\x84\xef\xbc\x8c\xe9\x82\xa3\xe4\xb9\x88\xe5\xbc\x80\xe5\xa7\x8b\xe6\x88\x91'

#b'\xe4\xbb\xac\xe7\x9a\x84Crypto\xe6\x8c\x91\xe6\x88\x98\xe5\x90\xa7!!!}'

#0xGame{ 恭喜你,已经理解了信息是如何编码的,那么开始我们的Crypto挑战吧!!!}Take my bag!

题目信息

from Crypto.Util.number import *

from secret import flag

def encrypt(m):

m = str(bin(m))[2:][::-1]

enc = 0

for i in range(len(m)):

enc += init[i] * int(m[i]) % n

return enc

w = getPrime(64)

n = getPrime(512)

init = [w*pow(3, i) % n for i in range(512)]

c = encrypt(bytes_to_long(flag))

print(f'w={w}')

print(f'n={n}')

print(f'c={c}')

'''

w=16221818045491479713

n=9702074289348763131102174377899883904548584105641045150269763589431293826913348632496775173099776917930517270317586740686008539085898910110442820776001061

c=4795969289572314590787467990865205548430190921556722879891721107719262822789483863742356553249935437004378475661668768893462652103739250038700528111

'''先生成一个逐渐增加的序列,每一项都大于前面项的和。分解与每一位(0/1)相乘,取和。解密的方法就是从大到小,够减的话就1减掉,不够减就是0

exp

w=16221818045491479713

n=9702074289348763131102174377899883904548584105641045150269763589431293826913348632496775173099776917930517270317586740686008539085898910110442820776001061

c=4795969289572314590787467990865205548430190921556722879891721107719262822789483863742356553249935437004378475661668768893462652103739250038700528111

init = [w*pow(3, i) % n for i in range(512)]

m = ''

for v in init[::-1]:

if c>=v:

m+='1'

c-=v

else:

m+='0'

flag = ''

for i in range(0, len(m), 8):

flag += chr(int(m[i:i+8],2))

print(flag)

#0xGame{Welc0me_2_Crypt0_G@me!#$&%}BabyRSA

题目信息

from Crypto.Util.number import *

from random import getrandbits

from secret import flag

def getN():

N = 1

for i in range(16):

tmp = getPrime(32)

N *= tmp

return N

mask = getrandbits(256)

e = 65537

n = getN()

m = bytes_to_long(flag)

c = pow(m*mask,e,n)

print(f'n = {n}')

print(f'e = {e}')

print(f'c = {c}')

print(f'mask = {mask}')

'''

n = 93099494899964317992000886585964221136368777219322402558083737546844067074234332564205970300159140111778084916162471993849233358306940868232157447540597

e = 65537

c = 54352122428332145724828674757308827564883974087400720449151348825082737474080849774814293027988784740602148317713402758353653028988960687525211635107801

mask = 54257528450885974256117108479579183871895740052660152544049844968621224899247

'''可以先分解n然后求phi,比较麻烦。这里直接用sage里的euler_phi求(因为n由小素数组成)

sage跑

from Crypto.Util.number import long_to_bytes

n = 93099494899964317992000886585964221136368777219322402558083737546844067074234332564205970300159140111778084916162471993849233358306940868232157447540597

e = 65537

c = 54352122428332145724828674757308827564883974087400720449151348825082737474080849774814293027988784740602148317713402758353653028988960687525211635107801

mask = 54257528450885974256117108479579183871895740052660152544049844968621224899247

mm = pow(c, inverse_mod(e, euler_phi(n)), n)

m = int(mm) // mask

print(m)

#334526535497992378634036751902245187892235112866317344720327978830278781

print(long_to_bytes(int(m)//mask))

#0xGame{Magic_M@th_Make_Crypt0}猜谜

题目信息

from secret import flag,key

from Crypto.Util.number import *

def dec(text):

text = text.decode()

code = 'AP3IXYxn4DmwqOlT0Q/JbKFecN8isvE6gWrto+yf7M5d2pjBuk1Hh9aCRZGUVzLS'

unpad = 0

tmp = ''

if (text[-1] == '=') & (text[-2:] != '=='):

text = text[:-1]

unpad = -1

if text[-2:] == '==':

text = text[:-2]

unpad = -2

for i in text:

tmp += str(bin(code.index(i)))[2:].zfill(3)

tmp = tmp[:unpad]

result = long_to_bytes(int(tmp,2))

return result

def enc(text):

code = 'AP3IXYxn4DmwqOlT0Q/JbKFecN8isvE6gWrto+yf7M5d2pjBuk1Hh9aCRZGUVzLS'

text = ''.join([str(bin(i))[2:].zfill(8) for i in text])

length = len(text)

pad = b''

if length%3 == 1:

text += '00'

pad = b'=='

elif length%3 == 2:

text += '0'

pad = b'='

result = [code[int(text[3*i:3*(i+1)],2)] for i in range(0,len(text)//3)]

return ''.join(result).encode()+pad

def encrypt(flag):

result = b''

for i in range(len(flag)):

result += (key[i%7]^(flag[i]+i)).to_bytes(1,'big')

return result

c = enc(encrypt(flag))

print(f'c = {c}')flag先通过encrypt再enc,encrypt里与key异或,由于flag头部已知,可以直接求出key.

code = 'AP3IXYxn4DmwqOlT0Q/JbKFecN8isvE6gWrto+yf7M5d2pjBuk1Hh9aCRZGUVzLS'

c = 'IPxYIYPYXPAn3nXX3IXA3YIAPn3xAYnYnPIIPAYYIA3nxxInXAYnIPAIxnXYYYIXIIPAXn3XYXIYAA3AXnx'

m = ''.join([bin(code.index(i))[2:].zfill(3) for i in c])

v = bytes([int(m[i:i+8],2) for i in range(0, len(m),8)])

flag = b'0xGame{'

key = xor(v[:7], bytes([i+flag[i] for i in range(7)]))

v2 = xor(v, key)

m = bytes([v-i for i,v in enumerate(v2)])

#0xGame{Kn0wn_pl@intext_Att@ck!}Vigenere

题目信息

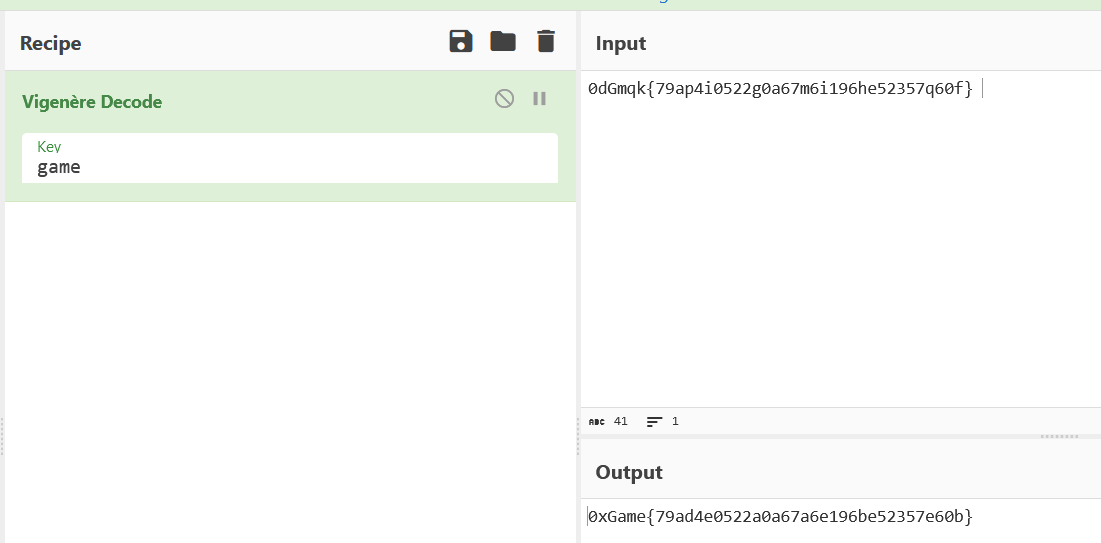

密文:0dGmqk{79ap4i0522g0a67m6i196he52357q60f} 古老而神秘的加密方式?

手算key即可

0xGame 2023【WEEK1】Crypto全解的更多相关文章

- 易全解token获取

//易全解app string strClientID = "2016061711434943493606"; string str ...

- IOS-UITextField-全解

IOS-UITextField-全解 //初始化textfield并设置位置及大小 UITextField *text = [[UITextField alloc]initWithFrame: ...

- 什么是JavaScript闭包终极全解之一——基础概念

本文转自:http://www.cnblogs.com/richaaaard/p/4755021.html 什么是JavaScript闭包终极全解之一——基础概念 “闭包是JavaScript的一大谜 ...

- Sql Server函数全解<五>之系统函数

原文:Sql Server函数全解<五>之系统函数 系统信息包括当前使用的数据库名称,主机名,系统错误消息以及用户名称等内容.使用SQL SERVER中的系统函数可以在需要的时候获取这些 ...

- Sql Server函数全解<四>日期和时间函数

原文:Sql Server函数全解<四>日期和时间函数 日期和时间函数主要用来处理日期和时间值,本篇主要介绍各种日期和时间函数的功能和用法,一般的日期函数除了使用date类型的参数外, ...

- 九度oj题目&吉大考研11年机试题全解

九度oj题目(吉大考研11年机试题全解) 吉大考研机试2011年题目: 题目一(jobdu1105:字符串的反码). http://ac.jobdu.com/problem.php?pid=11 ...

- js系列教程2-对象、构造函数、对象属性全解

全栈工程师开发手册 (作者:栾鹏) 快捷链接: js系列教程1-数组操作全解 js系列教程2-对象和属性全解 js系列教程3-字符串和正则全解 js系列教程4-函数与参数全解 js系列教程5-容器和算 ...

- js系列教程1-数组操作全解

全栈工程师开发手册 (作者:栾鹏) 快捷链接: js系列教程1-数组操作全解 js系列教程2-对象和属性全解 js系列教程3-字符串和正则全解 js系列教程4-函数与参数全解 js系列教程5-容器和算 ...

- css系列教程1-选择器全解

全栈工程师开发手册 (作者:栾鹏) 一个demo学会css css系列教程1-选择器全解 css系列教程2-样式操作全解 css选择器全解: css选择器包括:基本选择器.属性选择器.伪类选择器.伪元 ...

- Echarts数据可视化series-scatter散点图,开发全解+完美注释

全栈工程师开发手册 (作者:栾鹏) Echarts数据可视化开发代码注释全解 Echarts数据可视化开发参数配置全解 6大公共组件详解(点击进入): title详解. tooltip详解.toolb ...

随机推荐

- lottie 动画在 vue 中的使用

前言 最近我所负责的项目中,我采用了动画效果,并开始使用 gif 来实现.然而,在实践过程中,我发现 gif 格式的动画在 git 中出现了明显的锯齿感,这让我非常困扰.为了追求更完美的表现效果,我最 ...

- Python——第四章:闭包(Closure)、装饰器(Decorators)

闭包: 本质, 内层函数对外层函数的局部变量的使用. 此时内层函数被称为闭包函数 1. 可以让一个变量常驻与内存,可随时被外层函数调用. 2. 可以避免全局变量被修改.被污染.更安全.(通 ...

- Python——第二章:字符的编码encode和解码decode

相关阅读:字符集(Character Set)和编码(Encoding)的历史演化 字符集和编码的总结: 1. ASCII编码: 8bit, 1byte => 256(最大可表示)2. GBK编 ...

- Dio和http库是Flutter中两种常用的网络请求库

Dio Dio 的优点: 强大的功能:Dio提供了丰富的功能,支持拦截器.文件下载和上传.超时设置等高级特性,满足了大多数网络请求的需求. 支持并发请求:Dio具有良好的并发性能,可以同时处理多个网络 ...

- 华为云河图KooMap:夯实数字孪生底座,点燃燎原星火

摘要:7月8日,华为开发者大会2023(Cloud)华为云河图KooMap技术分论坛在东莞溪村顺利举办. 7月8日,华为开发者大会2023(Cloud)华为云河图KooMap技术分论坛在东莞溪村顺利举 ...

- 聊聊游戏业务怎么用高斯Redis

摘要:其实游戏客户对数据库的诉求是很明确的,数据库应当"放心存放心用". 本文分享自华为云社区<华为云GaussDB(for Redis)揭秘第27期:聊聊游戏业务怎么用高斯 ...

- 昇腾CANN:为你开启机器人开发的Buff 加成

摘要:昇腾AI提供了全栈技术和产品,构筑人工智能的算力基座,赋能上层应用 本文分享自华为云社区<昇腾CANN:为你开启机器人开发的Buff 加成>,作者:华为云社区精选 . 昇腾AI基础软 ...

- 华为云数据库GaussDB(for openGauss):初次见面,认识一下

摘要:本文从总体架构.主打场景.关键技术特性等方面进行介绍GaussDB(for openGauss). 1.背景介绍 3月16日,在华为云主办的GaussDB(for openGauss)系列技术第 ...

- 当AI抄起了水表

摘要:一套AI工作流,既减轻水表抄表工的负担,也保证了普通百姓用水数据的真实. 本文分享自华为云社区<行业案例:当AI抄起水表,一套工作流打通水务智能的"任督二脉">, ...

- 保姆级带你深入阅读NAS-BERT

摘要:本文用权重共享的one-shot的NAS方式对BERT做NAS搜索. 本文分享自华为云社区<[NAS论文][Transformer][预训练模型]精读NAS-BERT>,作者:苏道 ...