基于Go编写一个可视化Navicat本地密码解析器

前提

开发小组在测试环境基于docker构建和迁移一个MySQL8.x实例,过程中大意没有记录对应的用户密码,然后发现某开发同事本地Navicat记录了根用户,于是搜索是否能够反解析Navicat中的密码掩码(这里可以基本断定Navicat对密码是采用了对称加密算法),于是发现了这个仓库:

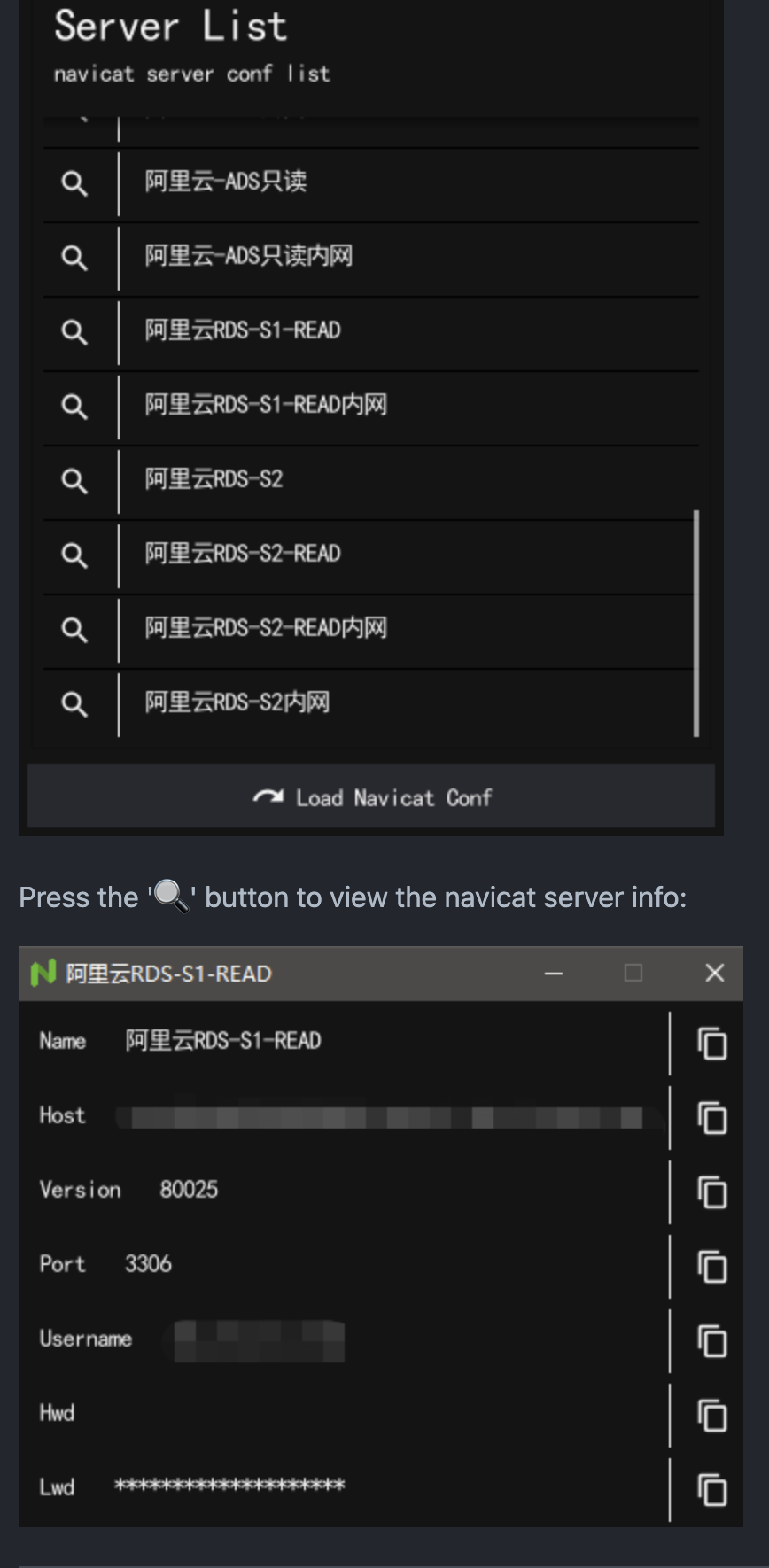

密码的解密算法显然是被泄露了,那么就可以利用起来。加之笔者之前花了一点点时间入门了一下Go,于是业余花了点时间编写了一个GUI工具。这个工具主要功能是:在Windows系统下,自动读取Navicat在注册列表中写入的所有(数据库)服务器连接数据作为列表展示,对于每个服务器连接数据的密码尝试进行解密。效果如下:

大致原理

参考how-does-navicat-encrypt-password仓库,因为Navicat两种版本的对称加密算法的具体算法、秘钥和加密向量都被泄露了,得知:

- 版本一(

Low):使用Blowfish/ECB/NoPadding模式 - 版本二(

High):使用AES/CBC/PKCS5Padding模式

其中AES/CBC/PKCS5Padding实现是比较简单的,Blowfish/ECB/NoPadding在Go的原生类库中刚好缺少了ECB解码器,只能仔细翻阅how-does-navicat-encrypt-password的Java版本代码并且强行转换为Go实现:

func (l *LowVersionCipher) Decrypt(input string) (string, error) {

ciphertext, err := hex.DecodeString(input)

if err != nil {

return "", err

}

if len(ciphertext)%8 != 0 {

return "", errors.New("ciphertext length must be a multiple of 8")

}

plaintext := make([]byte, len(ciphertext))

cv := make([]byte, len(l.iv))

copy(cv, l.iv)

blocksLen := len(ciphertext) / blowfish.BlockSize

leftLen := len(ciphertext) % blowfish.BlockSize

decrypter := NewECBDecrypter(l.cipher)

for i := 0; i < blocksLen; i++ {

temp := make([]byte, blowfish.BlockSize)

copy(temp, ciphertext[i*blowfish.BlockSize:(i+1)*blowfish.BlockSize])

if err != nil {

panic(err)

}

decrypter.CryptBlocks(temp, temp)

xorBytes(temp, cv)

copy(plaintext[i*blowfish.BlockSize:(i+1)*blowfish.BlockSize], temp)

for j := 0; j < len(cv); j++ {

cv[j] ^= ciphertext[i*blowfish.BlockSize+j]

}

}

if leftLen != 0 {

decrypter.CryptBlocks(cv, cv)

temp := make([]byte, leftLen)

copy(temp, ciphertext[blocksLen*blowfish.BlockSize:])

xorBytes(temp, cv[:leftLen])

copy(plaintext[blocksLen*blowfish.BlockSize:], temp)

}

return string(plaintext), nil

}

func xorBytes(a []byte, b []byte) {

for i := 0; i < len(a); i++ {

aVal := int(a[i]) & 0xff // convert byte to integer

bVal := int(b[i]) & 0xff

a[i] = byte(aVal ^ bVal) // xor aVal and bVal and typecast to byte

}

}

接着基于golang.org/x/sys/windows/registry加载Windows系统注册列表下的服务器连接数据列表,Navicat多个版本测试发现服务器连接数保存在注册列表的Software\PremiumSoft\Navicat\Servers目录下,只需要全量读取出来并且按照每个服务器连接数据的明细k-v一步一步解析即可。这个解析过程的伪代码如下:

const NsPath = `Software\PremiumSoft\Navicat\Servers`

nsp, _ := registry.OpenKey(registry.CURRENT_USER, NsPath, registry.READ)

subKeys, _ := nsp.ReadSubKeyNames(999)

var servers []*Server

for _, subKey := range subKeys {

serverPath := strings.Join([]string{NsPath, subKey}, `\`)

sp, _ := registry.OpenKey(registry.CURRENT_USER, serverPath, registry.READ)

// 数据库的版本

serverVersion, _, _ := sp.GetIntegerValue("ServerVersion")

// host

host, _, _ := sp.GetStringValue("Host")

// 用户名

username, _, _ := sp.GetStringValue("UserName")

// 密码密文

pwd, _, _ := sp.GetStringValue("Pwd")

// 端口,一般是3306

port, _, _ := sp.GetIntegerValue("Port")

realPwd := pwd

if (len(pwd) > 0){

// 解密得到密码明文

realPwd, _ = cipher.Decrypt(pwd)

}

servers = append(servers, &Server{...})

}

小结

提醒 - 这个项目仅仅是提供参考和学习,供个人本地开发时候使用,切勿用于窃取他人的数据库密码。项目仓库:

顺带一提使用fyne做GUI开发效果还可以,不过目前这个库还存在比较多BUG,性能高的同时占用的资源也比较高。

(本文完 c-1-d e-a-20230802)

基于Go编写一个可视化Navicat本地密码解析器的更多相关文章

- 手把手教你基于SqlSugar4编写一个可视化代码生成器(生成实体,以SqlServer为例,文末附源码)

在开发过程中免不了创建实体类,字段少的表可以手动编写,但是字段多还用手动创建的话不免有些浪费时间,假如一张表有100多个字段,手写有些不现实. 这时我们会借助一些工具,如:动软代码生成器.各种ORM框 ...

- 基于 Roslyn 实现一个简单的条件解析引擎

基于 Roslyn 实现一个简单的条件解析引擎 Intro 最近在做一个勋章的服务,我们想定义一些勋章的获取条件,满足条件之后就给用户颁发一个勋章,定义条件的时候会定义需要哪些参数,参数的类型,获取勋 ...

- 使用CEF(二)— 基于VS2019编写一个简单CEF样例

使用CEF(二)- 基于VS2019编写一个简单CEF样例 在这一节中,本人将会在Windows下使用VS2019创建一个空白的C++Windows Desktop Application项目,逐步进 ...

- 自己动手实现一个简单的JSON解析器

1. 背景 JSON(JavaScript Object Notation) 是一种轻量级的数据交换格式.相对于另一种数据交换格式 XML,JSON 有着诸多优点.比如易读性更好,占用空间更少等.在 ...

- 使用CLRMD编写一个自己的C#调试器

博客搬到了fresky.github.io - Dawei XU,请各位看官挪步.最新的一篇是:使用CLRMD编写一个自己的C#调试器.

- 基于C# 语言的两个html解析器

基于C# 语言的两个html解析器 1)Html Agility Pack http://nsoup.codeplex.com/ 代码段示例: HtmlDocument doc = new HtmlD ...

- 一个简单的json解析器

实现一个简单地json解析器. 两部分组成,词法分析.语法分析 词法分析 package com.mahuan.json; import java.util.LinkedList; import ja ...

- 用c#自己实现一个简单的JSON解析器

一.JSON格式介绍 JSON(JavaScript Object Notation) 是一种轻量级的数据交换格式.相对于另一种数据交换格式 XML,JSON 有着很多优点.例如易读性更好,占用空间更 ...

- 基于OpenGL编写一个简易的2D渲染框架-06 编写一个粒子系统

在这篇文章中,我将详细说明如何编写一个简易的粒子系统. 粒子系统可以模拟许多效果,下图便是这次的粒子系统的显示效果.为了方便演示,就弄成了一个动图. 图中,同时显示了 7 种不同粒子效果,看上去效果挺 ...

- 基于OpenGL编写一个简易的2D渲染框架-05 渲染文本

阅读文章前需要了解的知识:文本渲染 https://learnopengl-cn.github.io/06%20In%20Practice/02%20Text%20Rendering/ 简要步骤: 获 ...

随机推荐

- golang中一种不常见的switch语句写法

最近翻开源代码的时候看到了一种很有意思的switch用法,分享一下. 注意这里讨论的不是typed switch,也就是case语句后面是类型的那种. 直接看代码: func (s *systemd) ...

- Azure DevOps(三)Azure Pipeline 自动化将程序包上传到 Azure Bolb Storage

一,引言 结合前几篇文章,我们了解到 Azure Pipeline 完美的解决了持续集成,自动编译.同时也兼顾了 Sonarqube 作为代码扫描工具.接下来另外一个问题出现了,Azure DevOp ...

- Istio数据面新模式:Ambient Mesh技术解析

摘要:Ambient Mesh以一种更符合大规模落地要求的形态出现,克服了大多数Sidecar模式的固有缺陷,让用户无需再感知网格相关组件,真正将网格下沉为基础设施. 本文分享自华为云社区<华为 ...

- I2C总线 | I2C总线介绍

I2C总线 | I2C总线介绍 目录 I2C总线 | I2C总线介绍 I2C总线介绍 I2C有如下特点: I2C总线术语 I2C总线位传输 IIC总线数据传输 1.字节格式 2.应答响应 IIC总线寻 ...

- vue全家桶进阶之路19:webpack资源打包工具

Vue.js 是一个前端开发框架,它可以帮助我们快速构建单页应用和复杂的交互界面.而 Webpack 则是一个前端资源打包工具,它可以将多个 JavaScript.CSS.HTML.图片等资源打包成一 ...

- ET介绍——组件式设计(优化版的ECS)

组件式设计 在代码复用和组织数据方面,面向对象可能是大家第一反应.面向对象三大特性继承,封装,多态,在一定程度上能解决不少代码复用,数据复用的问题.不过面向对象不是万能的,它也有极大的缺陷: 1. 数 ...

- 500代码行代码手写docker-设置网络命名空间

(4)500代码行代码手写docker-设置网络命名空间 本系列教程主要是为了弄清楚容器化的原理,纸上得来终觉浅,绝知此事要躬行,理论始终不及动手实践来的深刻,所以这个系列会用go语言实现一个类似do ...

- 《最新出炉》系列初窥篇-Python+Playwright自动化测试-1-环境准备与搭建

1.简介 有很多人私信留言宏哥问能不能介绍一下Playwright这款自动化神器的相关知识,现在网上的资料太少了.其实在各大博客和公众号也看到过其相关的介绍和讲解.要不就是不全面.不系统,要不就是系统 ...

- 为什么要学习 Markdown?究竟有什么用?

点击上方蓝字设为星标 下面开始今天的学习- 本文经授权转载自微信公众号:杰哥的 IT 之旅(ID:Jake_Internet),未经许可,禁止二次转载. 一.什么是 Markdown? Markdow ...

- StencilJs 学习之 JSX

Stencil 组件使用 JSX 渲染,这是一种流行的声明式模板语法.每个组件都有一个渲染函数,它返回在运行时渲染到 DOM 的组件树. 基础用法 render 函数用于输出将绘制到屏幕上的组件树. ...