记一次 HTTPS 抓包分析和 SNI 的思考

日常听说 HTTPS 是加密协议,那现实中的 HTTPS 流量,是真的完全加密吗?

——答案是,不一定。原因嘛,抓个包就知道了。

我们用 curl 命令触发一下:

curl -v 'https://s-api.37.com.cn/api/xxx'

* Trying 106.53.109.63:443...

* Connected to s-api.37.com.cn (106.53.109.63) port 443 (#0)

* ALPN: offers h2

* ALPN: offers http/1.1

* CAfile: /etc/ssl/cert.pem

* CApath: none

* (304) (OUT), TLS handshake, Client hello (1):

* (304) (IN), TLS handshake, Server hello (2):

* TLSv1.2 (IN), TLS handshake, Certificate (11):

* TLSv1.2 (IN), TLS handshake, Server key exchange (12):

* TLSv1.2 (IN), TLS handshake, Server finished (14):

* TLSv1.2 (OUT), TLS handshake, Client key exchange (16):

* TLSv1.2 (OUT), TLS change cipher, Change cipher spec (1):

* TLSv1.2 (OUT), TLS handshake, Finished (20):

* TLSv1.2 (IN), TLS change cipher, Change cipher spec (1):

* TLSv1.2 (IN), TLS handshake, Finished (20):

* SSL connection using TLSv1.2 / ECDHE-RSA-AES128-GCM-SHA256

* ALPN: server accepted h2

* Server certificate:

* subject: CN=*.37.com.cn

* start date: Aug 24 00:00:00 2022 GMT

* expire date: Sep 11 23:59:59 2023 GMT

* subjectAltName: host "s-api.37.com.cn" matched cert's "*.37.com.cn"

* issuer: C=US; O=DigiCert, Inc.; CN=RapidSSL Global TLS RSA4096 SHA256 2022 CA1

* SSL certificate verify ok.

* Using HTTP2, server supports multiplexing

* Copying HTTP/2 data in stream buffer to connection buffer after upgrade: len=0

* h2h3 [:method: GET]

* h2h3 [:path: /api/xxx]

* h2h3 [:scheme: https]

* h2h3 [:authority: s-api.37.com.cn]

* h2h3 [user-agent: curl/7.85.0]

* h2h3 [accept: */*]

* Using Stream ID: 1 (easy handle 0x159813400)

> GET /api/xxx HTTP/2

> Host: s-api.37.com.cn

> user-agent: curl/7.85.0

> accept: */*

>

* Connection state changed (MAX_CONCURRENT_STREAMS == 128)!

< HTTP/2 404

< date: Wed, 18 Jan 2023 09:57:12 GMT

< content-type: text/html

< content-length: 150

<

<html>

<head><title>404 Not Found</title></head>

<body>

<center><h1>404 Not Found</h1></center>

<hr><center>openresty</center>

</body>

</html>

* Connection #0 to host s-api.37.com.cn left intact

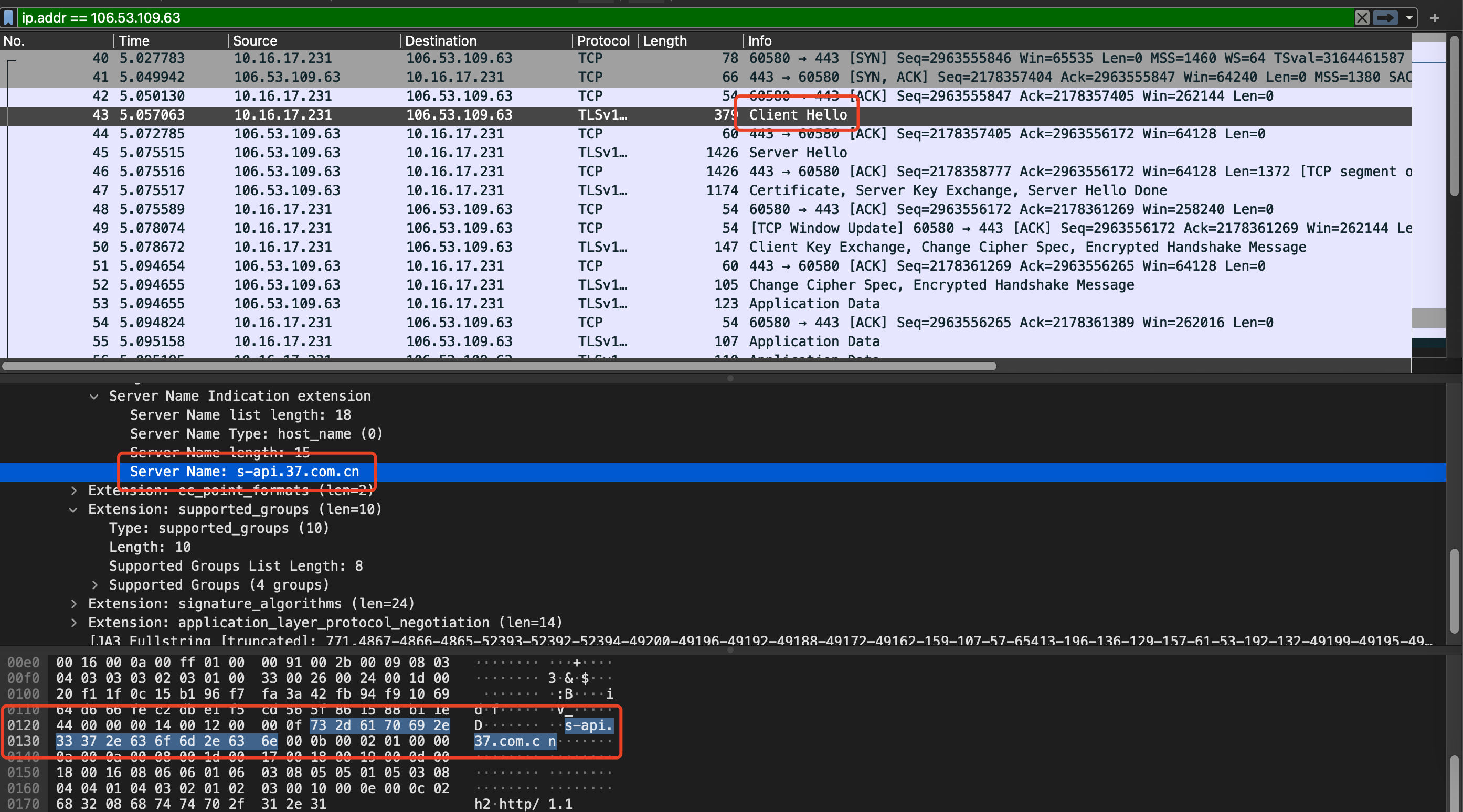

Wireshark 使用过滤条件 ip.addr == 106.53.109.63,截图如下:

可以看到,HTTPS 并没有完全加密我的访问请求,因为 Server Name 依然是明文传输的。它发生在 HTTPS 传输过程中的 Client Hello 握手阶段,在 TCP 三次握手之后。

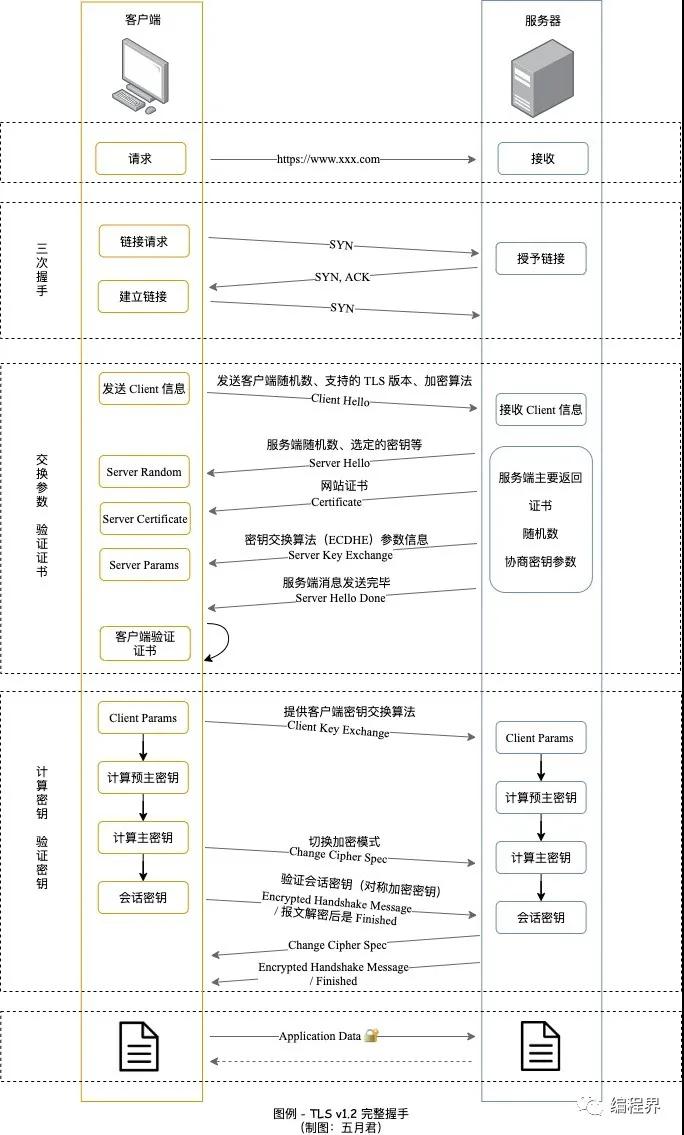

如果不知道什么是 Client Hello,可以参考网上的一张流程图:

这也解答了我之前用 curl 请求接口的疑惑——正常来说,我们用 http 协议,以下命令是可以访问的:

curl -v -H 'Host: s-api.37.com.cn' 'http://10.43.2.9/api/xxx'

但是你用了 https 协议,会报告证书校验失败。

curl -v -H 'Host: s-api.37.com.cn' 'https://10.43.2.9/api/xxx'

* Trying 10.43.2.9:443...

* Connected to 10.43.2.9 (10.43.2.9) port 443 (#0)

* ALPN: offers h2

* ALPN: offers http/1.1

* CAfile: /etc/ssl/cert.pem

* CApath: none

* (304) (OUT), TLS handshake, Client hello (1):

* (304) (IN), TLS handshake, Server hello (2):

* TLSv1.2 (IN), TLS handshake, Certificate (11):

* TLSv1.2 (OUT), TLS alert, unknown CA (560):

* SSL certificate problem: self signed certificate

* Closing connection 0

* TLSv1.2 (IN), TLS handshake, Certificate (11):

* TLSv1.2 (OUT), TLS alert, unknown CA (560):

curl: (60) SSL certificate problem: self signed certificate

More details here: https://curl.se/docs/sslcerts.html

curl failed to verify the legitimacy of the server and therefore could not

establish a secure connection to it. To learn more about this situation and

how to fix it, please visit the web page mentioned above.

意思是证书校验失败!因为 -H 参数指定了 HTTP 头部 Host 字段,作用于 7 层。

而 HTTPS 的握手阶段,只是完成了 TCP 的三次握手,抓包分析也可以发现,看不到域名,只有一个 IP 地址。

可以使用 -k 参数跳过证书校验的过程。

有没有更好的办法呢?

curl -vs --resolve 's-api.37.com.cn:443:10.43.2.9' 'https://s-api.37.com.cn/api/xxx'

可以使用 --resolve 参数,手工指定域名解析的 IP,就不会报证书校验失败了。

但是为什么要明文传输呢?那就得说到 SNI 了!

引用维基百科的描述,它用于服务端复用 IP 地址,提供不同域名的网站服务。

服务器名称指示(英语:Server Name Indication,缩写:SNI)是TLS的一个扩展协议[1],在该协议下,在握手过程开始时客户端告诉它正在连接的服务器要连接的主机名称。这允许服务器在相同的IP地址和TCP端口号上呈现多个证书,并且因此允许在相同的IP地址上提供多个安全(HTTPS)网站(或其他任何基于TLS的服务),而不需要所有这些站点使用相同的证书。它与HTTP/1.1基于名称的虚拟主机的概念相同,但是用于HTTPS。

而 TLS 1.3,也将 SNI 信息加密了。

文章来源于本人博客,发布于 2022-07-24,原文链接:https://imlht.com/archives/394/

记一次 HTTPS 抓包分析和 SNI 的思考的更多相关文章

- Wireshark抓包分析/TCP/Http/Https及代理IP的识别

前言 坦白讲,没想好怎样的开头.辗转三年过去了.一切已经变化了许多,一切似乎从没有改变. 前段时间调研了一次代理相关的知识,简单整理一下分享之.如有错误,欢迎指正. 涉及 Proxy IP应用 原理/ ...

- Wireshark抓包分析HTTPS与HTTP报文的差异

一.什么是HTTPS: HTTPS(Secure Hypertext Transfer Protocol)安全超文本传输协议 它是一个安全通信通道,它基于HTTP开发,用于在客户计算机和服务器之间交换 ...

- 网络协议抓包分析——ARP地址解析协议

前言 计算机之间可以相互通信的前提是要知道对方的地址,才可以发送信息给其他计算机,就像别人要联系你也得先知道你的电话号码一样.这里的地址因为网络分层的原因就包括IP地址和MAC地址(即网卡地址.硬件地 ...

- Wireshark抓包分析TCP建立/释放链接的过程以及状态变迁分析

Wireshark抓包分析TCP建立/释放链接的过程以及状态变迁分析 一.介绍计算机网络体系结构 1.计算机的网络体系结构 在抓包分析TCP建立链接之前首先了解下计算机的网络通信的模型,我相信学习过计 ...

- Http实战之Wireshark抓包分析

Http实战之Wireshark抓包分析 Http相关的文章网上一搜一大把,所以笔者这一系列的文章不会只陈述一些概念,更多的是通过实战(抓包+代码实现)的方式来跟大家讨论Http协议中的各种细节,帮助 ...

- HTTP2特性预览和抓包分析

背景 近年来,http网络请求量日益添加,以下是httparchive统计,从2012-11-01到2016-09-01的请求数量和传输大小的趋势图: 当前大部份客户端&服务端架构的应用程序, ...

- 抓包分析SSL/TLS连接建立过程【总结】

1.前言 最近在倒腾SSL方面的项目,之前只是虽然对SSL了解过,但是不够深入,正好有机会,认真学习一下.开始了解SSL的是从https开始的,自从百度支持https以后,如今全站https的趋势越来 ...

- 实战录 | 基于openflow协议的抓包分析

<实战录>导语 云端卫士<实战录>栏目定期会向粉丝朋友们分享一些在开发运维中的经验和技巧,希望对于关注我们的朋友有所裨益.本期分享人为云端卫士安全SDN工程师宋飞虎,将带来基于 ...

- wireshark 抓包分析 TCPIP协议的握手

wireshark 抓包分析 TCPIP协议的握手 原网址:http://www.cnblogs.com/TankXiao/archive/2012/10/10/2711777.html 之前写过一篇 ...

- charles支持https抓包

前言 最近发现访问项目的网页偶尔会被插入广告,很有可能是运营商劫持流量插入进去的,我在家里使用的长城宽带打开非加密的网页,时不时会弹个广告窗,这个也算是中国特色了.因此计划项目上线https,抓包分析 ...

随机推荐

- pip 国内源地址

1.使用方式 pip install 包名 -i 国内源地址 2.国内源地址 豆瓣(douban) http://pypi.douban.com/simple/ 清华大学 https://pypi. ...

- Unity2021SteamingAssets数量限制导致打包异常解决

最近将项目从Unity2019升级到Unity2021,打包安卓的时候出现异常.查了下资料说是数量超出限制,需要设置不压缩的数量. 1. 使用自定义mainTemplate.gradle 打开编辑,a ...

- 2023-03-25:若两个正整数的和为素数,则这两个正整数称之为“素数伴侣“。 给定N(偶数)个正整数中挑选出若干对,组成“素数伴侣“, 例如有4个正整数:2,5,6,13, 如果将5和6分为一组的

2023-03-25:若两个正整数的和为素数,则这两个正整数称之为"素数伴侣". 给定N(偶数)个正整数中挑选出若干对,组成"素数伴侣", 例如有4个正整数:2 ...

- 2022-06-02:一开始在0位置,每一次都可以向左或者向右跳, 第i次能向左或者向右跳严格的i步。 请问从0到x位置,至少跳几次可以到达。 来自字节。 力扣754. 到达终点数字。

2022-06-02:一开始在0位置,每一次都可以向左或者向右跳, 第i次能向左或者向右跳严格的i步. 请问从0到x位置,至少跳几次可以到达. 来自字节. 力扣754. 到达终点数字. 答案2022- ...

- XAF中XPO与EFCore的探讨

前言 首先抛出一个问题,在XAF项目中,我们现在可不可以选择EFCore?每个人可能都有自己的答案,这也没有什么标准答案.下面是我的个人看法,在刚接触XAF时,如何选择ORM,我也是犹豫了许久,最终选 ...

- linux 系统安全和应用

目录 一.系统安全 二.账号安全 三.修改密码生效时间 四.强制下次登录成功时修改密码 五.历史命令 六.终端自动注销 七.wheel组 八.grub菜单密码 一.系统安全 原因:1.系统数据想要保护 ...

- 文档在线预览(二)word、pdf文件转html以实现文档在线预览

@[toc] 实现文档在线预览的方式除了上篇文章[<文档在线预览(一)通过将txt.word.pdf转成图片实现在线预览功能>](https://blog.csdn.net/q2qwert ...

- 使用RSS打造你的科研资讯头条

本文章为 "生信草堂" 首发,经生信草堂授权.原作者(Steven Shen)同意转载.由于微信不允许外部链接,你需要点击文章尾部左下角的 "阅读原文",才能访 ...

- 常见 Linux 提权

Common Linux Privesc 记录 常见 Linux 提权的 提权方式:水平提权,垂直提权. 水平提权:这是您通过接管与您处于相同权限级别的不同用户来扩大您对受感染系统的影响的地方. 例如 ...

- ORM总览

ORM(Object-Relational Mapping)是一种常见的数据访问技术,它将对象模型和关系模型之间进行映射.ORM的主要作用是简化数据访问和管理,提高开发效率和代码质量.在实际应用中,O ...