android so加载

本文分析so加载的步骤,其实在之前dalvik浅析二中也有提及,但那重点关注的是jni。android中so库的加载,代码如下:

loadLibrary("nanosleep");

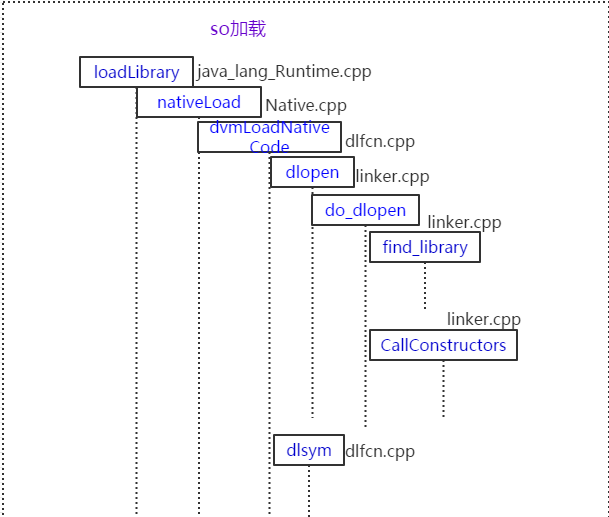

我们来看下它的执行流程吧:

先调用dlopen来载入so文件;find_library在soinfo结构(进程加载的so链)中查找当前so是否已载入,否则去执行so载入流程。so载入后,find_library会返回soinfo,去执行so的CallConstructors函数;如果so包含init、init_array段,则此函数会先执行这init和init_array。dlopen函数执行完毕表示系统对so操作告一段落,接着通过dlsym获取地址去执行JNI_LOAD。对一般而言so的加载和执行到此为止了,下图是我们通常会关注到的执行流程:

普通而言就这样了,但这并不能满足我们的求知欲。下面以android4.4的linker代码来分析下后续的流程:

上面说到通过find_library函数来判断so是否已加载,而在该函数中实质是调用find_library_internal函数去实现全部功能的。来看下find_library_internal的执行流程,

在find_loaded_library中通过soinfo结构提取出so的name比较来进行判别so是否已加载。load_library函数分三步执行:1.打开so文件得到文件描述符;2.ElfReader(linker_phdr.h)结构体去加载(mmap)elfheader、elf_phdr、elf_segment;3.将ElfReader解析到的elf信息填充到soinfo结构体中。这里我们先看下load函数,究竟是load了哪些东东

bool ElfReader::Load(const android_dlextinfo* extinfo) {

return ReadElfHeader() && //读取elf头到rc

VerifyElfHeader() && //验证rc是否为elf头,主要是验证magic、type、version

ReadProgramHeader() && //mmap映射segment 头

ReserveAddressSpace(extinfo) && //

LoadSegments() && //映射load segment:代码段和数据段

FindPhdr(); //判断是否有PT_PHDR segment

}

当然这里soinfo_link_image是重头戏:

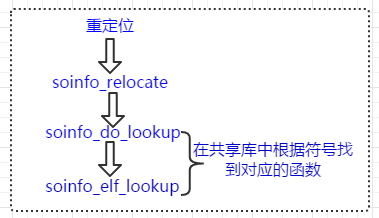

phdr_table_get_dynamic_section函数得到.dynamic节区(注意这里是根据segment类型为PT_DYNAMIC来得到.dynamic section),再通过.dynamic section解析出其他section;关于如何定位.dynamic节区和解析其他节区请参考elf文件格式(强烈建议在看本文之前观看)。不知各位看官注意到没有,对于载入so来说,只需segment就可以开工了(elf_shdr在这里没有用)。再来看so加载的重定位操作。

从rel节中取出elf32_rel并解析其type和elf32_sym,接着根据elf32_sym.name调用soinfo_do_lookup在其他so库(先前已加载)中找到对应的符号。soinfo_elf_lookup先将name hash并将此值作为hash表的索引得到funIndex,然后判断elf32_sym[funIndex].name是否相同。没说清楚,直接看源码吧

static Elf32_Sym* soinfo_elf_lookup(soinfo* si, unsigned hash, const char* name) {

Elf32_Sym* symtab = si->symtab;

const char* strtab = si->strtab;

TRACE_TYPE(LOOKUP, "SEARCH %s in %s@0x%08x %08x %d",

name, si->name, si->base, hash, hash % si->nbucket);

for (unsigned n = si->bucket[hash % si->nbucket]; n != 0; n = si->chain[n]) {

Elf32_Sym* s = symtab + n;

if (strcmp(strtab + s->st_name, name)) continue;

/* only concern ourselves with global and weak symbol definitions */

switch(ELF32_ST_BIND(s->st_info)){

case STB_GLOBAL:

case STB_WEAK:

if (s->st_shndx == SHN_UNDEF) { //SHN_UNDEF表示为外部调用,不是本so的函数,故还是没找到真正地址,继续找

continue;

}

TRACE_TYPE(LOOKUP, "FOUND %s in %s (%08x) %d",

name, si->name, s->st_value, s->st_size);

return s;

}

}

return NULL;

}

ok,从其他共享库中找到了对应的elf32_sym立刻保存其函数地址elf32_sym.st_value为sys_addr。然后根据type,将sys_addr处理后赋值给elf32_rel.r_offset所指向的值(这一步就是修改.got的值,.got保存着so外部调用符号的地址,类似于PE文件的IAT)。以上就是重定位的全部流程,就是帮外部调用找到其执行位置。

find_library就这样啦,来看看CallConstructors函数

void soinfo::CallConstructors() {

if (constructors_called) {

return;

}

if ((flags & FLAG_EXE) == 0 && preinit_array != NULL) {

// The GNU dynamic linker silently ignores these, but we warn the developer.

PRINT("\"%s\": ignoring %d-entry DT_PREINIT_ARRAY in shared library!",

name, preinit_array_count);

}

if (dynamic != NULL) {

for (Elf32_Dyn* d = dynamic; d->d_tag != DT_NULL; ++d) {

if (d->d_tag == DT_NEEDED) {

const char* library_name = strtab + d->d_un.d_val;

TRACE("\"%s\": calling constructors in DT_NEEDED \"%s\"", name, library_name);

find_loaded_library(library_name)->CallConstructors();

}

}

}

TRACE("\"%s\": calling constructors", name);

// DT_INIT should be called before DT_INIT_ARRAY if both are present.

CallFunction("DT_INIT", init_func);

CallArray("DT_INIT_ARRAY", init_array, init_array_count, false);

}

void soinfo::CallDestructors() {

TRACE("\"%s\": calling destructors", name);

// DT_FINI_ARRAY must be parsed in reverse order.

CallArray("DT_FINI_ARRAY", fini_array, fini_array_count, true);

// DT_FINI should be called after DT_FINI_ARRAY if both are present.

CallFunction("DT_FINI", fini_func);

}

CallConstructors里主要执行2个函数CallFunction、CallArray,即执行.init和.init_array节区的函数(可以在写so函数时指定在.init_array节):

通过__attribute__((constructor(num)))声明某一函数(num 值越小, 越先执行 ), 即指定了在.init_array 中的位置, 修改其顺序即可实现。 例如:void __attribute__((constructor(101))) kingcoming(); ——by ThomasKing

CallDestructors在卸载so调用,也是执行2个函数与CallConstructors相对应的。值得一提的是constructors_called,它防止so的Constructors被重复调用,当前so有调用其他共享库的函数,则先执行其他共享库的Constructors。

dlopen完结了,而dlsym实质就是soinfo_elf_lookup来找到对应的函数。

参考资料:

android so加载的更多相关文章

- Android ListView加载更多

先看效果: ListView的footer布局: <?xml version="1.0" encoding="utf-8"?> <Relati ...

- [转载] Android动态加载Dex机制解析

本文转载自: http://blog.csdn.net/wy353208214/article/details/50859422 1.什么是类加载器? 类加载器(class loader)是 Java ...

- Android图片加载库的理解

前言 这是“基础自测”系列的第三篇文章,以Android开发需要熟悉的20个技术点为切入点,本篇重点讲讲Android中的ImageLoader这个库的一些理解,在Android上最让人头疼是 ...

- Android中加载位图的方法

Android中加载位图的关键的代码: AssetManager assets =context.getAssets(); //用一个AssetManager 对象来从应用程序包的已编译资源中为工程加 ...

- Android图片加载库:最全面的Picasso讲解

前言 上文已经对当今 Android主流的图片加载库 进行了全面介绍 & 对比 如果你还没阅读,我建议你先移步这里阅读 今天我们来学习其中一个Android主流的图片加载库的使用 - Pica ...

- Android图片加载与缓存开源框架:Android Glide

<Android图片加载与缓存开源框架:Android Glide> Android Glide是一个开源的图片加载和缓存处理的第三方框架.和Android的Picasso库类似,个人感觉 ...

- 演化理解 Android 异步加载图片

原文:http://www.cnblogs.com/ghj1976/archive/2011/05/06/2038738.html#3018499 在学习"Android异步加载图像小结&q ...

- Android 动态加载 (二) 态加载机制 案例二

探秘腾讯Android手机游戏平台之不安装游戏APK直接启动法 重要说明 在实践的过程中大家都会发现资源引用的问题,这里重点声明两点: 1. 资源文件是不能直接inflate的,如果简单的话直接在程序 ...

- Android 动态加载 (一) 态加载机制 案例一

在目前的软硬件环境下,Native App与Web App在用户体验上有着明显的优势,但在实际项目中有些会因为业务的频繁变更而频繁的升级客户端,造成较差的用户体验,而这也恰恰是Web App的优势.本 ...

- 一起写一个Android图片加载框架

本文会从内部原理到具体实现来详细介绍如何开发一个简洁而实用的Android图片加载缓存框架,并在内存占用与加载图片所需时间这两个方面与主流图片加载框架之一Universal Image Loader做 ...

随机推荐

- POJ-1751(kruskal算法)

Highways POJ-1751 注意这里的样例答案也是对的,只是输出顺序改变,但是这也没关系,因为题目加了特殊判断. #include<iostream> #include<cs ...

- POJ-2752(KMP算法+前缀数组的应用)

Seek the Name, Seek the Fame POJ-2752 本题使用的算法还是KMP 最主要的片段就是前缀数组pi的理解,这里要求解的纸盒pi[n-1]有关,但是还是需要使用一个循环来 ...

- 开发过程中遇到的js知识点总结,面试题等,持续更新

1.Object.freeze() 方法用于冻结一个对象,即将对象设置为不可扩展.将对象的所有自有的属性和方法(包括Symbol值的属性和方法)配置为不可配置,不可写. Object.freeze( ...

- Java volatile关键字详解

Java volatile关键字详解 volatile是java中的一个关键字,用于修饰变量.被此关键修饰的变量可以禁止对此变量操作的指令进行重排,还有保持内存的可见性. 简言之它的作用就是: 禁止指 ...

- Python中面向对象的概念

1.语言的分类 1)面向机器 抽象成机器指令,机器容易理解.代表:汇编语言. 2)面向过程 做一件事,排除步骤,第一步做什么,第二步做什么,如果出现A问题,做什么处理,出现b问题,做什么处理.问题规模 ...

- SEO优化基础知识

一.标点符号的重要性 很多人忽略了标点符号对爬虫的重要性,爬虫并不是对所有标点符号都爬取,下面列举几个对关键字分隔有帮助的符号. 1.1.逗号( , ) ==> 千万千万要使用英文的逗号,而不是 ...

- 前端 | 使用 ECharts 绘制关系图

0 需求 做的项目需要画一个关系图,主要需求如下: 需要展示6种对象之间的关系:数据机构 数据 合约 模型 计算机构 应用 支持突出显示6种对象中的某一种的所有对象 支持Top x子图功能.top x ...

- kubernetes1.17.2结合ceph13.2.8部署gitlab12.1.6

[root@bs-k8s-ceph ~]# ceph -s cluster: id: 11880418-1a9a-4b55-a353-4b141e2199d8 health: HEALTH_OK se ...

- 解决wampserver 服务无法启动

如图左击选中apache的httpd.conf把文本中的80端口,改成未被占用的端口.

- 从零搭建一个IdentityServer——会话管理与登出

在上一篇文章中我们介绍了单页应用是如何使用IdentityServer完成身份验证的,并且在讲到静默登录以及会话监听的时候都提到会话(Session)这一概念,会话指的是用户与系统之间交互过程,反过来 ...