CVE-2012-0774:Adobe Reader TrueType 字体整数溢出漏洞调试分析

0x01 TrueType 字体

- TTF 字体是 Apple 和 Microsoft 两家公司共同推出的字体格式,现在已经广泛的运用于 Windows 操作系统,其中 PDF 文档也可以嵌入 TTF 字体,该漏洞的成因是由于在运行 TTF - glyf 表中的图元指令时没有对传入的数据做严格的过滤,导致整数溢出,经过利用之后可以执行任意代码

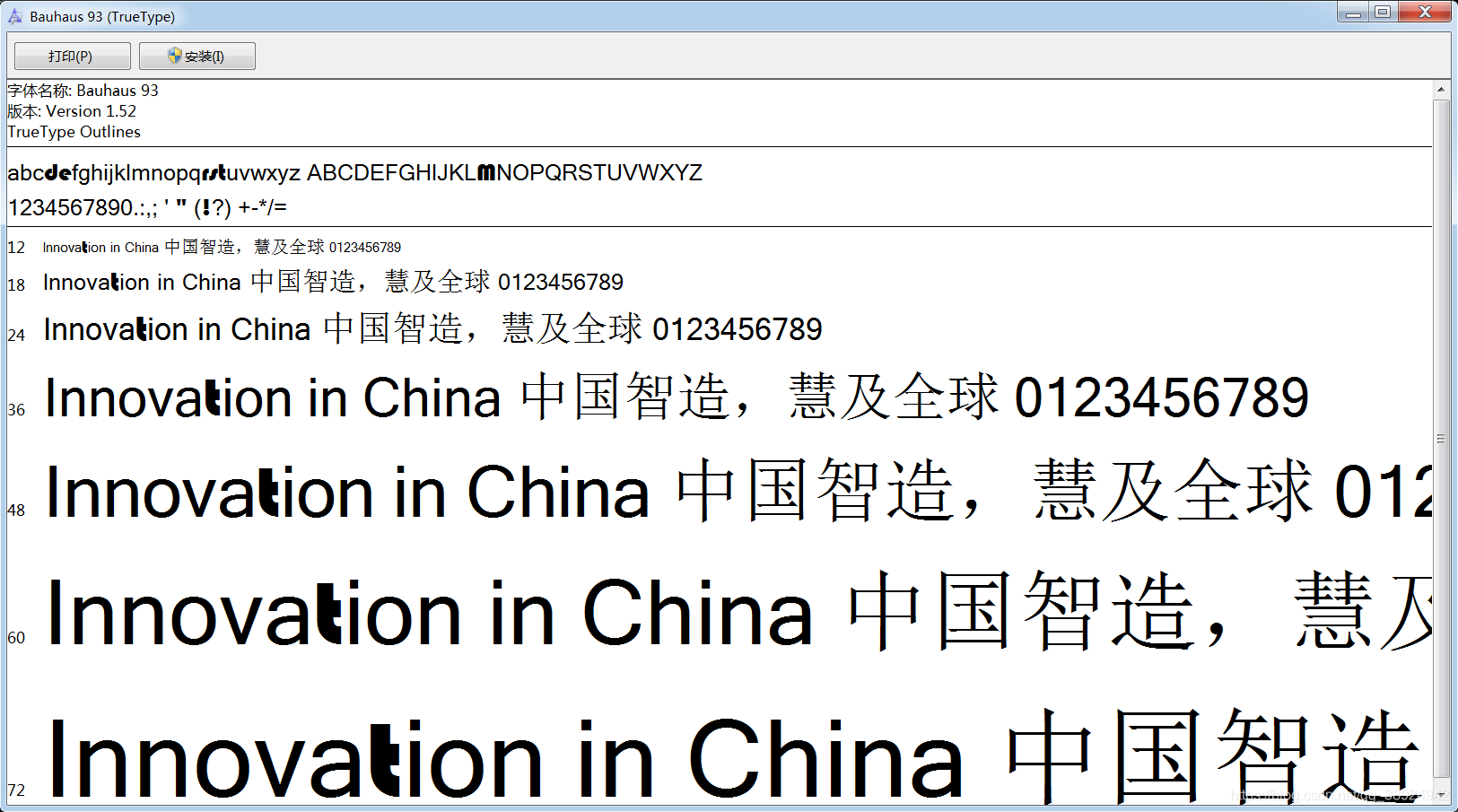

- 这个就是 POC 文件当中嵌入的 TTF 字体文件,经过 PdfStreamDumper 提取过后,可用工具查看

- 分析环境:Windows 7 + Adode Reader 9 Pro(提取码:yc76)

- 分析工具:Windbg、IDA、OD、PdfStreamDumper、C32Asm

- 漏洞样本:poc.pdf(提取码:x84d)

0x02 glyf 表和图元指令

- glyf 表中包含定义字体中字体外观的数据,包括描述构成字形轮廓的轮廓的点(图元数据)以及与该字形网格拟合的指令(图元指令),也就是说每一个图元数据都包含一个图元指令

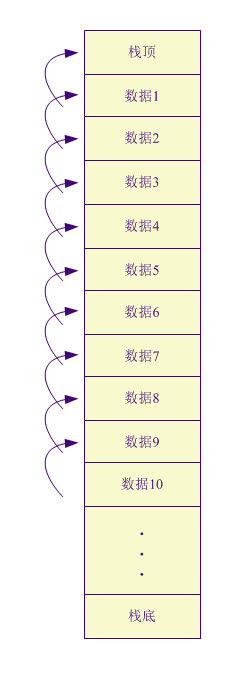

- 图元指令是一种基于堆栈的伪计算机的指令,堆栈计算机常用于计算机语言的解释性实现,比如:Forth(用于嵌入式系统的一种强大而简洁的语言)、RPL(HP计算器使用的语言)和Java虚拟机都是堆栈计算机

- 堆栈计算机通常没有寄存器,所有的计算都在堆栈上进行(有些堆栈计算机使用分开的控制堆栈和数据堆栈)。比如:压入指令把一个值压入堆栈,弹出指令从堆栈中弹出上面的值,二元加法指令弹出上面的两个值 ,然后把它们的和压入堆栈

VeryARM TTF 介绍:https://www.veryarm.com/42913.html

苹果 TTF 文档官网:https://developer.apple.com/fonts/TrueType-Reference-Manual/RM06/Chap6glyf.html

0x03 分析漏洞成因

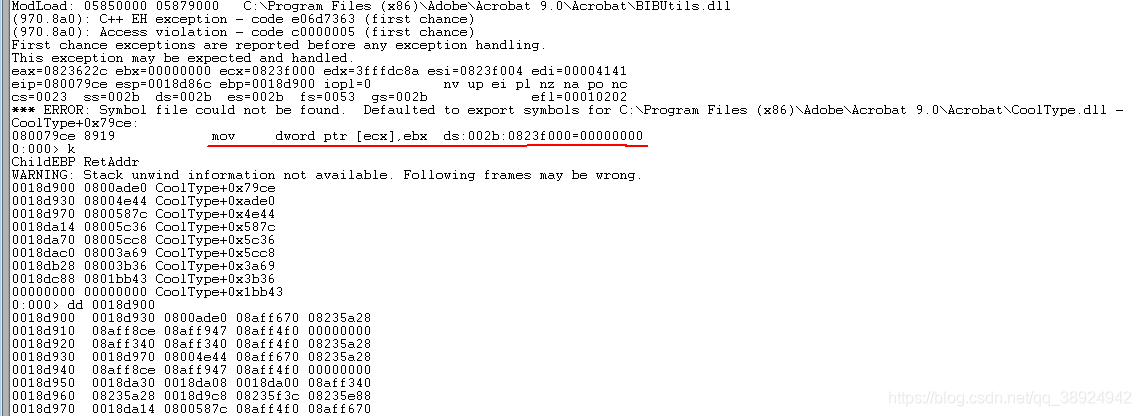

- Windbg 附加进程拖入 POC 后断在了这个地方,读写了不可访问的地址所以触发异常,出问题的模块是 CoolType.dll 动态链接库

- 由于缺少符号文件所以堆栈中看不出什么信息来,而且 ecx 的地址既不属于进程堆,也不属于进程栈,可能是 DLL 中划分的地址空间

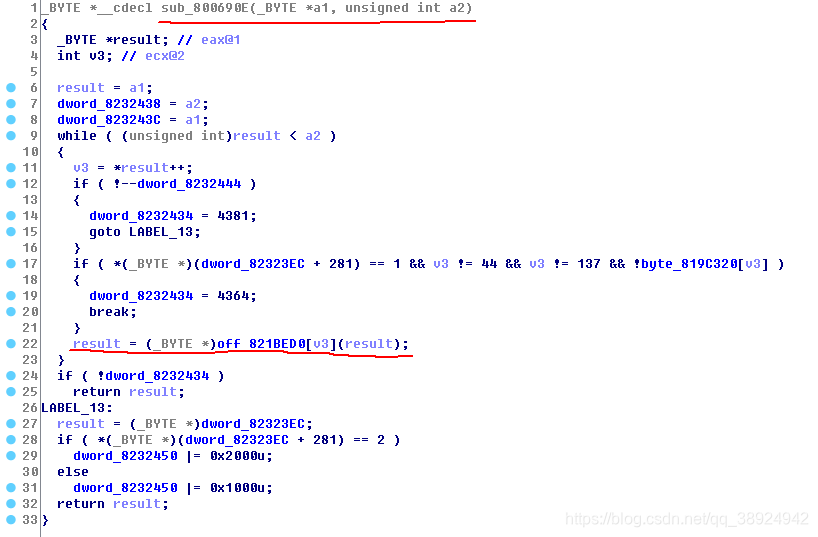

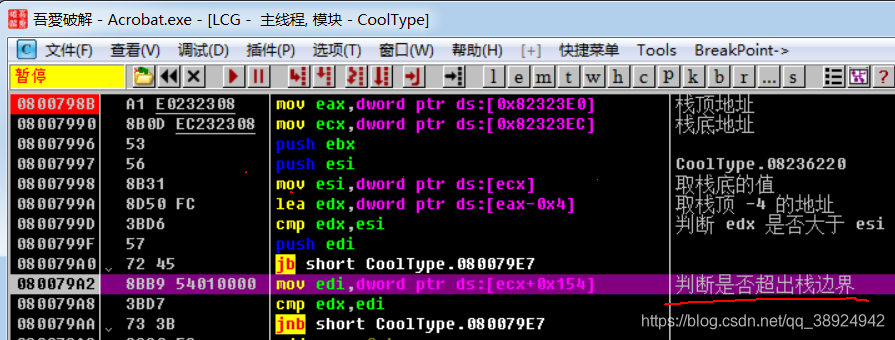

- IDA 反编译以后的漏洞触发点,该漏洞触发点在 sub_800798b 中,在调试中 82323E0 存放的是栈顶的地址,而 82323EC 存放的栈底的地址

- 经过交叉引用,发现是在这个地方调用了 sub_800798b 函数,参考一些资料后发现这个调用并不是简单的函数调用,而是根据 TTF - glyf 表中的图元指令间接的调用的

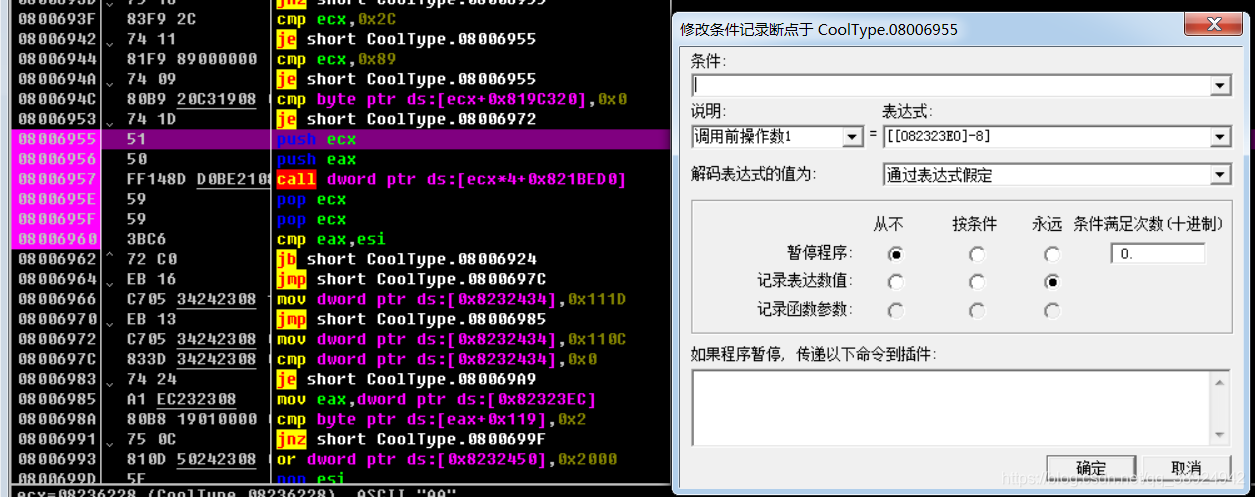

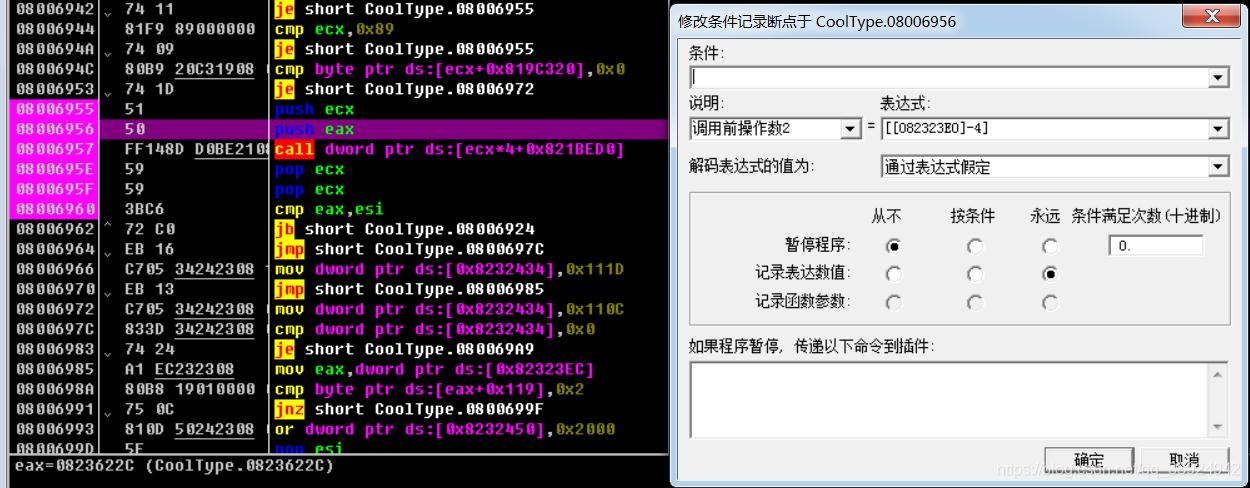

- 由于清楚了调用关系,所以在这个地方下内存记录断点,看看图元指令是怎么调用的,ecx 中保存着图元指令

- 由于是堆栈计算器,进行简单计算只需要压入或弹出两个操作数即可,所以记录栈顶向下的两个操作数即可,一个位于栈顶减去 4 个字节,一个位于栈顶减去 8 个字节

在堆栈上计算比较特殊,比如:压入指令把一个值压入堆栈,弹出指令从堆栈中弹出上面的值,二元加法指令弹出上面的两个值 ,然后把它们的和压入堆栈,这个上面说过

- 图元指令操作完成之后,再记录一下,以便做对比,便于看出图元指令是怎么计算的

- 设置分隔符,便于看清

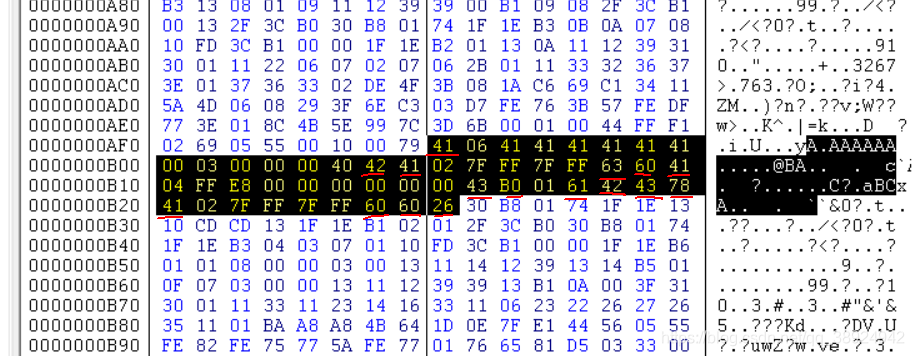

- 运行之后断在了触发漏洞的地方,这时查看 log 窗口,截取了一部分

- 与 TTF 样本中的数据进行对比,是基本一致的。从 41 号图元指令开始,构造用于溢出的数据,最后的 26 号图元指令就是最后触发漏洞的图元指令

- 结合苹果文档,可以看出堆栈是怎么计算的,下面列出了堆栈的详细计算过程

| 图元指令 | 操作数 | 功能 |

| 41 | 06 4141 4141 4141 0030 0000 0040 | 将 \x4141 \x4141 \x4141 \x0030 \x0000 \x0040 压入虚拟堆栈 |

| 42 | 无 | 将数据储存到临时空间并弹出两个栈顶数据 |

| 41 | 02 7FFF 7FFF | 将 \x7FFF \x7FFF 压入虚拟堆栈 |

| 63 | 位于栈顶的两个值 | 将 \x7FFF 乘以 \x7FFFF,结果存放在堆栈中 |

| 60 | 位于栈顶的两个值 | 将 \x3EFF0404 + \xFFFC00,结果存放在栈顶 |

| 41 | 04 FFE8 0000 0000 0000 | 将 \xFFE8 \x0000 \x0000 \x0000 压入栈中 |

| 43 | 位于栈顶的值 | 读取数据,将 1 压入栈中 |

| B0 | 01 | 将 \x01 压入栈中 |

| 61 | 位于栈顶的两个值 | 将 1 - 1,结果存入栈顶 |

| 42 | 无 | 将数据储存到临时空间并弹出两个栈顶数据 |

| 43 | 无 | 读取数据,虚拟栈不变 |

| 78 | 无 | 跳转指令用于循环操作 |

| 41 | 02 7FFF 7FFF | 将 \x7FFF \x7FFF 压入虚拟堆栈当中 |

| 60 | 位于的栈顶两个值 | 将 \x7FFF + \x7FFF,结果存放在栈顶 |

| 60 | 位于的栈顶两个值 | 将 \x7FFF + \x3FFF0003 = \x40000001,结果存放在栈顶 |

- 当执行完上面的指令操作之后,就会执行 26 号图元指令,也就是触发漏洞的函数,下面来调试看看

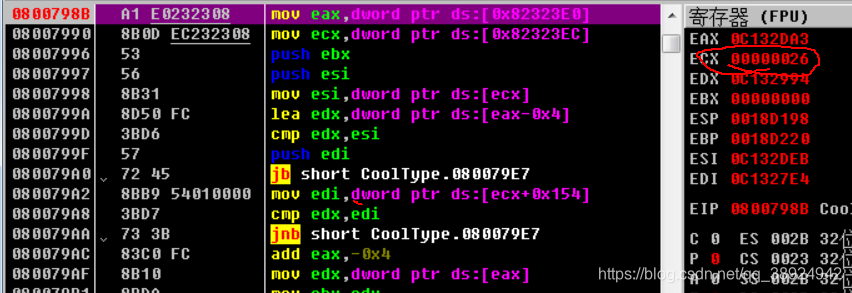

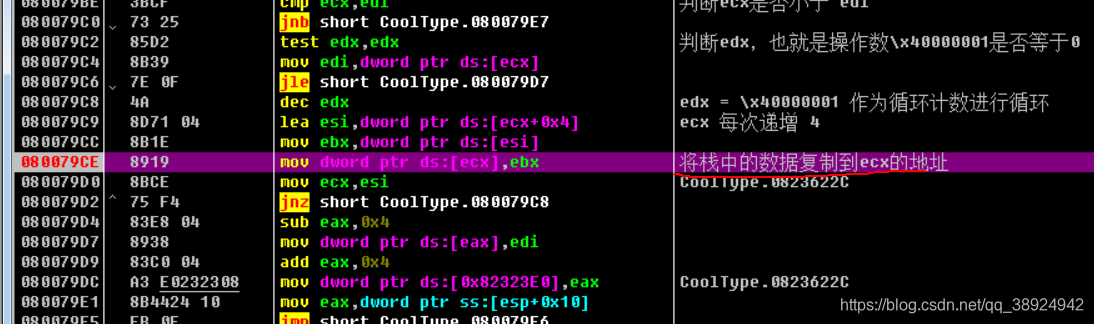

- 重新运行之后,断在了指令函数里面,此时 ecx 保存的指令值为正是 26

- 首先会将虚拟栈顶和栈底的地址分别储存再 eax 和 ecx 寄存器中,之后会进行栈边界是否超出的判断

- 之后会取出位于栈顶的操作数 \x40000001 存入 edx 中,这个操作数就是之前经过一系列图元指令计算后得到的结果,之后将 \x40000001 * 4,溢出后结果为 \x4,从而绕过了之后堆栈边界检查,这也是漏洞的根源所在

- 最后会将 \x40000001 作为循环计数,利用一种算法循环把整个栈空间的数据向栈顶移动 4 个字节

- 这个就是移动栈空间的糟糕算法,因为循环计数太大,导致超出栈底大量的数据都会朝栈顶移动 4 个字节,鉴于这个特殊原因,所以这个漏洞利用起来难度也是蛮大的

- 参考资料:0day安全 + 漏洞战争

以上就是对 CVE-2012-0774 漏洞分析的全部内容,如有错误,欢迎指正

CVE-2012-0774:Adobe Reader TrueType 字体整数溢出漏洞调试分析的更多相关文章

- CVE-2019-11477:Linux 内核中TCP协议栈整数溢出漏洞详细分析 代码卫士 今天

CVE-2019-11477:Linux 内核中TCP协议栈整数溢出漏洞详细分析 代码卫士 今天

- adobe reader DC 字体设置

adobe reader DC 字体设置 一直使用adobe reader阅读pdf文档,系统提醒我升级一个reader助手, 升级之后: 感觉字体颜色变浅,笔画也变细了,整体有些模糊不清. goog ...

- Linux Kernel 整数溢出漏洞

漏洞名称: Linux Kernel 整数溢出漏洞 CNNVD编号: CNNVD-201311-062 发布时间: 2013-11-07 更新时间: 2013-11-07 危害等级: 漏洞类型: ...

- Solidity合约中的整数溢出漏洞事件

事件 2018年4月23日 BEC 一夜被偷64亿 2018年4月25日 SMT 再爆类似漏洞,火币Pro和OKEx相继暂停了SMT交易 2018年4月25日 BEC.SMT现重大漏洞,这8个智能合约 ...

- BEC合约整数溢出漏洞还原与分析

一.币圈一秒,人间一年 有道是币圈一日,人间一年.这个说法又得升级了,叫币圈一秒,人间一年. 前不久,币圈又出大事啦.BEC智能合约被爆出整数溢出漏洞,导致黑客能无限印币,在一次交易中,也就那么几秒钟 ...

- Nginx整数溢出漏洞 Writeup

Nginx整数溢出漏洞 CVE-2017-7529 题目URL:http://www.whalwl.site:8040/ 漏洞描述 在 Nginx 的 range filter 中存在整数溢出漏洞,可 ...

- CVE-2013-2729 Adobe Reader和Acrobat 数字错误漏洞

这个洞是在论坛里看到的,感觉很有意思,来学习一下.个人感觉IE或者说是浏览器的洞和Adobe洞都是比较难调的,主要是有大量的类难以摸清之间的关系. 这个洞是一个整数溢出的洞,这个不是重点.重点是利用的 ...

- gdk-pixbuf tiff_image_parse函数整数溢出漏洞

受影响系统:gdk-pixbuf gdk-pixbuf 2.36.6描述:CVE(CAN) ID: CVE-2017-2870 gdk-pixbuf是一个用于以各种格式加载图像和像素缓冲处理的库. 使 ...

- CVE-2013-2551:Internet Explore VML COALineDashStyleArray 整数溢出漏洞简单调试分析

0x01 2013 Pwn2Own 黑客大赛 在 Pwn2Own 的黑客大赛上,来自法国的 VUPEN 安全团队再一次利用 0day 漏洞攻破 Windows8 环境下的 IE10 浏览器,这一次问题 ...

随机推荐

- pytorch(11)模型创建步骤与nn.Module

模型创建与nn.Module 网络模型创建步骤 nn.Module graph LR 模型 --> 模型创建 模型创建 --> 构建网络层 构建网络层 --> id[卷积层,池化层, ...

- Python flask-restful框架讲解

Restful 是 Flask 的扩展,增加了对快速构建 REST api 的支持.它是一个轻量级的概念,与您现有的 ORM/librarie 一起工作.Restful 鼓励最小化设置的最佳实践.如果 ...

- windows基线检测脚本编写指南-powershell版

前言: 因为工作的原因,要写windows下的基线检查脚本.之前没接触过,在网上找了半天也没找到现成的,无奈只好自己研究,最后还是成功完成了工作. 在我编写之后发现windows下的基线基本就是检 ...

- ThinVnc-身份验证绕过(CVE-2019-17662)

ThinVnc-身份验证绕过(CVE-2019-17662) 简介 ThinVNC是一款以网页浏览器为基础设计的远端桌面连接工具,不局限用户端使用那种作业平台,都可以通过采用HTML5为标准的浏览器来 ...

- 【python+selenium的web自动化】- 元素的常用操作详解(一)

如果想从头学起selenium,可以去看看这个系列的文章哦! https://www.cnblogs.com/miki-peng/category/1942527.html 本篇主要内容:1.元素 ...

- BuaacodingT141 microhhh的回城 题解(模拟)

题目链接 microhhh的回城 解题思路 这题挺有意思的.本来寻思放在\(DS\)第一次练习赛应该不会很难吧,结果愣是卡在数据范围上写不出来. 然后暴力过掉了,但是用了\(1019ms\).感觉可以 ...

- css盒布局-省份选择盘的实现

1 <!DOCTYPE html> 2 <html lang="en"> 3 <head> 4 <meta charset="U ...

- gtk编译之makefile的写法(之一)

在学习c语言GUI编程时想必大家都会遇见这样一个问题买就是每次编译都要敲`pkg-config --cflags --libs gtk+-2.0`这个烦恼吧 这是我们可以编写一个makefile文件这 ...

- Linux入门视频笔记三(常用工具集)

一.全局变量(Linux中的全局变量指在整个系统中都能用的变量) 1.USER:当前登录系统的用户的用户名 2.HOME:当前用户的主目录 cd $HOME 或 cd ~可以进入用户主目录 3.PAT ...

- python基础之基本数据类型与基本运算符

一.基本数据类型 1.整数类型 作用:描述年龄.等级,电话号码等数据类型 age = 18 phone_number = 13572839204 2.浮点型 作用:描述薪资.身高等带小数的类型 hei ...