(9) openssl enc(对称加密)

对称加密工具,了解对称加密的原理后就很简单了,原理部分见下文。

openssl enc -ciphername [-in filename] [-out filename] [-pass arg] [-e] [-d] [-a/-base64] [-k password] [-S salt] [-salt] [-md] [-p/-P]

选项说明:

-ciphername :指定对称加密算法(如des3),可独立于enc直接使用,如openssl des3或openssl enc -des3。推荐在enc后使用,这样不依赖于硬件

-md :指定单向加密算法,默认md5。该算法是拿来加密key部分的,见后文分析。

-in filename :输入文件,不指定时默认是stdin

-out filename :输出文件,不指定时默认是stdout

-e :对输入文件加密操作,不指定时默认就是该选项

-d :对输入文件解密操作,只有显示指定该选项才是解密

-pass :传递加、解密时的明文密码。若验证签名时使用的公钥或私钥文件是被加密过的,则需要传递密码来解密。

-k :已被"-pass"替代,现在还保留是为了兼容老版本的openssl

-base64 :在加密后和解密前进行base64编码或解密,不指定时默认是二进制。注意,编码不是加解密的一部分,而是加解密前后对数据的格式"整理"

-a : 等价于-base64

-salt :单向加密时使用salt复杂化单向加密的结果,此为默认选项,且使用随机salt值

-S salt :不使用随机salt值,而是自定义salt值,但只能是16进制范围内字符的组合,即"0-9a-fA-F"的任意一个或多个组合

-p :打印加解密时salt值、key值和IV初始化向量值(也是复杂化加密的一种方式),解密时还输出解密结果,见后文示例

-P :和-p选项作用相同,但是打印时直接退出工具,不进行加密或解密操作

支持的单向加密算法有:

-md4 to use the md4 message digest algorithm

-md5 to use the md5 message digest algorithm

-ripemd160 to use the ripemd160 message digest algorithm

-sha to use the sha message digest algorithm

-sha1 to use the sha1 message digest algorithm

-sha224 to use the sha224 message digest algorithm

-sha256 to use the sha256 message digest algorithm

-sha384 to use the sha384 message digest algorithm

-sha512 to use the sha512 message digest algorithm

-whirlpool to use the whirlpool message digest algorithm

支持的对称加密算法有:

-aes-128-cbc -aes-128-cbc-hmac-sha1 -aes-128-cfb

-aes-128-cfb1 -aes-128-cfb8 -aes-128-ctr

-aes-128-ecb -aes-128-gcm -aes-128-ofb

-aes-128-xts -aes-192-cbc -aes-192-cfb

-aes-192-cfb1 -aes-192-cfb8 -aes-192-ctr

-aes-192-ecb -aes-192-gcm -aes-192-ofb

-aes-256-cbc -aes-256-cbc-hmac-sha1 -aes-256-cfb

-aes-256-cfb1 -aes-256-cfb8 -aes-256-ctr

-aes-256-ecb -aes-256-gcm -aes-256-ofb

-aes-256-xts -aes128 -aes192

-aes256 -bf -bf-cbc

-bf-cfb -bf-ecb -bf-ofb

-blowfish -camellia-128-cbc -camellia-128-cfb

-camellia-128-cfb1 -camellia-128-cfb8 -camellia-128-ecb

-camellia-128-ofb -camellia-192-cbc -camellia-192-cfb

-camellia-192-cfb1 -camellia-192-cfb8 -camellia-192-ecb

-camellia-192-ofb -camellia-256-cbc -camellia-256-cfb

-camellia-256-cfb1 -camellia-256-cfb8 -camellia-256-ecb

-camellia-256-ofb -camellia128 -camellia192

-camellia256 -cast -cast-cbc

-cast5-cbc -cast5-cfb -cast5-ecb

-cast5-ofb -des -des-cbc

-des-cfb -des-cfb1 -des-cfb8

-des-ecb -des-ede -des-ede-cbc

-des-ede-cfb -des-ede-ofb -des-ede3

-des-ede3-cbc -des-ede3-cfb -des-ede3-cfb1

-des-ede3-cfb8 -des-ede3-ofb -des-ofb

-des3 -desx -desx-cbc

-id-aes128-GCM -id-aes128-wrap -id-aes128-wrap-pad

-id-aes192-GCM -id-aes192-wrap -id-aes192-wrap-pad

-id-aes256-GCM -id-aes256-wrap -id-aes256-wrap-pad

-id-smime-alg-CMS3DESwrap -idea -idea-cbc

-idea-cfb -idea-ecb -idea-ofb

-rc2 -rc2-40-cbc -rc2-64-cbc

-rc2-cbc -rc2-cfb -rc2-ecb

-rc2-ofb -rc4 -rc4-40

-rc4-hmac-md5 -seed -seed-cbc

-seed-cfb -seed-ecb -seed-ofb

在给出openssl enc命令用法示例之前,先解释下对称加密和解密的原理和过程:

对称加解密时,它们使用的密码是完全相同的,例如"123456",但这是密码,且是明文密码,非常不安全,所以应该对此简单密码进行复杂化。最直接的方法是使用单向加密计算出明文密码的hash值,单向加密后新生成的密码已经比较安全(称之为密钥比较好),可以作为对称加密时的对称密钥。

另外,由于同一单向加密算法对相同明文密码的计算结果是完全一致的,这样解密时使用相同的单向加密算法就能计算出完全相同的密钥,也就是解密时的对称密钥。

如果想要更安全,还可以在对称加密后对加密文件进行重新编码,如使用"base64"、二进制或hex编码方式进行编码,但对应的在解密前就需要先解码,解码后才能解密。

所以,将对称加、解密的机制简单概括如下:

对称加密机制:

1、根据指定的单向加密算法,对输入的明文密码进行单向加密(默认是md5),得到固定长度的加密密钥,即对称密钥,

2、再根据指定的对称加密算法,使用对称密钥加密文件,

3、最后重新编码加密后的文件。

即单向加密明文密码结果作为对称密钥、使用对称密钥加密文件、对文件重新编码。

对称解密机制(加密的逆向操作):

1、先解码文件

2、然后根据单向加密算法对解密时输入的明文密码计算得到对称密钥

3、依此对称密钥对称解密解码后的文件。

因此,解密过程中使用的解码方式、单向加密和对称加密算法都必须一致,且输入的密码必须是正确密码。

但需要注意的一点是,解密时可以不指定salt,因为加密时使用的salt会记录下来,解密时可以读取该salt。

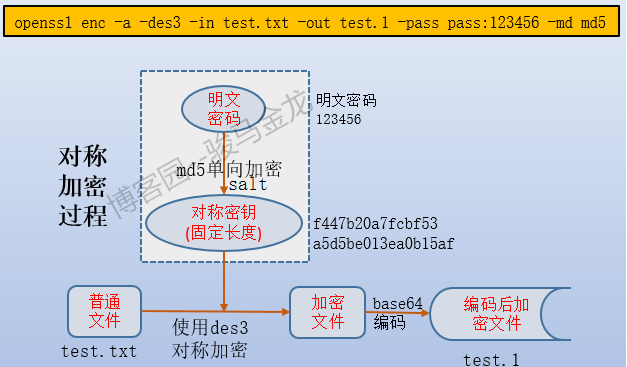

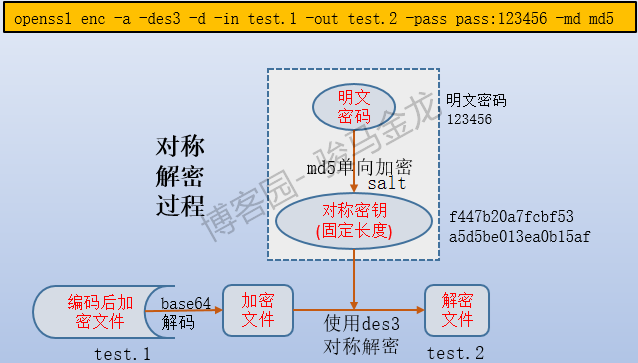

如下图所示,分别是加密和解密过程示意图。

根据指定的单向加密算法(-md -md5),对输入的明文密码(123456)进行单向加密得到固定长度的加密密钥,即对称密钥(f447b...15af),再根据指定的对称加密算法(-des3),使用对称密钥加密文件,最后重新编码(-a 即-abse64)加密后的文件

示例:

以加密/etc/fstab的备份文件/tmp/test.txt为例。

(1).首先测试openssl enc的编码功能。由于未指定密码选项"-k"或"-pass",所以仅仅只进行编码而不进行加密(因为没有密码,没有得到对称密钥),因此也不会提示输入密码。

[root@docker121 ssl]# cat b.txt

123456

[root@docker121 ssl]# openssl enc -a -in b.txt -out b_base64.txt

[root@docker121 ssl]# cat b_base64.txt

MTIzNDU2Cg==

再以base64格式进行解码。

[root@docker121 ssl]# openssl enc -a -d -in b_base64.txt

123456

[root@docker121 ssl]# openssl enc -a -d -in b_base64.txt -out bd_base64.txt

[root@docker121 ssl]# cat bd_base64.txt

123456

实际上,上述编码和解码的过程严格地说也是对称加密和解密,因为openssl enc默认会带上加密选项"-e",只不过因为没有指定输入密码选项,使用的加密密码为空而已,且单向加密算法使用的也是默认值。解密时也一样。

(2).测试使用des3对称加密算法加密test.txt文件。

[root@docker121 ssl]# echo "to be or not to be" > test.txt

[root@docker121 ssl]# openssl enc -pass pass:123456 -md md5 -des3 -a -in test.txt -out e_test.txt

-pass 指定明文密码

-md 指定对明文密码单向加密的算法,得到对称密钥

-des3 使用对称密钥对称加密文件

-a 对加密后的文件进行base64编码

加密后,查看加密后文件test.1的结果。

[root@docker121 ssl]# cat e_test.txt

U2FsdGVkX19QKanxgeD1ug1bEax99vkTj2GeihsIHzsmMAE/rDgO8A==

解密文件

[root@docker121 ssl]# openssl enc -d -a -pass pass:123456 -md md5 -des3 -in e_test.txt -out de_test.txt

[root@docker121 ssl]# cat de_test.txt

to be or not to be

(3).加密时带上点盐salt。其实不写时默认就已经加入了(-salt选项),只不过是加入随机盐值。使用-S可以指定明确要使用的盐的值。但是盐的值只能是16进制范围内字符的组合,即"0-9a-fA-F"的任意一个或多个组合。

[root@docker121 ssl]# openssl enc -pass pass:123456 -md md5 -des3 -S 'abcdef123' -a -in test.txt -out e2_test.txt

[root@docker121 ssl]# cat e2_test.txt

U2FsdGVkX1+rze8SMAAAAEmS219zSQxGpmEgf5ff2U1U4CELKCM2Ng==

解密,解密时不用指定salt值,即使指定了也不会影响解密结果。

[root@docker121 ssl]# openssl enc -d -pass pass:123456 -md md5 -des3 -a -in e2_test.txt -out de2_test.txt

[root@docker121 ssl]# cat de2_test.txt

to be or not to be

[root@docker121 ssl]# openssl enc -d -pass pass:123456 -md md5 -des3 -S 'abcdef123' -a -in e2_test.txt -out sde2_test.txt

[root@docker121 ssl]# cat sde2_test.txt

to be or not to be

(4).在测试下"-p"和"-P"选项的输出功能。小写字母p不仅输出密钥算法结果,还输出加解密的内容,而大写字母P则只输出密钥算法结果。

加密时的情况。

[root@localhost tmp]# openssl enc -a -des3 -S 'Fabc' -in test.txt -out test.1 -pass pass:123456 -md md5 -p

salt=FABC000000000000

key=885FC58E6C822AEFC8032B4B98FA0355F8482BD654739F3D

iv =5128FDED01EE1499

其中key就是单向加密明文密码后得到的对称密钥,iv是密码运算时使用的向量值。

再看解密时的情况,此处加上了salt

[root@localhost tmp]# openssl enc -a -des3 -d -S 'Fabc' -in test.1 -pass pass:123456 -md md5 -P

salt=FABC000000000000

key=885FC58E6C822AEFC8032B4B98FA0355F8482BD654739F3D

iv =5128FDED01EE1499

若解密时不指定salt,或者随意指定salt,结果如下。

[root@localhost tmp]# openssl enc -a -des3 -d -in test.1 -pass pass:123456 -md md5 -P

salt=FABC000000000000

key=885FC58E6C822AEFC8032B4B98FA0355F8482BD654739F3D

iv =5128FDED01EE1499

[root@localhost tmp]# openssl enc -a -des3 -S 'FabM' -d -in test.1 -pass pass:123456 -md md5 -P

salt=FABC000000000000

key=885FC58E6C822AEFC8032B4B98FA0355F8482BD654739F3D

iv =5128FDED01EE1499

可见,解密时,只要指定和加密时相同编码格式和单向加密算法,密钥的结果就是一样的,且解密时明确指定salt是无意义的,因为它可以读取到加密时使用的salt。

甚至,解密时指定不同的对称加密算法,密钥结果也是一样的。

[root@localhost tmp]# openssl enc -a -desx -d -in test.1 -pass pass:123456 -md md5 -p

salt=FABC000000000000

key=885FC58E6C822AEFC8032B4B98FA0355F8482BD654739F3D

iv =5128FDED01EE1499

由此,能推理出对称加密时使用的对称密钥和对称算法是毫无关系的。

(9) openssl enc(对称加密)的更多相关文章

- openssl enc(对称加密)

openssl系列文章:http://www.cnblogs.com/f-ck-need-u/p/7048359.html 对称加密工具.了解对称加密的原理后就很简单了,原理部分见下文. openss ...

- openssl evp 对称加密(AES_ecb,ccb)

openssl evp 对称加密(AES_ecb,ccb) evp.h 封装了openssl常用密码学工具,以下主要说对称加密的接口 1. 如下使用 aes_256_ecb 模式的加密解密测试代码 u ...

- openssl enc 加解密

国内私募机构九鼎控股打造APP,来就送 20元现金领取地址:http://jdb.jiudingcapital.com/phone.html内部邀请码:C8E245J (不写邀请码,没有现金送)国内私 ...

- Openssl enc命令

一.简介 enc - 对称加密例程,使用对称密钥对数据进行加解密,特点是速度快,能对大量数据进行处理.算法有流算法和分组加密算法,流算法是逐字节加,由于其容易被破译,现在已很少使用:分组加密算法是将数 ...

- openssl可以实现:秘钥证书管理、对称加密和非对称加密

openssl enc -e -aes-128-cbc -iv 0102030405060708 -K 1234567890123456 -in input.xml -out output.xml( ...

- openssl 下的对称加密和非对称加密

对称加密: 在加密和解密过程中使用相同的密钥, 或是两个可以简单地相互推算的密钥的加密算法. 非对称加密: 也称为公开加密, 它需要一个密钥对, 一个是公钥, 一个是私钥, 一个负责加密, 一个负责解 ...

- openssl之aes对称加密

AES:密码学中的高级加密标准(Advanced Encryption Standard,AES),又称 Rijndael加密法. 对称加密:用同一个密码 加密/解密 文件. 使用openssl中 ...

- PHP的OpenSSL加密扩展学习(一):对称加密

我们已经学过不少 PHP 中加密扩展相关的内容了.而今天开始,我们要学习的则是重点中的重点,那就是 OpenSSL 加密扩展的使用.为什么说它是重点中的重点呢?一是 OpenSSL 是目前 PHP 甚 ...

- iOS CommonCrypto 对称加密 AES ecb,cbc

CommonCrypto 为苹果提供的系统加密接口,支持iOS 和 mac 开发: 不仅限于AES加密,提供的接口还支持其他DES,3DES,RC4,BLOWFISH等算法, 本文章主要讨论AES在i ...

随机推荐

- ASP.NET Core中间件计算Http请求时间

ASP.NET Core通过RequestDelegate这个委托类型来定义中间件 public delegate Task RequestDelegate(HttpContext context); ...

- the little schemer 笔记(9)

第九章 ...and Again, and Again, and, Again, ... 你想来点鱼子酱吗? 那就去找它吧. (looking a lat)是什么,其中a是 caviar, lat是( ...

- python之小技巧积累

交换a和b的值:a=11b=22#引进第三个变量交换a和b的值# c=a#把a给c,现在c是11# a=b#把b给a,现在a是22# b=c#把c给b,现在b是11 #不引进第三个变量,交换a和b的值 ...

- AtCoder Grand Contest 017 F - Zigzag

题目传送门:https://agc017.contest.atcoder.jp/tasks/agc017_f 题目大意: 找出\(m\)个长度为\(n\)的二进制数,定义两个二进制数的大小关系如下:若 ...

- 洛谷P2502[HAOI2006]旅行

题目: Z小镇是一个景色宜人的地方,吸引来自各地的观光客来此旅游观光.Z小镇附近共有N个景点(编号为1,2,3,-,N),这些景点被M条道路连接着,所有道路都是双向的,两个景点之间可能有多条道路.也许 ...

- 修改dns访问android.com

1.几个常用dns服务器 8.8.8.8 美国 加利福尼亚州圣克拉拉县山景市谷歌公司DNS服务器 8.8.4.4 美国 加利福尼亚州圣克拉拉县山景市谷歌公司DNS服务器 8.8.4.3 美国 加利福尼 ...

- h5-16-SVG 与 HTML5 的 canvas 各自特点

1. Canvas是使用JavaScript程序绘图(动态生成),SVG是使用XML文档描述来绘图.2.SVG更适合用来做动态交互,而且SVG绘图很容易编辑,只需要增加或移除相应的元素就可以了.同时S ...

- 关于line-height的理解(如何实现psd稿件上下文字距离为10px)

- 【转】一篇文章,教你学会Git

一篇文章,教你学会Git 在日常工作中,经常会用到Git操作.但是对于新人来讲,刚上来对Git很陌生,操作起来也很懵逼.本篇文章主要针对刚开始接触Git的新人,理解Git的基本原理,掌握常用的一些命令 ...

- 【学习笔记】Sass入门指南

本文将介绍Sass的一些基本概念,比如说“变量”.“混合参数”.“嵌套”和“选择器继承”等.著作权归作者所有. 什么是Sass? Sass是一门非常优秀的CSS预处语言,他是由Hampton Catl ...