kali 安装使用 sslocal

shadowsocks

1.安装 shadowsocks

apt-get install python-pip

sudo pip install shadowsocks2.配置 shadowsocks

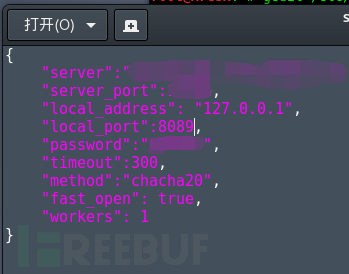

gedit /etc/shadowsocks.json内容形式如下

server是vps的ip

localport要与后边的ProxyChains端口对应

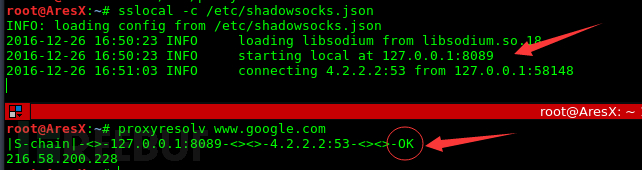

3.启动 shadowsocks

sslocal -c /etc/shadowsocks.json start 在这个地方可能报错如下:

INFO: loading config from ss.json

2018-12-14 22:47:50 INFO loading libcrypto from libcrypto.so.1.1

Traceback (most recent call last):

File “/usr/local/bin/sslocal”, line 11, in

sys.exit(main())

File “/usr/local/lib/python2.7/dist-packages/shadowsocks/local.py”, line 39, in main

config = shell.get_config(True)

File “/usr/local/lib/python2.7/dist-packages/shadowsocks/shell.py”, line 262, in get_config check_config(config, is_local) 解决方法

修改文件 /usr/local/lib/python2.7/dist-packages/shadowsocks/crypto/openssl.py

1) 修改地方1, 52行

libcrypto.EVP_CIPHER_CTX_cleanup.argtypes = (c_void_p,) 改为

libcrypto.EVP_CIPHER_CTX_reset.argtypes = (c_void_p,) 2) 修改地方2, 111行

libcrypto.EVP_CIPHER_CTX_cleanup(self._ctx) 改为

libcrypto.EVP_CIPHER_CTX_reset(self._ctx)proxychain

1. 安装 Proxychain

kali 默认安装

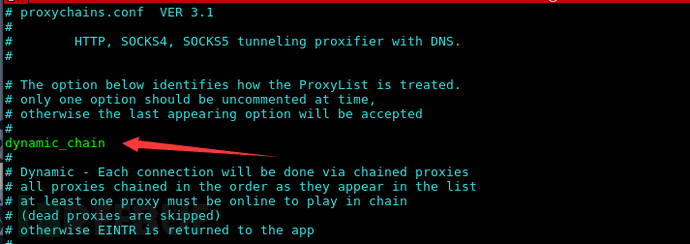

2. 配置ProxyChains文件

1) 去掉dynamic_chain前面的注释符

2) 添加代理服务器列表

末尾的地方,默认是socks4 xxxx xxx

改成sock5 127.0.0.1 xxxx

xxxx是你自己的端口,也就是上边在配置ss时输入的local_port:xxxx

我这里用的是8089

3. 添加软连接

cp /usr/lib/proxychains3/proxyresolv /usr/bin/4. 测试代理服务是否正常

proxyresolv www.google.com这时候ss的命令界面应该是正在运行的,就是在执行过sslocal -c /etc/shadowsocks.json之后

5. 使用ProxyChains 启动firefox

proxychains firefox #启动火狐浏览器注:使用ProxyChains代理其他程序和启动Firefox同理

参考

https://blog.csdn.net/MickeyMouse1928/article/details/70595157

https://blog.csdn.net/vbaspdelphi/article/details/72993626

kali 安装使用 sslocal的更多相关文章

- kali安装java1.8

0x01 下载 首先,去官方网站下载JDK1.8对应的版本 http://www.oracle.com/technetwork/java/javase/downloads/jdk8-downloads ...

- 20165232 week1 kali安装

20165232 Week1 kali安装 一.安装虚拟机 首先到kali官网下载64bit版本的kali(3.5G),这里我是从同学盘上拷过来的. 下载VMWARE 进入官网,找到如下图示 点击进行 ...

- 2018-2019-2 《网络对抗技术》Exp0 Kali安装 Week1 20165237

2018-2019-2 <网络对抗技术>Exp0 Kali安装 Week1 20165237 安装虚拟机 首先创建虚拟机 创建好虚拟机后,打开虚拟机进行安装.第一步选择Graphcal i ...

- 2018-2019-2 20165234 《网络对抗技术》 Exp0 Kali安装 Week1

Week1 kali安装 一.下载系统镜像文件 首先下载系统镜像,进入kali官网,在Downloads中选择Download Kali Linux. 我选择的是64位版本,点击HTTP下载镜像文件. ...

- 2018-2019-2 《网络对抗技术》 Exp0 Kali安装 20165221 Week1

2018-2019-2 <网络对抗技术> Exp0 Kali安装 20165221 Week1 安装Vmware 上学期已经安装过,不再赘述. 如需安装,可参考如何安装vmware 下载v ...

- 2018-2019-2 20165325《网络对抗技术》Exp0 Kali安装 Week1

2018-2019-2 20165325<网络对抗技术>Exp0 Kali安装 Week1 一.安装kali VMware上学期已经有了,主要是下载Kali-Linux-2019.1-vm ...

- 20165314《网络对抗技术》week1 Exp0 Kali安装

系统安装.网络配置 我的Kali安装是按照https://baijiahao.baidu.com/s?id=1610754152224855428&wfr=spider&for=pc进 ...

- 2018-2019-2 《网络对抗技术》Exp0 Kali安装 Week1

- 2018-2019-2 <网络对抗技术>Exp0 Kali安装 Week1 - 安装过程 - 安装Kali VMware上学期已经装好了,Kali的镜像文件是从同学那拷过来的,所以这两 ...

- Kali安装Docker

---恢复内容开始--- 第一周 计划安装好docker 准备 审计thinkphp 框架 先把docker 安装的笔记补上 本来是在unbuntu 安装了一遍 并run 了几个镜像和基本操作 ...

随机推荐

- python第二十八课——编码小常识

2.内存和硬盘: 内存:计算机硬件组成部分之一,它是一个容器,用来存储数据:处理数据速度快, 存储数据量小:断电死机数据会丢失,短暂性存储数据 硬盘:计算机硬件组成部分之一,它是一个容器,用来存储数据 ...

- A “Type Erasure” Pattern that Works in Swift:类型域的转换

新视角:通过函数式编程的范畴理论来看待这个问题会更容易理解: 在低层类型无法很好表达的类型,可以将其转化为高阶类型进行表示. 将协议的实现类型转化为monad类型: 解决将具有关联类型的协议当作类型的 ...

- Linq EF 添加数据执行事务处理

在EF4.1的DBContext中实现事务处理(BeginTransaction)和直接执行SQL语句的示例 2012-12-12 10:39 5538人阅读 ...

- python requests 简单实现易班登录,自动点赞,评论,发表

小编能力有限,本文纯属瞎编,如有雷同,你去打辅导员涩 一.前戏 有个操蛋,操蛋,操蛋的辅导员促使小编成长,原因:易班需要活跃度,辅导员安排班上每个人必须去易班上 写文章,写评论,发投票... 我觉得 ...

- leetcode338—Counting Bits

Given a non negative integer number num. For every numbers i in the range 0 ≤ i ≤ num calculate the ...

- Android源代码下载以及异常查找网站推荐

源代码下载:https://github.com/ 异常查找:http://stackoverflow.com/

- tarjan - 强连通

如果两个点可以互相到达,则称为强连通.如果有向图G每个点都可以互相到达,则称为强连通图.其中G中的极大强连通子图,则称为强连通分量.现求强连通分量是多少,且哪些点属于同一个强连通分量 tarjan由d ...

- jquery选择器练习

<!DOCTYPE html> <html lang="en" xmlns="http://www.w3.org/1999/xhtml"> ...

- 相亲神器记录Swift1.2

这个简单APP是用swfit1.2写的,主要重点是:1.点击键盘return键可退出键盘. 2.各个控件值的传递. Storyboard界面设计: View代码: import UIKit class ...

- ASP.NET Core2.1 你不得不了解的GDPR(Cookie处理) - (转载)

前言 时间一晃 ASP.NET Core已经迭代到2.1版本了. 迫不及待的的下载了最新的版本,然后生成了一个模版项目来试试水. ...然后就碰到问题了... 我发现..cookie竟然存不进去了.. ...