20155207王雪纯《网络对抗》Exp4 恶意代码分析

20155207 《网络对抗》 恶意代码分析 学习总结

实践目标

1.是监控你自己系统的运行状态,看有没有可疑的程序在运行。

2.是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件;分析工具尽量使用原生指令或sysinternals,systracer套件。

3.假定将来工作中你觉得自己的主机有问题,就可以用实验中的这个思路,先整个系统监控看能不能找到可疑对象,再对可疑对象进行进一步分析,好确认其具体的行为与性质。

实践内容(3.5分)

1.系统运行监控(2分)

(1)使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里。运行一段时间并分析该文件,综述一下分析结果。目标就是找出所有连网的程序,连了哪里,大约干了什么(不抓包的情况下只能猜),你觉得它这么干合适不。如果想进一步分析的,可以有针对性的抓包。

(2)安装配置sysinternals里的sysmon工具,设置合理的配置文件,监控自己主机的重点事可疑行为。

参考:schtask与sysmon应用指导

实际日志的分析还需要发挥下自己的创造力,结合以前学过的知识如linux的文本处理指令等进行。分析的难点在于从大量数据中理出规律、找出问题。这都依赖对结果过滤、统计、分类等进一步处理,这就得大家会什么用什么了。

2.恶意软件分析(1.5分)

分析该软件在(1)启动回连,(2)安装到目标机(3)及其他任意操作时(如进程迁移或抓屏,重要是你感兴趣)。该后门软件

(3)读取、添加、删除了哪些注册表项

(4)读取、添加、删除了哪些文件

(5)连接了哪些外部IP,传输了什么数据(抓包分析)

实验总结与体会

意外收获

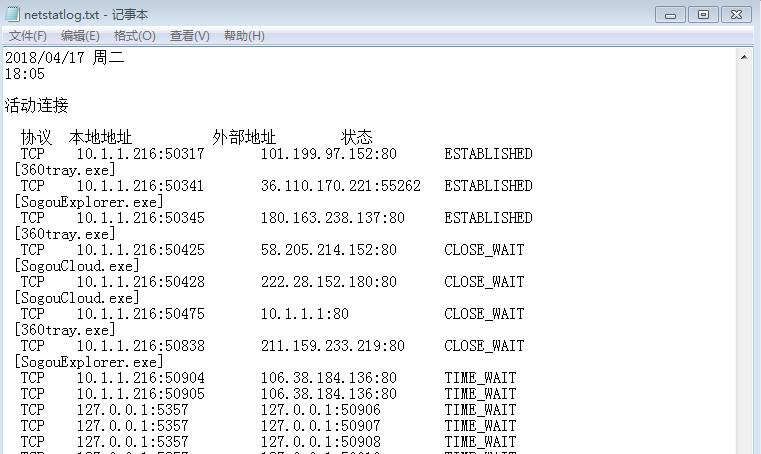

- 对比最后两次快照时,有了意外收获,最初是发现端口有变化,可是觉得奇怪,此时并没有重新创建网络连接,而且我的木马也没有用到80端口,怎么可能80端口有变化

p10 后来发现是百度云在我没有启动它的时候自己在后台干一些小勾当,偷偷联网,鉴于百度云有自动备份的功能,我猜测他有可能在偷偷上传我电脑里新增的数据,好可怕,我并没有让他帮我备份啊。。。再也不敢再电脑里放不可告人的小秘密了。。。

实践过程记录

静态分析

具体原理主要就是利用特征码进行检测,但是根据上周的实验结果看出,检测能力不够强,还是需要对恶意代码的行为进行动态监测

动态分析

systracer

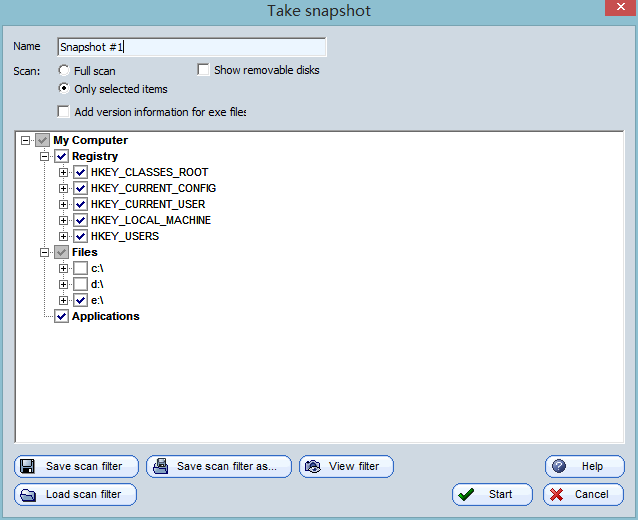

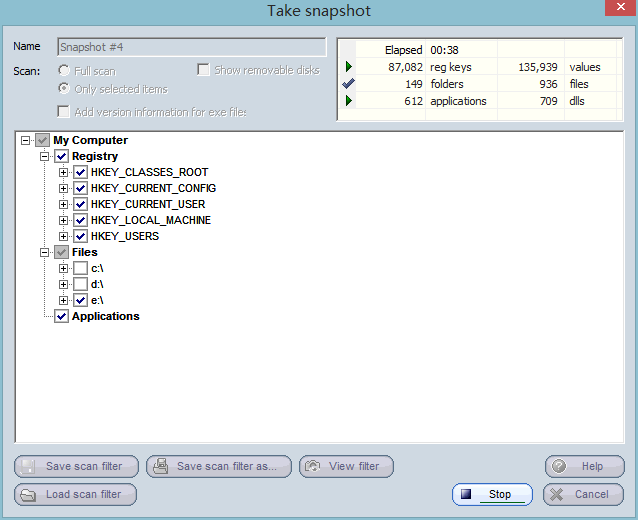

对靶机初始状态保存快照

Snapshot #1

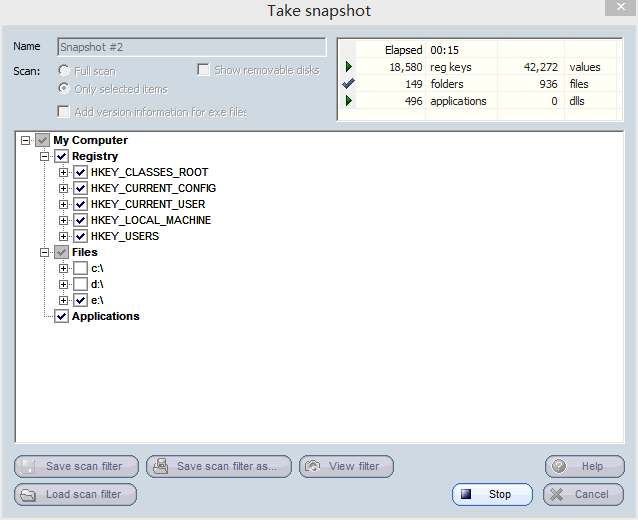

传输后门文件并保存快照为

Snapshot #2

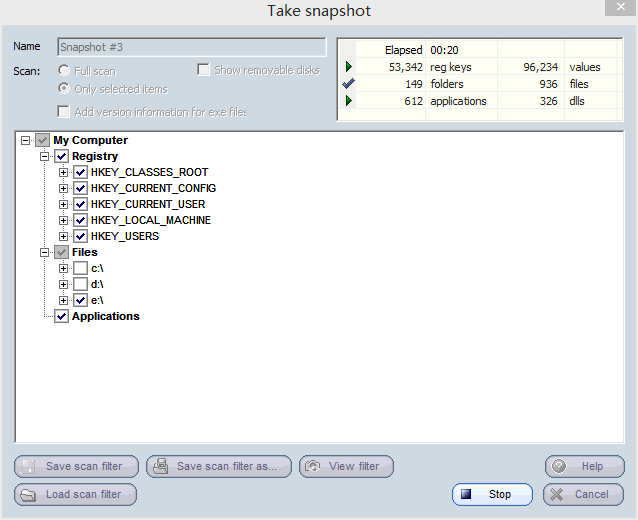

成功回连,保存快照

Snapshot #3

对比2 3两次快照,新增了进程文件还创立了网络连接,这就很可疑了,暴露了木马的一般行为

获得靶机的shell,保存快照

Snapshot #4

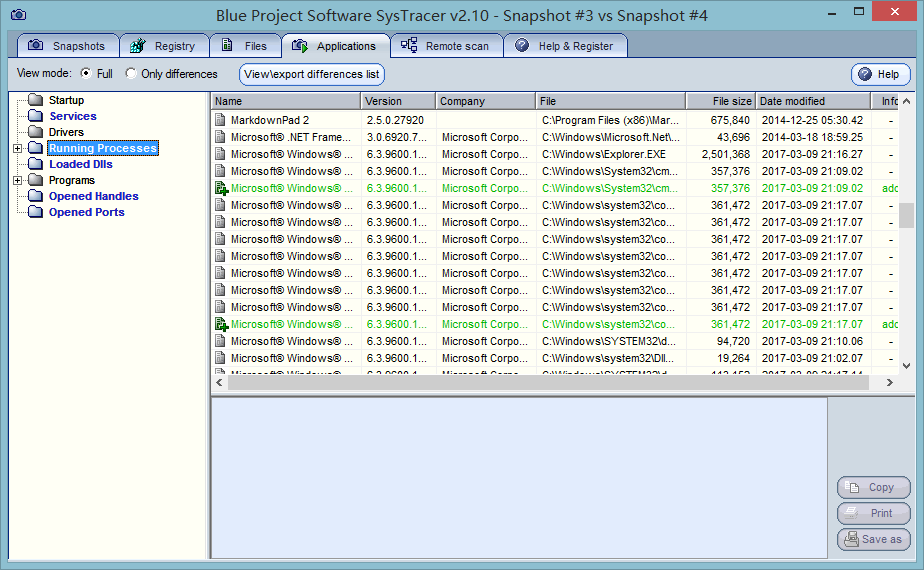

对比两个快照,有新增的进程

wireshark

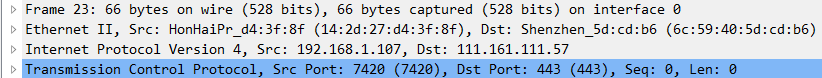

捕获靶机与攻击机之间的通讯

发现回连kali的一瞬间,靶机和攻击机之间建立了好多通信,分析其中一个数据包、

- 源IP是靶机IP,目的IP和Kali的IP并不一致,这是因为虚拟机进行网络通讯要通过NAT方式,要经过一个地址池随机分配一个用于网络连接的IP,这里就是这个IP

- 目的端口就是我们预先设计好的443端口

但是发现靶机用于网络连接的端口一直在变,似乎是不同的服务在用不同的端口?这里不是很清楚

TCPView

使用TCPView查看回连Kali前后的网络连接情况

后门程序开启了7960端口,回连目标主机,又预设目标主机的监听端口是443,所以伪装成了HTTPS连接

使用netstat命令设置任务计划,每隔一段时间反馈

- 创建任务,并新建触发器

- 在C盘下建立155207_virus文件夹,并新建脚本文件

- 创建任务完成后,运行病毒大魔王程序

以管理员权限运行

netstatlog.bat,查看netstatlog.txt文件

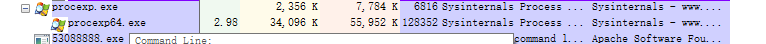

Process Explorer

回连成功后,新增后门程序进程

- 查看并分析具体信息

- 和远程攻击机建立连接

还可以用Process Explorer查看创建进程的程序信息和进程相关信息

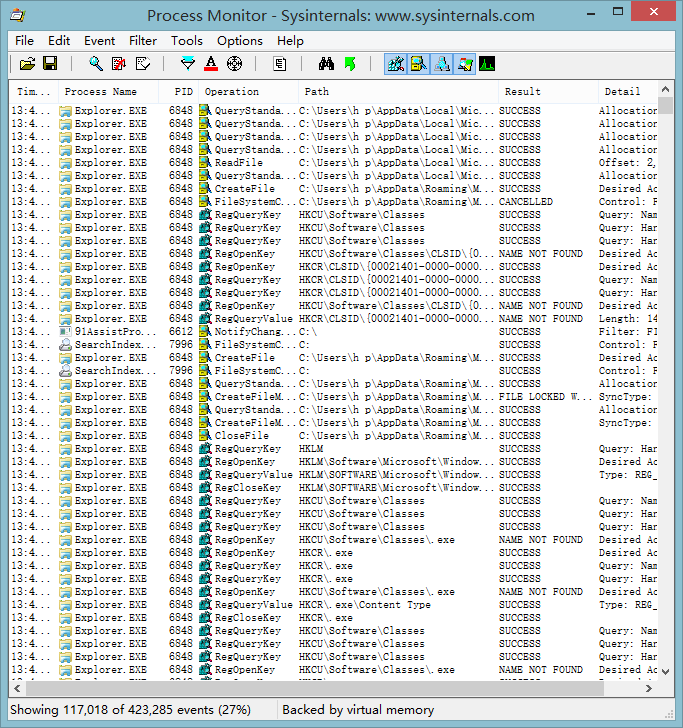

Process Monitor

回连成功后,出现了很多Explorer.exe相关的进程

Explorer.exe是Windows程序管理器或资源管理器,猜测应该是木马运行伪装成了系统固有文件的执行

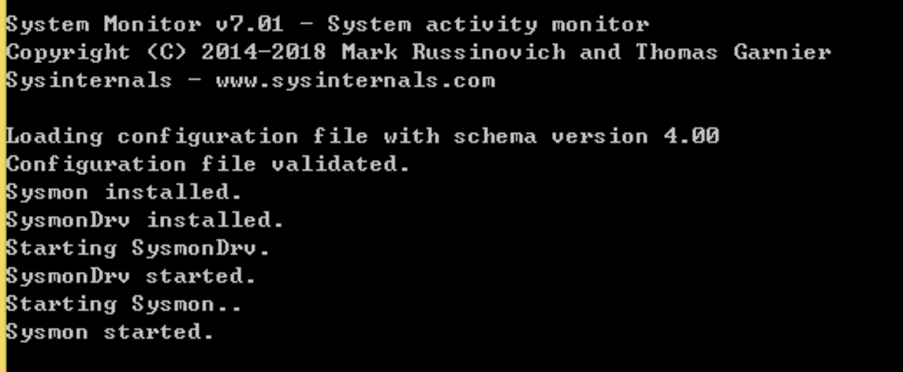

sysmon

- 在

Sysmon.exe同目录下建立文件:test.txt,并输入老师指导书中给的XML 管理员身份运行CMD,输入指令:

Sysmon.exe -i test.xml,进行安装

sysmon启动

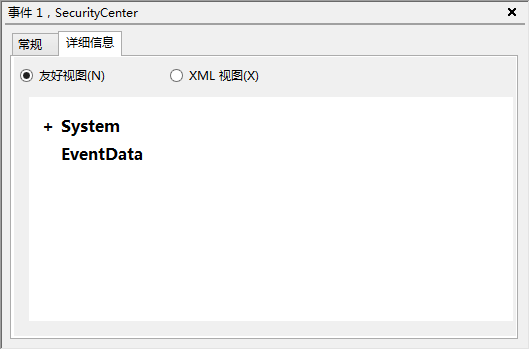

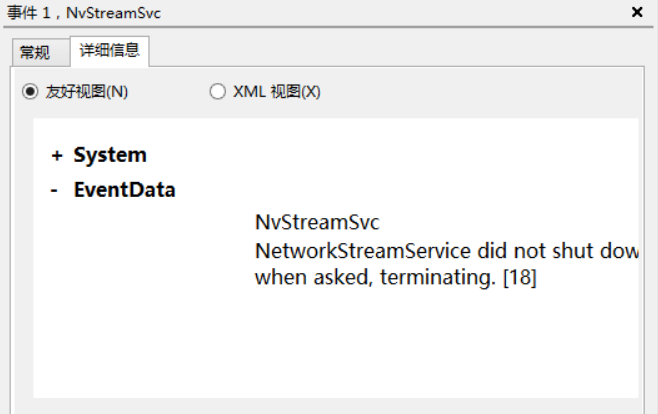

查看事件ID为1的一个进程

查看我的日志的时候,发现有一个ID为1的事件显示错误

20155207王雪纯《网络对抗》Exp4 恶意代码分析的更多相关文章

- 2018-2019 20165237网络对抗 Exp4 恶意代码分析

2018-2019 20165237网络对抗 Exp4 恶意代码分析 实验目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后 ...

- 2018-2019 20165235 网络对抗 Exp4 恶意代码分析

2018-2019 20165235 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一段时间并分析该文件 ...

- 2018-2019 20165319 网络对抗 Exp4 恶意代码分析

基础问题回答 1. 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控 答:1.使用Windows自带的schta ...

- 20155207 《网络对抗》exp4 恶意代码分析 学习总结

20155207 <网络对抗> 恶意代码分析 学习总结 实践目标 1.是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2.是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件 ...

- 2018-2019-2 《网络对抗技术》Exp4 恶意代码分析 Week6 20165311

2018-2019 20165311 网络对抗 Exp4 恶意代码分析 2018-2019 20165311 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控(2分) 恶意软件分析(1.5分) ...

- 20155338《网络对抗》 Exp4 恶意代码分析

20155338<网络对抗>恶意代码分析 实验过程 1.计划任务监控 在C盘根目录下建立一个netstatlog.bat文件(先把后缀设为txt,保存好内容后记得把后缀改为bat),内容如 ...

- 2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析 1.实践目标 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- 2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析

2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析 实验内容(概要) 一.系统(联网)运行监控 1. 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,逐步排查并且 ...

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析 - 实验任务 1系统运行监控(2分) (1)使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP ...

随机推荐

- SD从零开始03-04

[原创]SD从零开始3 SD中的主数据 客户主数据Customer master(分层维护) 一般数据general data: 与销售和财务都有关,对所有的组织单元有效: 销售区域数据sales a ...

- Android studio Connection failed (dl.google.com)

公司的网,莫名其妙的不能更新了,却可以下载compile文件... 于是乎FQ,hosts,修改studio.exe.vmoptions文件 然并卵,都特么不行 搞了一天还是不行 这种问题或许可以找到 ...

- 获取windows鼠标的当前坐标

#先下载pyautogui库,pip install pyautogui import os,time import pyautogui as pag try: while True: print ( ...

- Double Array Trie 的Python实现

不多介绍,可自行Google,或者其它关键词: "datrie" 放代码链接: double_array_trie.py 因为也是一段学习代码,参考的文章都记在里面了,主要参考gi ...

- 风险指针(Hazard Pointer) 内存空间共享模型

WiredTiger是一种高性能的开源存储引擎,现已在MongoDB中作为内模式应用.WiredTiger支持行存储.列存储两种存储模式,采用LSM Tree方式进行索引记录 WiredTiger支持 ...

- HTIML5 真的打败了Flash?新测试结果出人意料

[编者按]本文最早发布于 2010 年,通过 Flash 与 HTML5 在 Mac 及 Windows 平台不同浏览器中的测试表现,比较两者的性能并分析背后的原因.虽然是一篇老文,但其客观冷静的分析 ...

- python unnitest 经验总结

由于我的用例是数据驱动,每个用例保存为一个txt或者xls文件,执行时候需要读取文件,并将所有变量实例化成一个用例: 之前自己设计了框架,由于考虑需要生成一个美观通用的报告格式(原格式都是手写的htm ...

- SHELL调用存储过程

1.测试用例 #!/bin/sh #日期变量可设成传入参数 #exec_date=`date +"%Y%m%d"` # -S 设置无提示模式, 该模式隐藏命令的 SQL*Plus ...

- ZooKeeper 集群的安装部署

0. 说明 ZooKeeper 安装在 s102.s103.s104上,这三个节点同时是 Hadoop 的 DataNode 1. ZooKeeper 本地模式安装配置 1.0 在 s101 上进行安 ...

- 【转】MySQL双主一致性架构优化

[原文]https://www.toutiao.com/i6594414914838725133/ 一.双主保证高可用 MySQL数据库集群常使用一主多从,主从同步,读写分离的方式来扩充数据库的读性能 ...