BruteXSS:XSS暴力破解神器

×01 BruteXSS

BruteXSS是一个非常强大和快速的跨站点脚本暴力注入。它用于暴力注入一个参数。该BruteXSS从指定的词库加载多种有效载荷进行注入并且使用指定的载荷和扫描检查这些参数很容易受到XSS漏洞。得益于非常强大的扫描功能。在执行任务时, BruteXSS是非常准确而且极少误报。 BruteXSS支持POST和GET请求,适应现代Web应用程序。

特点:

XSS暴力破解

XSS扫描

支持GET/ POST请求

自定义单词可以包含

人性化的UI

0×02 下载与安装

github地址:https://github.com/ym2011/penetration/tree/master/BruteXSS

安装小提示:1 脚本需要以下条件方可正常执行:

Python 2.7 #在运行python 2.7的平台上,如Windows , Linux 或者其他设备

Modules required: Colorama, Mechanize #所需模块,请参考以下方式安装

root@kali:~/Desktop/BruteXSS# pip install colorama

root@kali:~/Desktop/BruteXSS# pip install Mechanize

0×03 实际使用

安装成功后,我们可以执行以下语句:

root@kali:~/Desktop/BruteXSS# python brutexss.py -h#在目录 BruteXSS 下,有wordlist.txt wordlist-small.txt wordlist-medium.txt wordlist-huge.txt四个攻击载荷

wordlist.txt # 约20条常用语句,可以执行一个基本简单的XSS检查

wordlist-small.txt #约100条语句,可以执行一个相对全面的XSS检查

wordlist-medium.txt #约200条语句,可以执行一个绕过WAF的XSS检查

wordlist-huge.tx #约5000条语句,可以执行一个非常全面的并且绕过WAF的XSS检查

1 GET 方法

COMMAND: python brutexss.py

METHOD: g

URL: http://www.site.com/?parameter=value

WORDLIST: wordlist.txt

2 POST方法COMMAND: python brutexss.py

METHOD: p

URL: http://www.site.com/file.php

POST DATA: parameter=value¶meter1=value1

WORDLIST: wordlist.txt

3 结果输出

____ _ __ ______ ____

| __ ) _ __ _ _| |_ ___ \ \/ / ___/ ___|

| _ \| '__| | | | __/ _ \ \ /\___ \___ \

| |_) | | | |_| | || __/ / \ ___) |__) |

|____/|_| \__,_|\__\___| /_/\_\____/____/

BruteXSS - Cross-Site Scripting BruteForcer

Author: Shawar Khan - https://shawarkhan.com

Select method: [G]ET or [P]OST (G/P): p

[?] Enter URL:

[?] > http://site.com/file.php

[+] Checking if site.com is available...

[+] site.com is available! Good!

[?] Enter post data: > parameter=value¶meter1=value1

[?] Enter location of Wordlist (Press Enter to use default wordlist.txt)

[?] > wordlist.txt

[+] Using Default wordlist...

[+] Loading Payloads from specified wordlist...

[+] 25 Payloads loaded...

[+] Injecting Payloads...

[+] Testing 'parameter' parameter...

[+] 2 / 25 payloads injected...

[!] XSS Vulnerability Found!

[!] Parameter: parameter

[!] Payload: "><script>prompt(1)</script>

[+] Testing 'parameter1' parameter...

[+] 25 / 25 payloads injected...

[+] 'parameter1' parameter not vulnerable.

[+] 1 Parameter is vulnerable to XSS.

+----+--------------+----------------+

| Id | Parameters | Status |

+----+--------------+----------------+

| 0 | parameter | Vulnerable |

+----+--------------+----------------+

| 1 | parameter1 | Not Vulnerable |

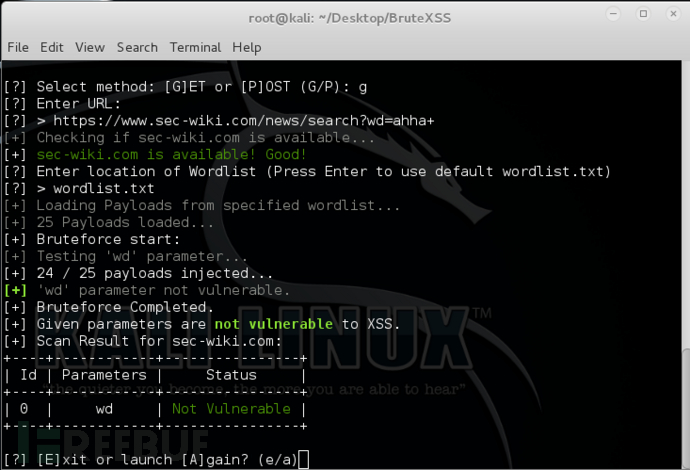

+----+--------------+----------------+ 以下是运行使用结果截图:(哈哈,安全维基小广告 https://www.sec-wiki.com/ ***^^___^^*****)

BruteXSS:XSS暴力破解神器的更多相关文章

- Burpsuite暴力破解

神器:burpsuite 闲话不多说,直接开搞 1.打开文件BurpLoader.jar,进入Proxy--Options,启用代理 2.打开浏览器(IE),进入Internet选项-连接-局域网设置 ...

- Web攻防之暴力破解(何足道版)

原创文章 原文首发我实验室公众号 猎户安全实验室 然后发在先知平台备份了一份 1 @序 攻防之初,大多为绕过既有逻辑和认证,以Getshell为节点,不管是SQL注入获得管理员数据还是XSS 获得后台 ...

- hydra暴力破解ssh服务器密码

概述 我都没想到,第一次暴力破解服务器密码.竟然是对自己的单位服务器出手..囧,因为还没来得及找测试部要来服务器登录密码,测试部负责人已经下班走了.后来又联系不上,这要更新代码,怎么办..于是就对测试 ...

- 安全性测试入门:DVWA系列研究(一):Brute Force暴力破解攻击和防御

写在篇头: 随着国内的互联网产业日臻成熟,软件质量的要求越来越高,对测试团队和测试工程师提出了种种新的挑战. 传统的行业现象是90%的测试工程师被堆积在基本的功能.系统.黑盒测试,但是随着软件测试整体 ...

- 破解神器Hashcat使用简介

0x00 背景 目前GPU的速度越来越快,使用GPU超强的运算速度进行暴力密码破解也大大提高了成功率,曾经看到老外用26块显卡组成的分布式破解神器让我羡慕不已.要说目前最好的GPU破解HASH的软件, ...

- Hash破解神器:Hashcat的简单使用

Hash破解神器:Hashcat的简单使用 2014-06-10 21:02:42| 分类: 离线密码破解 | 标签:密码字典 rar密码破解 zip密码破解 密码破解 |举报|字号 订阅 ...

- DVWA之Brute Force(暴力破解)

目录 Low Medium High Impossible 暴力破解是指使用穷举法,举出所有的可能的结果,然后逐一验证是否正确! Low 源代码: <?php if( isset( $_GET[ ...

- DVWA-全等级暴力破解

之前写了dvwa的sql注入的模块,现在写一下DVWA的其他实验步骤: 环境搭建参考:https://www.freebuf.com/sectool/102661.html DVWA简介 DVWA(D ...

- 开源服务专题之------ssh防止暴力破解及fail2ban的使用方法

15年出现的JAVA反序列化漏洞,另一个是redis配置不当导致机器入侵.只要redis是用root启动的并且未授权的话,就可以通过set方式直接写入一个authorized_keys到系统的/roo ...

随机推荐

- 2.springMVC+spring+Mybatis整合

前面已经说了,springMVC+spring+Mybatis的整合思路了,现在就照着这个思路来做一下: 在开始之前先来看一下工程的目录结构: config这个目录底下放的都是配置文件: mybati ...

- 《转》iOS音频视频初级开发

代码改变世界 Posts - 73, Articles - 0, Comments - 1539 Cnblogs Dashboard Logout HOME CONTACT GALLERY RSS ...

- Android_AsyncTask异步任务机制

今天我们学习了 AsyncTack, 这是一个异步任务. 那么这个异步任务可以干什么呢? 因为只有UI线程,即主线程可以对控件进行更新操作.好处是保证UI稳定性,避免多线程对UI同时操作. 同时要把耗 ...

- One or more types required to compile a dynamic expression cannot be found.

This is because dynamic keyword is a new C# keyword. So we need to import Microsoft.CSharp.dll. Here ...

- 运行easy_install安装python相关程序时提示failed to create process

运行easy_install安装python相关程序时提示failed to create process,因为安装了两个python,卸载了的那个目录没删除,删除了另外的python目录后这个问题就 ...

- 提高sevenzipsharp 检查密码的速度(1)

前言:sevenzipsharp检查密码(包括检查压缩包的有效性)的函数是SevenZipExtractor.check(), sevenzipsharp调用的是7zip的动态链接库,而且不止是7zi ...

- LDAP与Samba

默认的Samba服务器支持本地系统用户(smbpasswd添加后)访问Samba资源,不支持OpenLDAP服务器账号访问Samba共享资源 目的:配置完后,OpenLDAP每新增一个用户,就自动支持 ...

- IT行业果真跳槽快吗?

近年来IT行业越来越火爆,许多人也开始炒,月入万元不是梦,随随便便拿高薪之类的文章层出不穷,许多的青少年甚至中年人开始关注这块,许多人选择去学习it行业,也朝着月入万元的目标前进,然而,曾几何时,月入 ...

- linux crontab

概念: Linux 工作排程的种类:at, cron at 是个可以处理仅执行一次就结束排程的指令,不过要执行 at 时, 必须要有 atd 这个服务支持. crontab 这个指令所设定的工作将会循 ...

- 通过jQuery Ajax使用FormData对象上传文件

FormData对象,是可以使用一系列的键值对来模拟一个完整的表单,然后使用XMLHttpRequest发送这个"表单". 在 Mozilla Developer 网站 使用For ...