4 多表代替密码之Hill 密码 2实现

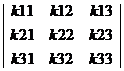

该解密方法的KEY 不是一个数或者一段字符串,而是一个矩阵, 比如有个3*3的KEY:

那么如果我们要加密一个长度为N的字符串, 那么把N除以3,分成M个3个字母组成的小段, 对每个小段尽心加密:

1. 将明文分成M个小段:{{p1,p2,p3},{p4,p5,p6}...{..pN}}

2. 对每个小段尽心加密: c1 = (k11*p1 + k21*p2 + k31*p3)

c2= (k12*p1 + k22*p2 + k32*p3)

c3= (k13*p1 + k23*p2 + k33*p3), 也就是:

密文C:[c1,c2,c3] = [p1,p2,p3] * KEY mod 26,

这样就可以得出Hill加密的算法是:

C = P*Kmod26;

那么对应的解密算法就是:

P = C * K-1mod26.

下面是JAVA 实现:

package com.owner.replace.multi; import Jama.Matrix;

import com.owner.util.matrix.MatrixUtil; import java.text.NumberFormat; /**

* Created by wellmax on 2015/10/19.

*/

public class Hill {

private final static Matrix KEY = new Matrix(new double[][]{{17,17,5},{21,18,21},{2,2,19}});

private final static MatrixUtil MU = new MatrixUtil(KEY);

private final static Matrix N_KEY = MU.inverse();

private static int charToInt(char c){

return (int)c - 97;

} public String encrypt(String input){

char[] chars = input.toCharArray();

int[] numbers = new int[chars.length];

for (int i = 0 ; i < chars.length ; i++){

numbers[i] = charToInt(chars[i]);

}

int[] encrypts = MU.rowMultiplyMatrix(numbers,MU.getMatrix());

for(int i = 0 ; i < encrypts.length ; i++){

chars[i] = (char)(encrypts[i]+97);

}

return new String(chars);

}

public String decrypt(String input){

char[] chars = input.toCharArray();

int[] numbers = new int[chars.length];

for (int i = 0 ; i < chars.length ; i++){

numbers[i] = charToInt(chars[i]);

}

int[] decrypts = MU.rowMultiplyMatrix(numbers,N_KEY);

for(int i = 0 ; i < decrypts.length ; i++){

chars[i] = (char)(decrypts[i]+97);

}

return new String(chars);

} public static void main(String[] args){

Hill hill = new Hill();

String encrypt = hill.encrypt("paymoremoney");

System.out.println(encrypt);

String decrypt = hill.decrypt(encrypt);

System.out.println(decrypt);

}

}

对于3*3的KEY, 决定一个明文字母最后加密结果的因素:

1. 附近的2个字母;

2. KEY某一列的值

那么对于单个字母在密文中出现的频率来说是完全没有规律的, 同样的对于3*3的KEY, 双字母对出现的频率也是不定的。那么随着KEY维度的不断增大, 安全性就不断提高,因为不能通过字母或者字母对出现的频率来分析KEY的值。这对其他之前的加密来说无疑是质的提高。

但是这种加密仍是较易破解的, 典型的一个方法如下:

1. 不是所有的矩阵都有这种算法的逆矩阵, 这样KEY的取值范围就缩小了。

2. 可以通过验证步奏1中猜测的KEY是否正确, 我们通过猜测的KEY破解的密文可以用来判断KEY的正确性。

通过这两步就能较易的破解出KEY。

-Wellmaxwang

4 多表代替密码之Hill 密码 2实现的更多相关文章

- 4 多表代替密码之Hill 密码_1 矩阵工具类

在说明Hill加密之前要先复习线性代数的知识,主要是关于矩阵的一些运算和概念. 一.矩阵的逆: 定义方阵M的逆矩阵应该满足M*M^-1==I,其中I是单位矩阵,比如: 但是这个地方是对英文字母进行加密 ...

- javascript实现playfair和hill密码算法

时至期末,补习信息安全概论作业.恰巧遇古典密码学算法中的playfair算法和hill算法,用javascript语言实现起来是在有趣,边查百度边编码,顺便好好补习一下javascript基础. pl ...

- Hill密码解密过程(Java)

Hill密码是一种传统的密码体系.加密原理:选择一个二阶可逆整数矩阵A称为密码的加密矩阵,也就是这个加密体系的密钥.加密过程: 明文字母依次逐对分组,例如加密矩阵为二阶矩阵,明文就两个字母一组,如果最 ...

- 信息安全-2:python之hill密码算法[原创]

转发注明出处:http://www.cnblogs.com/0zcl/p/6106513.html 前言: hill密码算法我打算简要介绍就好,加密矩阵我用教材上的3*3矩阵,只做了加密,解密没有做, ...

- Hill密码

希尔密码(Hill Password)是运用基本矩阵论原理的替换密码,由Lester S. Hill在1929年发明.每个字母当作26进制数字:A=, B=, C=... 一串字母当成n维向量,跟一个 ...

- Oracle创建表空间、用户名、密码步骤教程

第一步,以最高级别 SYSDBA 身份登录数据库 cmd 进入命令行 登录方式一: C:\Documents and Settings\Administrator>sqlplus sys/sys ...

- ubuntu系统下mysql重置密码和修改密码操作

一.忘记密码后想重置密码 在介绍修改密码之前,先介绍一个文件/etc/mysql/debian.cnf.其主要内容如下图: 里面有一个debian-sys-maint用户,这个用户只有Debian或U ...

- ssm中通过ajax或jquer的validate验证原密码与修改密码的正确性

一.ajax 1. <script type="text/javascript"> //验证原密码1.ajax,正则 var ok1=false,ok2=false,o ...

- C#--用户密码处理------混淆密码加密

近期刚好做新框架的用户数据安全这块 密码的保护措施:混淆加密--------------------------------拙见----------贴上代码--请指教 1:生成混淆数据,---存入数据 ...

随机推荐

- 移动端重构实战系列2——line list

这个line list的名字是我自己起的(大概的意思是单行列表),要实现的东西为sheral的line list,对应的scss组件为_line-list.scss,下图为line-list的一个缩影 ...

- 关于SAX

某天,看到一些资料. 发现输入文件是一个使用SAX技术存储的文件格式. 于是在网上找了不少资料 ; 感慨计算机的世界真的是太有趣了. 在此做个简单的介绍. 时间序列数据挖掘是利用数据挖掘技术对一组与 ...

- Centos screen远程会话管理命令

screen参数 -A 将所有的视窗都调整为目前终端机的大小. -d<作业名称> 将指定的screen作业离线. -h<行数> 指定视窗的缓冲区行数. -m 即使目前已在作业中 ...

- CodeForces #368 div2 D Persistent Bookcase DFS

题目链接:D Persistent Bookcase 题意:有一个n*m的书架,开始是空的,现在有k种操作: 1 x y 这个位置如果没书,放书. 2 x y 这个位置如果有书,拿走. 3 x 反转这 ...

- IOS跳转到设置特定项

App如何跳转到系统Settings 标签: IOS开发App转到Settings 2015-12-04 15:56 550人阅读 评论(1) 收藏 举报 分类: IOS开发(21) 版权声明:本 ...

- 日常小测:颜色 && Hackerrank Unique_colors

题目传送门:https://www.hackerrank.com/challenges/unique-colors 感谢hzq大神找来的这道题. 考虑点分治(毕竟是路经统计),对于每一个颜色,它的贡献 ...

- Java集合类学习笔记(List集合)

List集合是指一个元素有序.可重复的集合,集合中每个元素都有其对应的顺序索引. ArrayList和Vector作为List集合的两个典型实现,完全支持List接口的全部功能,并且在用法上几乎完全相 ...

- 关于Xcode6创建的工程在Xcode5打开

Xcode6创建的工程在Xcode5打开- 4.0只显示3.5大小的问题 只需要在工程里添加Default-568h@2x.png,即可以解决

- MFC之鼠标消息处理

今天学了点MFC的鼠标处理.用鼠标处理编写了一个小程序.在文本窗口内,绘制鼠标移动轨迹,当按下CTRL键时鼠标将变成十字,并且填充为蓝色的矩形. 第一步:建立单文的MFC程序,添加类CMouseDem ...

- Pyunit测试框架

一.概述 本系列主要解决的问题是“接口自动化测试”,选择的测试语言是 python 脚本语言.截至目前为止,python是公认的最好的用于自动化应用的语言之一 二.PyUnit测试框架 使用 pyth ...