Mybatis检查SQL注入

Mybatis 的 Mapper.xml 语句中 parameterType 向SQL语句传参有两种方式:#{ } 和 ${ }。

使用#{ }是来防止SQL注入,使用${ }是用来动态拼接参数。

如何排查出

1. 检查是否有$号

如果你使用的是ide代码编辑器,那么可以通过全局搜索${ , 快速定位到使用${ }拼接SQL的语句,在去找到外部传入参数的入口,闭合sql证明即可。

2. 检查是否有order by语句

同样的在搜索是否使用order by排序语句,如果有一步一步追踪是否有外部参数,未过滤就直接传递到order by语句里面来。

为什么#{ }就安全

#{ } 就类似JDBC的预编译,所以安全。类似如下SQL语句:(JDBC预编译的原理,希望后面能专门去研究一下,并写博文)

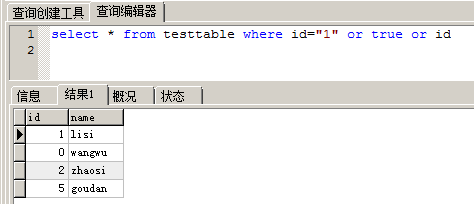

- 使用 ${ }效果是:

select * from testtable where id="1" or true or id # 1后面就是被攻击者恶意构造的字符

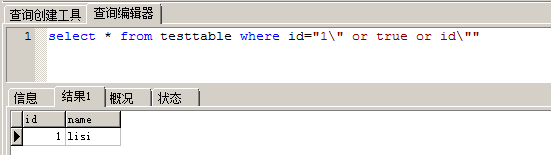

- 而使用#{ } 的效果是:

select * from testtable where id="1\" or true or id\"" # 1后面就是被攻击者恶意构造的字符

什么情况下用不了#{}

答案是:在order by 排序语句的情况下不行,为什么?

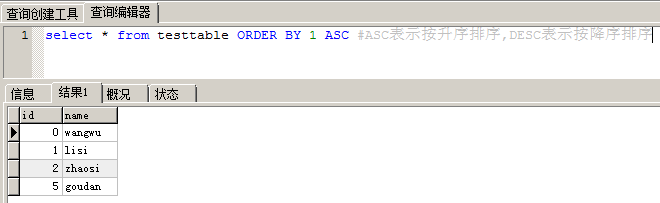

先复习一下order by的用法

order by就是一个排序的工具。

# 这个1就是指第一个列索引,也可以写id (列索引)

select * from testtable ORDER BY 1 ASC #ASC表示按升序排序,DESC表示按降序排序

# 两个代码是一样的

select * from testtable ORDER BY id ASC #ASC表示按升序排序,DESC表示按降序排序

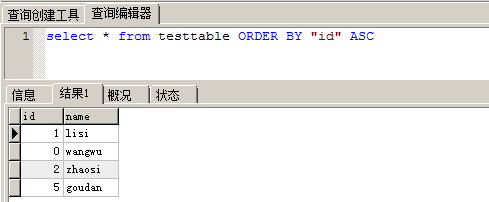

对于order by 我们是用不了#{}的,因为用了这个就会被自动转换成字符串,自动加引号,这样语句就不生效了。

<select id="selectStudentsByName" resultType="Student">

select id,name,age,score from student order by #{column}

</select>

<!--编译出来的结果如下:-->

select * from table order by 'column'

会发现加上“” 双引号符号后,就没法正常排序了。

如何解决:

使用${},MyBatis就不会修改或转义改字符串。但是这样又不安全,会导致潜在的SQL注入攻击。所以我们需要自己去限制,不允许用户输入一些非法字段,通常只使用白名单方式校验。

总结

即使是安全的sql预编译技术,也是有适用范围的,一些应用场景也是不适用的。当我们在做黑盒或者审计的时候,碰到了预编译处理不了的场景,比如说排序功能的时候就得格外注意了,不然被人order by注入就悲剧了。

Mybatis检查SQL注入的更多相关文章

- 聊一聊MyBatis 和 SQL 注入间的恩恩怨怨

整理了一些Java方面的架构.面试资料(微服务.集群.分布式.中间件等),有需要的小伙伴可以关注公众号[程序员内点事],无套路自行领取 更多优选 一口气说出 9种 分布式ID生成方式,面试官有点懵了 ...

- mybatis防止sql注入

SQL注入是一种代码注入技术,用于攻击数据驱动的应用,恶意的SQL语句被插入到执行的实体字段中(例如,为了转储数据库内容给攻击者).[摘自] SQL injection - Wikipedi ...

- mybatis 的sql语句及使用mybatis的动态sql mybatis防注入

由于看到写的比较详细的文档这里将之前的删掉了,只留下一些我认为能帮助理解的和关于动态sql及防注入的一些理解.文档链接 :mybatis官方文档介绍 <!-- 根据条件查询用户 --> ...

- mybatis 学习笔记(二):mybatis SQL注入问题

mybatis 学习笔记(二):mybatis SQL注入问题 SQL 注入攻击 首先了解下概念,什么叫SQL 注入: SQL注入攻击,简称SQL攻击或注入攻击,是发生于应用程序之数据库层的安全漏洞. ...

- 【网络安全】SQL注入、XML注入、JSON注入和CRLF注入科普文

目录 SQL注入 一些寻找SQL漏洞的方法 防御SQL注入 SQL注入相关的优秀博客 XML注入 什么是XML注入 预防XML注入 JSON注入 什么是JSON注入 JSON注入的防御 CRLF注入 ...

- Nikto是一款Web安全扫描工具,可以扫描指定主机的web类型,主机名,特定目录,cookie,特定CGI漏洞,XSS漏洞,SQL注入漏洞等,非常强大滴说。。。

Nikto是一款Web安全扫描工具,可以扫描指定主机的web类型,主机名,特定目录,cookie,特定CGI漏洞,XSS漏洞,SQL注入漏洞等,非常强大滴说... root@xi4ojin:~# cd ...

- sql注入在线检测(sqlmapapi)

版权:http://blog.csdn.net/yueguanghaidao/article/details/38026431 每次看都不方便 摘抄下来 之前一搞渗透的同事问我,sqlmapapi ...

- sql注入在线检測(sqlmapapi)

之前一搞渗透的同事问我.sqlmapapi.py是干啥的,我猜非常多人都玩过sqlmap,但玩过sqlmapapi的应该比較少,今天就和大家一起看看怎样使用以及一些美的地方. 说白了.sqlmapap ...

- SQL注入攻击的种类和防范手段

观察近来的一些安全事件及其后果,安全专家们已经得到一个结论,这些威胁主要是通过SQL注入造成的.虽然前面有许多文章讨论了SQL注入,但今天所讨论的内容也许可帮助你检查自己的服务器,并采取相应防范措施. ...

随机推荐

- hdu4126Genghis Khan the Conqueror (最小生成树+树形dp)

Time Limit: 10000/5000 MS (Java/Others) Memory Limit: 327680/327680 K (Java/Others) Total Submiss ...

- Luogu T14448 区间开方

题面版权来自Shlw.题目链接 题目背景 无 题目描述 给定一个数列,元素均为正整数,对其以下两种操作: 1.将某区间每一个数变为其算术平方根(取整) 2.求出某区间内所有数的最大值 输入输出格式 输 ...

- Codeforces Round #642 (Div. 3)

比赛链接:https://codeforces.com/contest/1353 A - Most Unstable Array 题意 构造大小为 $n$,和为 $m$ 的非负数组 $a$,使得相邻元 ...

- Codeforces Round #666 (Div. 2) Power Sequence、Multiples of Length 思维

题目链接:Power Sequence 题意: 给你n个数vi,你可以对这个序列进行两种操作 1.可以改变其中任意个vi的位置,无成本 2.可以对vi进行加1或减1,每次操作成本为1 如果操作之后的v ...

- CodeForces - 612D 思维

题意: 给你n个线段和一个整数k,你需要找出来所有能被任意k条线段同时覆盖的区间个数的最小值,并按从左到右的顺序输出每个区间. 题解: 对于题目输入的n个线段的左端点L,右端点R,把它们分开放在结构体 ...

- 病毒侵袭 HDU - 2896 板子题

当太阳的光辉逐渐被月亮遮蔽,世界失去了光明,大地迎来最黑暗的时刻....在这样的时刻,人们却异常兴奋--我们能在有生之年看到500年一遇的世界奇观,那是多么幸福的事儿啊~~ 但网路上总有那么些网站,开 ...

- 【论文笔记】AutoML for MCA on Mobile Devices——论文解读与代码解析

理论部分 方法介绍 本节将详细介绍AMC的算法流程.AMC旨在自动地找出每层的冗余参数. AMC训练一个强化学习的策略,对每个卷积层会给出其action(即压缩率),然后根据压缩率进行裁枝.裁枝后,A ...

- cin的用法

int val=0; cin>>val; 上述程序先定义了一个整型数据val,通过cin读取数据放在val中,如果输入的整型数据,则读取成功,返回的是>>左侧的对象,也就是is ...

- HDU 6623 Minimal Power of Prime(思维)题解

题意: 已知任意大于\(1\)的整数\(a = p_1^{q_1}p_2^{q_2} \cdots p_k^{q_k}\),现给出\(a \in [2,1e18]\),求\(min\{q_i\},q ...

- Java开发工程师最新面试题库系列——集合部分(附答案)

集合 如果你有更好的想法请在评论区留下您的答案,一起交流讨论 说说常见的集合有哪些? 答:主要分List.Set.Map.Queue四类,其中包含ArrayList.LinkedList.HashSe ...