CTFshow——funnyrsa3

题目如下:

题目分析:

发现常规rsa不存在的dp。查找资料知道 dp ≡ d mod (p - 1)。意识到dp是解题关键,可能dp和n存在某种关系可以解出p或者去,跟之前有一题有点类似,求p和q之间存在的线性关系那题。Rsa之给定n很大求解问题 - nLesxw - 博客园 (cnblogs.com)

存在关系的推导:

dp ≡ d % (p - 1) 可以写成d ≡ dp % (p - 1) 所以存在一个k1 使得 k1 * ( p - 1) + dp = d

因为 ed ≡ 1 mod phi(n) 也可以变换 ed = k2 * phi(n) + 1

所以e * d = e * (k1 * ( p - 1) + dp) ,易得:

k2 * phi(n) + 1 = e * (k1 * ( p - 1) + dp)

又因为 phi(n) = (p - 1) * (q - 1),所以可以得到:

k2 * [(p - 1) * (q - 1)] + 1 = e * (k1 * ( p - 1) + dp)

展开得到:

k2 * (p-1)*(q-1) + 1 = e * k1 * (p-1) + e * dp

整理得到:

e * dp = (p-1) * (k2*(q-1) - e * k1) + 1

设 x = k2 * (q-1) - k1 * e,可以得到:

e * dp = (p - 1) * x + 1

根据dp ≡ d % (p - 1) 我们可以得到 dp < p-1

根据e * dp = (p - 1) * x + 1 估算我们可以得到 x < e

因为e * dp > 0且不等于1,所以x > 1

所以在e * dp = (p - 1) * x + 1 式子中我们知道了e,dp 和x的范围[1,e],,通过爆破x即的p

脚本编写:

from Cryptodome.Util.number import *

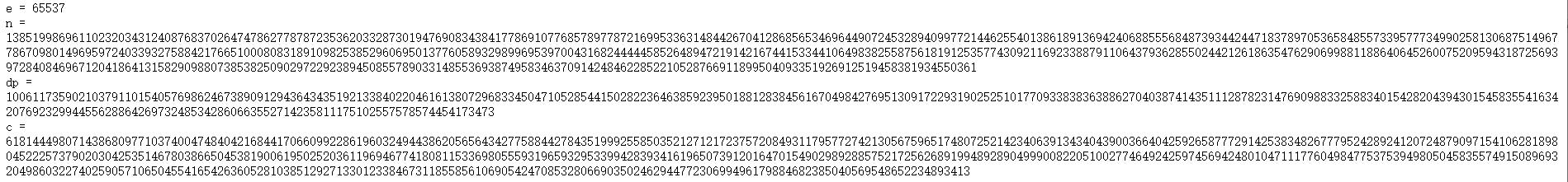

import gmpy2 e = 65537

n = 13851998696110232034312408768370264747862778787235362033287301947690834384177869107768578977872169953363148442670412868565346964490724532894099772144625540138618913694240688555684873934424471837897053658485573395777349902581306875149677867098014969597240339327588421766510008083189109825385296069501377605893298996953970043168244444585264894721914216744153344106498382558756181912535774309211692338879110643793628550244212618635476290699881188640645260075209594318725693972840846967120418641315829098807385382509029722923894508557890331485536938749583463709142484622852210528766911899504093351926912519458381934550361

dp = 100611735902103791101540576986246738909129436434351921338402204616138072968334504710528544150282236463859239501881283845616704984276951309172293190252510177093383836388627040387414351112878231476909883325883401542820439430154583554163420769232994455628864269732485342860663552714235811175102557578574454173473

c = 6181444980714386809771037400474840421684417066099228619603249443862056564342775884427843519992558503521271217237572084931179577274213056759651748072521423406391343404390036640425926587772914253834826777952428924120724879097154106281898045222573790203042535146780386650453819006195025203611969467741808115336980555931965932953399428393416196507391201647015490298928857521725626891994892890499900822051002774649242597456942480104711177604984775375394980504583557491508969320498603227402590571065045541654263605281038512927133012338467311855856106905424708532806690350246294477230699496179884682385040569548652234893413 a = e * dp

for i in range(1, e):

p = (a + i - 1) // i

if a == (p - 1) * i + 1:

q = n // p

phi = (p - 1) * (q - 1)

d = gmpy2.invert(e, phi)

m = pow(c, d, n)

print(long_to_bytes(m))

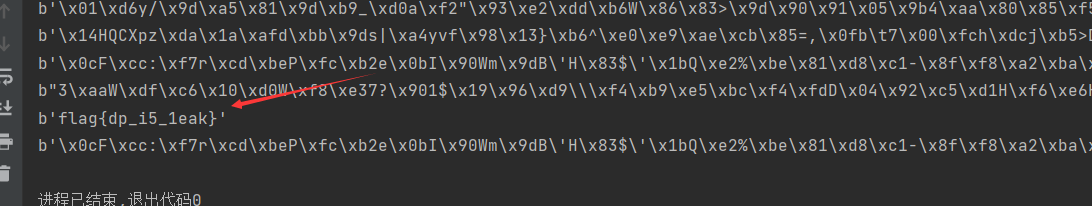

爆破得到flag

这里代码写的不够好,你也可以加上一些限制条件,直接得到flag。

总结:

dp问题的rsa要找出关系e * dp = (p - 1) * x + 1 [1<x<e]爆破x即得解

CTFshow——funnyrsa3的更多相关文章

- ctfshow之Web入门刷题记(从89开始,持续更新)

0x01Web89-99PHP特性payload Web89 include("flag.php"); highlight_file(__FILE__); if(isset($_G ...

- 关于CTFshow中Web入门42-54

0x00前记 终于把学校上学期的期末考试考完了,刚好复习的时候跟着群里的师傅写了ctfshow上Web入门的42-54的题目,其中有很多的坑,但是收获也是很多的,这里做一下总结吧!给自己挖了很多的 ...

- c通过ctfshow学习php反序列化

web254 web255 web256 web257 web258 web259 web260 web262 web263 web264 web265 web266 web254 error_rep ...

- ctfshow——web_AK赛

签到_观己 从题目描述中没发现什么有用的信息 发现文件包含 尝试使用PHP伪协议执行命令,发现无法执行 尝试使用远程文件包含,发现也未开启 尝试使用日志注入 记录了UA值,抓包写入一句话木马 使用蚁剑 ...

- ctfshow WEB入门 信息收集 1-20

web1 题目:开发注释未及时删除 查看页面源代码即可 web2 题目:js把鼠标右键和f12屏蔽了 方法一: 禁用JavaScript 方法二: url前面加上view-source: web3 题 ...

- ctfshow萌新 web1-7

ctfshow萌新 web1 1.手动注入.需要绕过函数inval,要求id不能大于999且id=1000,所以用'1000'字符代替数字1000 2.找到?id=" "处有回显 ...

- ctfshow web2 web3

ctfshow web2 1.手动注入题.先用万能密码admin' or 1=1%23,有回显 2.union select注入,2处有回显 3.依次查找数据库.表.字段 得到flag ctfshow ...

- ctfshow web入门部分题目 (更新中)

CTFSHOW(WEB) web入门 给她 1 参考文档 https://blog.csdn.net/weixin_51412071/article/details/124270277 查看链接 sq ...

- CTFshow——funnyrsa1的wp理解

题目如下: 题目分析: 拿到题,发现给的e不常规,p1和p2相等,有两个不同n,两个不同c和两个不同e.给定两个密文的情况下,通常需要找到两者之间存在的关系,"合并"密文求解才能得 ...

随机推荐

- Linux+Wine运行QQTIM (2022年9月)

测试的版本Tim3.4.0 QQ9.6.7 如果你的系统没有Wine先装Wine,Wine在各大发行版的源都能找到.记住32位和64位的Wine都要装 去https://tubentubentu.pa ...

- ES6中的数组reduce()方法详解

reduce() 方法对数组中的每个元素执行一个由我们提供的reducer函数(升序执行),将其结果汇总为单个返回值. 1. 语法reduce说明 arr.reduce(callback(accumu ...

- POJ1655 Balancing Act (树的重心)

求树的重心的模板题,size[u]维护以u为根的子树大小,f[u]表示去掉u后的最大子树. 1 #include<cstdio> 2 #include<iostream> 3 ...

- 洛谷P3376 (最大流模板)

1 #include<bits/stdc++.h> 2 #define int long long 3 using namespace std; 4 const int maxn=5005 ...

- NOIP 2013 洛谷P1966 火柴排队 (树状数组求逆序对)

对于a[],b[]两个数组,我们应选取其中一个为基准,再运用树状数组求逆序对的方法就行了. 大佬博客:https://www.cnblogs.com/luckyblock/p/11482130.htm ...

- Docker | 容器数据卷详解

什么是容器数据卷 从docker的理念说起,docker将应用和环境打包成一个镜像,运行镜像(生成容器)就可以访问服务了. 如果数据都存在容器中,那么删除容器,数据就会丢失!需求:数据可以持久化 My ...

- activeMq不能被主机访问的问题

环境说明 主机:mac 虚拟机:VirtualBox 虚拟系统:Centos6.5 问题:虚拟机启动了 activemq. 也关闭了防火墙,但是在主机访问web界面,http://192.168.1. ...

- MVVM视图模型

- logback在springBoot项目中的使用 springboot中使用日志进行持久化保存日志信息

文章目录 1.xml文件的编写 2.实现的效果 2.1 日志保存到磁盘 2.2 控制台输出的效果 放置的位置 1.xml文件的编写 logback-spring.xml <?xml versio ...

- 1.pytest入门

一.pytest单元测试框架 概念:单元测试是指在软件开发中,针对软件的最小单位(函数.方法等)进行正确性的检查测试 单元测试框架是自动化测试框架中的组成部分之一 ...