使用AndroidKiller进行APK反编译

安装环境

- JDK

最好用JDK8,问就是坑太多了 - Android Studio

官网安装即可,安装教程如下

https://www.runoob.com/android/android-studio-install.html

实际上还有一些杂七杂八的东西,后面遇到的时候再安装

编写第一个Android APP

打开Android Studio,创建一个Empty Activity

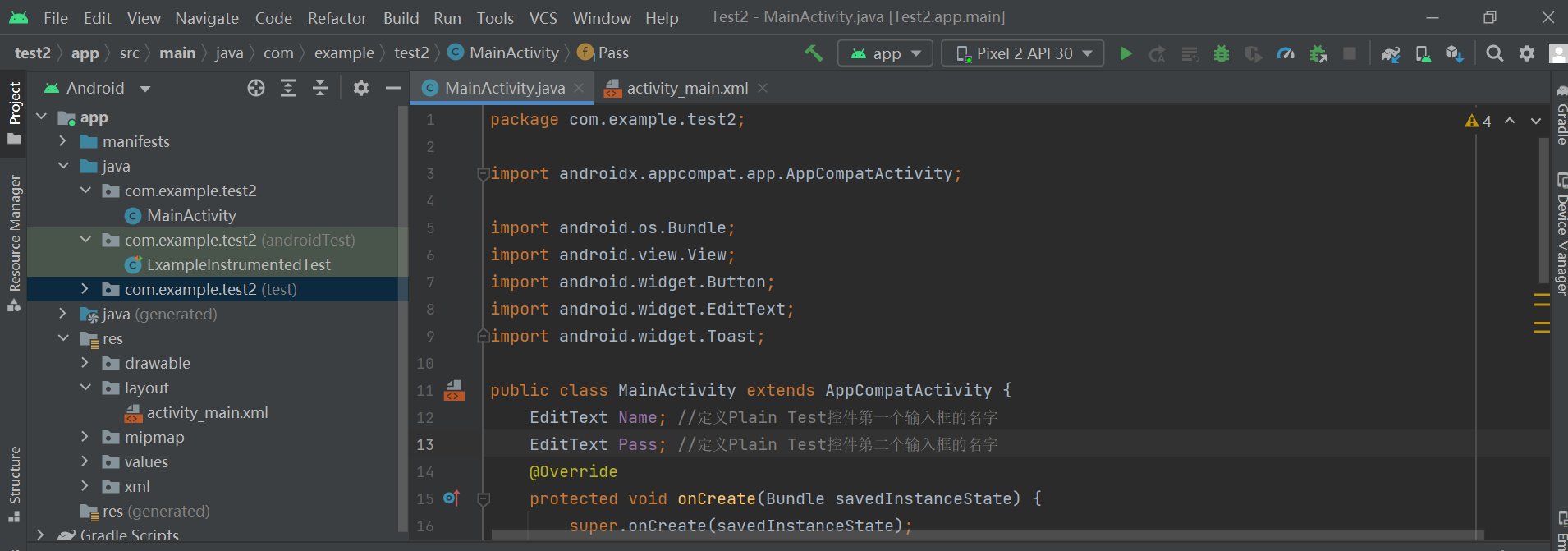

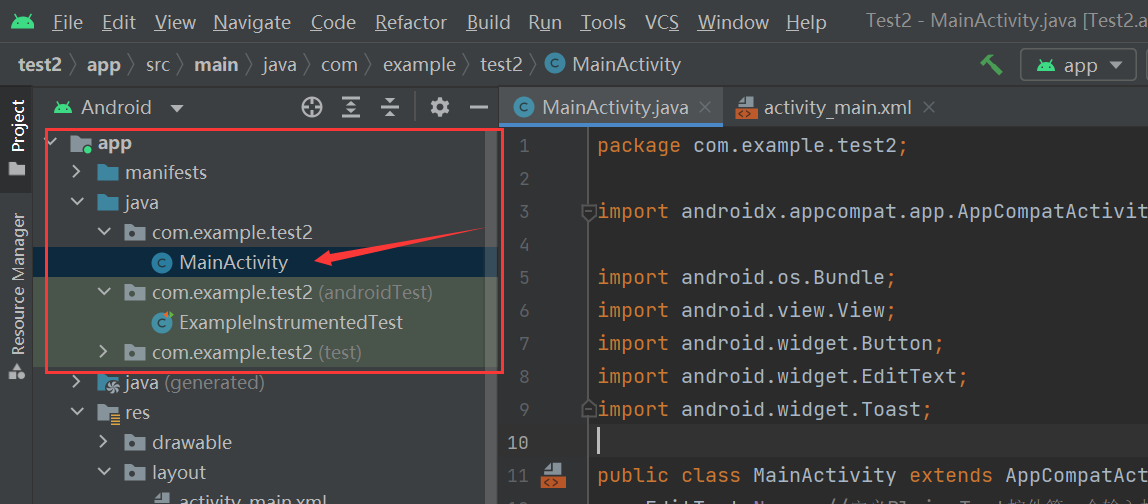

编写MainActivity.java代码

package com.example.test2;

import androidx.appcompat.app.AppCompatActivity;

import android.os.Bundle;

import android.view.View;

import android.widget.Button;

import android.widget.EditText;

import android.widget.Toast;

public class MainActivity extends AppCompatActivity {

EditText Name; //定义Plain Test控件第一个输入框的名字

EditText Pass; //定义Plain Test控件第二个输入框的名字

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.activity_main);

Name = (EditText) findViewById(R.id.TEST_NAME); //通过findViewById找到输入框控件对应的id并给它起一个名字

Pass = (EditText) findViewById(R.id.TEST_PASS);//通过findViewById

// 找到输入框控件对应的id并给它起一个名字

Button Login = (Button) findViewById(R.id.BTN_Login);//通过findViewById找到按钮控件对应的id并给它起一个名字

Login.setOnClickListener(new View.OnClickListener() { //监听有没有点击按钮控件 如果点击了就会执行onClick函数

@Override

public void onClick(View view) {

check(Name.getText().toString().trim(),Pass.getText().toString().trim()); //调用check函数

}

});

}

public void check(String name,String pass)

{

if(name.equals("admin")&&pass.equals("admin123"))

{

Toast.makeText(MainActivity.this,"登录成功", Toast.LENGTH_SHORT).show();//弹框

}

else

Toast.makeText(MainActivity.this,"登录失败", Toast.LENGTH_SHORT).show();//弹框

}

}

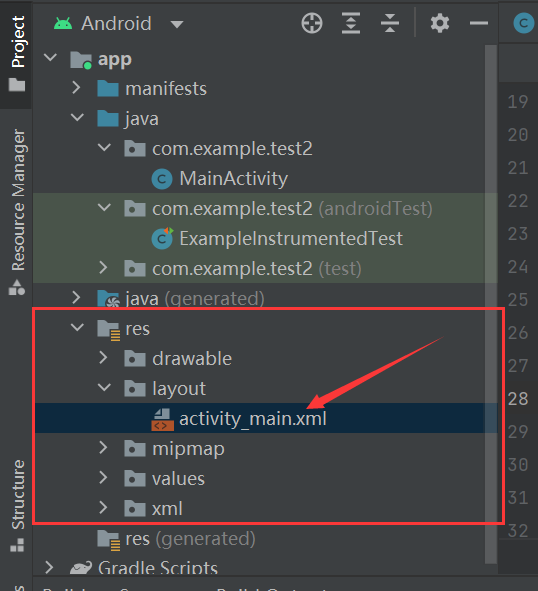

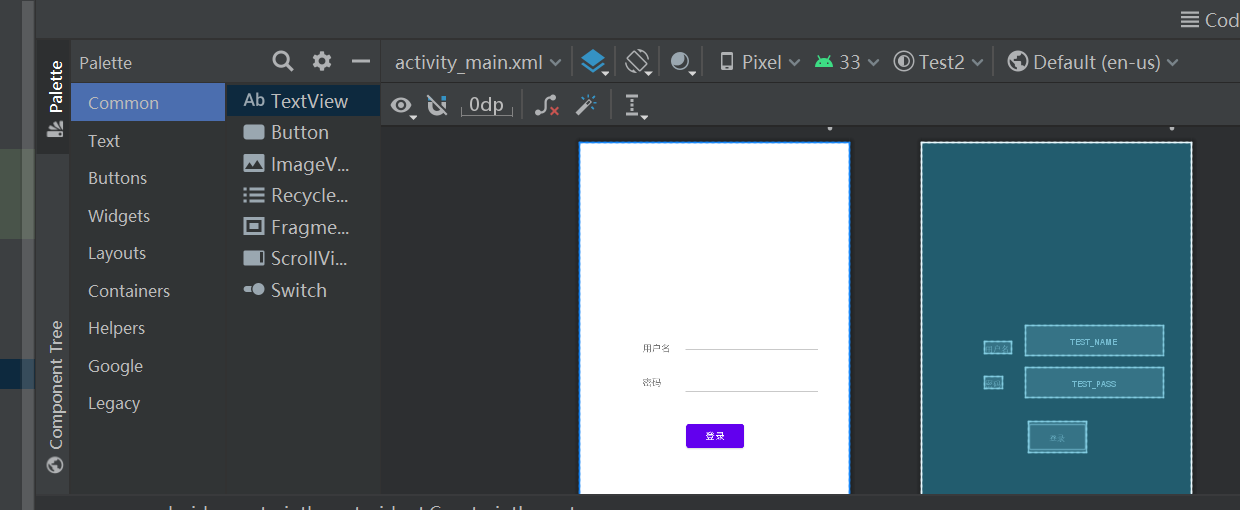

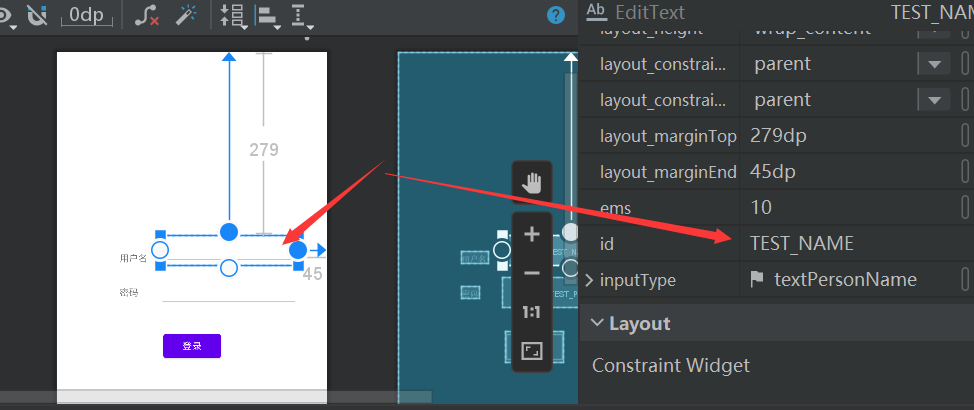

打开activity_main.xml,点击Design进行可视化拖拽编程

拖拽生成用户名和密码框,以及一个登录按钮

组件的属性需要跟上面的MainActivity.java中的对应

例如这里的用户名输入框的id是TEST_NAME,MainActivity.java中用户名输入框代码为:

Name = (EditText) findViewById(R.id.TEST_NAME);

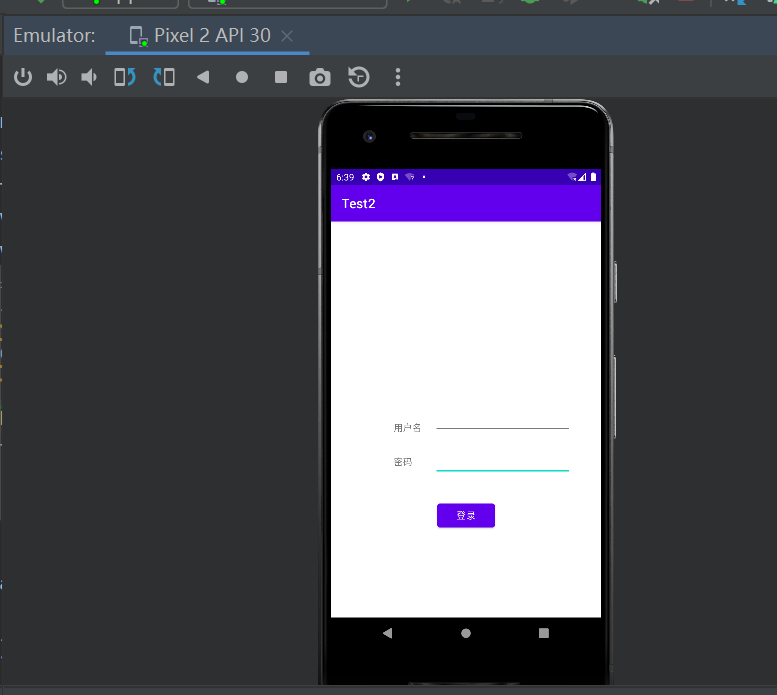

模拟运行、手机安装

选择一个对应的手机型号模板,开始运行

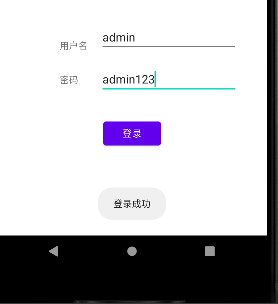

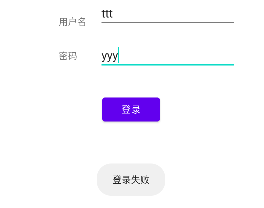

输入用户名密码正确时(admin/admin123),显示登录成功;输入用户名密码错误时(xxx/xxx),显示登陆失败

登陆成功

登陆失败

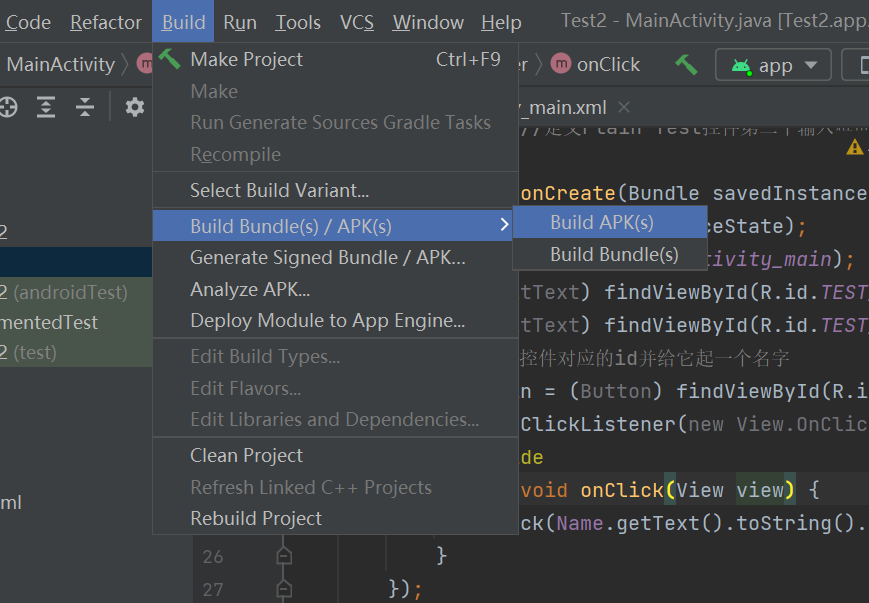

选择build apk,生成手机安装的apk文件

将生成的apk文件传给手机就能够安装运行了

Android逆向工具

安卓逆向的工具很多,这里我们使用Android Killer

链接:http://pan.baidu.com/s/1skClh3f 密码:6u0q

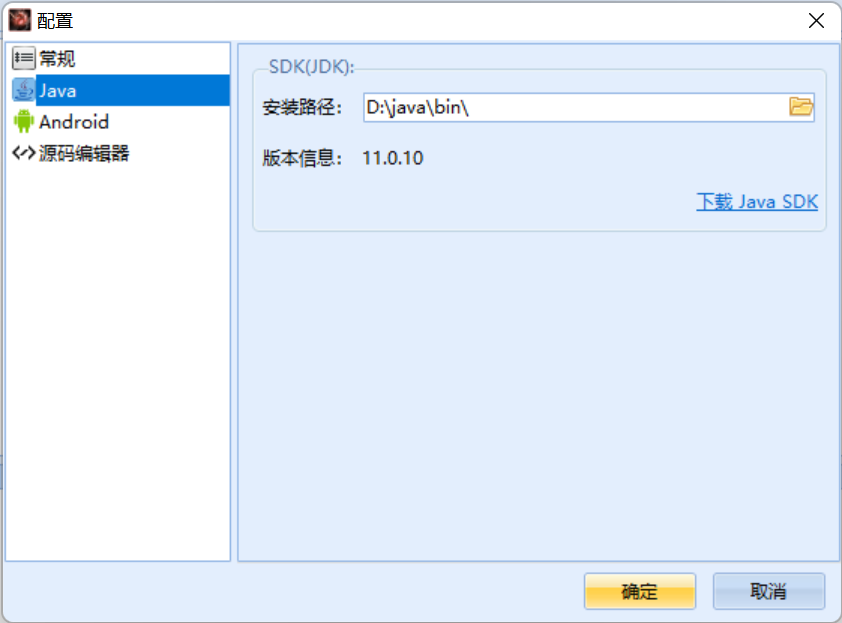

下载解压,配置JDK路径

现在就能够正常使用该工具了

逆向初体验

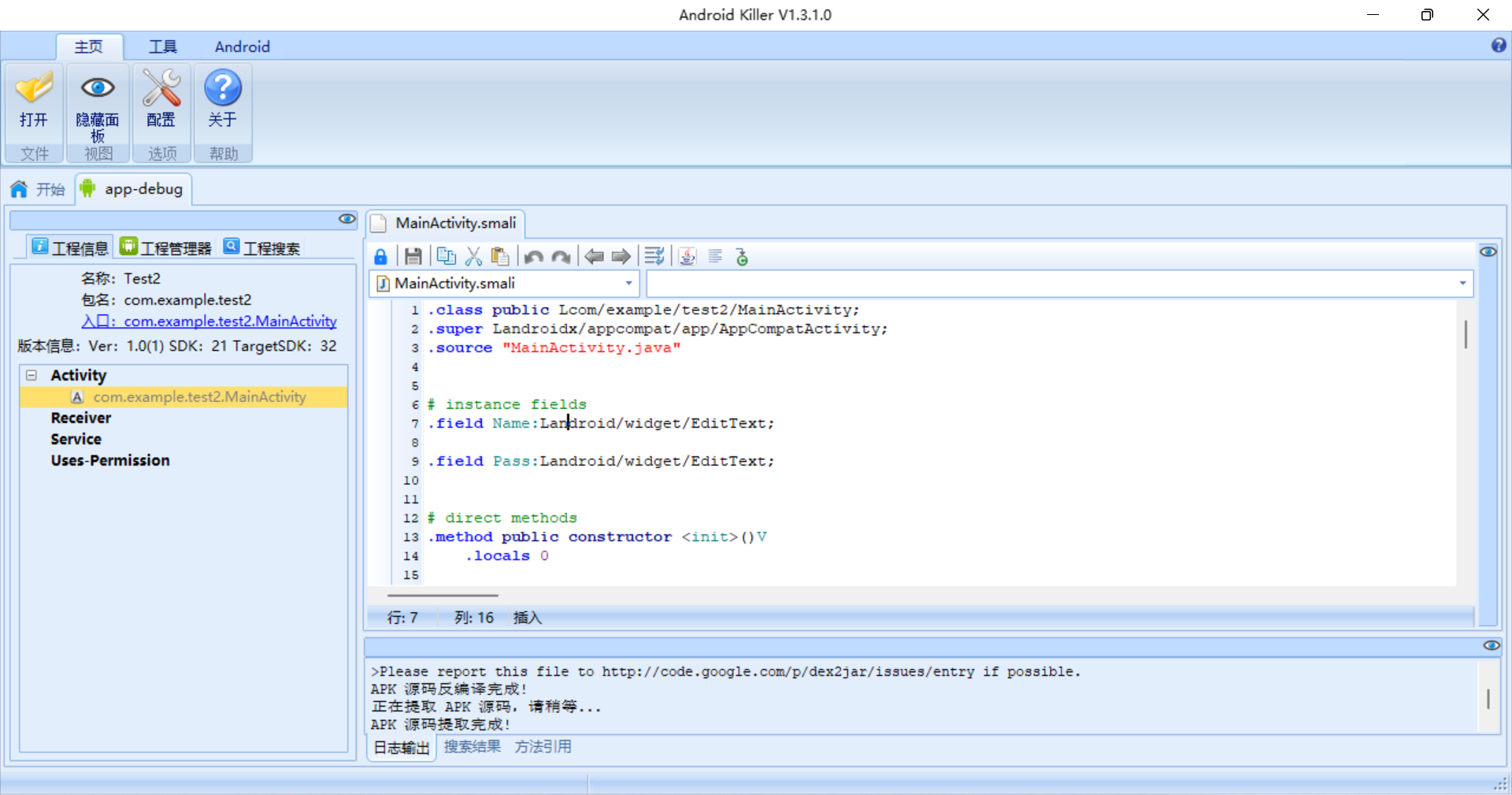

将我们刚才生成的apk文件拖进Android Killer,等待反编译结束

可以注意到这里是smali文件,smali是Android虚拟机的反汇编语言

我们都知道,Android代码一般是用java编写的,执行java程序一般需要用到java虚拟机,在Android平台上也不例外,但是出于性能上的考虑,并没有使用标准的JVM,而是使用专门的Android虚拟机(5.0以下为Dalvik,5.0以上为ART)。Android虚拟机的可执行文件并不是普通的class文件,而是再重新整合打包后生成的dex文件。dex文件反编译之后就是Smali代码,所以说,Smali语言是Android虚拟机的反汇编语言。

我们暂时不需要刻意去学习smali语法,看不懂的地方就先百度,看得多了常见的就会了

寻找smali文件中的check方法,也就是之前我们编写用来判断用户输入用户名密码是否正确的函数,下面对该部分代码逐行讲解

# virtual methods

在smali中函数分为两类:direct method和virtual method,direct method就是private私有方法,virtual method就是指其余的方法。

.method public check(Ljava/lang/String;Ljava/lang/String;)V check方法

.locals 2 指定了方法内局部变量的个数,这里是用户名和密码两个

两个变量

.param p1, "name" # Ljava/lang/String;

.param p2, "pass" # Ljava/lang/String;

.line 31 表示java源文件中指定行

const-string v0, "admin" 定义常量字符串,即 v0 = admin

invoke-virtual {p1, v0}, Ljava/lang/String;->equals(Ljava/lang/Object;)Z 把p1和v0的值进行比较

move-result v0 将上个函数的执行结果传递给v0,这里的上个函数是equals

const/4 v1, 0x0 将值0x0存到v1本地寄存器

if-eqz v0, :cond_0 如果v0等于0,则跳转到cond_0

cond_0部分的代码为登陆失败代码

:cond_0

const-string v0, "\u767b\u5f55\u5931\u8d25"

invoke-static {p0, v0, v1}, Landroid/widget/Toast;->makeText(Landroid/content/Context;Ljava/lang/CharSequence;I)Landroid/widget/Toast;

move-result-object v0

invoke-virtual {v0}, Landroid/widget/Toast;->show()V

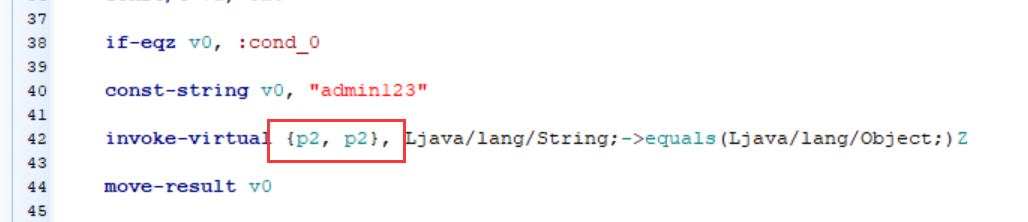

检测密码的流程也类似,当检测通过后,就会进入登录成功逻辑

const-string v0, "\u767b\u5f55\u6210\u529f"

invoke-static {p0, v0, v1}, Landroid/widget/Toast;->makeText(Landroid/content/Context;Ljava/lang/CharSequence;I)Landroid/widget/Toast;

move-result-object v0

invoke-virtual {v0}, Landroid/widget/Toast;->show()V

所以整个逻辑就是用户名密码传递给了p1,p2,然后与硬编码的v0依次进行比较,如果不相等则v0为0,登录失败,如果用户名密码都正确,程序才会往下执行,显示登录成功

想要在不知道密码的情况下修改smali代码,从而登陆成功的方法有很多种,比如原文中给出了将if-eqz修改为if-nez;删除掉判断语句;使用goto语句直接跳转等方式

这里我们直接修改比较逻辑

然后重新编译为新的apk

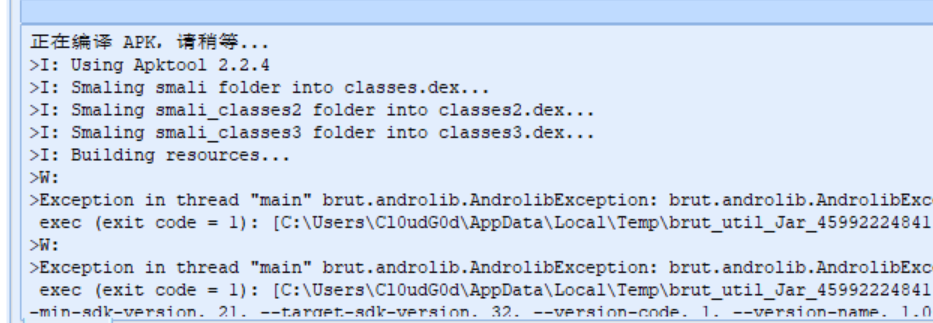

回编的时候报错了

Exception in thread "main" brut.androlib.AndrolibException: brut.androlib.AndrolibException: brut.common.BrutException: could not exec (exit code = 1)

出现这个问题一般是apktool.jar的版本太老了的原因,在官网下载最新版本即可:https://ibotpeaches.github.io/Apktool/install/

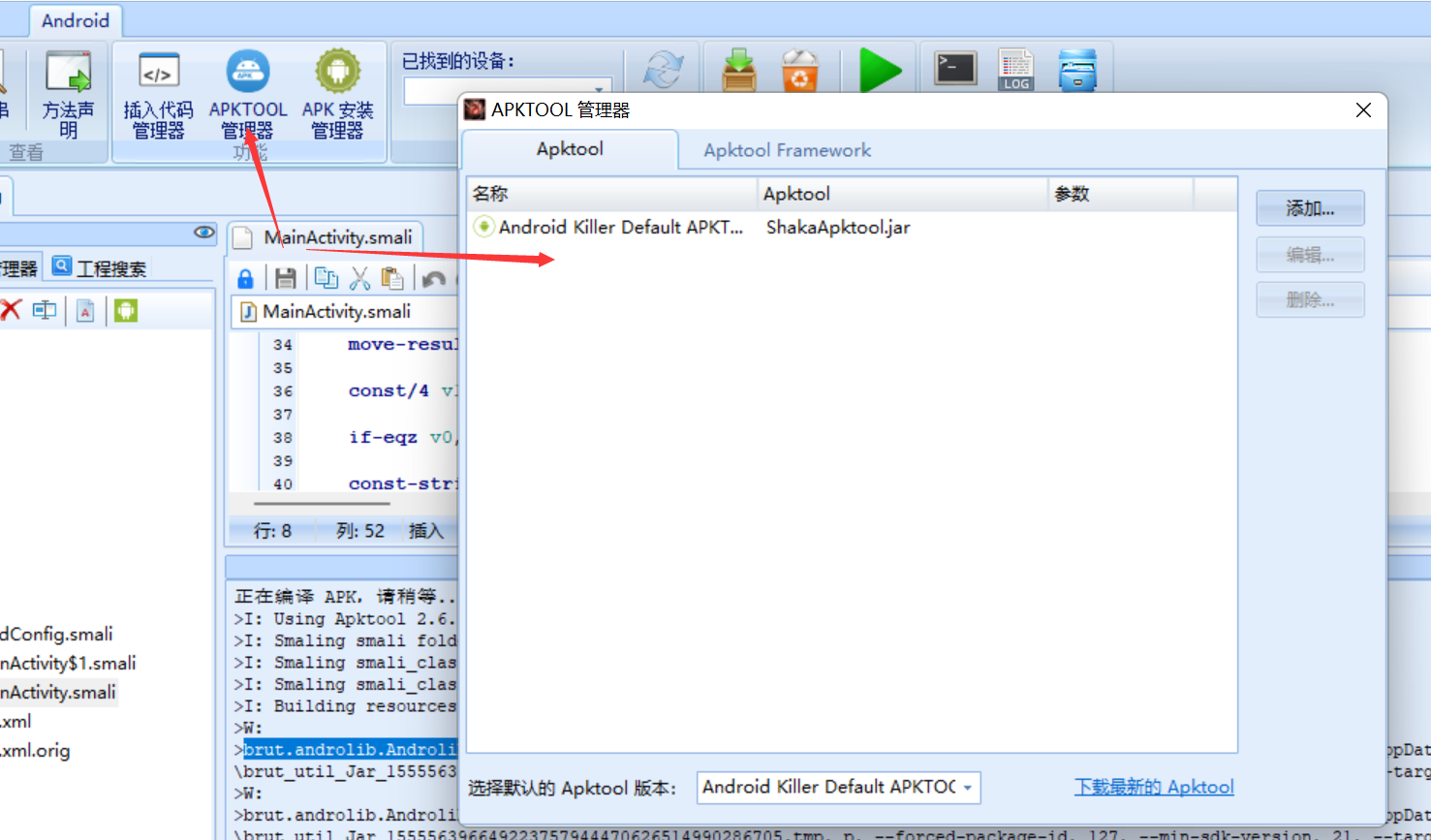

将下载的jar放置在AndroidKiller\bin\apktool\apktool文件夹下,并且重命名为ShakaApktool.jar,也就是将原来的那个过时jar覆盖掉

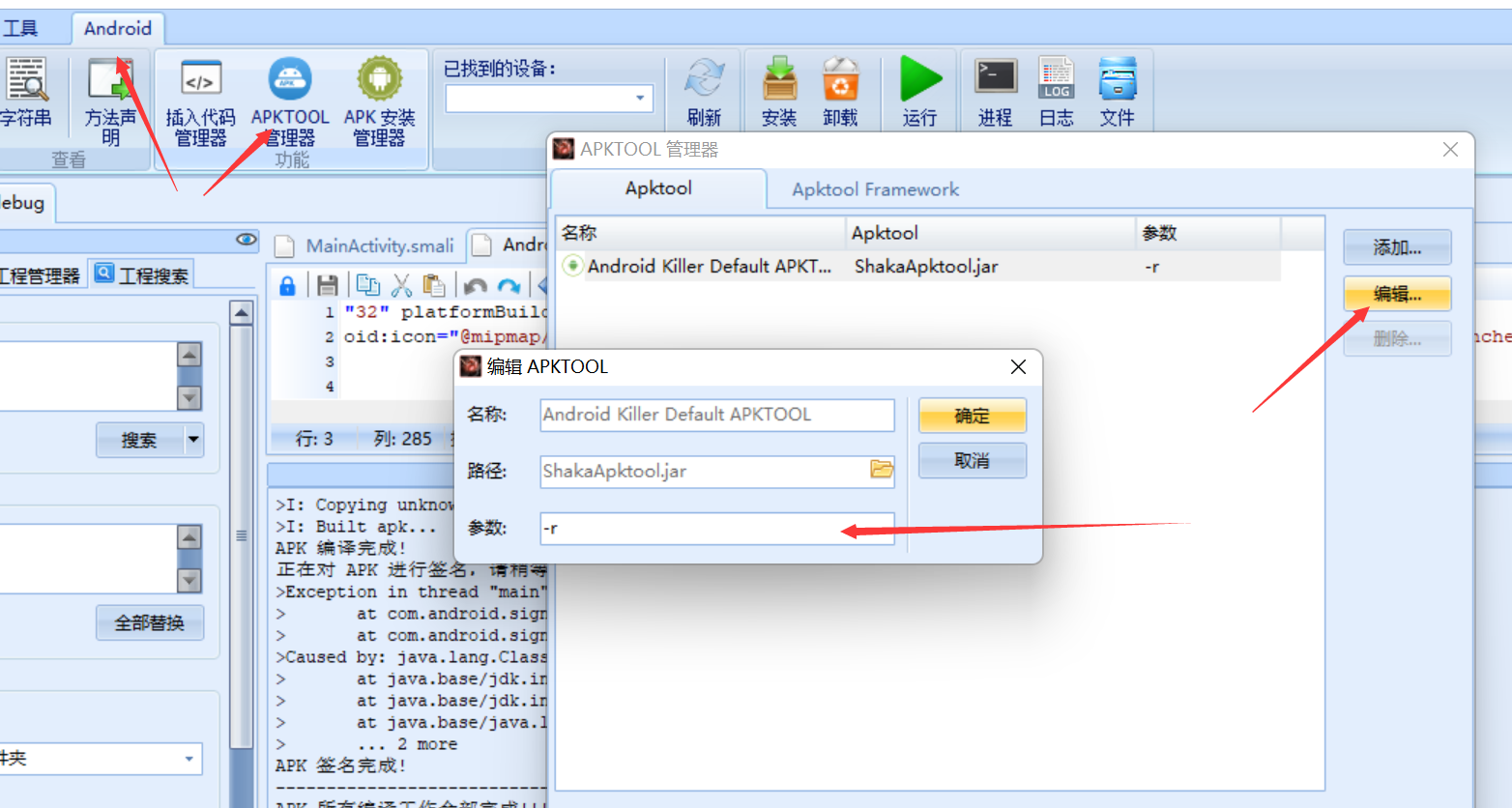

该问题也可以编辑APKTOOL管理器来进行指定apktool.jar进行操作

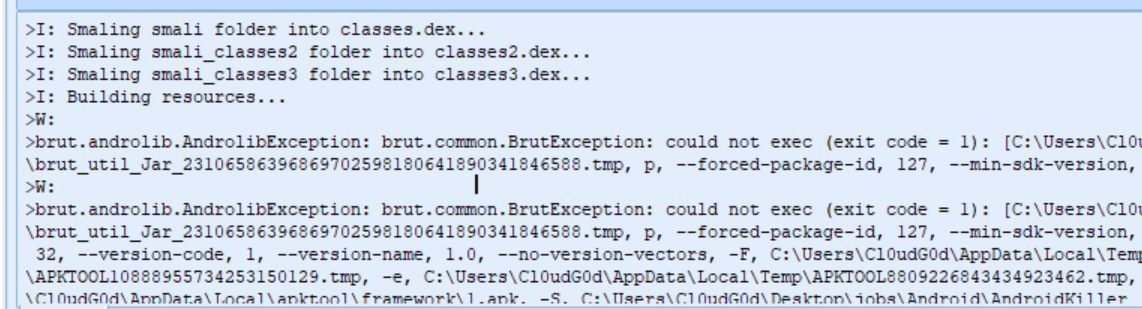

重新编译时出现新的问题:

brut.androlib.AndrolibException: brut.common.BrutException: could not exec (exit code = 1)

添加参数-r

添加后依然报错

删除掉C:\Users\<这里填自己的用户名>\AppData\Local\apktool\framework\1.apk文件,重新编译,无报错,修改成功

参考链接

- 教我兄弟学Android逆向系列课程+附件导航帖

- Android逆向基础:Smali语法

- Android Killer中apktool插件更新

- AndroidKiller回编译BrutException错误

END

建了一个微信的安全交流群,欢迎添加我微信备注进群,一起来聊天吹水哇,以及一个会发布安全相关内容的公众号,欢迎关注

使用AndroidKiller进行APK反编译的更多相关文章

- 解决AndroidKiller APK 反编译失败,无法继续下一步源码反编译!

报错背景 今天使用AndroidKiller V1.3.1,反编译一个APK,遇到如下报错: 当前 Apktool 使用版本:Android Killer Default APKTOOL 正在反编译 ...

- apk反编译工具

反编译工具: apktool:资源文件获取,可以提取出图片文件和布局文件进行使用查看 dex2jar:将apk反编译成Java源码(classes.dex转化成jar文件) jd-gui:查看APK中 ...

- apk 反编译

http://blog.csdn.net/vipzjyno1/article/details/21039349/ [置顶] Android APK反编译就这么简单 详解(附图) 标签: android ...

- apk反编译

在学习Android开发的过程你,你往往会去借鉴别人的应用是怎么开发的,那些漂亮的动画和精致的布局可能会让你爱不释手,作为一个开发者,你可能会很想知道这些效果界面是怎么去实现的,这时,你便可以对改应用 ...

- JAVA_Android APK反编译就这么简单 详解(附图)

在学习Android开发的过程你,你往往会去借鉴别人的应用是怎么开发的,那些漂亮的动画和精致的布局可能会让你爱不释手,作为一个开发者,你可能会很想知道这些效果界面是怎么去实现的,这时,你便可以对改应用 ...

- 【转】Android APK反编译就这么简单 详解(附图)

转载地址:http://blog.csdn.net/vipzjyno1/article/details/21039349 在学习Android开发的过程你,你往往会去借鉴别人的应用是怎么开发的,那些漂 ...

- apk反编译、smali修改、回编译笔记

最近下了一个apk程序,但是一启动会弹出一个流氓广告.这个广告不是原厂商加的,而是有人在原有apk程序的基础上,加了一个壳,让apk先启动他加的广告,再启动原来的程序,很恶心.于是想去掉它. 试了几个 ...

- Android APK反编译详解(附图)

转载自http://blog.csdn.net/sunboy_2050/article/details/6727581 这段时间在学Android应用开发,在想既然是用Java开发的应该很好反编译从而 ...

- Android APK反编译easy 详解

在学习Android开发的过程你,你往往会去借鉴别人的应用是怎么开发的,那些漂亮的动画和精致的布局可能会让你爱不释手,作为一个开发者,你可能会很想知道这些效果界面是怎么去实现的,这时,你便可以对改应用 ...

随机推荐

- Mysql 8 使用过程中的命令记录

Mysql 8 使用过程中的命令记录 注: 当前 MySQL 数据库的版本 8.0.27 修改密码 1. 使用其他用户修改root 密码 ALTER USER 'root'@'localhost' I ...

- NodeJS学习day2

今天还是接着学习IO,主要方面是文件路径相关操作 练习代码如下: const fs = require('fs') // 执行C:\CS\Node.js>node .\day2\fsRoad.j ...

- 在vue项目中配置webpack

首先我们来看一下使用Vue-cli2与Vue-cli2之后的版本(这里以Vue-cli4版本为例)创建项目目录结构的不同: Vue-cli2(左图)与Vue-cli4(右图)创建项目的目录 从上图可以 ...

- Visual Studio2019 F5调试程序时选择文件后调试控制台进程关闭问题

问题:Visual Studio2019 F5调试程序时选择文件后调试控制台进程关闭问题 解决方案: 修改Visual Studio 配置项 [工具]-[选项]-[项目和解决方案]-[Web项目]-[ ...

- 数据传输POST心法分享,做前端的你还解决不了这个bug?

背景 随时随地给大家提供技术支持的葡萄又来了.这次的事情是这样的,提供demo属于是常规操作,但是前两天客户突然反馈压缩传输模块抛出异常,具体情况是压缩内容传输到服务端后无法解压. 由于代码没有发生任 ...

- 异步请求与中断 ( XHR,Axios,Fetch对比 )

随着AJAX技术的诞生,前端正式进入了局部刷新和前后端分离的新时代,最初的服务请求技术是XHR,随着技术发展和ES6的诞生,jquery ajax,axios,fetch 等技术的产生让前端的异步请求 ...

- XSS攻击&CSRF攻击 ----Django解决方案

XSS攻击: XSS又叫CSS (Cross Site Script) ,跨站脚本攻击.它指的是恶意攻击者往Web页面里插入恶意html代码,当用户浏览该页之时,嵌入其中Web里面的html代码会被执 ...

- [AcWing 821] 跳台阶

点击查看代码 #include<iostream> using namespace std; int n, ans = 0; void f(int k) { if (k == n) ans ...

- PHP 运行 mkdir() Permission Denied 的原因

使用lamp,在上传文件时,PHP执行 mkdir($path) , 出现没有权限的错误. 解决: 本次使用的时yii框架,所以首先确保 是apache的用户对web目录有权限,然后再给此用户加 r ...

- 关于VR(虚拟现实)的探讨

从外部来看:一个完整的系统由输入和输出组成,人体也不例外.人的输入系统一般称为感官系统,主要由口耳眼鼻舌和皮肤组成,它们对应于味觉.听觉.视觉.嗅觉和触觉.生而为人,我们对于外部世界的感知主要来自于上 ...