GKCTF2021 MISC

1.签到

当时没签上┭┮﹏┭┮;

追踪http流,发现依次执行【ls】【ls/】【whoami】

发现存在【fl4g】,同时发现破解的规则为hex decode->base64 decode->rev

继续追踪,得到【cat /fl4g base64】中得到

64306c455357644251306c6e51554e4a5a3046355355737764306c7154586c4a616b313553 57704e65556c7154586c4a616b31355357704e65556c7154586c4a616b31355357704e6555 6c7154586c4a616b31355357704e65556c7154576c44546d39525241707154586c4a616b31 355357704e65556c7154586c4a616b31355357704e65556c7154586c4a616b31355357704e 65556c7162314645616b46445357644251306c6e51554e4a5a32644554545a465245303251 57704e5a3046365458524e524531305257704e436e5177553078304d464e4d644442545448 5177553078304d464e4d6444425454485177553078304d464e4d6444425454485177553078 304d464e4d6444425454485177553078304d464e4d644442705130354e65556c7154586c4a 616b31355357704e65556b4b4e6b467154576442656b31305455524e644556715458644a61 6b38775a566f324d6d56774e557377643074795556645a64315a485a48593152556c305157 6c4e4d5546355a4777316255733254545a7162475a7763573579555552304d464e4d644442 54544170304d464e4d6444425454485177553078304d464e4d644442545448517755307830 4d464e4d6444425454485177553078304d464e4d6444425454485177553078304d464e4d53 7a42425357526159585a764e7a567462485a735130354e564530325255524e436e6f776555 31334d464e4e6555467154545a524e327877596a647362584a5252484a7a5131706f516c68 614d446c745647637751306c355655524a4d315a74596e4676656d39515679747363575631 51303477553078304d464e4d64444254544851775530774b63336858576d786b4d5659354d 544e6c4e325179576d684752324a7a576d31615a7a427363446c7064573569567974585a7a 427363446c7064573569567974585a7a427363446c706457356956797458537a4233545868 76564531336230524e6555464454517045546a4252524534775555527356324636546c684e 65444258596d593562464a48556b524f5245347759584a6b4d464a6d4f565a616244465859 6e644252456c6b556d46746345524c61577832526b6c6b556d46746345524c61577832566b

747754544a5a436a303955556c6f545442525245347755516f3d

hex后

d0lESWdBQ0lnQUNJZ0F5SUswd0lqTXlJak15SWpNeUlqTXlJak15SWpNeUlqTXlJak15SWpNeU lqTXlJak15SWpNeUlqTWlDTm9RRApqTXlJak15SWpNeUlqTXlJak15SWpNeUlqTXlJak15SWpN eUlqb1FEakFDSWdBQ0lnQUNJZ2dETTZFRE02QWpNZ0F6TXRNRE10RWpNCnQwU0x0MFNMdDBTTH QwU0x0MFNMdDBTTHQwU0x0MFNMdDBTTHQwU0x0MFNMdDBTTHQwU0x0MFNMdDBpQ05NeUlqTXlJ ak15SWpNeUkKNkFqTWdBek10TURNdEVqTXdJak8wZVo2MmVwNUswd0tyUVdZd1ZHZHY1RUl0QW lNMUF5ZGw1bUs2TTZqbGZwcW5yUUR0MFNMdDBTTAp0MFNMdDBTTHQwU0x0MFNMdDBTTHQwU0x0 MFNMdDBTTHQwU0x0MFNMdDBTTHQwU0x0MFNMSzBBSWRaYXZvNzVtbHZsQ05NVE02RURNCnoweU

13MFNNeUFqTTZRN2xwYjdsbXJRRHJzQ1poQlhaMDltVGcwQ0l5VURJM1ZtYnFvem9QVytscWV1 Q04wU0x0MFNMdDBTTHQwU0wKc3hXWmxkMVY5MTNlN2QyWmhGR2JzWm1aZzBscDlpdW5iVytXZz BscDlpdW5iVytXZzBscDlpdW5iVytXSzB3TXhvVE13b0RNeUFDTQpETjBRRE4wUURsV2F6TlhN eDBXYmY5bFJHUkRORE4wYXJkMFJmOVZabDFXYndBRElkUmFtcERLaWx2RklkUmFtcERLaWx2Vk

twTTJZCj09UUloTTBRRE4wUQo=

base64后

# echo '

wIDIgACIgACIgAyIK0wIjMyIjMyIjMyIjMyIjMyIjMyIjMyIjMyIjMyIjMyIjMyIjMyIjMiCN oQD

jMyIjMyIjMyIjMyIjMyIjMyIjMyIjMyIjMyIjoQDjACIgACIgACIggDM6EDM6AjMgAzMtMDMtE jM

t0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLt0iCNMyIjMyIjMyIjM yI

6AjMgAzMtMDMtEjMwIjO0eZ62ep5K0wKrQWYwVGdv5EItAiM1Aydl5mK6M6jlfpqnrQDt0SLt0 SL

t0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLt0SLK0AIdZavo75mlvlCNMTM6E DM

z0yMw0SMyAjM6Q7lpb7lmrQDrsCZhBXZ09mTg0CIyUDI3VmbqozoPW+lqeuCN0SLt0SLt0SLt0 SL

sxWZld1V913e7d2ZhFGbsZmZg0lp9iunbW+Wg0lp9iunbW+Wg0lp9iunbW+WK0wMxoTMwoDMyA CM

DN0QDN0QDlWazNXMx0Wbf9lRGRDNDN0ard0Rf9VZl1WbwADIdRampDKilvFIdRampDKilvVKpM 2Y

==QIhM0QDN0Q' > 1

# rev 1 > 2

# cat 2 | base64 -d

字符串逐行逆转

1 #法一:字符串切片(最简单高效)

2 a = '123456'

3 print(s[::-1])

4 #654321

5

6 #法二:将字符串视为特殊的列表

7 a = '123456'

8 list(a)[::-1]

9 #['6','5','4','3','2','1']

10 print(''.join(list(s)[::-1]))

11 #654321

12

13 #法三:借助列表的reverse():

14 s = '123456'

15 ls = list(s)

16 ls.reverse()

17 ls

18 #['6','5','4','3','2','1']

19 print(''.join(ls))

20 #654321

数据处理后

1 #######################################

2 # 2021-03-30 20:01:08 #

3 #######################################

4 --------------------------------------------------

5 窗口:*new 52 - Notepad++

6 时间:2021-03-30 20:01:13

7 [回车]

8 --------------------------------------------------

9 窗口:*new 52 - Notepad++

10 时间:2021-03-30 20:01:13

11 [回车] [回车] [回车] ffllaagg{{}}WWeellcc))[删除] [删除]

12 00mmee__GGkkCC44FF__mm11ssiiCCCCCCCCCCCC!!

2.你知道apng吗

apng是普通png图片的升级版,也可以说是加强版的gif,gif图片一直以来的特点就是以动态显示为主,为了更好地在网络上传播,他需要牺牲质量来降低体积,图像信息比较多的情况下,颗粒感很明显。apng包含动态的情况下体积回避普通静态png大出数倍,可以做到无损的情况展示动态,apng图片可以在浏览器中打开(可⽤apngdis_gui.exe⼀键分离,或使用XnView(支持分帧。

扫码拼接即可得flag。

3.excel骚操作

excel据说有个好玩的点:

如果单元格类型为“;;;”时,excel会隐藏单元格中的数字

故查找替换即可得一张汉信码(本智障手撸的。。。

中国编码APP扫码即得flag。

4.FireFox Forensics

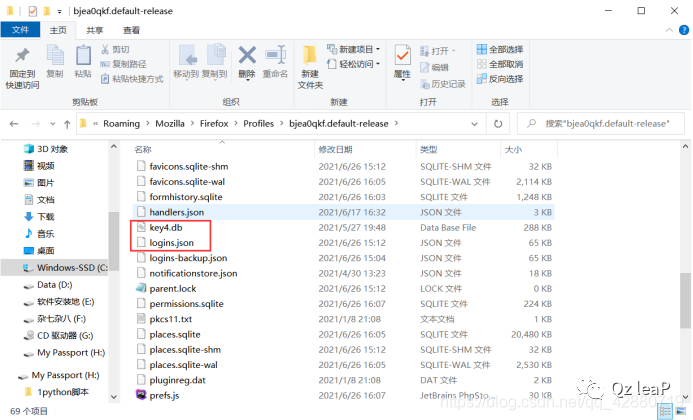

得到db和json文件,这是火狐保存密码的文件,找到这个目录

C:\Users\26569\AppData\Roaming\Mozilla\Firefox\Profiles???.default-release

替换掉,然后去火狐查看保存的密码,密码就是flag。

5.0.03

搜嘎,原来这个题读作“三分”。

主要知识点:磁盘挂载时,通过不同密码进入不同系统;

解压得到txt和zip

zip文件名提示flag在磁盘里

通过VeraCrypt挂载后,提示需要密码

直接输入txt里提示的密码【311223313313112122312312313311】密会出现fakeflag

结合题目名称【三分】以及【disk】等信息尝试NTFS解密得到隐藏的数据流

结合题干【三分】,可以联想到【三分密码】

然后按照前列中行后位数和前行中列后位数两种方式排列进行测试,获得两种结果

UBMMASJJMU

EBCCAFDDCE

逐一使用veracrypt进行解密,后者可以成功解密,获得flag密文

NTFS隐写: NTFS数据流文件也被称为Alternate data streams,简称ADS,是NTFS文件系统的一个特性之一,允许单独的数据流文件存在,同时也允许文件附着多个数据流,除了主文件流之外还允许许多非主文件流寄生在主文件流中,使用资源派生的方式来维持与文件的相关信息,并且这些寄生的数据流文件我们使用资源管理器无法看到 通过程序ntfsstreamseditor搜索目标文件夹,即可发现隐藏的文件

GKCTF2021 MISC的更多相关文章

- sun.misc.BASE64Encoder找不到jar包的解决方法

1.右键项目->属性->java bulid path->jre System Library->access rules->resolution选择accessible ...

- sun.misc.Unsafe的理解

以下sun.misc.Unsafe源码和demo基于jdk1.7: 最近在看J.U.C里的源码,很多都用到了sun.misc.Unsafe这个类,一知半解,看起来总感觉有点不尽兴,所以打算对Unsaf ...

- 正则表达式匹配/data/misc/wifi/wpa_supplicant.conf的WiFi名称与密码

正则表达式匹配/data/misc/wifi/wpa_supplicant.conf的WiFi名称与密码: String regex_name="ssid=\"(.*?)\&quo ...

- Java--如何使用sun.misc.Unsafe完成compareAndSwapObject原子操作

package com; import sun.misc.Unsafe; import java.lang.reflect.Field; /** * Created by yangyu on 16/1 ...

- MyEclipse中无法识别 sun.misc.BASE64Encoder

sun.misc.BASE64Encoder/BASE64Decoder类不属于JDK标准库范畴,但在JDK中包含了该类,可以直接使用.但是在MyEclipse中直接使用却找不到该类. 解决方法: 1 ...

- Java sun.misc.Unsafe类的学习笔记

Java未开源的Unsafe类 Unsafe类可以为我们提供高效并且线程安全方式操作变量,直接和内存数据打交道. 获取Unsafe实体的方法 private static Unsafe getUnsa ...

- 教你一招 - Misc类型插件的妙用(附带插件源码)

熟悉nopcommerce插件的朋友应该知道里面有一种Misc类型的插件,比如Nop.Plugin.Misc.WebServices和 Nop.Plugin.Misc.FacebookShop,继承自 ...

- linux设备驱动归纳总结(十):1.udev&misc【转】

本文转载自:http://blog.chinaunix.net/uid-25014876-id-111839.html linux设备驱动归纳总结(十):1.udev&misc xxxxxxx ...

- misc设备

WatchDog Timer驱动 混杂设备 Misc(或miscellaneous)驱动是一些拥有着共同特性的简单字符设备驱动.内核抽象出这些特性而形成一些API(在文件drivers/char/mi ...

- python中scipy.misc.logsumexp函数的运用场景

scipy.misc.logsumexp函数的输入参数有(a, axis=None, b=None, keepdims=False, return_sign=False),具体配置可参见这里,返回的值 ...

随机推荐

- Exchange如何将邮件转发给外部邮件地址

Exchange如何将邮件转发给外部邮件地址 最近遇到一个需求.一位已经离职的员工需要将后续的邮件转发给他自己的私人邮箱.安全,行政的审核通过后,这个问题就到了技术部门了. Exchange可以很方便 ...

- selenium爬取图片

一.https/http开头的图片 1.我们以百度为例,下载百度图片到本地. 2.定位到该元素的img标签 from selenium import webdriver from selenium.w ...

- C# 常见面试问题

C# 常见面试问题 EntityFramework 数据持久化 C#中的委托是什么?事件是不是一种委托? C#中的委托是一种引用类型,表示具有相同方法签名的方法的引用.类似于函数指针,也就是说它们是指 ...

- Elasticsearch:如何把Elasticsearch中的数据导出为CSV格式的文件

本教程向您展示如何将数据从Elasticsearch导出到CSV文件. 想象一下,您想要在Excel中打开一些Elasticsearch中的数据,并根据这些数据创建数据透视表. 这只是一个用例,其中将 ...

- 第二章:视图层 - 1:URL路由基础

路由的编写方式是Django2.0和1.11最大的区别所在.Django官方迫于压力和同行的影响,不得不将原来的正则匹配表达式,改为更加简单的path表达式,但依然通过re_path()方法保持对1. ...

- Docker 查看容器映射路径

使用以下命令:container_name 是容器的名字,也可以写容器的ID. docker inspect container_name | grep Mounts -A 20 docker ins ...

- MySQL 窗口函数

1. 窗口函数概念和语法 窗口函数对一组查询行执行类似聚合的操作.然而,聚合操作将查询行分组到单个结果行,而窗口函数为每个查询行产生一个结果: 函数求值发生的行称为当前行 与发生函数求值的当前行相关的 ...

- 谣言检测(ClaHi-GAT)《Rumor Detection on Twitter with Claim-Guided Hierarchical Graph Attention Networks》

论文信息 论文标题:Rumor Detection on Twitter with Claim-Guided Hierarchical Graph Attention Networks论文作者:Erx ...

- VScode将代码提交到远程服务器、同时解决每次提交都要输入密码的问题(这里以gitee为例子)

文章目录 1.第一种情况.项目直接从gitee上拉取下来 2.第二种情况.将新建的项目提交到远程服务器 3.解决将代码提交到远程每次都要输入用户名和密码 4.个人遇到的奇葩问题 1.第一种情况.项目直 ...

- 齐博x1如何取消禁止跨城市密码登录限制

为安全起意见,只要用户绑定了手机,或者QQ登录,或者微信登录其中的一项,只要用户的IP所在城市变了,就会禁止密码登录.如下图所示 而必须选择绑定过的手机或QQ或微信其中一种方式登录.以避免密码被盗所带 ...