JS逆向实战27——pdd的anti_content 分析与逆向

声明

本文章中所有内容仅供学习交流,抓包内容、敏感网址、数据接口均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关,若有侵权,请联系我立即删除!

本文已在微信公众号发布

目标

网站

aHR0cHM6Ly9tb2JpbGUucGluZHVvZHVvLmNvbS8=

任务

获取商品列表接口中的内容

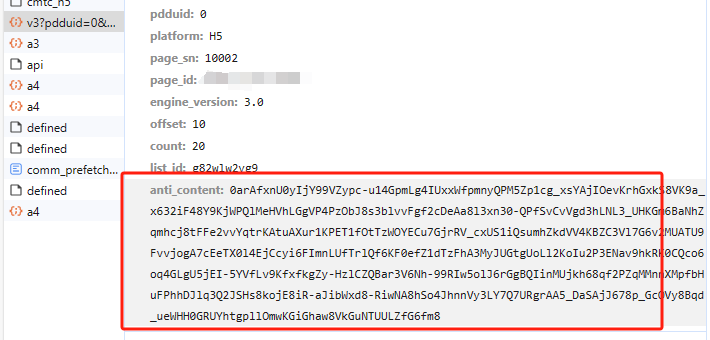

接口参数分析

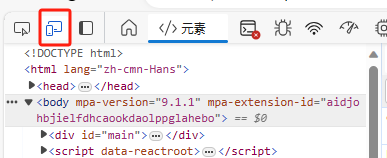

我们获取的接口。可能在web端出不来。所以我们切换成手机端。

然后刷新网页。

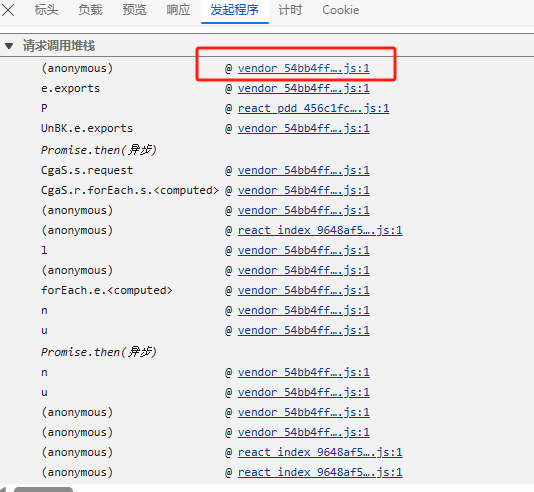

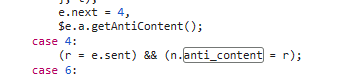

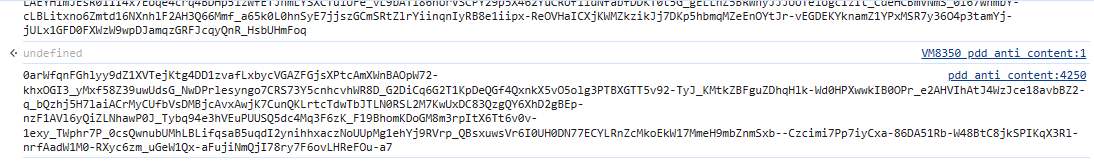

然后我们跟栈一步一步去找这个anti_content

从第一个栈慢慢进就行了。

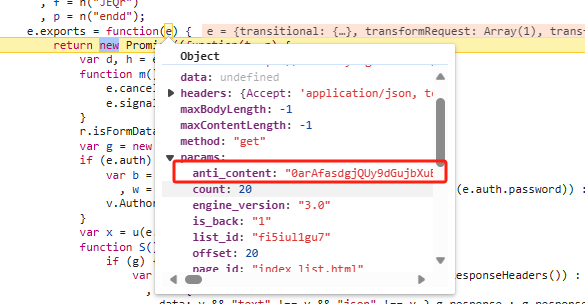

断点到这里 就能看到 anti_content的值了 但是这个值好像并不是生成值的地方。继续往上找。

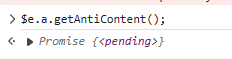

走到异步方法里面。

然后找到这个方法。

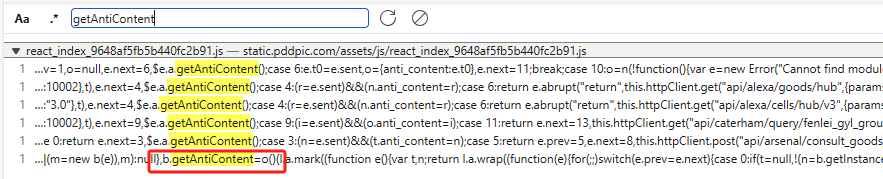

发现这个方法只是个实例对象 没办法调用,但是我们因此知道了 这个方法。我们搜下这个方法试试

看到一共有五个。我们去最后这个方法里面看看。不要问为什么只看最后一个。

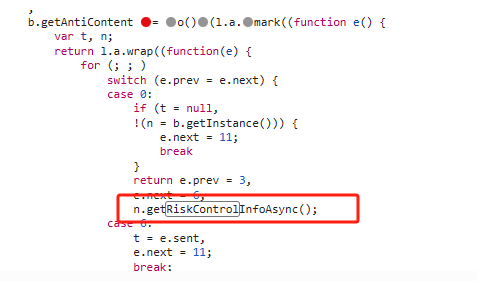

一步一步打断点 进入这个 n.getRiskControlInfoAsync()方法里面。

然后再一步一步打断点(这是个过程,需要很有耐心 一步一追踪)

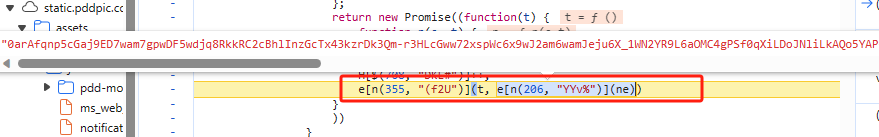

最终发现anti_content的值。

其实这个时候不难发现。这是个ob混淆啊。

生成逻辑分析

我们先不着急去扣代码。或者是干别的。我们先来看看他的生成逻辑。

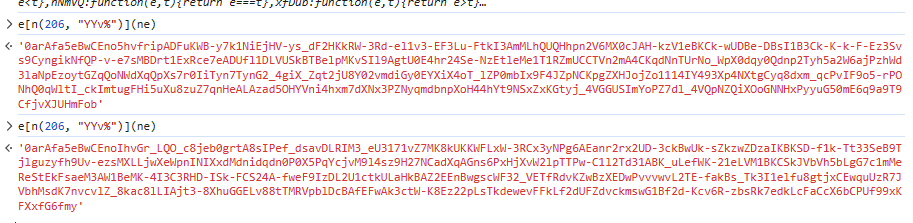

我们进入ne这个方法去看看里面的生成。

这个方法 前面都是一些逻辑层的移位与混淆还有定义变量。这里就不分析了。

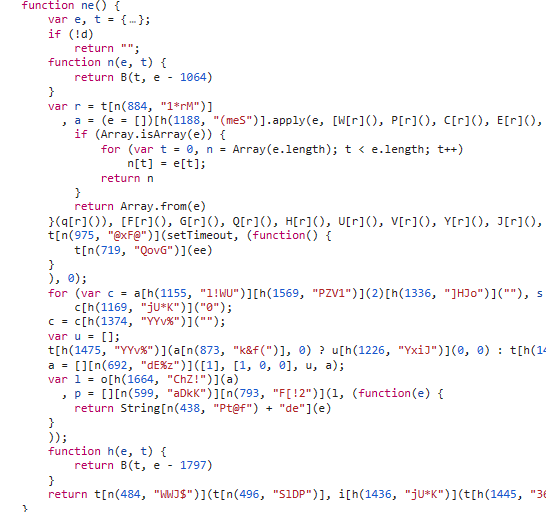

这里我简单脱了一下混淆

function ne() {

function n(e, t) {

return B(t, e - 1064)

}

var r = t["CTxCC"]

,

a = (e = [])["concat"].apply(e, [W[r](), P[r](), C[r](), E[r](), I[r](), D[r](), T[r](), N[r](), R[r](), A[r](), L[r](), M[r](), z[r]()].concat(function (e) {

if (Array.isArray(e)) {

for (var t = 0, n = Array(e.length); t < e.length; t++)

n[t] = e[t];

return n

}

return Array.from(e)

}(q[r]()), [F[r](), G[r](), Q[r](), H[r](), U[r](), V[r](), Y[r](), J[r](), X[r]()]));

t["npRBP"](setTimeout, (function () {

t["JSeyi"](ee)

}

), 0);

for (var c = a["length"]["toString"](2)["split"](""),

s = 0;

t["iSDtI"](c["length"], 16); s += 1)

c["unshift"]("0");

c = c["join"]("");

var u = [];

t["hNmVQ"](a["length"], 0) ? u["push"](0, 0) : t["xfDub"](a["length"], 0) && t["HvucD"](a["length"], t["kbnzE"](t["YrazO"](1, 8), 1)) ? u["push"](0, a["length"]) : t["fBcAN"](a['length'], t["kbnzE"](t["YrazO"](1, 8), 1)) && u["push"](d["parseInt"](c["substring"](0, 8), 2), d["parseInt"](c["substring"](8, 16), 2)),

a = []["concat"]([1], [1, 0, 0], u, a);

var l = o["deflate"](a)

, p = []["map"]["call"](l, (function (e) {

return String["fromCharCode"](e)

}

));

function h(e, t) {

return B(t, e - 1797)

}

return t["dhItA"](t["yQQNR"], i["encode"](t["dhItA"](p["join"](""), f["join"]("")), i["budget"]))

}

其实可以看到

- r获取a的切片值。 通过合并多个数组(其实这里都是cookie和一些指纹。),从而让a获取qr展开后的内容再次合并形成一个新的数组。

- 之前获得的新数组重新展开生成一个二进制的新字符串。并且添加了补长度功能。

- 根据a 和 u判断从而继续生成新数组

- 再根据新数组 重新添加某些值。并且进行了压缩操作。

- 压缩并且再生成字符串 然后进行编码生成anti_content。

解决方案

其实这个有两种思路。根据刚刚我提供的思路

第一种:硬扣代码。

难度较大

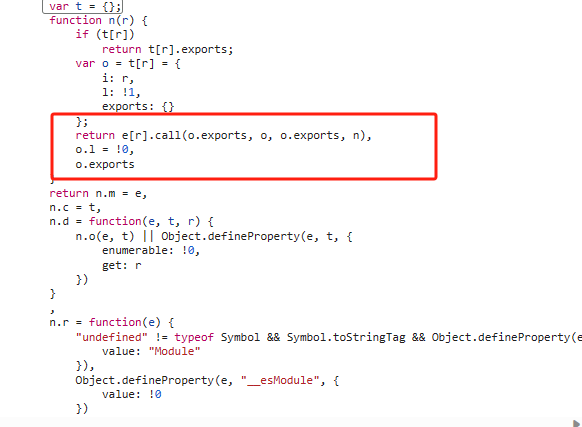

第二种就是使用webpack去扣。其实也说不上来扣 全都抓取下来 然后补环境就行。

至于为什么是webpack。往上翻就行了。

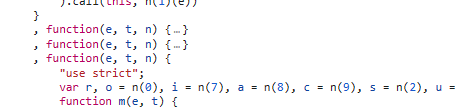

首先这是一个一个模块。这就不多说了。

再次再往上滑。看到加载器.

然后把加载器和后面的列表全扣下来就行。

然后全部扣下来之后。我们不要放到代码中运行。

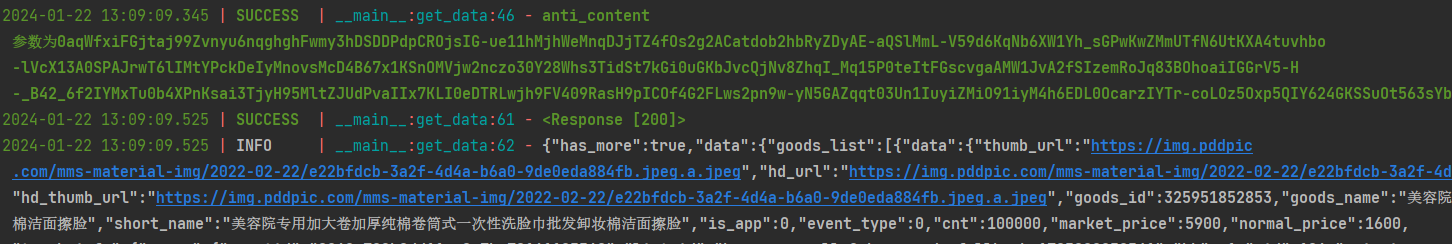

我们利用浏览器的这个片段。直接运行看看。

ok 也能直接出结果 感觉长度的话也像那么回事。现在我们搞到代码里面慢慢补就行了。

补环境

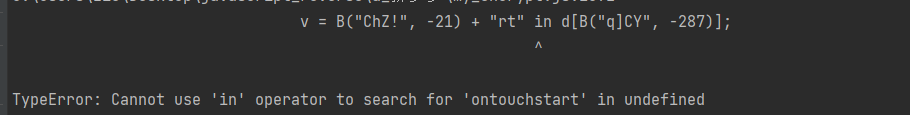

这里呢首先第一个错就是Cannot use 'in' operator to search for 'ontouchstart' in undefined

这还是个移动端事件

手指触摸屏幕时触发,即使已经有手指在屏幕上也会触发。但是我们的代码中没有这个事件。所以就会报错。

这是个监听事件。我们先加上监听事件。看看然后会不会报错

document = {};

document.addEventListener = function addEventListener(type, listener, options, useCapture){};

然后发现就不报这个错了。

然后就开始报另一个错

根据网页API中所写 https://developer.mozilla.org/zh-CN/docs/Web/API/Screen/availWidth

这个方法是返回浏览器窗口可占用的水平宽度(单位:像素)。

但是这个是个方法 所以不能直接赋值 需要用方法的方式。

window.screen = Screen = function () {

return {

availHeight: 1032,

availLeft: 0,

availTop: 0,

availWidth: 1920,

colorDepth: 24,

height: 1080,

isExtended: false,

}

}

这个补完之后还有个报错。

报错 Element 没有被定义。

这里呢,官方解释是这样的:

Element 是最通用的基类,Document 中的所有元素对象(即表示元素的对象)都继承自它。它只具有各种元素共有的方法和属性。更具体的类则继承自 Element。

这个方法要补的其实不少。但是我们可以简单定义一个对象。后期需要什么就补什么

Element = function(){}

剩下的其实也就是一样。缺什么补什么 可以挂个proxy框架。很简单。大家可以自己试试,

结果

结语

对了 总有人问我要代码。说实话很多人都是抱着白嫖的心思,问完就没有任何交集了。我感觉这样加好友说实话没啥意义。那与其这样,不如我挂个星球。大家想要代码 直接去里面拿。我也有收益,你也不会问的不清不楚。星球里遇到的问题我看见都会回答。

JS逆向实战27——pdd的anti_content 分析与逆向的更多相关文章

- 【逆向实战】恶意勒索软件分析_披着羊皮的狼_被注入恶意代码的apk

/文章作者:Kali_MG1937 QQ:3496925334 CNBLOG博客号:ALDYS4/ 今天逛某论坛的时候发现了一篇求助贴 有意思,好久没分析过恶意软件了 今天就拿它来练练手 反编译工具 ...

- iOS逆向实战与工具使用(微信添加好友自动确认)

iOS逆向实战与工具使用(微信添加好友自动确认) 原文链接 源码地址 WeChatPlugin-iOS Mac OS 版微信小助手(远程控制.消息防撤回.自动回复.微信多开) 一.前言 本篇主要实现在 ...

- Android apk逆向实战

简介 逆向Android apk其实是一个分析Android apk的一个过程,必须了解Android程序开发的流程.结构.语句分支.解密原理等等. 功能 破解一个注册验证程序(自写一个简单的注册验证 ...

- 逆向实战干货,快速定位自动捡阳光Call,或者标志

逆向实战干货,快速定位自动捡阳光Call,或者标志 注意: 关于CE和OD的使用,这里不再多说,快速定位,默认大家已经有了CE基础,或者OD基础. 第一种方法,找Call 第一步,打开CE,搜索阳光值 ...

- 逆向实战干货,植物大战僵尸快速定位自动捡阳光Call,或者标志

逆向实战干货,快速定位自动捡阳光Call,或者标志 注意: 关于CE和OD的使用,这里不再多说,快速定位,默认大家已经有了CE基础,或者OD基础. 第一种方法,找Call 第一步,打开CE,搜索阳光值 ...

- 32位汇编第五讲,逆向实战干货,(OD)快速定位扫雷内存.

32位第五讲,逆向实战干货,快速定位扫雷内存. 首先,在逆向之前,大家先对OD有一个认识. 一丶OD的使用 标号1: 反汇编窗口 (显示代码的地址,二进制指令,汇编代码,注释) 标号2: 寄存器窗口( ...

- GIF Movie Gear逆向实战+注册代码+补丁

GIF Movie Gear逆向实战+注册代码+补丁 准备 我是在windows 8.1 x64上进行的操作.有不足之处,还望大虾指出. 获取资源 网站下载:http://www.gamani.com ...

- Http实战之Wireshark抓包分析

Http实战之Wireshark抓包分析 Http相关的文章网上一搜一大把,所以笔者这一系列的文章不会只陈述一些概念,更多的是通过实战(抓包+代码实现)的方式来跟大家讨论Http协议中的各种细节,帮助 ...

- 《Node.js开发实战详解》学习笔记

<Node.js开发实战详解>学习笔记 ——持续更新中 一.NodeJS设计模式 1 . 单例模式 顾名思义,单例就是保证一个类只有一个实例,实现的方法是,先判断实例是否存在,如果存在则直 ...

- [实战]MVC5+EF6+MySql企业网盘实战(27)——应用列表

写在前面 本篇文章将实现应用列表,同样和其他列表的不同之处,在于查询条件的不同. 系列文章 [EF]vs15+ef6+mysql code first方式 [实战]MVC5+EF6+MySql企业网盘 ...

随机推荐

- HTML之CSS Animation 属性常用动画

引入下面的样式表后 -webkit-animation: tada 1s ease 0.3s infinite both; -webkit-animation: name duration timin ...

- beanshell导入java文件

beanshell导入java文件 beanshell可以读取class格式的文件 步骤: a.添加BeanShell预处理程序 b.请求调用 beanshell可以读取java格式的文件 步骤: a ...

- ElasticSearch之cat fielddata API

命令样例如下: curl -X GET "https://localhost:9200/_cat/fielddata?v=true&pretty" --cacert $ES ...

- 新报: 根据IP获取物理地址不需要调用接口啦

一. 复制data文件夹到自己的项目当中 可以进行加载到这个文件即可 博主放入在项目的根目录当中 请移步Gitee pull 该文件 https://gitee.com/yangbuyi/ip_fil ...

- 【JVM】一文掌握JVM垃圾回收机制

作为Java程序员,除了业务逻辑以外,随着更深入的了解,都无法避免的会接触到JVM以及垃圾回收相关知识.JVM调优是一个听起来很可怕,实际上很简单的事. 感到可怕,是因为垃圾回收相关机制都在JVM的C ...

- 十分钟教你在 k8s 中部署一个前后端应用

转载至我的博客https://www.infrastack.cn ,公众号:架构成长指南 大家好,我是蜗牛哥,好多开发人员,尤其是没接触过 k8s 的人员对如何在k8s中部署一个 前后端应用很模糊,不 ...

- 2021平(jia)凡(ban)的一年

0x00 刚刚把<平凡的世界>电视剧看完.也不知道什么原因,又去刷了一遍, 可能是有那么一段时间比较迷茫.加班加到怀疑人生了吧. 记得当年第一次看这本小说还是17年,好像是为了借一本什么书 ...

- Nginx unexpected end of file 配置证书遇到问题,如何解决?

原文链接 https://bysocket.com/nginx-unexpected-end-of-file-expecting-in-key-file/ 一.Nginx unexpected end ...

- 云小课 | 大数据融合分析:GaussDW(DWS)轻松导入MRS-Hive数据源

摘要:通过建立GaussDB(DWS)与MRS的连接,支持数据仓库服务SQL on Hadoop,以外表方式实现Hive数据的快捷导入,满足大数据融合分析的应用场景. 本文分享自华为云社区<[云 ...

- CodeLab:一款让你体验丝滑般的云化JupyterLab

摘要:从AI开发特点着手,华为云AI DTSE技术布道师陈阳在DTT第五期带来主题为<云化JupyterLab:华为云CodeLab介绍>技术分享. DTSE Tech Talk是华为云开 ...