[BUUCTF]REVERSE——[BJDCTF2020]BJD hamburger competition

[BJDCTF2020]BJD hamburger competition

步骤:

例行检查,64位程序,无壳儿

由于unity是用C++开发的,这里就不用IDA了,直接用dnspy看源码

在BJD hamburger competition_Data\Managed文件夹中找到Assembly-CSharp.dll(进去文件后第一个就是)

这个dll文件是程序的源码,用来存放C++工程。试运行了一下程序,发现进去后我们可以点击一些“食材”,在dnspy里找到有用的ButtonSpawnFruit类,看见了md5和sha1加密的字样,估计后面要用到

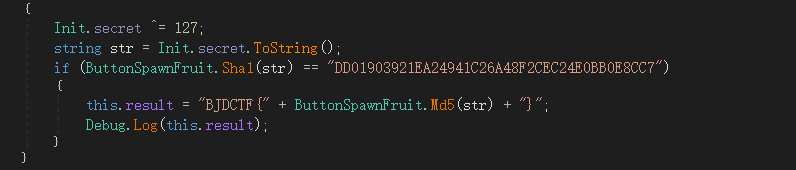

在里面找到关键代码

首先字符串进行了sha1加密变成了DD01903921EA24941C26A48F2CEC24E0BB0E8CC7,我们可以sha1解密得到原始字符串,之后将原始字符串进行md5加密就可以得到flag了

这是32位程序,所以结果是b8c37e33defde51cf91e1e03e51657da或者B8C37E33DEFDE51CF91E1E03E51657DA

这边还有一个注意点,就是md5加密的时候,它只返回了前20位,X2是表示大写,x2是小写

所以结果是:B8C37E33DEFDE51CF91E

flag{B8C37E33DEFDE51CF91E}

[BUUCTF]REVERSE——[BJDCTF2020]BJD hamburger competition的更多相关文章

- [BUUCTF]REVERSE——[BJDCTF2020]JustRE

[BJDCTF2020]JustRE 附件 步骤: 例行查壳儿,无壳儿,32位程序 32位ida载入,main函数没看懂,shift+f12检索了一下程序里的字符串,发现了一个类似于flag的字符串 ...

- [BUUCTF]REVERSE——[BJDCTF2020]easy

[BJDCTF2020]easy 附件 例行检查,无壳,32位程序 32位ida载入,main函数和字符串理都没有找到有关flag的提示 根据main函数的提示,有关flag的函数应该被藏起来了,在左 ...

- 【bjdctf】 BJD hamburger competition

是一个游戏 静态分析和动态分析都没思路 尝试查看运行时动态链接库 其中assembly-csharp.dll可能为实现游戏功能的动态链接库 .net逆向 Dnspy反编译 关键代码如上 Getflag ...

- [BUUCTF]REVERSE——[BJDCTF 2nd]guessgame

[BJDCTF 2nd]guessgame 附件 步骤: 例行查壳儿,64位程序,没有壳儿 64位ida载入,习惯性的检索程序里的字符串,看到了一串类似flag的字符串,拿去提交,成功 BJD{S1m ...

- [BUUCTF]REVERSE——[ACTF新生赛2020]Oruga

[ACTF新生赛2020]Oruga 附件 步骤: 例行检查,64位程序,无壳 64位ida载入,检索字符串,根据提示来到关键函数 14行~18行就是让字符串的前5位是 actf{ ,sub_78A( ...

- [BUUCTF]REVERSE——firmware

firmware 附件 步骤: 检查文件没有看出什么,ida载入一堆乱码,看了其他师傅的wp才知道要先binwalk对文件进行提取 120200.squashfs这是一个linux的压缩文件 我们需要 ...

- [BUUCTF]REVERSE——[WUSTCTF2020]Cr0ssfun

[WUSTCTF2020]Cr0ssfun 附件 步骤: 例行检查,无壳儿,64位程序,直接ida载入,检索程序里的字符串,根据提示跳转 看一下check()函数 内嵌了几个检查的函数,简单粗暴,整理 ...

- [BUUCTF]REVERSE——[FlareOn6]Overlong

[FlareOn6]Overlong 附件 步骤: 例行检查,32位程序,不懂是个啥 32位ida载入,main函数很简单 处理函数 sub_401000 程序只对unk_402008的28位进行了处 ...

- [BUUCTF]REVERSE——[WUSTCTF2020]level3

[WUSTCTF2020]level3 附件 步骤: 例行检查,64位程序,无壳 64位ida载入,找到关键函数 看样子是个base64加密,但又感觉没那么简单,再翻翻左边的函数,找到了base64加 ...

随机推荐

- Error occurred during initialization of VM Could not reserve enough space fo

通过es的elasticsearch.bat 启动.发现错误:Error occurred during initialization of VM Could not reserve enough s ...

- uniapp中mqtt的基本使用

参考文档: [1] https://www.hivemq.com/blog/mqtt-client-library-mqtt-js/ [2] https://www.tabnine.com/code/ ...

- Codeforces 1290D - Coffee Varieties(分块暴力+完全图的链覆盖)

Easy version:Codeforces 题面传送门 & 洛谷题面传送门 Hard version:Codeforces 题面传送门 & 洛谷题面传送门 发现自己交互题烂得跟 s ...

- 【6】蛋白质组学鉴定定量软件之MaxQuant

目录 1.简介 2.下载安装 3.配置与运行 4.结果 5.Perseus后处理 6.小结 1.简介 2016年,德国马普所的Cox和蛋白质组学领域巨擘Matthias Mann合作开发了MaxQua ...

- 【R】如何去掉数据框中包含非数值的行?

目录 1. 去掉指定列中包含NA/Inf/NaN的行 2. 去掉指定列中包含其他乱七八糟字符串的行 3. 去掉整个数据框中包含非数值的行 只包含NA.NaN和Inf的情况 针对其他字符情况 4. 总结 ...

- 15.Pow(x, n)

Pow(x, n) Total Accepted: 88351 Total Submissions: 317095 Difficulty: Medium Implement pow(x, n). 思路 ...

- 详解getchar()函数与缓冲区

1.首先,我们看一下这段代码: 它的简单意思就是从键盘读入一个字符,然后输出到屏幕.理所当然,我们输入1,输出就是1,输入2,输出就是2. 那么我们如果输出的是12呢? 它的输出是1. 这里我们先简单 ...

- 二进制免编译My SQL

一 下载 MySQL 安装包教程 https://blog.csdn.net/zhan107876/article/details/100701135 ll -h mysql-5.6.47-linux ...

- vivo 敏感词匹配系统的设计与实践

一.前言 谛听系统是vivo的内容审核平台,保障了vivo各互联网产品持续健康的发展.谛听支持审核多种内容类型,但日常主要审核的内容是文本,下图是一个完整的文本审核流程,包括名单匹配.敏感词匹配.AI ...

- Hadoop的HA机制浅析

Zookeeper在Hadoop的HA中的应用 非HA的弊端: HDFS集群的分布式存储是靠namenode节点(namenode负责响应客户端请求)来实现.在非HA集群中一旦namenode宕机,虽 ...