【旧文章搬运】对抗RKU的StealthCode检测

原文发表于百度空间,2009-07-02

==========================================================================

快一个月没写东西了,随便写点~~

StealthCode检测似乎是RootkitUnhooker独有的功能,主要是检测那些无主的可执行代码片段。

比如一些放在Pool中的代码,或者驱动中的代码但驱动隐藏了使得RKU无法找到,就认为是StealthCode了。

RKU检测StealthCode的方法似乎是这样的(结合网上一些资料及自己的观察):

InlineHook以下StealthCode中常用的函数

ExAllocPool

ExAllocPoolWithTag

KeDelayExecutionThread

并将调用者的相关信息记录在案

在查找线程时会记录线程(内核线程)的StartAddress,如果StartAddress不在它能找到的模块中,那好,RKU就认为找到了一处StealthCode

对于以上三个函数的Hook,RKU都是5字节的HeadInline,所以可以直接jmp到FunAddr+5跳过它的Hook.比如这样:

//跳过RKU的InlineHook

__declspec( naked ) NTSTATUS

myKeDelayExecutionThread (

KPROCESSOR_MODE WaitMode,

BOOLEAN Alertable,

PLARGE_INTEGER Interval

)

{

_asm

{

push ebp

mov ebp,esp

mov eax,g_AddrKeDelayExecutionThread

add eax,

jmp eax

}

}

然后所有调用KeDelayExecutionThread的地方直接换成myKeDelayExecutionThread就OK了。跳过Hook之后,RKU自然是无法记录到的。

对于StartAddress检测法,也很容易欺骗,只要我们把线程的启动地址给DKOM掉就可以了。

lkd> dt _ETHREAD 821bb5a8

nt!_ETHREAD

....

+0x220 ThreadsProcess : 0x821bb830 _EPROCESS

+0x224 StartAddress : 0x80684528

就是这个东西,改成任意一个已知模块中的有效地址就可以了,比如ntoskrnl中某个函数的地址~~

或者另外一种方法,首先找一个已知模块中的有效地址,更改该处代码,使它跳到我们真正的线程地址处。然后PsCreateSystemThread时把线程的启动地址设为刚才找到的那个有效地址就可以了。启动线程之后,再把刚才改的代码还原回去,了无痕迹.

线程是我们的,但启动地址是别人的,这就叫"嫁祸他人",走自己的路,让别人背黑锅去吧~~(该方法在Ring3也可以用,VirtualAlloc一块内存,写入代码,把启动地址嫁祸到任意一个模块中(比如kernel32.dll中~~),如果有人想检测线程地址的话......)

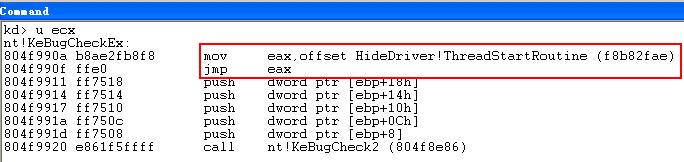

比如,我改一下KeBugCheckEx(之所以选它,是因为只要系统还正常,就调用不到它)的入口代码,如下:

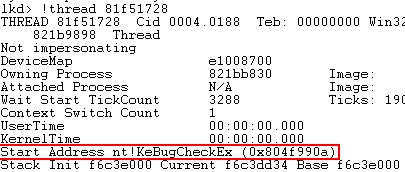

然后PsCreateSystemThread开启线程,来看一下线程信息:

启动地址是KeBugCheckEx,就是这个效果~~ RKU看到这个地址所在的模块是已知的,就自然不认为是StealthCode了,Over.

【旧文章搬运】对抗RKU的StealthCode检测的更多相关文章

- 【旧文章搬运】再谈隐藏进程中的DLL模块

原文发表于百度空间,2009-09-17========================================================================== 相当老的话 ...

- 【旧文章搬运】Windbg+Vmware驱动调试入门(四)---VirtualKD内核调试加速工具

原文发表于百度空间,2009-01-09========================================================================== 今天又想起 ...

- 【旧文章搬运】遍历EPROCESS中的ActiveProcessLinks枚举进程

原文发表于百度空间,2008-7-25========================================================================== 前面对PEB ...

- 【旧文章搬运】深入分析Win7的对象引用跟踪机制

原文发表于百度空间及看雪论坛,2010-09-12 看雪论坛地址:https://bbs.pediy.com/thread-120296.htm============================ ...

- 【旧文章搬运】分析了一下360安全卫士的HOOK(二)——架构与实现

原文发表于百度空间及看雪论坛,2009-10-14 看雪论坛地址:https://bbs.pediy.com/thread-99460.htm 刚发这篇文章的时候,因为内容涉及360的核心产品,文章被 ...

- 【旧文章搬运】Windows句柄分配算法(一)

原文发表于百度空间,2009-04-04========================================================================== 分析了Wi ...

- 【旧文章搬运】Windows句柄表分配算法分析(一)

原文发表于百度空间,2009-03-30========================================================================== 阅读提示: ...

- 【旧文章搬运】PspCidTable攻与防

原文发表于百度空间,2009-03-29========================================================================== PspCi ...

- 【旧文章搬运】更正一个枚举PspCidTable时的错误

原文发表于百度空间及看雪论坛,2009-02-27 看雪论坛地址:https://bbs.pediy.com/thread-82919.htm============================= ...

随机推荐

- Mysql数据库中CURRENT_TIMESTAMP和ON UPDATE CURRENT_TIMESTAMP区别

如图所示,mysql数据库中,当字段类型为timestamp时,如果默认值取CURRENT_TIMESTAMP,则在insert一条记录时,end_time的值自动设置为系统当前时间,如果勾选了 ON ...

- tech blog link

http://amitsaha.github.io/site/notes/index.html

- 安卓执行机制JNI、Dalvik、ART之间的比較 。android L 改动执行机制。

Android L默认採用ART执行环境.全然兼容64位移动处理器.Google称这将比此前的Dalvik模式性能提高两倍,可是会占用很多其它的内存空间.Android有三种执行模式:JNI.Dalv ...

- Unity3d插件]EasyTouch简单使用方法

EasyTouch使用 EasyTouch 文件夹[-] 一.效果图 二.操作步骤 1.官方文档上的步骤 2.翻译一下以上的步骤 3.依据官方的这些提示.自己来做一个属于自己的人物遥感控制 对于移动平 ...

- C#语言基础语句

case,switch,break的使用 Console.WriteLine("1.汉堡"); Console.WriteLine("2.薯条"); Conso ...

- 【转载】lvs为何不能完全替代DNS轮询

上一篇文章"一分钟了解负载均衡的一切"引起了不少同学的关注,评论中大家争论的比较多的一个技术点是接入层负载均衡技术,部分同学持这样的观点: 1)nginx前端加入lvs和keepa ...

- Js两种post方式(转)

第一种提交post的方式是传统方式,判断浏览器进行post请求. <SCRIPT stype=text/javascript> var xmlobj; //定义XMLHttpRequest ...

- JAVA WEB学习笔记(二):Tomcat服务器的安装及配置

一.Tomcat的下载及安装. 前往Tomcat官网下载安装包或者免安装压缩包.链接http://tomcat.apache.org/ 这里,我选择的是Tomcat8.0,而不是最新的Tomcat9. ...

- word2vec学习 spark版

参考资料: http://ir.dlut.edu.cn/NewsShow.aspx?ID=291 http://www.douban.com/note/298095260/ http://machin ...

- Mac使用小结

1.修改pip的镜像地址及更新pip https://www.cnblogs.com/techroad4ca/p/5922389.html 2.更新python的库,比如更新six sudo pip ...